Arbeta med Microsoft Sentinel-hotinformation

Påskynda hotidentifiering och åtgärder med effektiviserat skapande och hantering av hotinformation. Den här artikeln visar hur du får ut mesta möjliga av hotinformationsintegrering i hanteringsgränssnittet, oavsett om du kommer åt den från Microsoft Sentinel i Azure Portal eller Defender-portalen.

- Skapa hotinformationsobjekt med structured threat information expression (STIX)

- Hantera hotinformation genom att visa, kurera och visualisera

Viktigt!

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

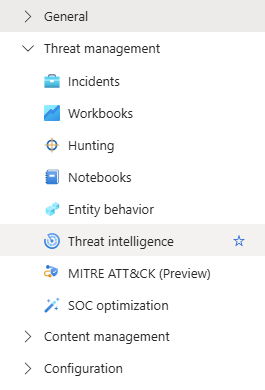

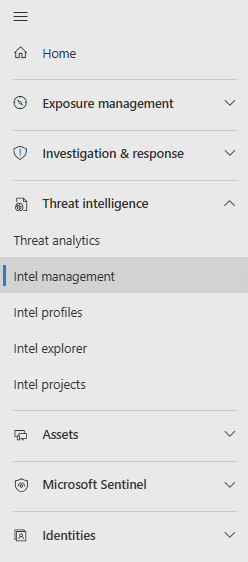

Få åtkomst till hanteringsgränssnittet

Referera till någon av följande flikar, beroende på var du vill arbeta med hotinformation. Även om hanteringsgränssnittet används på olika sätt beroende på vilken portal du använder, har skapande- och hanteringsuppgifterna samma steg när du kommer dit.

I Defender-portalen navigerar du till Intel-hantering av hotinformation>.

Skapa hotinformation

Använd hanteringsgränssnittet för att skapa STIX-objekt och utföra andra vanliga hotinformationsuppgifter, till exempel indikatortaggning och upprätta anslutningar mellan objekt.

- Definiera relationer när du skapar nya STIX-objekt.

- Skapa snabbt flera objekt med hjälp av dubblettfunktionen för att kopiera metadata från ett nytt eller befintligt TI-objekt.

Mer information om STIX-objekt som stöds finns i Förstå hotinformation.

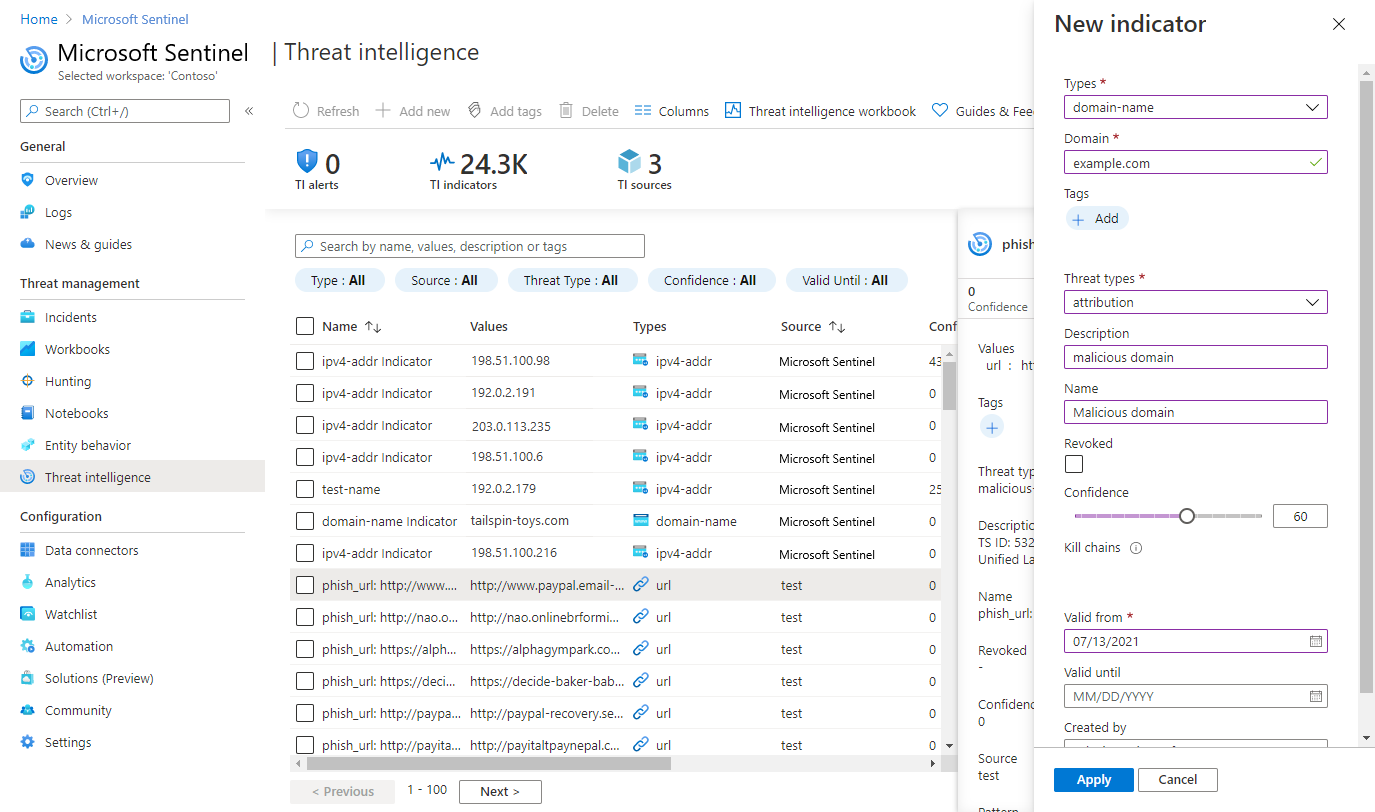

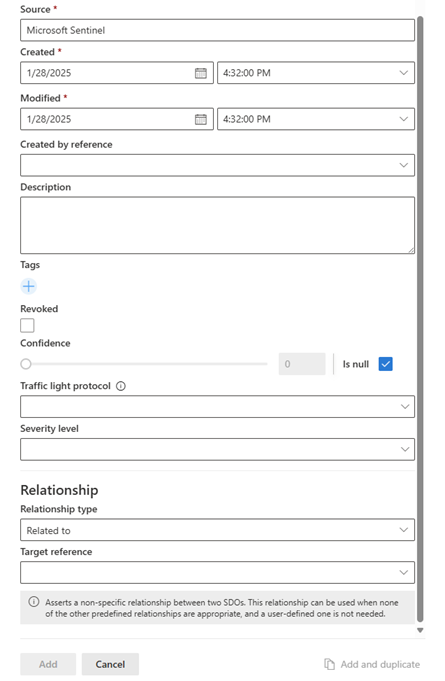

Skapa ett nytt STIX-objekt

Välj Lägg till nytt>TI-objekt.

Välj objekttyp och fyll sedan i formuläret på sidan Nytt TI-objekt. Obligatoriska fält är markerade med en röd asterisk (*).

Överväg att ange ett känslighetsvärde eller TLP-klassificering (Traffic Light Protocol ) till TI-objektet. Mer information om vad värdena representerar finns i Kuratera hotinformation.

Om du vet hur det här objektet relaterar till ett annat hotinformationsobjekt anger du den anslutningen med relationstypen och målreferensen.

Välj Lägg till för ett enskilt objekt eller Lägg till och duplicera om du vill skapa fler objekt med samma metadata. Följande bild visar det gemensamma avsnittet för varje STIX-objekts metadata som dupliceras.

Hantera hotinformation

Optimera TI från dina källor med inmatningsregler. Kurera befintlig TI med relationsverktyget. Använd hanteringsgränssnittet för att söka, filtrera och sortera och sedan lägga till taggar i din hotinformation.

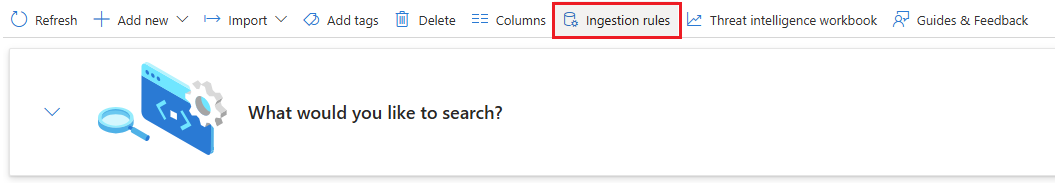

Optimera hotinformationsflöden med inmatningsregler

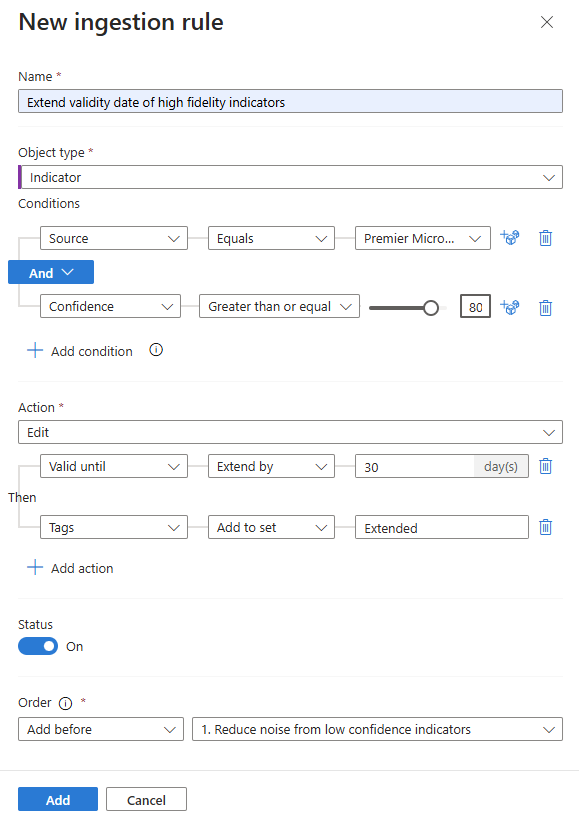

Minska bruset från dina TI-feeds, utöka giltigheten för indikatorer med högt värde och lägg till meningsfulla taggar i inkommande objekt. Det här är bara några av användningsfallen för inmatningsregler. Här följer stegen för att utöka giltighetsdatumet för indikatorer med högt värde.

Välj Inmatningsregler för att öppna en helt ny sida för att visa befintliga regler och skapa ny regellogik.

Ange ett beskrivande namn för regeln. Sidan för inmatningsregler har en omfattande regel för namnet, men det är den enda textbeskrivningen som är tillgänglig för att särskilja dina regler utan att redigera dem.

Välj objekttyp. Det här användningsfallet baseras på att utöka egenskapen

Valid fromsom endast är tillgänglig förIndicatorobjekttyper.Lägg till villkor för

SourceEqualsoch välj ditt höga värdeSource.Lägg till villkor för

ConfidenceGreater than or equaloch ange enConfidencepoäng.Välj åtgärden. Eftersom vi vill ändra den här indikatorn väljer du

Edit.Välj åtgärden Lägg till för

Valid until,Extend byoch välj ett tidsintervall i dagar.Överväg att lägga till en tagg för att ange det höga värdet för dessa indikatorer, till exempel

Extended. Det ändrade datumet uppdateras inte av inmatningsregler.Välj den Ordning som du vill att regeln ska köra. Regler körs från det lägsta ordernumret till det högsta. Varje regel utvärderar varje objekt som matas in.

Om regeln är redo att aktiveras kan du växla Status till på.

Välj Lägg till för att skapa inmatningsregeln.

Mer information finns i Förstå regler för inmatning av hotinformation.

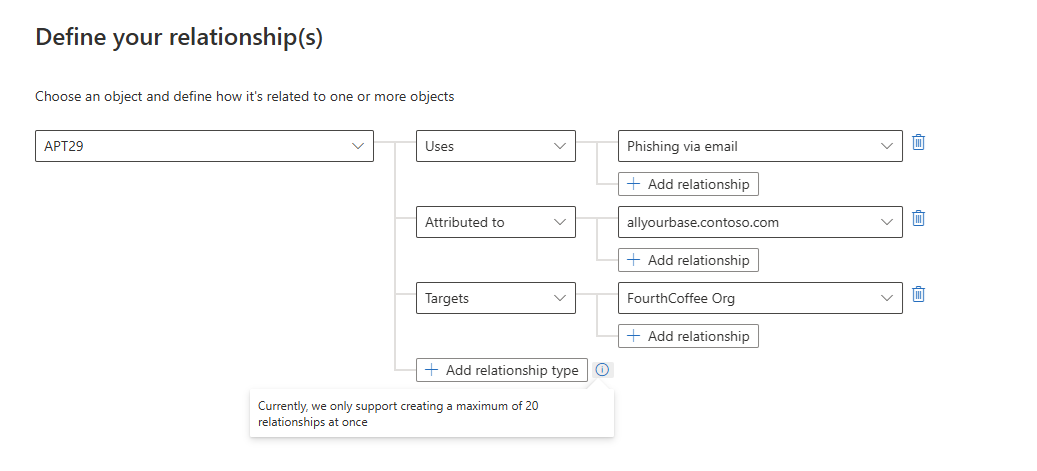

Kurera hotinformation med relationsverktyget

Anslut hotinformationsobjekt med relationsverktyget. Det finns högst 20 relationer i byggaren samtidigt, men fler anslutningar kan skapas via flera iterationer och genom att lägga till relationsmålreferenser för nya objekt.

Börja med ett objekt som en hotskådespelare eller ett attackmönster där det enskilda objektet ansluter till ett eller flera objekt, till exempel indikatorer.

Lägg till relationstypen enligt metodtipsen som beskrivs i följande tabell och i referensrelationssammanfattningstabellen STIX 2.1:

| Relationstyp | beskrivning |

|---|---|

|

Dubblett av härledd från relaterad till |

Vanliga relationer som definierats för stix-domänobjekt (SDO) Mer information finns i STIX 2.1-referens om vanliga relationer |

| Mål |

Attack pattern eller Threat actor Mål Identity |

| Använder |

Threat actor Använder Attack pattern |

| Tillskrivs |

Threat actor Tillskrivs Identity |

| Anger |

Indicator Anger Attack pattern eller Threat actor |

| Personifierar |

Threat actor Personifierar Identity |

Följande bild visar anslutningar som gjorts mellan en hotskådespelare och ett attackmönster, en indikator och en identitet med hjälp av relationstyptabellen.

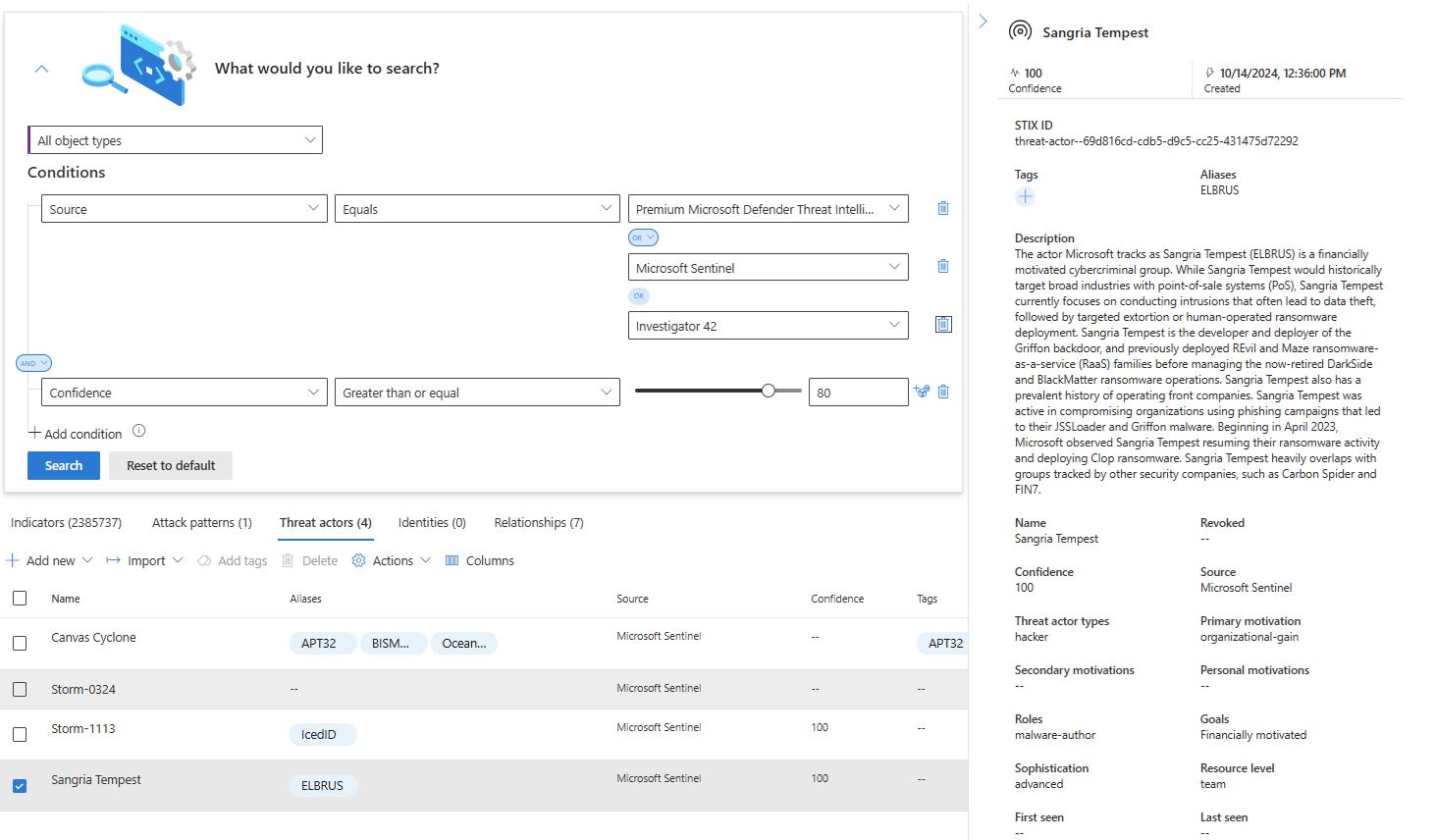

Visa din hotinformation i hanteringsgränssnittet

Använd hanteringsgränssnittet för att sortera, filtrera och söka efter din hotinformation från den källa som de matades in från utan att skriva en Log Analytics-fråga.

Från hanteringsgränssnittet expanderar du menyn Vad vill du söka efter?

Välj en STIX-objekttyp eller lämna standardtypen Alla objekt.

Välj villkor med hjälp av logiska operatorer.

Välj det objekt som du vill visa mer information om.

I följande bild användes flera källor för att söka genom att placera dem i en OR grupp, medan flera villkor grupperades med operatorn AND .

Microsoft Sentinel visar bara den senaste versionen av hotinformationen i den här vyn. Mer information om hur objekt uppdateras finns i Förstå hotinformation.

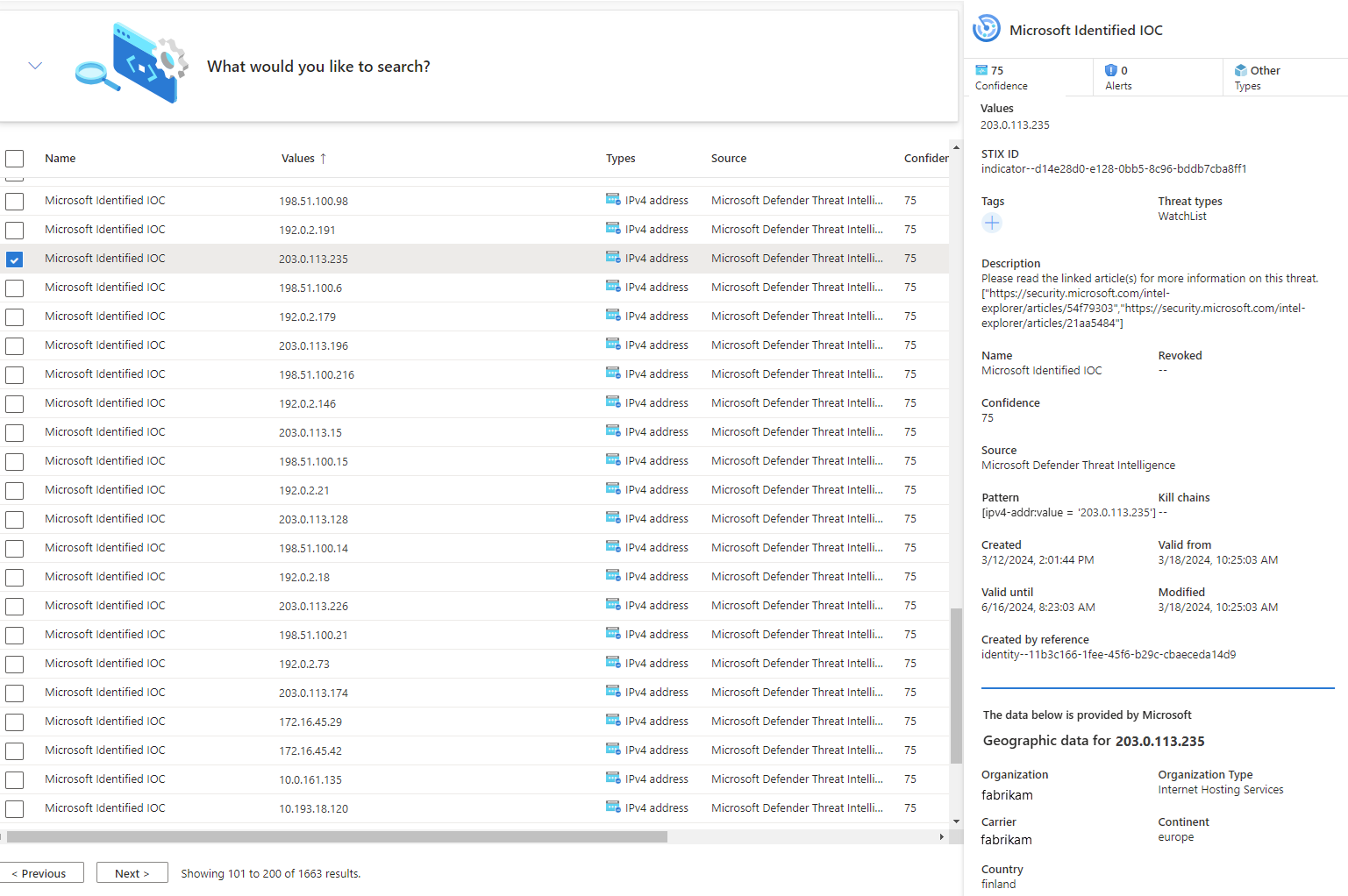

IP- och domännamnsindikatorer berikas med extra GeoLocation och WhoIs data så att du kan ge mer kontext för eventuella undersökningar där indikatorn hittas.

Här följer ett exempel.

Viktigt!

GeoLocation och WhoIs berikning är för närvarande i förhandsversion. Tilläggsvillkoren för Azure Preview innehåller fler juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Tagga och redigera hotinformation

Taggning av hotinformation är ett snabbt sätt att gruppera objekt så att de blir enklare att hitta. Vanligtvis kan du använda taggar som är relaterade till en viss incident. Men om ett objekt representerar hot från en viss känd aktör eller en välkänd attackkampanj kan du överväga att skapa en relation i stället för en tagg.

- Använd hanteringsgränssnittet för att sortera, filtrera och söka efter din hotinformation.

- När du har hittat de objekt som du vill arbeta med väljer du ett eller flera objekt av samma typ.

- Välj Lägg till taggar och tagga dem alla samtidigt med en eller flera taggar.

- Eftersom taggning är kostnadsfritt rekommenderar vi att du skapar vanliga namngivningskonventioner för taggar i din organisation.

Redigera hotinformation ett objekt i taget, oavsett om det skapas direkt i Microsoft Sentinel eller från partnerkällor, till exempel TIP- och TAXII-servrar. För hotinformation som skapats i hanteringsgränssnittet kan alla fält redigeras. För hotinformation som matas in från partnerkällor är endast specifika fält redigerbara, inklusive taggar, förfallodatum, Konfidens och Återkallad. Hur som helst visas endast den senaste versionen av objektet i hanteringsgränssnittet.

Mer information om hur hotinformation uppdateras finns i Visa din hotinformation.

Hitta och visa dina indikatorer med frågor

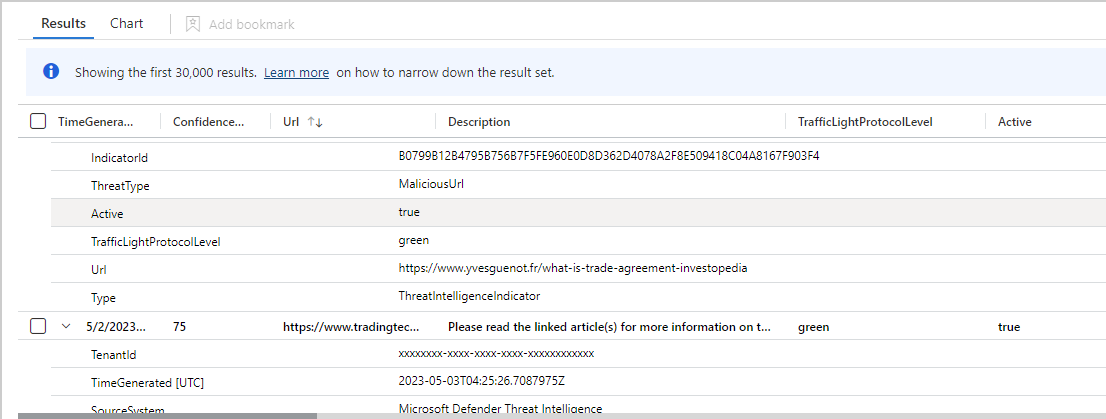

Den här proceduren beskriver hur du visar dina hotindikatorer i Log Analytics, tillsammans med andra Microsoft Sentinel-händelsedata, oavsett källflöde eller metod som du använde för att mata in dem.

Hotindikatorer visas i Microsoft Sentinel-tabellen ThreatIntelligenceIndicator . Den här tabellen är grunden för hotinformationsfrågor som utförs av andra Microsoft Sentinel-funktioner, till exempel analys, jakt och arbetsböcker.

Så här visar du indikatorer för hotinformation:

För Microsoft Sentinel i Azure Portal väljer du Loggar under Allmänt.

För Microsoft Sentinel i Defender-portalen väljer du Undersökning och svar>Jakt>Avancerad jakt.

Tabellen

ThreatIntelligenceIndicatorfinns under Microsoft Sentinel-gruppen .Välj ikonen Förhandsgranskningsdata (ögat) bredvid tabellnamnet. Välj Se i frågeredigeraren för att köra en fråga som visar poster från den här tabellen.

Dina resultat bör se ut ungefär som exempelhotindikatorn som visas här.

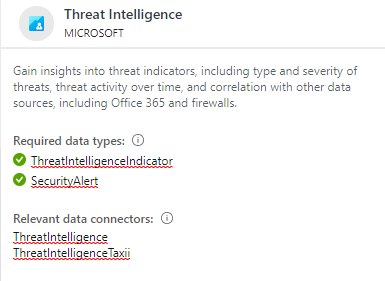

Visualisera hotinformationen med arbetsböcker

Använd en specialbyggd Microsoft Sentinel-arbetsbok för att visualisera viktig information om din hotinformation i Microsoft Sentinel och anpassa arbetsboken efter dina affärsbehov.

Så här hittar du arbetsboken för hotinformation som finns i Microsoft Sentinel och ett exempel på hur du gör ändringar i arbetsboken för att anpassa den.

Välj den arbetsyta som du importerade hotindikatorer till med hjälp av någon av dataanslutningarna för hotinformation.

Under avsnittet Hothantering på Microsoft Sentinel-menyn väljer du Arbetsböcker.

Hitta arbetsboken med titeln Hotinformation. Kontrollera att du har data i

ThreatIntelligenceIndicatortabellen.

Välj Spara och välj en Azure-plats där arbetsboken ska lagras. Det här steget krävs om du vill ändra arbetsboken på något sätt och spara ändringarna.

Välj Nu Visa sparad arbetsbok för att öppna arbetsboken för visning och redigering.

Nu bör du se standarddiagrammen som tillhandahålls av mallen. Om du vill ändra ett diagram väljer du Redigera överst på sidan för att starta redigeringsläget för arbetsboken.

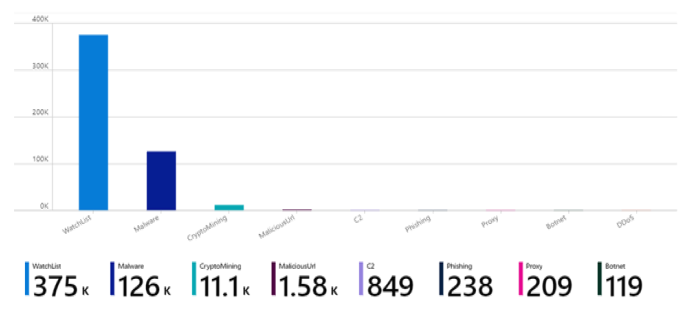

Lägg till ett nytt diagram över hotindikatorer efter hottyp. Rulla längst ned på sidan och välj Lägg till fråga.

Lägg till följande text i textrutan Log Analytics-arbetsyteloggfråga :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeMer information om följande objekt som används i föregående exempel finns i Kusto-dokumentationen:

I listrutan Visualisering väljer du Stapeldiagram.

Välj Klar redigering och visa det nya diagrammet för arbetsboken.

Arbetsböcker ger kraftfulla interaktiva instrumentpaneler som ger dig insikter om alla aspekter av Microsoft Sentinel. Du kan utföra många uppgifter med arbetsböcker, och de angivna mallarna är en bra utgångspunkt. Anpassa mallarna eller skapa nya instrumentpaneler genom att kombinera många datakällor så att du kan visualisera dina data på unika sätt.

Microsoft Sentinel-arbetsböcker baseras på Azure Monitor-arbetsböcker, så omfattande dokumentation och många fler mallar är tillgängliga. Mer information finns i Skapa interaktiva rapporter med Azure Monitor-arbetsböcker.

Det finns också en omfattande resurs för Azure Monitor-arbetsböcker på GitHub, där du kan ladda ned fler mallar och bidra med dina egna mallar.

Relaterat innehåll

Mer information finns i följande artiklar:

- Förstå hotinformation i Microsoft Sentinel.

- Anslut Microsoft Sentinel till STIX/TAXII-hotinformationsflöden.

- Se vilka TIP:er, TAXII-feeds och berikanden som enkelt kan integreras med Microsoft Sentinel.

Mer information om KQL finns i översikten över Kusto-frågespråk (KQL).

Andra resurser: