Azure Device Update för IoT Hub-nätverkssäkerhet

Den här artikeln beskriver hur Azure Device Update för IoT Hub använder följande nätverkssäkerhetsfunktioner för att hantera uppdateringar:

- Tjänsttaggar i nätverkssäkerhetsgrupper och Azure Firewall

- Privata slutpunkter i Azure Virtual Network

Viktigt!

Enhetsuppdatering stöder inte inaktivering av åtkomst till offentliga nätverk i den länkade IoT-hubben.

Tjänsttaggar

En tjänsttagg representerar en grupp IP-adressprefix från en specifik Azure-tjänst. Microsoft hanterar adressprefixen som omfattas av tjänsttaggen och uppdaterar automatiskt tjänsttaggen när adresserna ändras, vilket minimerar komplexiteten i frekventa uppdateringar av nätverkssäkerhetsregler. Mer information om tjänsttaggar finns i Översikt över tjänsttaggar.

Du kan använda tjänsttaggar för att definiera nätverksåtkomstkontroller i nätverkssäkerhetsgrupper eller Azure Firewall. Använd tjänsttaggar i stället för specifika IP-adresser när du skapar säkerhetsregler. Genom att ange namnet på tjänsttaggen, till exempel AzureDeviceUpdate, i lämpligt source fält eller destination i en regel, kan du tillåta eller neka trafik för motsvarande tjänst.

| Tjänsttagg | Syfte | Inkommande eller utgående? | Kan vara regional? | Kan du använda med Azure Firewall? |

|---|---|---|---|---|

| AzureDeviceUpdate | Azure Device Update för IoT Hub | Båda | Nej | Ja |

Regionala IP-intervall

Eftersom Ip-regler för Azure IoT Hub inte stöder tjänsttaggar måste du använda AzureDeviceUpdate IP-prefix för tjänsttaggar i stället. Taggen är global, så följande tabell innehåller regionala IP-intervall för enkelhetens skull.

Följande IP-prefix kommer sannolikt inte att ändras, men du bör granska listan varje månad. Plats innebär platsen för enhetsuppdateringsresurserna.

| Plats | IP-intervall |

|---|---|

| Australien, östra | 20.211.71.192/26, 20.53.47.16/28, 20.70.223.192/26, 104.46.179.224/28, 20.92.5.128/25, 20.92.5.128/26 |

| USA, östra | 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28, 20.59.77.64/26, 20.59.81.64/26, 20.66.3.208/28 |

| USA, östra 2 | 20.119.155.192/26, 20.62.59.16/28, 20.98.195.192/26, 20.40.229.32/28, 20.98.148.192/26, 20.98.148.64/26 |

| Östra USA 2 EUAP | 20.47.236.192/26, 20.47.237.128/26, 20.51.20.64/28, 20.228.1.0/26, 20.45.241.192/26, 20.46.11.192/28 |

| Europa, norra | 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26, 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26 |

| USA, södra centrala | 20.65.133.64/28, 20.97.35.64/26, 20.97.39.192/26, 20.125.162.0/26, 20.49.119.192/28, 20.51.7.64/26 |

| Sydostasien | 20.195.65.112/28, 20.195.87.128/26, 20.212.79.64/26, 20.195.72.112/28, 20.205.49.128/26, 20.205.67.192/26 |

| Sverige, centrala | 20.91.144.0/26, 51.12.46.112/28, 51.12.74.192/26, 20.91.11.64/26, 20.91.9.192/26, 51.12.198.96/28 |

| Södra Storbritannien | 20.117.192.0/26, 20.117.193.64/26, 51.143.212.48/28, 20.58.67.0/28, 20.90.38.128/26, 20.90.38.64/26 |

| Västeuropa | 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26, 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26 |

| Västra USA 2 | 20.125.0.128/26, 20.125.4.0/25, 20.51.12.64/26, 20.83.222.128/26, 20.69.0.112/28, 20.69.4.128/26, 20.69.4.64/26, 20.69.8.192/26 |

| USA, västra 3 | 20.118.138.192/26, 20.118.141.64/26, 20.150.244.16/28, 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28 |

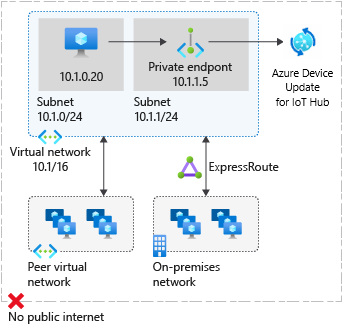

Privata slutpunkter

En privat slutpunkt är ett särskilt nätverksgränssnitt för en Azure-tjänst i ditt virtuella nätverk. En privat slutpunkt tillåter säker trafik från ditt virtuella nätverk till dina enhetsuppdateringskonton via en privat länk, utan att gå via det offentliga Internet.

En privat slutpunkt för ditt enhetsuppdateringskonto ger säker anslutning mellan klienter i ditt virtuella nätverk och ditt enhetsuppdateringskonto. Den privata slutpunkten tilldelas en IP-adress från IP-adressintervallet för ditt virtuella nätverk. Anslutningen mellan den privata slutpunkten och enhetsuppdateringstjänsterna använder en säker privat länk.

Du kan använda privata slutpunkter för dina enhetsuppdateringsresurser för att:

- Få säker åtkomst till ditt enhetsuppdateringskonto från ett virtuellt nätverk via Microsofts stamnätverk i stället för det offentliga Internet.

- Anslut säkert från lokala nätverk som ansluter till det virtuella nätverket med hjälp av virtuellt privat nätverk (VPN) eller Azure ExpressRoute med privat peering.

Om du skapar en privat slutpunkt för ett enhetsuppdateringskonto i ditt virtuella nätverk skickas en begäran om godkännande till resursägaren. Om användaren som begär att den privata slutpunkten ska skapas också äger kontot godkänns begäran om medgivande automatiskt. Annars är anslutningen i väntande tillstånd tills den har godkänts.

Program i det virtuella nätverket kan ansluta till enhetsuppdateringstjänsten via den privata slutpunkten sömlöst med hjälp av deras vanliga värdnamn och auktoriseringsmekanismer. Kontoägare kan hantera begäranden om medgivande och privata slutpunkter i Azure Portal på fliken Privat åtkomst på sidan Nätverk för resursen.

Ansluta till privata slutpunkter

Klienter i ett virtuellt nätverk som använder den privata slutpunkten bör använda samma kontovärdnamn och auktoriseringsmekanismer som klienter som ansluter till den offentliga slutpunkten. DNS-matchning (Domain Name System) dirigerar automatiskt anslutningar från det virtuella nätverket till kontot via en privat länk.

Som standard skapar Enhetsuppdatering en privat DNS-zon som är kopplad till det virtuella nätverket med nödvändig uppdatering för de privata slutpunkterna. Om du använder din egen DNS-server kan du behöva göra ändringar i DNS-konfigurationen.

DNS-ändringar för privata slutpunkter

När du skapar en privat slutpunkt uppdateras DNS CNAME-posten för resursen till ett alias i en underdomän med prefixet privatelink. Som standard skapas en privat DNS-zon som motsvarar den privata länkens underdomän.

När kontots slutpunkts-URL med den privata slutpunkten nås utanför det virtuella nätverket matchas den mot tjänstens offentliga slutpunkt. Följande DNS-resursposter för kontot contoso, vid åtkomst utanför det virtuella nätverk som är värd för den privata slutpunkten, matchar följande värden:

| Resurspost | Typ | Löst värde |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | Azure Traffic Manager-profil |

När den nås inifrån det virtuella nätverket som är värd för den privata slutpunkten matchas url:en för kontoslutpunkten till den privata slutpunktens IP-adress. DNS-resursposterna för kontot contoso, när de matchas inifrån det virtuella nätverket som är värd för den privata slutpunkten, är följande:

| Resurspost | Typ | Löst värde |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Den här metoden ger åtkomst till kontot både för klienter i det virtuella nätverket som är värd för den privata slutpunkten och klienter utanför det virtuella nätverket.

Om du använder en anpassad DNS-server i nätverket kan klienter matcha det fullständigt kvalificerade domännamnet (FQDN) för enhetsuppdateringskontots slutpunkt till ip-adressen för den privata slutpunkten. Konfigurera DNS-servern för att delegera din privata länkunderdomän till den privata DNS-zonen för det virtuella nätverket eller konfigurera A-posterna för med ip-adressen för accountName.api.privatelink.adu.microsoft.com den privata slutpunkten. Det rekommenderade DNS-zonnamnet är privatelink.adu.microsoft.com.

Hantering av privata slutpunkter och enhetsuppdatering

Det här avsnittet gäller endast för enhetsuppdateringskonton som har offentlig nätverksåtkomst inaktiverad och privata slutpunktsanslutningar manuellt godkända. I följande tabell beskrivs de olika privata slutpunktsanslutningstillstånden och effekterna på enhetsuppdateringshantering, till exempel import, gruppering och distribution.

| Anslutningstillstånd | Kan hantera enhetsuppdateringar |

|---|---|

| Godkänd | Ja |

| Avvisat | Nej |

| Väntande | Nej |

| Frånkopplad | Nej |

För att uppdateringshanteringen ska lyckas måste det privata slutpunktsanslutningstillståndet vara Godkänt. Om en anslutning avvisas kan den inte godkännas med hjälp av Azure Portal. Du måste ta bort anslutningen och skapa en ny.