Utfasning av grundläggande lastbalanserare: Riktlinjer för Azure HDInsight

Den här artikeln beskriver information om påverkan på HDInsight-kluster och nödvändiga steg som krävs när HDInsight-tjänsten övergår till att använda standardlastbalanserare för alla dess klusterkonfigurationer.

Den här övergången görs i linje med meddelandet om att Azure Basic-lastbalanseraren ska dras tillbaka senast den 30 september 2025 och inget stöd för ny distribution senast den 31 mars 2025. Mer information finns i Azure Basic Load Balancer dras tillbaka den 30 september 2025. Uppgradera till Standard Load Balancer.

Som en del av migreringen från den grundläggande lastbalanseraren till standardlastbalanseraren uppgraderas den offentliga IP-adressen från grundläggande SKU till standard-SKU. Mer information finns i Uppgradera till offentliga IP-adresser för Standard SKU i Azure senast den 30 september 2025 – Basic SKU dras tillbaka. Dessutom kommer standardåtkomsten för utgående trafik att vara inaktuell. Mer information finns i Standardutgående åtkomst för virtuella datorer i Azure dras tillbaka – övergången till en ny metod för internetåtkomst.

Kommentar

Vi rekommenderar att du inte ändrar några komponenter som skapats av HDInsight i ditt virtuella nätverk, inklusive lastbalanserare, IP-adresser, nätverksgränssnitt osv. Eventuella ändringar som du gör i dessa komponenter kan återställas under klusterunderhållet.

Påverkan på HDInsight-kluster

Tidskrävande kluster (när du inte skapar och tar bort kluster ofta för ditt användningsfall)

Scenario 1: Befintliga HDInsight-kluster utan anpassat virtuellt nätverk (Inget virtuellt nätverk används när klustret skapas).

- Inga omedelbara störningar förrän den 31 mars 2025. Vi rekommenderar dock starkt att du återskapar klustret före den 31 mars 2025 för att undvika potentiella störningar.

Scenario 2: Befintliga HDInsight-kluster med anpassat virtuellt nätverk (använde ditt eget virtuella nätverk för att skapa kluster).

- Inga omedelbara störningar förrän den 31 mars 2025. Vi rekommenderar dock starkt att du återskapar klustret före den 31 mars 2025 för att undvika potentiella störningar.

Skapa nytt kluster

På grund av utfasningen av den utgående standardåtkomsten krävs en ny utgående anslutningsmetod av HDInsight-klustret. Det finns flera sätt i dokumentet SNAT (Source Network Address Translation) för utgående anslutningar som kan ge utgående anslutning för ett kluster. Det enda kompatibla sättet med HDInsight är att associera en NAT-gateway till undernätet, som stöder funktioner för automatisk skalning i HDInsight-kluster. NAT-gatewayen tillhandahåller utgående nätverksanslutning för klustret. NSG styr både inkommande och utgående trafik, vilket krävs av standardlastbalanseraren.

Scenario 1: HDInsight-kluster utan anpassat virtuellt nätverk (Skapa kluster utan något virtuellt nätverk).

- I det här fallet får du ingen effekt. Du kan återskapa klustret direkt.

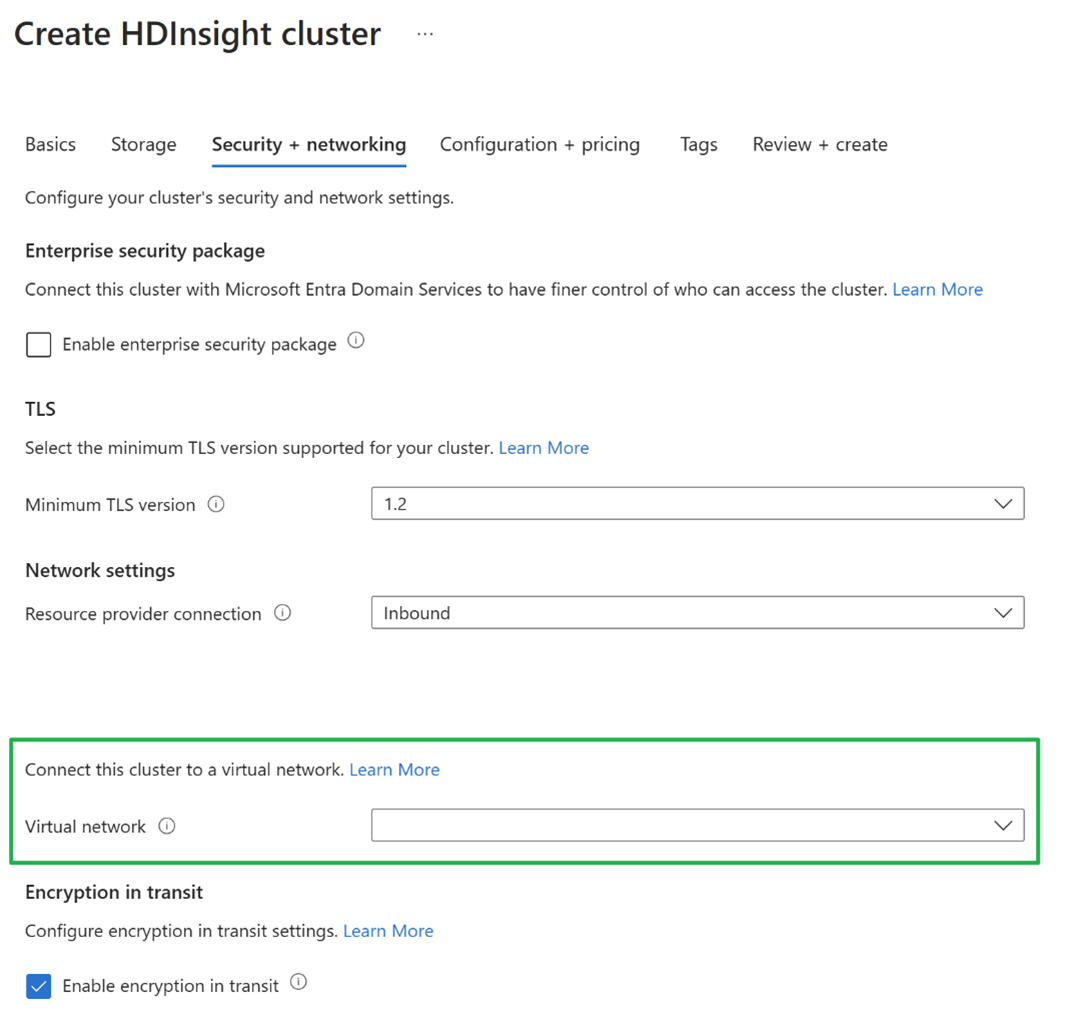

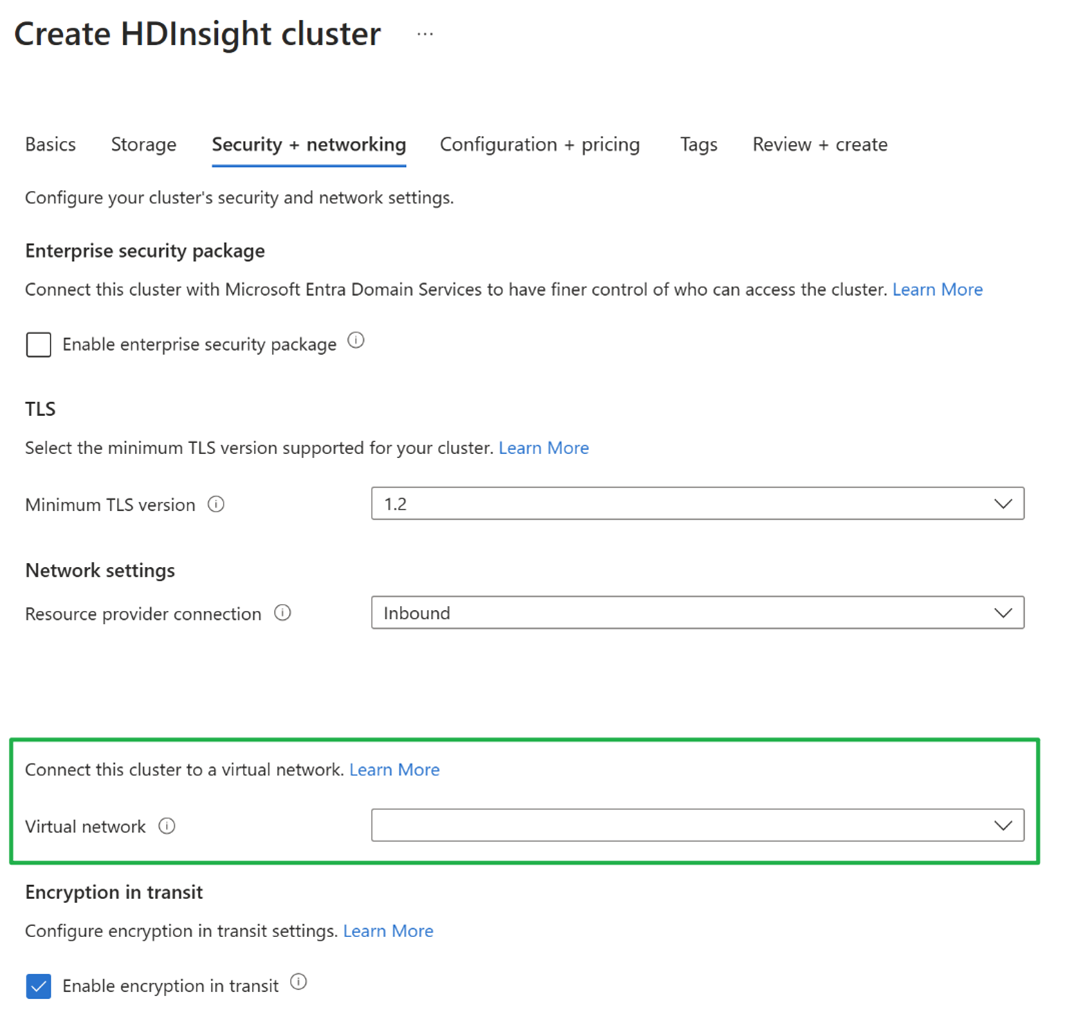

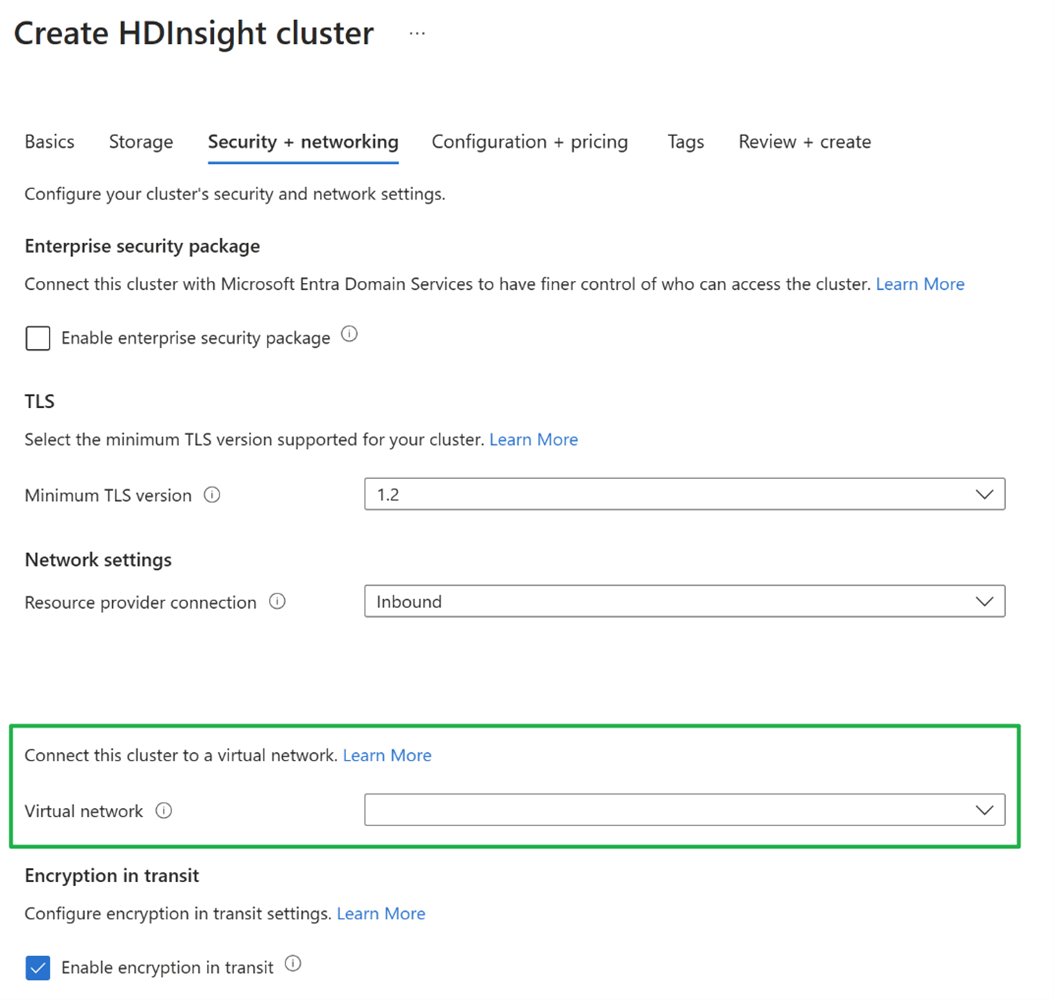

Scenario 2: HDInsight-kluster med anpassat virtuellt nätverk (använda ditt eget virtuella nätverk när klustret skapas).

I det här fallet finns det två alternativ för att skapa ett kluster

Metod 1: Skapa klustret med ett nytt undernät

Skapa en ny NAT-gateway och en ny nätverkssäkerhetsgrupp (NSG) eller använd de befintliga. NAT-gatewayen tillhandahåller utgående nätverksanslutning för klustret. NSG styr både inkommande och utgående trafik, vilket krävs av standardlastbalanseraren.

Kommentar

Du kan använda en befintlig NAT-gateway och NSG.

Följ dokumentens snabbstart: Skapa en NAT-gateway – Azure Portal och Skapa, ändra eller ta bort en Azure-nätverkssäkerhetsgrupp för att skapa en ny NAT-gateway och en ny nätverkssäkerhetsgrupp. Du kan läsa det här dokumentet Kontrollera nätverkstrafik i Azure HDInsight för att konfigurera rätt NSG-regler.

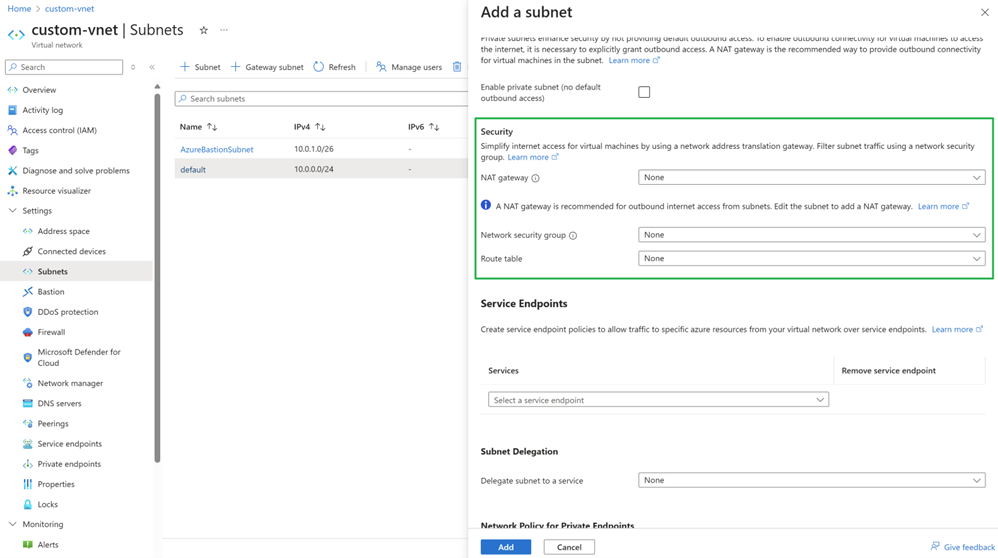

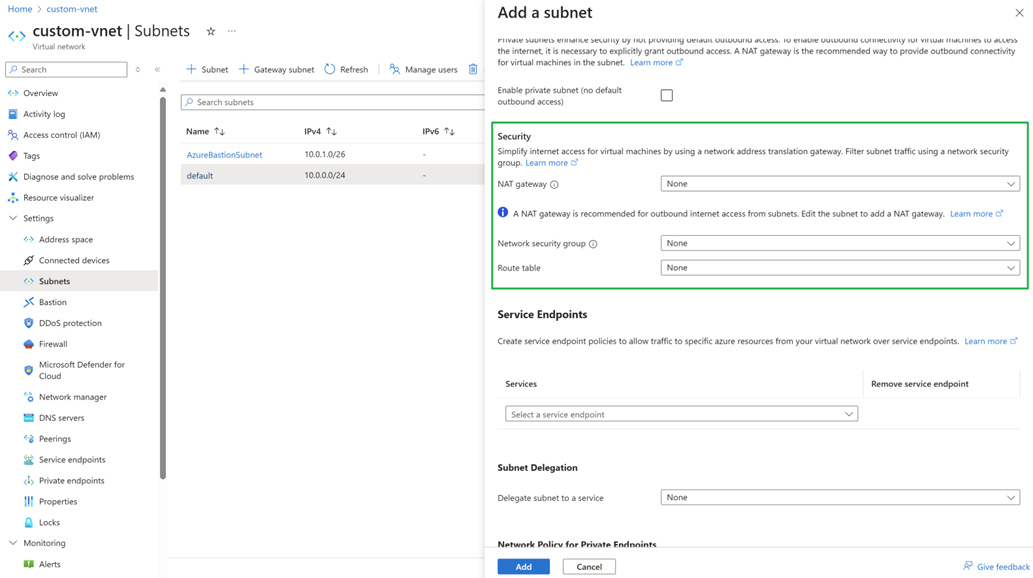

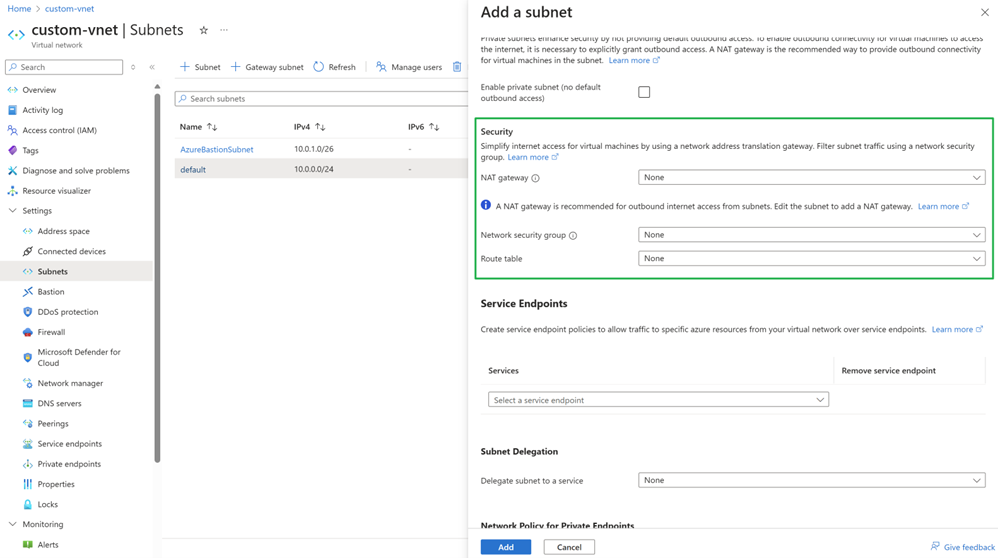

Skapa ett nytt undernät och associera undernätet med NAT-gatewayen och nätverkssäkerhetsgruppen.

Kommentar

Om du inte kan hitta NAT-gatewayen kan du läsa vanliga frågor och svar om NAT-gatewayens Vanliga frågor och svar om Azure NAT Gateway.

Skapa ett nytt kluster med undernätet.

Metod 2: Skapa klustret med det befintliga undernätet

Ditt befintliga virtuella nätverk kan vara inkompatibelt med Azure Standard Load Balancer för att uppgradera ditt befintliga anpassade virtuella nätverk så att det integreras med Azures standardlastbalanserare. Du måste koppla en nätverkssäkerhetsgrupp och en NAT-gateway till ditt befintliga undernät. Eftersom det befintliga undernätet som har HDInsight-kluster med grundläggande Azure-lastbalanserare inte kan associeras med en NAT-gateway på grund av inkompatibilitet med grundläggande lastbalanserare finns det två scenarier:

Fall 1: Det befintliga undernätet har inga HDInsight-kluster med Azure Basic Load Balancers

Följ de här stegen:

Skapa en ny NAT-gateway och en ny nätverkssäkerhetsgrupp (NSG) eller använd de befintliga. NAT-gatewayen tillhandahåller utgående nätverksanslutning för klustret. NSG styr både inkommande och utgående trafik, vilket krävs av standardlastbalanseraren.

Kommentar

Du kan använda en befintlig NAT-gateway och NSG.

Följ det här dokumentet Snabbstart: Skapa en NAT-gateway – Azure Portal och Skapa, ändra eller ta bort en Azure-nätverkssäkerhetsgrupp för att skapa en ny NAT-gateway och en ny nätverkssäkerhetsgrupp.

Du kan läsa det här dokumentet Kontrollera nätverkstrafik i Azure HDInsight för att konfigurera rätt NSG-regler.

Associera NAT-gatewayen med ditt undernät tillsammans med en nätverkssäkerhetsgrupp.

Skapa klustret med undernätet.

Kommentar

Om du inte hittar NAT-gatewayen kan du läsa vanliga frågor och svar om NAT-gatewayen (vanliga frågor och svar om Azure NAT Gateway).

Fall 2: Ett befintligt undernät har HDInsight-kluster med Azure Basic-lastbalanserare

Överväg någon av följande metoder:

Metod 1: Associera undernätet med en NAT-gateway och en nätverkssäkerhetsgrupp.

Enligt vanliga frågor och svar om Azure NAT Gateway är NAT-gatewayen inte kompatibel med azure basic load balancer.

Utför följande steg för att associera med en NAT Gateway.

Ta bort alla befintliga HDInsight-kluster med grundläggande Azure-lastbalanserare i det här undernätet.

Skapa en ny NAT-gateway och en ny nätverkssäkerhetsgrupp (NSG) eller använd de befintliga.

Kommentar

Du kan använda en befintlig NAT-gateway och NSG.

Följ det här dokumentet Snabbstart: Skapa en NAT-gateway – Azure Portal och Skapa, ändra eller ta bort en Azure-nätverkssäkerhetsgrupp för att skapa en ny NAT-gateway och en ny nätverkssäkerhetsgrupp.

Du kan läsa det här dokumentet Kontrollera nätverkstrafik i Azure HDInsight för att konfigurera rätt NSG-regler.

Associera undernätet med NAT-gatewayen och nätverkssäkerhetsgruppen.

Kommentar

Om du inte kan hitta NAT-gatewayen kan du läsa vanliga frågor och svar om NAT-gatewayen (vanliga frågor och svar om Azure NAT Gateway).

Återskapa klustren med undernätet.

Metod 2: Skapa ett nytt undernät och skapa sedan klustret med det nya undernätet.

Kommentar

Om du använder ett ESP-kluster med MFA inaktiverat kontrollerar du MFA-statusen när klustret har återskapats med hjälp av en NAT-gateway.