Självstudie: Konfigurera Azure Active Directory B2C med Azure Web Application Firewall

Lär dig hur du aktiverar Tjänsten Azure Web Application Firewall (WAF) för en Azure Active Directory B2C-klient (Azure AD B2C) med en anpassad domän. WAF skyddar webbprogram mot vanliga kryphål och sårbarheter.

Anteckning

Den här funktionen är en allmänt tillgänglig förhandsversion.

Se Vad är Azure Web Application Firewall?

Förutsättningar

Du behöver följande för att komma igång:

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

-

En Azure AD B2C-klient – auktoriseringsserver som verifierar användarautentiseringsuppgifter med hjälp av anpassade principer som definierats i klientorganisationen

- Kallas även identitetsprovider (IdP)

- Se Självstudie: Skapa en Azure Active Directory B2C-klientorganisation

- Azure Front Door (AFD) – aktiverar anpassade domäner för Azure AD B2C-klientorganisationen

- WAF – hanterar trafik som skickas till auktoriseringsservern

Anpassade domäner i Azure AD B2C

Om du vill använda anpassade domäner i Azure AD B2C använder du funktionerna för anpassade domäner i AFD. Se Aktivera anpassade domäner för Azure AD B2C.

Viktigt

När du har konfigurerat den anpassade domänen kan du läsa Testa din anpassade domän.

Aktivera WAF

Om du vill aktivera WAF konfigurerar du en WAF-princip och associerar den med AFD för skydd.

Skapa en WAF-princip

Skapa en WAF-princip med Azure-hanterad standardregeluppsättning (DRS). Se Web Application Firewall DRS-regelgrupper och regler.

- Logga in på Azure-portalen.

- Välj Skapa en resurs.

- Sök efter Azure WAF.

- Välj Azure Web Application Firewall (WAF).

- Välj Skapa.

- Gå till sidan Skapa en WAF-princip .

- Välj fliken Basics (Grunder).

- För Princip för väljer du Global WAF (Front Door).

- För Front Door SKU väljer du mellan Basic, Standard eller Premium SKU.

- För Prenumeration väljer du namnet på din Front Door-prenumeration.

- För Resursgrupp väljer du namnet på din Front Door-resursgrupp.

- I Principnamn anger du ett unikt namn för waf-principen.

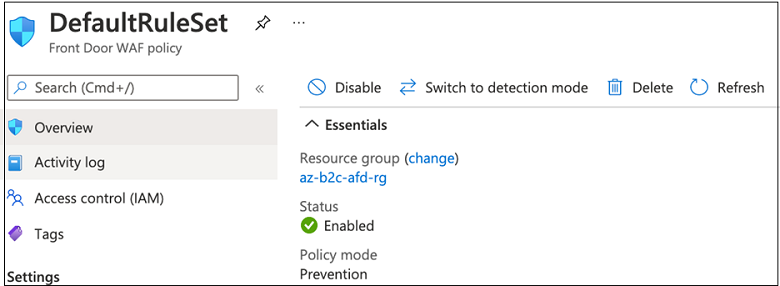

- För Principtillstånd väljer du Aktiverad.

- För Principläge väljer du Identifiering.

- Välj Granska + skapa.

- Gå till fliken Association på sidan Skapa en WAF-princip.

- Välj + Associera en Front Door-profil.

- För Front Door väljer du det Front Door-namn som är associerat med Azure AD anpassad B2C-domän.

- För Domäner väljer du Azure AD anpassade B2C-domäner som WAF-principen ska associeras med.

- Välj Lägg till.

- Välj Granska + skapa.

- Välj Skapa.

Lägen för identifiering och skydd

När du skapar EN WAF-princip är principen i identifieringsläge. Vi rekommenderar att du inte inaktiverar identifieringsläget. I det här läget blockerar WAF inte begäranden. I stället loggas begäranden som matchar WAF-reglerna i WAF-loggarna.

Läs mer: Övervakning och loggning i Azure Web Application Firewall

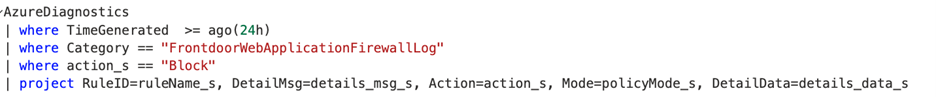

Följande fråga visar de begäranden som blockerats av WAF-principen under de senaste 24 timmarna. Informationen omfattar regelnamn, begärandedata, åtgärder som vidtas av principen och principläget.

Granska WAF-loggarna för att avgöra om principregler orsakar falska positiva identifieringar. Undanta sedan WAF-reglerna baserat på WAF-loggarna.

Läs mer: Definiera undantagsregler baserat på Web Application Firewall loggar

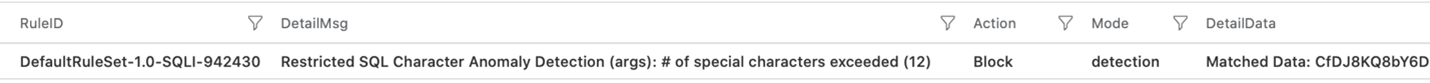

Växlingslägen

Om du vill se WAF-drift väljer du Växla till förebyggande läge, vilket ändrar läget från Identifiering till Skydd. Begäranden som matchar reglerna i DRS blockeras och loggas i WAF-loggarna.

Om du vill återgå till identifieringsläge väljer du Växla till identifieringsläge.