Konfigurera ett inloggningsflöde i Azure Active Directory B2C

Innan du börjar använder du väljaren Välj en principtyp för att välja den typ av princip som du konfigurerar. Azure Active Directory B2C erbjuder två metoder för att definiera hur användare interagerar med dina program: via fördefinierade användarflöden eller genom fullständigt konfigurerbara anpassade principer. De steg som krävs i den här artikeln skiljer sig åt för varje metod.

Översikt över inloggningsflöde

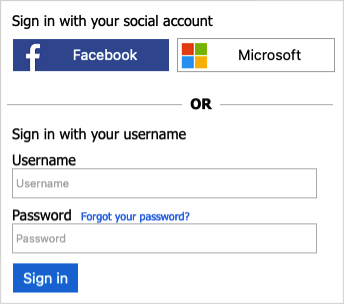

Med inloggningsprincipen kan användarna:

- Logga in med ett lokalt Azure AD B2C-konto

- Användare kan logga in med ett socialt konto

- Återställning av lösenord

- Användare kan inte registrera sig för ett lokalt Azure AD B2C-konto. Om du vill skapa ett konto kan en administratör använda Azure-portalen eller Microsoft Graph API.

Förutsättningar

- Om du inte redan har gjort det registrerar du ett webbprogram i Azure Active Directory B2C.

- Slutför stegen i Skapa användarflöden och anpassade principer i Azure Active Directory B2C.

Skapa ett inloggningsanvändarflöde

Så här lägger du till inloggningsprincip:

Logga in på Azure-portalen.

Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

I Azure-portalen söker du efter och väljer Azure AD B2C.

Under Principer väljer du Användarflöden och sedan Nytt användarflöde.

På sidan Skapa ett användarflöde väljer du flödet Logga in användare.

Under Välj en version väljer du Rekommenderas och sedan Skapa. (Läs mer om användarflödesversioner.)

Ange ett Namn för användarflödet. Till exempel signupsignin1.

Under Identitetsprovidrar väljer du minst en identitetsprovider:

- Under Lokala konton väljer du något av följande: Inloggning via e-post, inloggning med användar-ID, Telefon inloggning, Telefon/e-postsignering, användar-ID/e-postsignering eller Ingen. Läs mer.

- Under Sociala identitetsprovidrar väljer du någon av de externa leverantörer av sociala identiteter eller företagsidentiteter som du har konfigurerat. Läs mer.

Om du vill kräva att användarna verifierar sin identitet med en andra autentiseringsmetod under Multifactor-autentisering väljer du metodtyp och när multifaktorautentisering (MFA) ska tillämpas. Läs mer.

Om du har konfigurerat principer för villkorsstyrd åtkomst för din Azure AD B2C-klientorganisation under Villkorsstyrd åtkomst och vill aktivera dem för det här användarflödet markerar du kryssrutan Framtvinga principer för villkorlig åtkomst. Du behöver inte ange något principnamn. Läs mer.

Under Programanspråk väljer du de anspråk som du vill ska returneras till programmet i token. För den fullständiga listan med värden väljer du Visa mer, väljer värdena och sedan OK.

Kommentar

Du kan också skapa anpassade attribut för användning i din Azure AD B2C-klientorganisation.

Klicka på Skapa för att lägga till användarflödet. Ett prefix för B2C_1 läggs automatiskt till i namnet.

Testa användarflödet

- Välj det användarflöde som du skapade för att öppna översiktssidan och välj sedan Kör användarflöde.

- För Program väljer du webbprogrammet med namnet webapp1 som du tidigare registrerade. Svars-URL :en ska visa

https://jwt.ms. - Klicka på Kör användarflöde.

- Du bör kunna logga in med det konto som du skapade (med MS Graph API) utan registreringslänken. Den returnerade token innehåller de anspråk som du har valt.

Ta bort registreringslänken

Den tekniska profilen SelfAsserted-LocalAccountSignin-Email är en självkontroll, som anropas under registrerings- eller inloggningsflödet. Om du vill ta bort registreringslänken anger du metadata till setting.showSignupLink false. Åsidosätt de tekniska profilerna SelfAsserted-LocalAccountSignin-Email i tilläggsfilen.

Öppna tilläggsfilen för principen. Exempel:

SocialAndLocalAccounts/TrustFrameworkExtensions.xmlLeta upp elementet

ClaimsProviders. Om elementet inte finns lägger du till det.Lägg till följande anspråksprovider i elementet

ClaimsProviders:<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->Lägg

<BuildingBlocks>till följande ContentDefinition i elementet för att referera till version 1.2.0 eller nyare data-URI:<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Uppdatera och testa din princip

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

- Välj Alla tjänster i det övre vänstra hörnet i Azure-portalen och sök sedan efter och välj Appregistreringar.

- Välj Identity Experience Framework.

- Välj Överför anpassad princip och ladda sedan upp principfilen som du ändrade, TrustFrameworkExtensions.xml.

- Välj den inloggningsprincip som du laddade upp och klicka på knappen Kör nu .

- Du bör kunna logga in med det konto som du skapade (med MS Graph API) utan registreringslänken.

Nästa steg

- Lägg till en inloggning med en social identitetsprovider.

- Konfigurera ett flöde för lösenordsåterställning.