Расширенная защита учетных данных

Помимо внедрения входа без пароля, организации могут повысить безопасность учетных данных пользователя и домена в Windows 11 с помощью Credential Guard и Remote Credential Guard.

Защита локального центра безопасности (LSA)

В Windows есть несколько важных процессов для проверки удостоверения пользователя. Процессы проверки включают локальный центр безопасности (LSA), который отвечает за проверку подлинности пользователей и проверку входа Windows. LSA обрабатывает маркеры и учетные данные, используемые для единого входа в учетную запись Майкрософт и учетную запись Entra ID.

Загружая только доверенный подписанный код, LSA обеспечивает значительную защиту от кражи учетных данных. Защита LSA поддерживает настройку с помощью групповой политики и других решений для управления устройствами.

Новые возможности в Windows 11 версии 24H2

Чтобы обеспечить безопасность этих учетных данных, защита LSA включена по умолчанию на всех устройствах (MSA, Microsoft Entra присоединенных, гибридных и локальных). Для новых установок он включается немедленно. Для обновлений он включается после перезагрузки после ознакомительного периода, равного 10 дням.

Пользователи могут управлять состоянием защиты LSA в приложении Безопасность Windows в разделеЗащита локального центра безопасностибезопасности устройства>Core>.

Чтобы обеспечить беспроблемный переход и повышенную безопасность для всех пользователей, корпоративная политика защиты LSA имеет приоритет над включением при обновлении.

Подробнее

Credential Guard

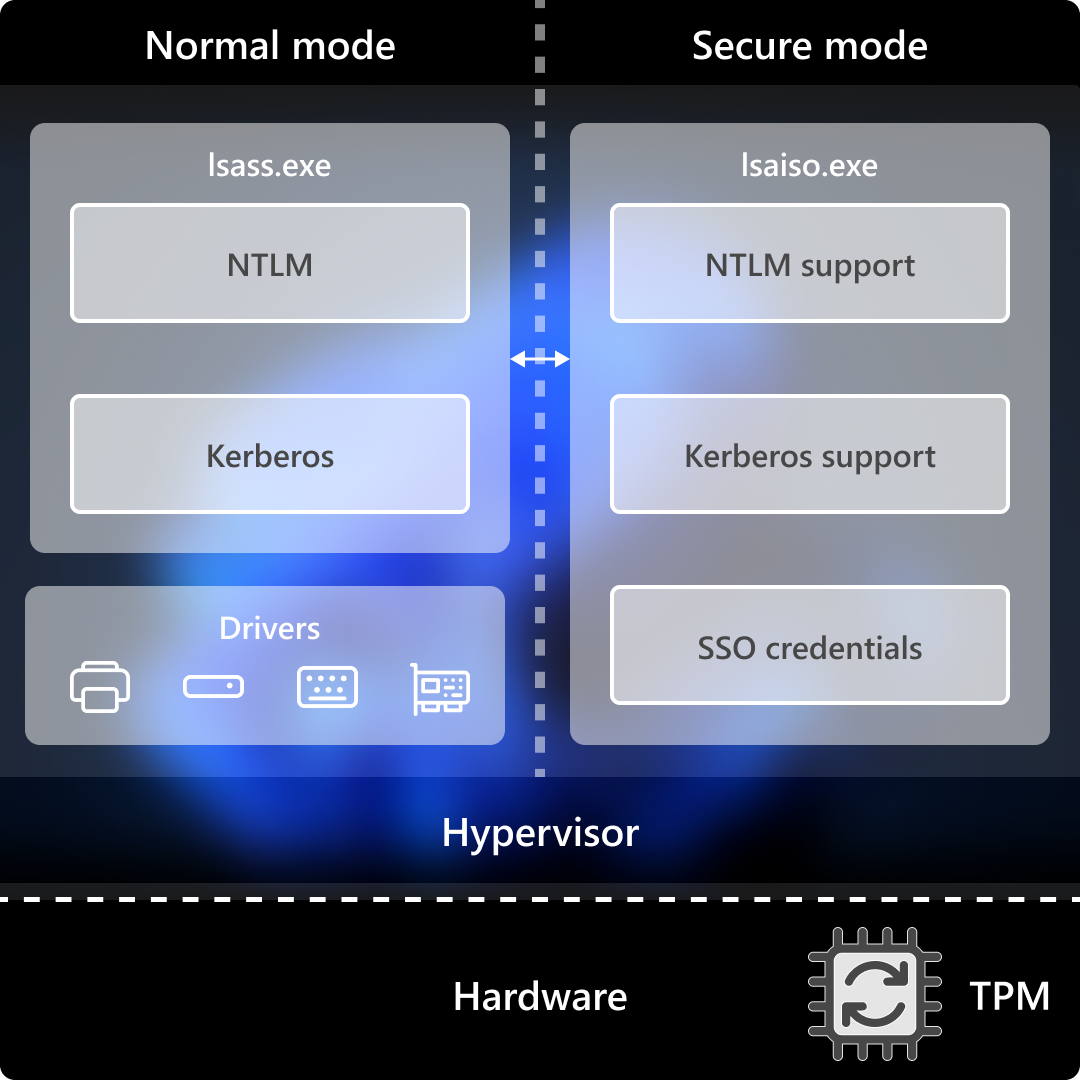

Credential Guard использует аппаратное обеспечение безопасности на основе виртуализации (VBS) для защиты от кражи учетных данных. С помощью Credential Guard локальный центр безопасности (LSA) сохраняет и защищает секреты Active Directory (AD) в изолированной среде, которая недоступна для остальной части операционной системы. LSA взаимодействует с изолированным процессом LSA с помощью удаленных вызовов процедур.

Защищая процесс LSA с помощью безопасности на основе виртуализации, Credential Guard защищает системы от атак на кражу учетных данных пользователя, таких как pass-the-Hash или Pass-the-Ticket. Это также помогает предотвратить доступ вредоносных программ к системным секретам, даже если процесс выполняется с правами администратора.

Новые возможности в Windows 11 версии 24H2

Защита Credential Guard расширена, чтобы при необходимости включить пароли учетных записей компьютера для устройств, присоединенных к Active Directory. Администраторы могут включить режим аудита или принудительное применение этой возможности с помощью параметров политики Credential Guard.

Подробнее

Удаленный Credential Guard

Remote Credential Guard помогает организациям защищать учетные данные через подключение к удаленному рабочему столу, перенаправляя запросы Kerberos обратно на устройство, которое запрашивает подключение. Он также предоставляет возможности единого входа для сеансов удаленного рабочего стола.

Учетные данные администратора являются привилегированными и должны быть защищены. Если remote Credential Guard настроен для подключения во время сеансов удаленного рабочего стола, учетные данные и производные учетных данных никогда не передаются по сети на целевое устройство. Если целевое устройство скомпрометировано, учетные данные не предоставляются.

Подробнее

Защита ключей VBS

Защита ключей VBS

Защита ключей VBS позволяет разработчикам защищать криптографические ключи с помощью защиты на основе виртуализации (VBS). VBS использует возможность расширения виртуализации ЦП для создания изолированной среды выполнения за пределами обычной ОС. При использовании ключи VBS изолированы в безопасном процессе, что позволяет выполнять операции с ключами без предоставления материала закрытого ключа за пределами этого пространства. Неактивный материал закрытого ключа шифруется ключом доверенного платформенного модуля, который привязывает ключи VBS к устройству. Ключи, защищенные таким образом, не могут быть выброшены из памяти процесса или экспортированы в виде обычного текста с компьютера пользователя, что предотвращает атаки кражи со стороны любого злоумышленника уровня администратора.

Подробнее

Защита маркеров (предварительная версия)

Защита маркеров пытается сократить количество атак с помощью Microsoft Entra ID кражи маркеров. Защита маркеров делает маркеры пригодными для использования только с предполагаемого устройства путем криптографической привязки маркера к секрету устройства. При использовании маркера необходимо указать как маркер, так и подтверждение секрета устройства. Политики условного доступа[4] можно настроить так, чтобы требовать защиту маркеров при использовании маркеров входа для определенных служб.

Подробнее

Политика защиты маркеров сеанса входа

Эта функция позволяет приложениям и службам криптографически привязывать маркеры безопасности к устройству, что ограничивает возможность злоумышленников олицетворять пользователей на другом устройстве в случае кражи маркеров.

Политики блокировки учетных записей

На новых устройствах с установленными Windows 11 будут установлены политики блокировки учетных записей, которые по умолчанию являются безопасными. Эти политики устраняют атаки методом подбора, такие как попытки хакеров получить доступ к устройствам Windows через протокол удаленного рабочего стола (RDP).

Политика порогового значения блокировки учетной записи теперь по умолчанию имеет значение 10 неудачных попыток входа, а длительность блокировки учетной записи — 10 минут. Блокировка учетной записи администратора теперь включена по умолчанию. Теперь для счетчика сброса блокировки учетной записи по умолчанию также задано значение 10 минут.

Подробнее

Управление доступом и управление ими

Управление доступом в Windows гарантирует, что общие ресурсы будут доступны пользователям и группам, кроме владельца ресурса, и защищены от несанкционированного использования. ИТ-администраторы могут управлять доступом пользователей, групп и компьютеров к объектам и ресурсам в сети или на компьютере. После проверки подлинности пользователя Windows реализует второй этап защиты ресурсов с помощью встроенных технологий авторизации и управления доступом. Эти технологии определяют, имеет ли пользователь, прошедший проверку подлинности, правильные разрешения.

контроль доступа Списки (ACL) описывают разрешения для определенного объекта, а также могут содержать system контроль доступа Списки (SACLs). Списки SACL предоставляют способ аудита определенных событий системного уровня, например, когда пользователь пытается получить доступ к объектам файловой системы. Эти события необходимы для отслеживания действий для объектов, которые являются конфиденциальными или ценными и требуют дополнительного мониторинга. Возможность аудита при попытке ресурса прочитать или записать часть операционной системы имеет решающее значение для понимания потенциальной атаки.

ИТ-администраторы могут уточнить приложение и управление доступом, чтобы:

- Защита большего числа и разнообразия сетевых ресурсов от неправильного использования

- Подготовьте пользователей для доступа к ресурсам в соответствии с политиками организации и требованиями их заданий. Организации могут реализовать принцип доступа с наименьшими привилегиями, который утверждает, что пользователям должен быть предоставлен доступ только к данным и операциям, необходимым для выполнения своих заданий.

- Регулярно обновляйте возможность доступа пользователей к ресурсам по мере изменения политик организации или изменения заданий пользователей

- Поддержка меняющихся потребностей на рабочем месте, включая доступ из гибридных или удаленных расположений или с быстро расширяющегося набора устройств, включая планшеты и телефоны

- Выявление и устранение проблем с доступом, когда законные пользователи не могут получить доступ к ресурсам, которые им необходимы для выполнения своих заданий

Подробнее