Безопасность аппаратного обеспечения

В дополнение к современному корню доверия оборудования, в последних микросхемах есть несколько возможностей, которые защиты операционной системы от угроз. Эти возможности защищают процесс загрузки, целостность памяти, изолируют логику вычислений с учетом безопасности и многое другое.

Защищенное ядро

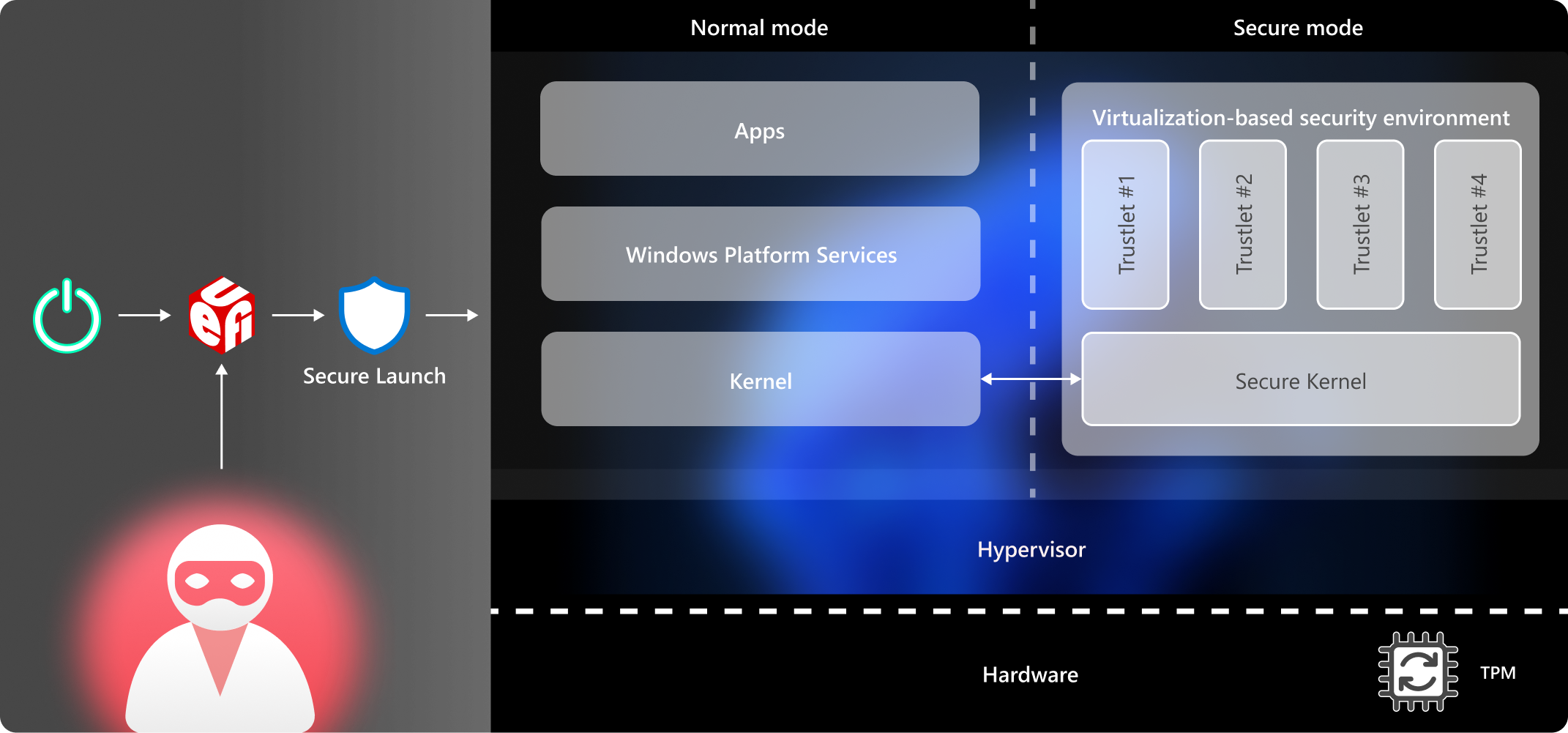

Для защиты ядра у нас есть две ключевые функции: безопасность на основе виртуализации (VBS) и целостность кода, защищенная гипервизором (HVCI). Все устройства Windows 11 поддерживают HVCI и поставляются с защитой VBS и HVCI, включенной по умолчанию на большинстве или всех устройствах.

Безопасность на основе виртуализации (VBS)

Безопасность на основе виртуализации (VBS), также известная как изоляция ядра, является критически важным строительным блоком в безопасной системе. VBS использует функции аппаратной виртуализации для размещения безопасного ядра, отделенного от операционной системы. Это означает, что даже если операционная система скомпрометирована, защищенное ядро по-прежнему защищено. Изолированная среда VBS защищает процессы, такие как решения безопасности и диспетчеры учетных данных, от других процессов, выполняющихся в памяти. Даже если вредоносная программа получает доступ к ядру ОС main, гипервизор и оборудование виртуализации помогают предотвратить несанкционированное выполнение кода или доступ к секретам платформы в среде VBS. VBS реализует виртуальный уровень доверия 1 (VTL1), который имеет более высокие привилегии, чем виртуальный уровень доверия 0 (VTL0), реализованный в ядре main.

Так как более привилегированные виртуальные уровни доверия (VTLs) могут обеспечить собственную защиту памяти, более высокие виртуальные сети могут эффективно защищать области памяти от более низких виртуальных таблиц. На практике это позволяет использовать более низкий VTL для защиты изолированных областей памяти, обеспечивая их более высоким VTL. Например, VTL0 может хранить секрет в VTL1, после чего только VTL1 может получить к нему доступ. Даже если VTL0 скомпрометирован, секрет будет в безопасности.

Подробнее

Целостность кода, защищенная гипервизором (HVCI)

Целостность кода, защищенная гипервизором (HVCI), также называемая целостностью памяти, использует VBS для запуска целостности кода в режиме ядра (KMCI) в безопасной среде VBS вместо main ядра Windows. Это помогает предотвратить атаки, которые пытаются изменить код в режиме ядра для таких вещей, как драйверы. KMCI проверяет, что весь код ядра правильно подписан и не был ли изменен до того, как ему разрешено выполнение. HVCI гарантирует, что в режиме ядра может выполняться только проверенный код. Гипервизор использует расширения виртуализации процессора для обеспечения защиты памяти, которая не позволяет программному обеспечению в режиме ядра выполнять код, который не был сначала проверен подсистемой целостности кода. HVCI защищает от распространенных атак, таких как WannaCry, которые полагаются на возможность внедрения вредоносного кода в ядро. HVCI может предотвратить внедрение вредоносного кода в режиме ядра, даже если драйверы и другое программное обеспечение в режиме ядра имеют ошибки.

При новых установках Windows 11 поддержка ОС для VBS и HVCI включена по умолчанию для всех устройств, соответствующих предварительным требованиям.

Подробнее

Преобразование подкачки с поддержкой гипервизора (HVPT)

Преобразование подкачки с поддержкой гипервизора (HVPT)

Преобразование подкачки с поддержкой гипервизора (HVPT) — это повышение безопасности для обеспечения целостности виртуального адреса гостя для преобразования физических адресов гостей. HVPT помогает защитить критически важные системные данные от атак типа "что", когда злоумышленник может записать произвольное значение в произвольное расположение часто в результате переполнения буфера. HVPT помогает защитить таблицы страниц, которые настраивают критически важные структуры системных данных.

Принудительная аппаратная защита стека

Защита аппаратного стека интегрирует программное обеспечение и оборудование для современной защиты от киберугроз, таких как повреждение памяти и эксплойты нулевого дня. На основе технологии контроля потока управления (CET) от Intel и AMD Shadow Stacks защита аппаратного стека предназначена для защиты от эксплойтов, которые пытаются перехватывать адреса возврата в стеке.

Код приложения включает в себя стек обработки программ, который хакеры стремятся повредить или нарушить тип атаки, называемой стеком smashing. Когда защита, такая как защита от исполняемого пространства, начала сорвать такие атаки, хакеры обратились к новым методам, таким как ориентированное на возврат программирование. Программирование, ориентированное на возврат, является формой расширенного стека, может обойти защиту, перехватить стек данных и в конечном итоге заставить устройство выполнять вредные операции. Чтобы защититься от атак перехвата потока управления, ядро Windows создает отдельный стек тени для возвращаемых адресов. Windows 11 расширяет возможности защиты стека, обеспечивая поддержку пользовательского режима и режима ядра.

Подробнее

- Основные сведения о защите стека с применением аппаратного обеспечения

- Руководство разработчика по защите аппаратного стека

Защита прямого доступа к памяти ядра (DMA)

Windows 11 защищает от физических угроз, таких как атаки с прямым доступом к памяти (DMA). Устройства Периферийных компонентов Interconnect Express (PCIe) с горячей заменой, включая Thunderbolt, USB4 и CFexpress, позволяют пользователям подключать широкий спектр внешних периферийных устройств к компьютерам с тем же удобством подключения, что и USB. Эти устройства включают в себя графические карты и другие компоненты PCI. Так как порты PCI с горячей заменой являются внешними и легкодоступными, компьютеры подвержены атакам DMA с помощью накопителей. Защита доступа к памяти (также известная как защита DMA ядра) защищает от этих атак, предотвращая несанкционированный доступ внешних периферийных устройств к памяти. Атаки DMA на дисках обычно происходят быстро, когда отсутствует владелец системы. Атаки выполняются с помощью простых и умеренных средств атаки, созданных с помощью доступных готовых оборудования и программного обеспечения, которые не требуют дизассемблации компьютера. Например, владелец компьютера может оставить устройство для быстрого перерыва на кофе. Между тем злоумышленник подключает внешнее средство к порту для кражи информации или внедрения кода, который предоставляет злоумышленнику удаленное управление компьютерами, включая возможность обхода экрана блокировки. Благодаря встроенной и включенной защите доступа к памяти Windows 11 защищается от физических атак, где бы люди ни работали.

Подробнее

Компьютер с защищенными ядрами и пограничные Secured-Core

В докладе о сигналах безопасности за март 2021 г. было установлено, что более 80% предприятий столкнулись по крайней мере с одной атакой на встроенное ПО за последние два года. Для клиентов в чувствительных к данным отраслях, таких как финансовые услуги, государственные учреждения и здравоохранение, корпорация Майкрософт сотрудничает с партнерами по OEM, чтобы предложить специальную категорию устройств под названием Защищенные основные компьютеры (SCPCs) и эквивалентную категорию встроенных устройств Интернета вещей, называемых Edge Secured-Core (ESc). Устройства поставляются с дополнительными мерами безопасности, включенными на уровне встроенного ПО или ядре устройства, который лежит в основе Windows.

Защищенные компьютеры с ядрами и пограничные устройства помогают предотвратить атаки с вредоносными программами и минимизировать уязвимости встроенного ПО, запуская в чистом и доверенном состоянии при запуске с аппаратным доверенным корнем. Безопасность на основе виртуализации включена по умолчанию. Встроенная защищенная гипервизором целостность кода (HVCI) экранируется системной памятью, гарантируя, что весь исполняемый код ядра подписывается только известными и утвержденными центрами. Защищенные компьютеры с ядрами и пограничные устройства также защищают от физических угроз, таких как атаки с прямым доступом к памяти (DMA) с помощью защиты DMA ядра.

Защищенные компьютеры с ядрами и пограничные устройства обеспечивают несколько уровней надежной защиты от атак оборудования и встроенного ПО. Сложные вредоносные атаки обычно пытаются установить bootkit илиrootkits в системе, чтобы избежать обнаружения и добиться сохраняемости. Это вредоносное программное обеспечение может работать на уровне встроенного ПО до загрузки Windows или во время самого процесса загрузки Windows, что позволяет системе запускаться с наивысшим уровнем привилегий. Поскольку критически важные подсистемы в Windows используют безопасность на основе виртуализации, защита гипервизора становится все более важной. Чтобы гарантировать, что несанкционированное встроенное ПО или программное обеспечение не может запуститься перед загрузчиком Windows, компьютеры с Windows используют стандарт безопасной загрузки Unified Расширяемый интерфейс встроенного ПО (UEFI) — базовую функцию безопасности всех Windows 11 компьютеров. Безопасная загрузка обеспечивает выполнение только авторизованного встроенного ПО и программного обеспечения с доверенными цифровыми подписями. Кроме того, измерения всех загрузочных компонентов безопасно хранятся в доверенном платформенный платформенный модуль, что помогает создать журнал неустранимого аудита загрузки под названием Статический корень доверия для измерения (SRTM).

Тысячи поставщиков OEM создают многочисленные модели устройств с различными компонентами встроенного ПО UEFI, что, в свою очередь, создает невероятно большое количество подписей и измерений SRTM при загрузке. Так как эти сигнатуры и измерения по своей сути являются доверенными безопасной загрузкой, может быть сложно ограничить доверие только тем, что необходимо для загрузки на любом конкретном устройстве. Традиционно списки блокировок и списки разрешений были двумя main методами, используемыми для ограничения доверия, и они продолжают расширяться, если устройства полагаются только на измерения SRTM.

Динамический корень доверия для измерения (DRTM)

На компьютерах с защищенными ядрами и пограничных устройствах System Guard Secure Launch защищает загрузку с помощью технологии, известной как динамический корень доверия для измерения (DRTM). При использовании DRTM система изначально следует обычному процессу безопасной загрузки UEFI. Однако перед запуском система переходит в доверенное состояние, управляемое оборудованием, что приводит к отключению ЦП защищенного аппаратного пути кода. Если вредоносная программа rootkit или bootkit обходит безопасную загрузку UEFI и находится в памяти, DRTM предотвращает доступ к секретам и критическому коду, защищенным средой безопасности на основе виртуализации. На поддерживаемых устройствах, таких как Microsoft Surface, можно использовать технологию сокращения числа атак встроенного ПО (FASR) вместо DRTM.

Изоляция в режиме управления системой (СММ) — это режим выполнения в процессорах на базе x86, который работает с более высокими привилегиями, чем гипервизор. СММ дополняет защиту, предоставляемую DRTM, помогая уменьшить площадь атаки. Используя возможности, предоставляемые поставщиками микросхем, такими как Intel и AMD, изоляция СММ применяет политики, которые реализуют ограничения, такие как предотвращение доступа кода СММ к памяти ОС. Политика изоляции СММ включена в состав измерений DRTM, которые можно отправить в проверяющий компонент, например удаленную аттестацию Microsoft Azure.

Подробнее

- Безопасный запуск System Guard

- Сокращение направлений атак на встроенное ПО

- Windows 11 компьютеры с защищенными ядрами

- Edge Secured-Core

Блокировка конфигурации

Во многих организациях ИТ-администраторы применяют политики на своих корпоративных устройствах для защиты ОС и поддержания устройств в совместимом состоянии, не позволяя пользователям изменять конфигурации и создавать смещение конфигураций. Смещение конфигурации происходит, когда пользователи с правами локального администратора изменяют параметры и отключают синхронизацию устройства с политиками безопасности. Устройства в несоответствуемом состоянии могут быть уязвимы до следующей синхронизации при сбросе конфигурации с помощью решения для управления устройствами.

Блокировка конфигурации — это функция защищенного компьютера и пограничного устройства, которая не позволяет пользователям вносить нежелательные изменения в параметры безопасности. Благодаря блокировке конфигурации Windows отслеживает поддерживаемые разделы реестра и возвращается к требуемому ИТ-состоянию через несколько секунд после обнаружения смещения.

Подробнее