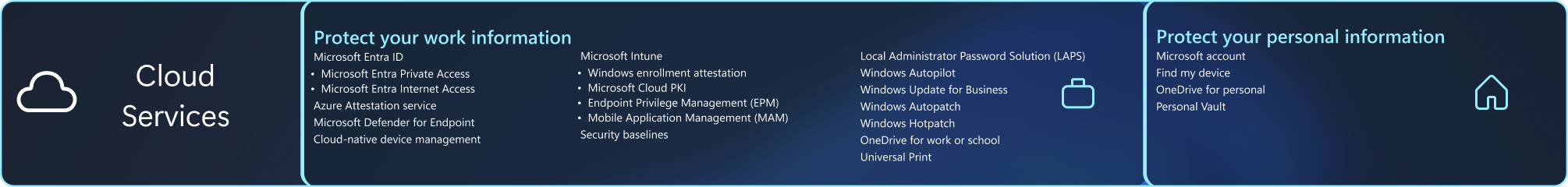

Защита рабочей информации

Microsoft Entra ID

Microsoft Entra ID

Microsoft Entra ID — это комплексное облачное решение для управления удостоверениями, которое обеспечивает безопасный доступ к приложениям, сетям и другим ресурсам и защищает от угроз. Microsoft Entra ID также можно использовать с Windows Autopilot для подготовки устройств, предварительно настроенных с помощью корпоративных политик безопасности.

Организации могут развертывать устройства, присоединенные к Microsoft Entra ID, чтобы обеспечить доступ к облачным и локальным приложениям и ресурсам. Доступ к ресурсам можно контролировать на основе учетной записи Microsoft Entra ID и политик условного доступа, применяемых к устройству. Для максимально простого и приятного сквозного единого входа мы рекомендуем пользователям настроить Windows Hello для бизнеса во время работы с нестандартным интерфейсом для простого входа в Entra ID без пароля.

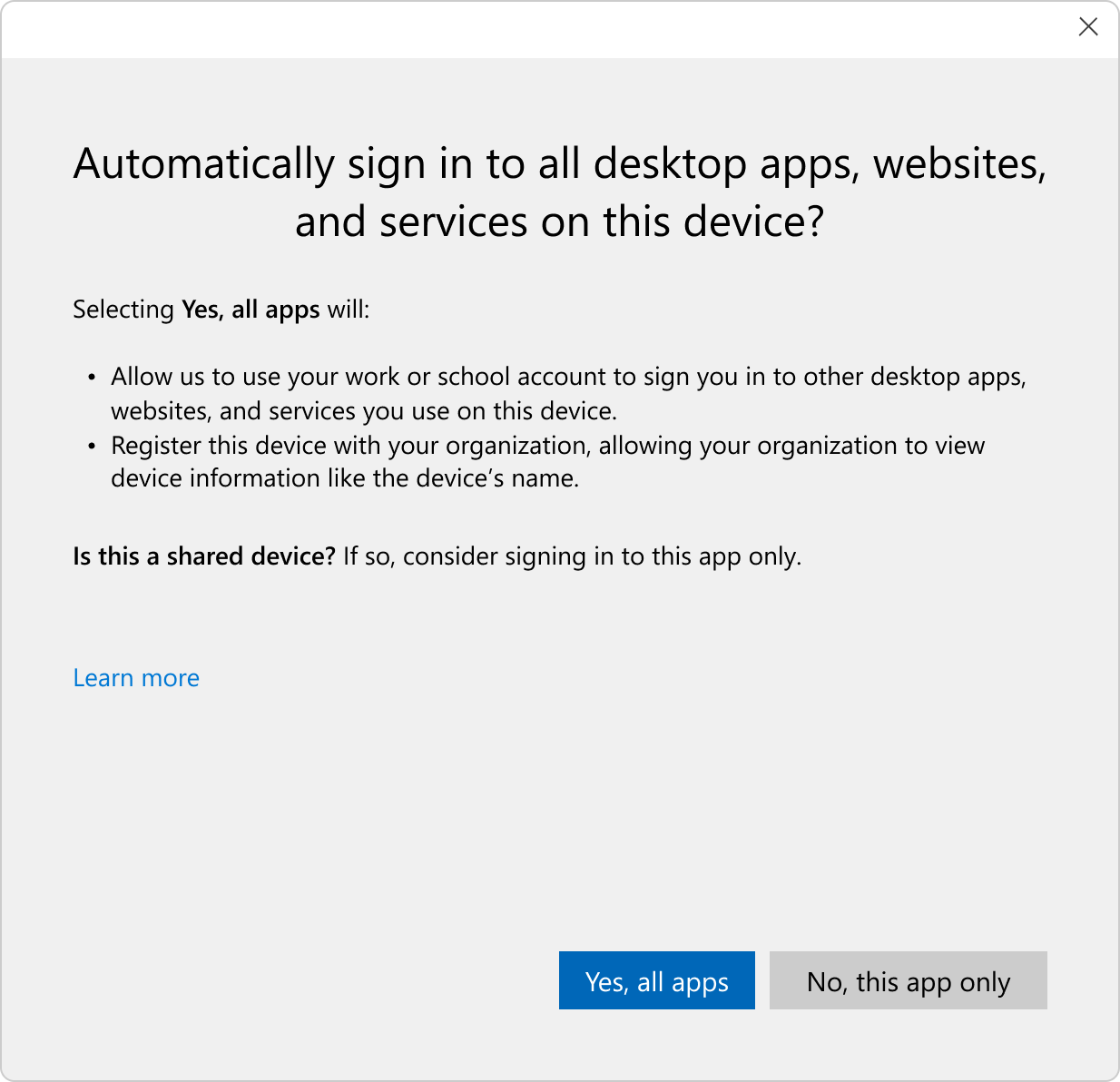

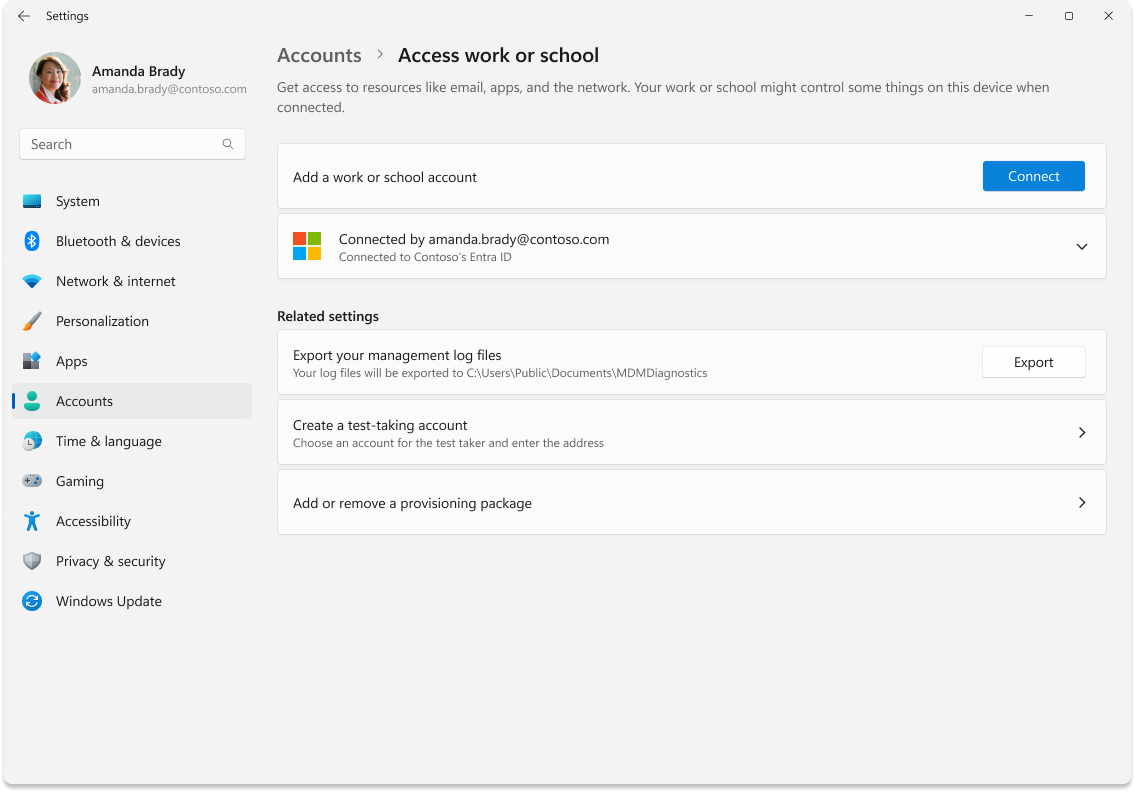

Пользователи, желающие подключиться к Microsoft Entra на личных устройствах, могут это сделать, добавив свою рабочую или учебную учетную запись в Windows. Это действие регистрирует личное устройство пользователя с помощью Microsoft Entra ID, позволяя ИТ-администраторам поддерживать пользователей в сценариях использования собственных устройств (BYOD). Учетные данные проходят проверку подлинности и привязываются к присоединенным устройству и не могут быть скопированы на другое устройство без явной реверификации.

Чтобы обеспечить большую безопасность и контроль для ИТ-специалистов, а также простой интерфейс для пользователей, Microsoft Entra ID работает с приложениями и службами, включая локальное программное обеспечение и тысячи приложений SaaS (программное обеспечение как услуга). Microsoft Entra ID защиты включают единый вход, многофакторную проверку подлинности, политики условного доступа, защиту идентификации, управление удостоверениями и управление привилегированными пользователями.

Windows 11 работает с Microsoft Entra ID для обеспечения безопасного доступа, управления удостоверениями и единого входа в приложения и службы из любого места. В Windows есть встроенные параметры для добавления рабочих или учебных учетных записей путем синхронизации конфигурации устройства с доменом Active Directory или Microsoft Entra ID клиентом.

Когда устройство Microsoft Entra ID присоединено и управляется с помощью Microsoft Intune[4], оно получает следующие преимущества безопасности:

- Параметры и политики управляемого пользователя и устройства по умолчанию

- Единый вход во все веб-службы Майкрософт

- Полный набор возможностей управления проверкой подлинности с помощью Windows Hello для бизнеса

- Единый вход в корпоративные приложения и приложения SaaS

- Не используется удостоверение учетной записи Майкрософт потребителя

Организации и пользователи могут присоединяться к устройствам Windows или регистрировать их с помощью Microsoft Entra ID, чтобы обеспечить удобство работы как с собственными, так и с веб-приложениями. Кроме того, пользователи могут настроить ключи безопасности Windows Hello для бизнеса или FIDO2 с помощью Microsoft Entra ID и воспользоваться преимуществами более безопасной проверки подлинности без пароля.

В сочетании с Microsoft Intune Microsoft Entra ID предлагает мощный контроль безопасности с помощью условного доступа, чтобы ограничить доступ к ресурсам организации работоспособными и соответствующими требованиям устройствами. Обратите внимание, что Microsoft Entra ID поддерживается только в выпусках Windows Pro и Enterprise.

Каждое устройство Windows имеет встроенную учетную запись локального администратора, которая должна быть защищена и защищена, чтобы предотвратить любые атаки с передачей хэша (PtH) и бокового обхода. Многие клиенты используют наше автономное локальное решение для паролей локального администратора Windows (LAPS) для управления компьютерами Windows, присоединенными к домену. Мы слышали от многих клиентов, что поддержка LAPS необходима, поскольку они модернизировали свою среду Windows, чтобы присоединиться непосредственно к Microsoft Entra ID.

Подробнее

Частный доступ Microsoft Entra

Частный доступ Microsoft Entra предоставляет организациям возможность управлять частными или внутренними полными доменными именами (FQDN) и IP-адресами и предоставлять пользователям доступ к ней. С помощью частного доступа вы можете модернизировать доступ пользователей организации к частным приложениям и ресурсам. Удаленным сотрудникам не нужно использовать VPN-подключение для доступа к этим ресурсам, если у них установлен глобальный клиент безопасного доступа. Клиент спокойно и легко подключает его к нужным ресурсам.

Подробнее

Интернет-доступ Microsoft Entra

Интернет-доступ Microsoft Entra предоставляет решение для безопасного веб-шлюза (SWG) на основе удостоверений для приложений SaaS (программное обеспечение как услуга) и другого интернет-трафика. Она защищает пользователей, устройства и данные из широкого ландшафта угроз в Интернете с помощью лучших в своем классе средств управления безопасностью и видимости через журналы трафика.

Примечание.

И Частный доступ Microsoft Entra, и Интернет-доступ Microsoft Entra для развертывания требуются устройства, присоединенные к Microsoft Entra ID и Microsoft Entra. В этих двух решениях используется клиент глобального безопасного доступа для Windows, который защищает функции и управляет ими.

Подробнее

- Интернет-доступ Microsoft Entra

- Клиент глобального безопасного доступа для Windows

- Руководство майкрософт по развертыванию решений Security Service Edge для Интернет-доступ Microsoft Entra подтверждения концепции

Роуминг состояния предприятия

Enterprise State Roaming, доступный для любой организации с лицензией Microsoft Entra ID Premium[4], предоставляет пользователям единый интерфейс параметров Windows на своих устройствах Windows и сокращает время, необходимое для настройки нового устройства.

Подробнее

служба Аттестация Azure

служба Аттестация Azure

Удаленная аттестация помогает убедиться, что устройства соответствуют политикам безопасности и работают в доверенном состоянии, прежде чем им будет разрешен доступ к ресурсам. Microsoft Intune[4] интегрируется со службой Аттестация Azure для комплексной проверки работоспособности устройств Windows и подключения этих сведений к условному доступу Microsoft Entra ID[4].

Политики аттестации настраиваются в службе Аттестация Azure, которая затем может:

- Проверьте целостность доказательств, предоставляемых компонентом аттестации Windows, проверив подпись и убедившись, что регистры конфигурации платформы (PCR) соответствуют значениям, повторно вычисляемым путем воспроизведения измеряемого журнала загрузки.

- Убедитесь, что доверенный платформенный модуль имеет действительный ключ удостоверения аттестации, выданный доверенным модулем, прошедшим проверку подлинности.

- Убедитесь, что функции безопасности находятся в ожидаемом состоянии

После завершения этой проверки служба аттестации возвращает проверяющей стороне подписанный отчет с состоянием функций безопасности, например Microsoft Intune, для оценки надежности платформы относительно спецификаций соответствия устройств, настроенных администратором. Затем условный доступ предоставляется или запрещается в зависимости от соответствия устройства.

Подробнее

Microsoft Defender для конечной точки

Microsoft Defender для конечной точки

Microsoft Defender для конечной точки[4] — это решение для обнаружения и реагирования на конечные точки предприятия, которое помогает группам безопасности обнаруживать, нарушать работу, исследовать и реагировать на сложные угрозы. Организации могут использовать обширные данные о событиях и сведения об атаках, предоставляемые Defender для конечной точки, для исследования инцидентов.

Defender для конечной точки объединяет следующие элементы, чтобы получить более полную картину инцидентов безопасности:

- Датчики поведения конечных точек. Встроенные в Windows датчики собирают и обрабатывают сигналы поведения из операционной системы и отправляют эти данные датчика в частный изолированный облачный экземпляр Microsoft Defender для конечной точки

- При автоматическом прерывании атаки используется ИИ, машинное обучение и портал для обнаружения угроз (Microsoft) для анализа всей атаки и реагирования на уровне инцидента, где он может содержать устройство и (или) пользователя, что снижает влияние таких атак, как программы-шантажисты, атаки, управляемые человеком, и другие сложные атаки.

- Аналитика безопасности облака. Поведенческие сигналы претворяются в аналитические сведения, обнаружения и рекомендуемые ответы на сложные угрозы. Эта аналитика использует большие данные, обучение устройств и уникальную оптику Майкрософт в экосистеме Windows, корпоративные облачные продукты, такие как Microsoft 365[4], и сетевые ресурсы

- Аналитика угроз. Корпорация Майкрософт обрабатывает более 43 триллионов сигналов безопасности каждые 24 часа, что дает глубокое и широкое представление о меняющемся ландшафте угроз. В сочетании с нашей глобальной командой экспертов по безопасности и передовым искусственным интеллектом и машинным обучением мы можем видеть угрозы, которые другие пропустили. Эта аналитика угроз помогает обеспечить беспрецедентную защиту для наших клиентов. Защита, встроенная в наши платформы и продукты, блокировала атаки, которые включают 31 миллиард угроз удостоверений и 32 миллиарда угроз электронной почты

- Широкие возможности реагирования. Defender для конечной точки позволяет командам SecOps изолировать, исправлять и удаленно выполнять на компьютерах дальнейшее исследование и остановку активных угроз в своей среде, а также блокировать файлы, сетевые назначения и создавать для них оповещения. Кроме того, автоматическое исследование и исправление могут помочь снизить нагрузку на SOC, автоматически выполняя в противном случае вручную действия по исправлению и предоставляя подробные результаты исследования.

Defender для конечной точки также является частью Microsoft Defender XDR, нашего комплексного облачного решения расширенного обнаружения и реагирования (XDR), которое сочетает в себе лучшие продукты для защиты конечных точек, электронной почты и удостоверений. Это позволяет организациям предотвращать, обнаруживать, исследовать и устранять атаки, обеспечивая глубокую видимость, детализированный контекст и практические аналитические сведения, созданные на основе необработанных сигналов, которые используются в среде Microsoft 365 и других платформах, и все это синтезируется в одной панели мониторинга. Это решение обеспечивает огромную ценность для организаций любого размера, особенно тех, которые хотят оторваться от дополнительных сложностей нескольких точечных решений, обеспечивая их защиту от изощренных атак и экономя время и ресурсы ИТ-отделов и служб безопасности.

Подробнее

Управление устройствами в облаке

Корпорация Майкрософт рекомендует управлять облачными устройствами, чтобы ИТ-специалисты могли управлять политиками безопасности компании и бизнес-приложениями без ущерба для конфиденциальности пользователей на корпоративных устройствах или устройствах, принадлежащих сотрудникам. Благодаря облачным решениям по управлению устройствами, таким как Microsoft Intune[4], ИТ-служба может управлять Windows 11 с помощью стандартных отраслевых протоколов. Чтобы упростить настройку для пользователей, функции управления встроены непосредственно в Windows, что устраняет необходимость в отдельном клиенте управления устройствами.

Windows 11 встроенные функции управления:

- Клиент регистрации, который регистрирует и настраивает устройство для безопасного взаимодействия с корпоративным сервером управления устройствами.

- Клиент управления, который периодически синхронизируется с сервером управления для проверка обновлений и применяет последние политики, заданные ИТ-службой.

Подробнее

Удаленная очистка

При потере или краже устройства ИТ-администраторы могут захотеть удаленно очистить данные, хранящиеся в памяти и на жестких дисках. Агент службы поддержки также может захотеть сбросить устройства, чтобы устранить проблемы, с которыми сталкиваются удаленные сотрудники. Удаленная очистка также может использоваться для подготовки ранее использовавшихся устройств для нового пользователя.

Windows 11 поддерживает поставщик службы конфигурации удаленной очистки (CSP), чтобы решения по управлению устройствами могли удаленно инициировать любую из следующих операций:

- Сброс устройства и удаление учетных записей пользователей и данных

- Сброс устройства и очистка диска

- Сброс устройства, но сохранение учетных записей пользователей и данных

Подробнее

Microsoft Intune

Microsoft Intune

Microsoft Intune[4] — это комплексное облачное решение для управления конечными точками, которое помогает защищать, развертывать и управлять пользователями, приложениями и устройствами. Intune объединяет такие технологии, как Microsoft Configuration Manager и Windows Autopilot, чтобы упростить подготовку, управление конфигурацией и обновления программного обеспечения в организации.

Intune работает с Microsoft Entra ID для управления функциями и процессами безопасности, включая многофакторную проверку подлинности и условный доступ.

Организации могут сократить затраты при защите удаленных устройств и управлении ими через облако в соответствии с политиками компании[11]. Например, организации могут экономить время и деньги, подготавливая предварительно настроенные устройства для удаленных сотрудников с помощью Windows Autopilot.

Windows 11 позволяет ИТ-специалистам переходить в облако, последовательно применяя политики безопасности. Windows 11 предоставляет расширенную поддержку административных шаблонов групповой политики (политик на основе ADMX) в облачных решениях для управления устройствами, таких как Microsoft Intune, что позволяет ИТ-специалистам легко применять одни и те же политики безопасности к локальным и удаленным устройствам.

Клиенты запросили управление приложениями для бизнеса (ранее — Управление приложениями в Защитнике Windows) для поддержки установщика управления в течение длительного времени. Теперь можно включить список разрешенных приложений Win32, чтобы заранее сократить число заражений вредоносными программами.

Подробнее

Аттестация регистрации Windows

Когда устройство регистрируется для управления устройствами, администратор ожидает, что оно получит соответствующие политики для защиты компьютера и управления им. Однако в некоторых случаях злоумышленники могут удалить сертификаты регистрации и использовать их на неуправляемых компьютерах, что делает их зарегистрированными, но без предполагаемых политик безопасности и управления.

При аттестации регистрации Windows сертификаты Microsoft Entra и Microsoft Intune привязаны к устройству с помощью доверенного платформенного модуля (TPM). Это гарантирует, что сертификаты не могут быть переданы с одного устройства на другое, сохраняя целостность процесса регистрации.

Подробнее

Microsoft Cloud PKI

Microsoft Cloud PKI — это облачная служба, включенная в Microsoft Intune Suite[4], которая упрощает и автоматизирует управление инфраструктурой открытых ключей (PKI) для организаций. Она устраняет необходимость в локальных серверах, оборудовании и соединителях, что упрощает настройку PKI и управление ею по сравнению со службами сертификатов Microsoft Active Directory (AD CS) в сочетании с соединителем сертификатов для Microsoft Intune.

Ключевые функции включают следующее:

- Управление жизненным циклом сертификатов: автоматизирует жизненный цикл сертификатов, включая выдачу, продление и отзыв, для всех устройств, управляемых Intune

- Поддержка нескольких платформ: поддерживает управление сертификатами для устройств Windows, iOS/iPadOS, macOS и Android.

- Расширенная безопасность: включает проверку подлинности на основе сертификатов для Wi-Fi, VPN и других сценариев, повышая безопасность по сравнению с традиционными методами на основе паролей. Все запросы сертификатов используют протокол SCEP, который гарантирует, что закрытый ключ никогда не покидает запрашивающий клиент.

- Упрощенное управление: обеспечивает простое управление центрами сертификации( ЦС), центрами регистрации (RAs), списками отзыва сертификатов (CLS), мониторингом и отчетностью.

Благодаря Microsoft Cloud PKI организации могут ускорить цифровую трансформацию и получить полностью управляемую облачную PKI-службу с минимальными усилиями.

Подробнее

Управление привилегиями конечных точек (EPM)

Intune Endpoint Privilege Management поддерживает пути "Никому не доверяй" организации, помогая им достичь широкой базы пользователей, работающей с минимальными привилегиями, при этом позволяя пользователям выполнять более высокие задачи, разрешенные организацией, чтобы оставаться продуктивными.

Подробнее

Управление мобильными приложениями (MAM)

С помощью Intune организации также могут расширить возможности конфигурации приложений MAM, защиты приложений MAM и условного доступа к защите приложений в Windows. Это позволяет пользователям получать доступ к защищенному содержимому организации без управления устройством со стороны ИТ-специалистов. Первым приложением, поддерживающее MAM для Windows, является Microsoft Edge.

Подробнее

Базовые показатели безопасности

Каждая организация сталкивается с угрозами безопасности. Однако разные организации могут быть связаны с разными типами угроз безопасности. Например, компания электронной коммерции может сосредоточиться на защите своих интернет-приложений, а больница — на конфиденциальной информации о пациентах. Все эти организации объединяет одно: им необходимо обеспечить безопасность своих приложений и устройств. Устройства должны соответствовать стандартам (или базовым параметрам) безопасности, определяемым организацией.

Базовый план безопасности — это группа рекомендуемых корпорацией Майкрософт параметров конфигурации, которая объясняет их последствия для безопасности. Эти параметры основаны на отзывах специалистов по обеспечению безопасности Microsoft, групп развития продуктов, партнеров и клиентов.

Подробнее

Базовые показатели безопасности для облачных решений по управлению устройствами

Windows 11 можно настроить с помощью базовых показателей безопасности Майкрософт, предназначенных для облачных решений по управлению устройствами, таких как Microsoft Intune[4]. Эти базовые показатели безопасности функционируют аналогично тем, которые основаны на групповой политике, и их можно легко интегрировать в существующие средства управления устройствами.

Базовые показатели безопасности включают политики для:

- Технологии безопасности почтовых ящиков Майкрософт, такие как BitLocker, Microsoft Defender SmartScreen, безопасность на основе виртуализации, Exploit Guard, антивирусная программа Microsoft Defender и брандмауэр Windows

- Ограничение удаленного доступа к устройствам

- Установка требований к учетным данным для паролей и ПИН-кодов

- Ограничение использования устаревших технологий

Подробнее

- Общие сведения о базовых показателях безопасности Intune

- Список параметров базовых показателей безопасности Windows в Intune

Диспетчер паролей локальных администраторов Windows (LAPS)

Решение для паролей локального администратора Windows (LAPS) — это функция, которая автоматически управляет паролем учетной записи локального администратора и создает резервную копию пароля на Microsoft Entra присоединенных устройствах и устройствах, присоединенных к Active Directory. Это помогает повысить безопасность за счет регулярной смены паролей учетных записей локального администратора и управления ими, защищая от атак передачи хэша и бокового обхода.

Windows LAPS можно настроить с помощью групповой политики или с помощью решения для управления устройствами, например Microsoft Intune[4].

Новые возможности в Windows 11 версии 24H2

Был внесен ряд улучшений для повышения управляемости и безопасности. Теперь администраторы могут настроить LAPS для автоматического создания управляемых локальных учетных записей, интегрируя с существующими политиками для повышения безопасности и эффективности. Параметры политики были обновлены для создания дополнительных доступных для чтения паролей путем игнорирования определенных символов и поддержки создания удобочитаемых парольных фраз с возможностью выбора из трех отдельных списков исходных слов и длины парольной фразы. Кроме того, LAPS может определять, когда компьютер выполняет откат к предыдущему образу, обеспечивая согласованность паролей между компьютером и Active Directory.

Подробнее

Windows Autopilot

Традиционно ИТ-специалисты тратят значительное время на создание и настройку образов, которые позже будут развернуты на устройствах. Если вы приобретаете новые устройства или управляете циклами обновления устройств, вы можете использовать Windows Autopilot для настройки и предварительной настройки новых устройств, чтобы подготовить их к продуктивному использованию. Autopilot помогает убедиться, что ваши устройства доставлены заблокированы и соответствуют корпоративным политикам безопасности. Это решение также можно использовать для сброса, перепрофилирования и восстановления устройств без касания со стороны ИТ-команды и отсутствия инфраструктуры для управления, повышая эффективность с помощью простого и простого процесса.

При использовании Windows Autopilot нет необходимости повторно создавать или настраивать устройства вручную, прежде чем предоставлять их пользователям. Поставщик оборудования может отправлять их непосредственно пользователям. С точки зрения пользователя он включает свое устройство, переходит в интернет, а Windows Autopilot предоставляет приложения и параметры.

Windows Autopilot позволяет выполнять следующие задачи.

- Автоматическое присоединение устройств к Microsoft Entra ID или Active Directory с помощью Microsoft Entra гибридного присоединения

- Автоматическая регистрация устройств в решение для управления устройствами, например Microsoft Intune[4] (для настройки требуется подписка Microsoft Entra ID Premium).

- Создание и автоматическое назначение устройств группам конфигурации на основе профиля устройства

- Настройка готового содержимого (OOBE), относящегося к вашей организации

Существующие устройства также можно быстро подготовить для нового пользователя с помощью Сброса Windows Autopilot. Возможность сброса также полезна в сценариях прерывания и исправления, чтобы быстро вернуть устройство в состояние готовности к бизнесу.

Подробнее

Центр обновления Windows для бизнеса

клиентский компонент Центра обновления Windows для бизнеса позволяет ИТ-администраторам обеспечить постоянное обновление клиентских устройств Windows организации с последними обновлениями и функциями системы безопасности. Напрямую подключая эти системы к службе клиентский компонент Центра обновления Windows, администраторы могут поддерживать высокий уровень безопасности и функциональности.

Администраторы могут использовать групповую политику или решение для управления устройствами, например Microsoft Intune[4], для настройки параметров клиентский компонент Центра обновления Windows для бизнеса. Эти параметры управляют временем и способом применения обновлений, обеспечивая тщательную надежность и тестирование производительности на подмножестве устройств перед развертыванием обновлений во всей организации.

Такой подход не только обеспечивает контроль над процессом обновления, но и обеспечивает беспроблемное и положительное обновление для всех пользователей в организации. Используя клиентский компонент Центра обновления Windows для бизнеса, организации могут создать более безопасную и эффективную рабочую среду.

Подробнее

Автоисправление Windows

Киберпреступники обычно используют устаревшее или не исправленное программное обеспечение для проникновения в сети. Важно поддерживать текущие обновления, чтобы запечатывать пробелы в системе безопасности. Автоматическое исправление Windows — это облачная служба, которая автоматизирует обновления Windows, приложений Microsoft 365 для предприятий, Microsoft Edge и Microsoft Teams для повышения безопасности и производительности в организации. Автоматическое исправление помогает свести к минимуму участие дефицитных ИТ-ресурсов в планировании и развертывании обновлений, чтобы ИТ-администраторы могли сосредоточиться на других действиях и задачах.

Существует многое другое, чтобы узнать о автоматическом исправлении Windows: в этом исследовании Forrester Consulting Total Economic Impact™ Study , проведенном по заказу Корпорации Майкрософт, представлены аналитические сведения от клиентов, которые развернули автоматическое исправление Windows, и его влияние на их организации. Дополнительные сведения о новых функциях автозаполнения и будущем службы также можно найти в регулярно публикуемом блоге ИТ-специалистов Windows и сообществе автопаток Windows.

Подробнее

- Документация по автоматическому исправлению Windows

- Общие сведения об API обновлений Windows

- Блог windows IT Pro

- Сообщество windows Autopatch

Горячее исправление Windows

Горячее исправление Windows

Windows Hotpatch — это функция, предназначенная для повышения безопасности и минимизации сбоев. С помощью Windows Hotpatch организации могут применять критические обновления для системы безопасности, не требуя перезапуска системы, что сокращает время внедрения обновления для системы безопасности на 60 % с момента предложения обновления. Обновления с горячим исправлением упрощают процесс установки, повышают эффективность соответствия требованиям и предоставляют представление состояния обновлений на уровне политики для всех устройств.

Используя функцию горячего исправления с помощью автозагрузки Windows, количество перезапусков системы для обновлений Windows можно сократить с 12 раз в год до 4, обеспечивая согласованную защиту и бесперебойную производительность. Это означает меньшее время простоя, упрощение работы для пользователей и снижение рисков безопасности. Эта технология, проверенная в среде Azure Server, теперь расширяется до Windows 11, обеспечивая немедленную безопасность с первого дня без необходимости перезапуска.

Подробнее

OneDrive для работы или учебы

OneDrive для работы или учебы

OneDrive для работы или учебы — это облачная служба хранилища, которая позволяет пользователям хранить файлы, делиться ими и совместно работать над ними. Он является частью Microsoft 365 и предназначен для того, чтобы помочь организациям защитить свои данные и соблюдать нормативные требования. OneDrive для работы или учебы защищен как при передаче, так и при хранении.

При передаче данных в службу из клиентов или между центрами обработки данных они защищаются с помощью шифрования tls. OneDrive разрешает только безопасный доступ.

Подключения, прошедшие проверку подлинности, не допускаются по протоколу HTTP и вместо этого перенаправляются на HTTPS.

Существует несколько способов защиты OneDrive для работы или учебы при хранении:

- Физическая защита. Корпорация Майкрософт понимает важность защиты данных клиентов и стремится защитить центры обработки данных, которые их содержат. Центры обработки данных Майкрософт разрабатываются, создаются и эксплуатируются таким образом, чтобы строго ограничить физический доступ к областям, в которых хранятся данные клиентов. Физическая безопасность в центрах обработки данных соответствует принципу глубокой защиты. Реализовано несколько мер безопасности, чтобы снизить риск несанкционированного доступа пользователей к данным и другим ресурсам центра обработки данных. Здесь вы найдете дополнительные сведения.

- Защита сети. Сети и удостоверения изолированы от корпоративной сети. Брандмауэры ограничивают трафик в среду из несанкционированных расположений

- Безопасность приложений. Инженеры, создающие функции, следуют жизненному циклу разработки безопасности. Автоматизированный и ручной анализ помогает выявить возможные уязвимости. Центр реагирования на вопросы безопасности Майкрософт помогает рассматривать входящие отчеты об уязвимостях и оценивать способы устранения рисков. С помощью Условий по баунти ошибок Microsoft Cloud люди по всему миру могут зарабатывать деньги, сообщая об уязвимостях

- Защита содержимого. Каждый неактивный файл шифруется с помощью уникального ключа AES-256. Эти уникальные ключи шифруются с помощью набора master ключей, хранящихся в Azure Key Vault

Подробнее

Универсальная печать

Универсальная печать

Универсальная печать устраняет необходимость в локальных серверах печати. Это также устраняет необходимость в драйверах печати с устройств Windows пользователей и делает устройства безопасными, уменьшая атаки на вредоносные программы, которые обычно используют уязвимости в модели драйвера. Он позволяет универсальным принтерам с поддержкой собственной печати подключаться непосредственно к Microsoft Cloud. Все основные изготовители принтеров имеют эти модели. Он также поддерживает существующие принтеры с помощью программного обеспечения соединителя, которое поставляется с универсальной печатью.

В отличие от традиционных решений печати, использующих серверы печати Windows, универсальная печать — это размещенная в Майкрософт облачная служба подписки, которая поддерживает модель безопасности "Никому не доверяй" при использовании принтеров, готовых к универсальной печати. Клиенты могут включить сетевую изоляцию принтеров, включая программное обеспечение соединителя универсальной печати, от остальных ресурсов организации. Пользователи и их устройства не должны находиться в одной локальной сети с принтерами или соединителем универсальной печати.

Универсальная печать поддерживает безопасность "Никому не доверяй", требуя следующее:

- Для каждого подключения и вызова API к облачной службе универсальной печати требуется проверка подлинности с помощью Microsoft Entra ID[4]. Для успешного подключения к службе универсальной печати хакер должен иметь знания о правильных учетных данных.

- Каждое подключение, установленное устройством (клиентом) пользователя, принтером или другой облачной службой к облачной службе универсальной печати, использует ПРОТОКОЛ SSL с защитой TLS 1.2. Это защищает сетевой отслеживание трафика для получения доступа к конфиденциальным данным.

- Каждый принтер, зарегистрированный в универсальной печати, создается как объект устройства в клиенте Microsoft Entra ID клиента и выдает собственный сертификат устройства. Каждое подключение из принтера проходит проверку подлинности с помощью этого сертификата. Принтер может получить доступ только к собственным данным и никаким данным другого устройства.

- Приложения могут подключаться к универсальной печати с помощью проверки подлинности пользователя, устройства или приложения. Для обеспечения безопасности данных настоятельно рекомендуется использовать проверку подлинности приложений только в облачных приложениях.

- Каждое действующее приложение должно зарегистрировать с помощью Microsoft Entra ID и указать набор необходимых ему областей разрешений. Собственные действующие приложения Майкрософт, например соединитель универсальной печати, регистрируются в службе Microsoft Entra ID. Администраторы клиентов должны предоставить свое согласие на необходимые области разрешений в рамках подключения приложения к клиенту.

- Каждая проверка подлинности с Microsoft Entra ID из действующего приложения не может расширить область разрешений, как определено действующим клиентским приложением. Это не позволяет приложению запрашивать дополнительные разрешения, если приложение нарушено.

Кроме того, Windows 11 включает поддержку управления устройствами, чтобы упростить настройку принтера для пользователей. Благодаря поддержке Microsoft Intune[4], администраторы теперь могут настраивать параметры политики для подготовки определенных принтеров на устройствах Windows пользователя.

Универсальная печать безопасно хранит данные печати в облаке в хранилище Office, то же хранилище, которое используется другими продуктами Microsoft 365.

Дополнительные сведения об обработке данных Microsoft 365 (включая данные универсальной печати) можно найти здесь.

Платформа безопасного выпуска универсальной печати обеспечивает конфиденциальность пользователей, защищает данные организации и сокращает объем распечатки. Это избавляет людей от необходимости спешить на общий принтер, как только они отправляют задание печати, чтобы никто не видел личное или конфиденциальное содержимое. Иногда печатные документы забираются другим человеком или вообще не забираются и отбрасываются. Подробные сведения о поддержке и конфигурации можно найти здесь.

Универсальная печать поддерживает административные единицы в Microsoft Entra ID, что позволяет назначать роль администратора принтера определенным командам в организации. Назначенная команда может настроить только принтеры, которые входят в одну административную единицу.

Клиентам, которые хотят оставаться на серверах печати, рекомендуется использовать драйвер печати Microsoft IPP. Для функций, не описанных в стандартном драйвере IPP, используйте приложения поддержки печати (PSA) для Windows от соответствующего oem-принтера.

Подробнее