Советы по Администратор управления приложениями & известные проблемы

Примечание.

Некоторые возможности управления приложениями для бизнеса доступны только в определенных версиях Windows. Дополнительные сведения о доступности функций управления приложениями.

В этой статье рассматриваются советы и рекомендации для администраторов, а также известные проблемы с элементом управления приложениями для бизнеса. Протестируйте эту конфигурацию в лаборатории, прежде чем включать ее в рабочей среде.

Расположение файлов политики управления приложениями

В следующих расположениях в зависимости от того, подписана политика или нет, а также от используемого метода развертывания политики можно найти несколько политик в формате политики.

- <Том> ОС\Windows\System32\CodeIntegrity\CiPolicies\Active\{PolicyId GUID}.cip

- <EFI System Partition>\Microsoft\Boot\CiPolicies\Active\{PolicyId GUID}.cip

Значение {PolicyId GUID} является уникальным по политике и определяется в XML-коде <политики с помощью элемента PolicyId> .

Для политик управления приложениями в одном формате политики, помимо двух предыдущих расположений, также найдите файл с именем SiPolicy.p7b в следующих расположениях:

- <EFI System Partition>\Microsoft\Boot\SiPolicy.p7b

- <Том> ОС\Windows\System32\CodeIntegrity\SiPolicy.p7b

Примечание.

В любом из расположений файлов политики может существовать политика управления приложениями в нескольких форматах, использующий GUID {A244370E-44C9-4C06-B551-F6016E563076} одного формата политики.

Порядок приоритета правила файла

Когда подсистема управления приложениями оценивает файлы по активному набору политик на устройстве, правила применяются в следующем порядке. Когда в файле обнаруживается совпадение, элемент управления приложениями останавливает дальнейшую обработку.

Любой файл, соответствующий явному правилу запрета, блокируется, даже если вы создаете другие правила, чтобы попытаться разрешить его. Правила запрета могут использовать любой уровень правил. Используйте наиболее конкретный уровень правил, практичный при создании правил запрета, чтобы избежать блокировки большего, чем вы планируете.

Выполняется любой файл, соответствующий явному правилу разрешения.

Любой файл с управляемым установщиком или расширенным атрибутом Intelligent Security Graph (ISG) выполняется, если политика включает параметр сопоставления (управляемый установщик или ISG).

Любой файл, который не разрешен в соответствии с предыдущими условиями, проверяется на репутацию с помощью ISG, когда этот параметр включен в политике. Файл запускается, если ISG решает, что он является безопасным, и в файл записывается новый ISG EA.

Любой файл, не разрешенный явным правилом, на основе ISG или управляемого установщика, неявно блокируется.

Известные проблемы

Сбой остановки загрузки (синий экран) возникает, если активно более 32 политик

До применения обновления для системы безопасности Windows, выпущенного 9 апреля 2024 г. или позже, на устройстве будет доступно только 32 активные политики. Если превышено максимальное количество политик, устройство будет ссылаться на ci.dll с ошибкой проверка значение 0x0000003b. Учитывайте это максимальное число политик при планировании политик управления приложениями. Все политики папки "Входящие" Windows , активные на устройстве, также учитываются в этом пределе. Чтобы удалить максимальное ограничение политики, установите обновление для системы безопасности Windows, выпущенное 9 апреля 2024 г. или позже, а затем перезапустите устройство. В противном случае уменьшите количество политик на устройстве, чтобы остаться менее 32 политик.

Примечание.

Ограничение политики не было удалено в Windows 11 21H2 и остается ограниченным 32 политиками.

Политики режима аудита могут изменить поведение некоторых приложений или вызвать сбои приложений

Хотя режим аудита элемента управления приложениями предназначен для того, чтобы избежать влияния на приложения, некоторые функции всегда включено или всегда применяются с любой политикой управления приложениями, которая включает целостность кода в пользовательском режиме (UMCI) с параметром 0 Enabled:UMCI. Ниже приведен список известных системных изменений в режиме аудита:

- Некоторые узлы скриптов могут блокировать код или выполнять код с меньшими привилегиями даже в режиме аудита. Сведения о поведении отдельных узлов скриптов см. в статье Применение скриптов с помощью элемента управления приложениями .

- Параметр 19 Enabled:Dynamic Code Security всегда применяется, если какая-либо политика UMCI включает этот параметр в некоторых версиях Windows и Windows Server. См . раздел Управление приложениями и .NET.

Собственные образы .NET могут создавать ложноположительные события блоков

В некоторых случаях журналы целостности кода, в которых записываются ошибки и предупреждения элемента управления приложениями для бизнеса, включают события ошибок для собственных образов, созданных для сборок .NET. Как правило, блоки собственных образов являются функциональными, так как заблокированный собственный образ возвращается к соответствующей сборке, а .NET повторно создает собственный образ в следующий период запланированного обслуживания. Чтобы избежать этого, рассмотрите возможность компиляции приложения .NET заранее с помощью функции AOT машинного кода.

.NET не загружает объекты COM с несовпадениями GUID

COM-объекты упрощают взаимодействие и совместную работу различных программных компонентов. Для использования другим компонентом ОБЪЕКТЫ COM должны быть зарегистрированы в операционной системе. Регистрация включает GUID, вычисляемый на основе кода объекта. Загрузка и активация COM-объекта выполняется с помощью другой части регистрации, называемой именем типа. Иногда существует несоответствие между зарегистрированным ИДЕНТИФИКАТОРом GUID и фактическим идентификатором GUID кода активированного COM-объекта. Несоответствия могут возникать из-за ошибок в коде регистрации COM-объекта приложения или в том случае, если код com-объекта изменен таким образом, что влияет на GUID. Как правило, Windows и .NET прощают это условие и выполняют код COM-объекта независимо от этого. Но если разрешить com-объектам загружаться там, где есть несоответствия GUID, система остается уязвимой для злоумышленников, которые могут использовать путаницу GUID для выполнения непреднамеренного кода.

Чтобы повысить эффективность защиты элемента управления приложениями в системе, уязвимой для этой атаки, .NET применяет дополнительную проверку, чтобы проверка, что зарегистрированный ИДЕНТИФИКАТОР ОБЪЕКТА COM соответствует вычисляемой системе. Если обнаружено несоответствие, .NET не загружает com-объект и возникает общая ошибка загрузки COM. Приложения, использующие COM-объекты с этим условием, могут работать непредвиденными способами и должны быть обновлены для устранения проблем с кодом регистрации COM-объектов приложения.

Так как это происходит только в том случае, если политика управления приложениями применяется к коду пользовательского режима, ее невозможно обнаружить в режиме аудита. Если com-объект не загружается из-за дополнительных проверка проверки, журналы и другие события отсутствуют. Исправление или переустановка приложения может временно устранить проблему, но для устранения проблемы с регистрацией COM и предотвращения будущих экземпляров проблемы требуется обновление приложения.

Параметры управления политикой для управления отсутствуют. проверка GUID NET проверка, что означает, что проверка выполняется всегда. Если после развертывания политики управления приложениями вы видите сбои com-объектов, обратитесь к разработчику программного обеспечения или независимому поставщику программного обеспечения , который создает приложение, чтобы запросить решение проблемы.

Подписи, использующие криптографию эллиптических кривых (ECC), не поддерживаются

Правила на основе элемента управления приложениями работают только с шифрованием RSA. Алгоритмы ECC, такие как ECDSA, не поддерживаются. Если элемент управления приложениями блокирует файл на основе подписей ECC, соответствующие события сведений о сигнатуре 3089 показывают VerificationError = 23. Вместо этого вы можете авторизовать файлы с помощью правил хэша или атрибутов файлов или с помощью других правил подписывания, если файл также подписан с помощью подписей с помощью RSA.

Установщики MSI обрабатываются как доступные для записи пользователя в Windows 10, если это разрешено правилом FilePath

Файлы установщика MSI всегда обнаруживаются как доступные для записи пользователем на Windows 10, а также Windows Server 2022 и более ранних версий. Если необходимо разрешить msi-файлы с помощью правил FilePath, необходимо задать параметр 18 Disabled:Runtime FilePath Rule Protection в политике управления приложениями.

Установка MSI, запущенная непосредственно из Интернета, блокируется элементом управления приложениями

Установка .msi файлов непосредственно из Интернета на компьютер, защищенный с помощью элемента управления приложениями, завершается сбоем. Например, эта команда завершается ошибкой:

msiexec -i https://download.microsoft.com/download/2/E/3/2E3A1E42-8F50-4396-9E7E-76209EA4F429/Windows10_Version_1511_ADMX.msi

В качестве обходного решения скачайте MSI-файл и запустите его локально:

msiexec -i c:\temp\Windows10_Version_1511_ADMX.msi

Низкая загрузка и производительность с помощью пользовательских политик

Элемент управления приложениями оценивает все выполняемые процессы, включая процессы windows для папки "Входящие". Вы можете привести к снижению времени загрузки, снижению производительности и, возможно, проблемам с загрузкой, если политики не опираются на шаблоны элемента управления приложениями или не доверяют подписывателям Windows. По этим причинам для создания политик следует по возможности использовать базовые шаблоны управления приложениями .

Рекомендации по политике маркировки AppId

Политики добавления тегов AppId, которые не основаны на базовых шаблонах элемента управления приложениями или не разрешают подписывание Windows в коробке, может привести к значительному увеличению времени загрузки (примерно на 2 минуты).

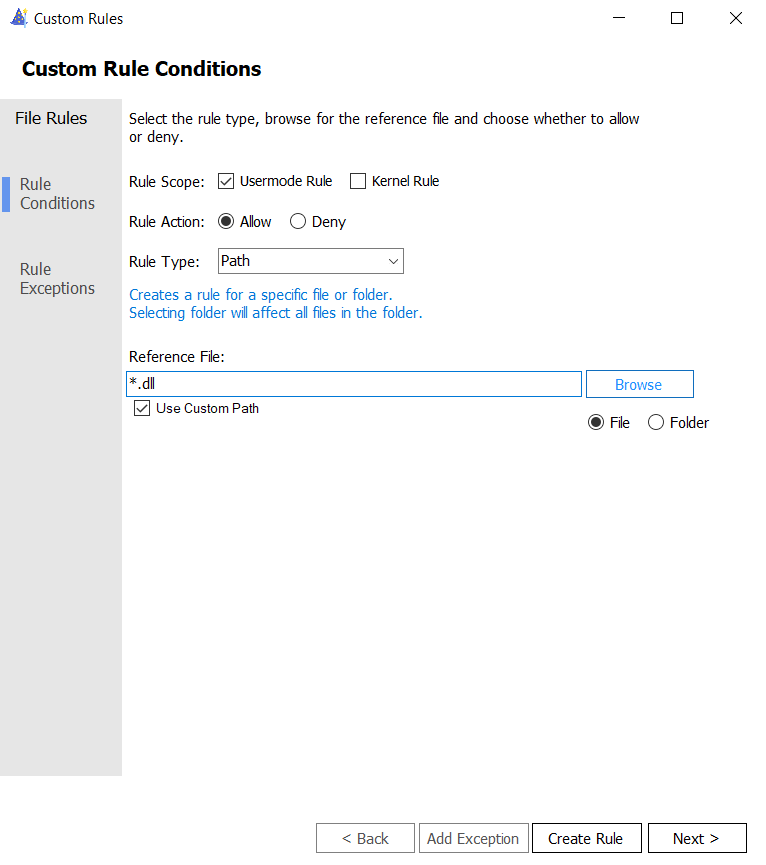

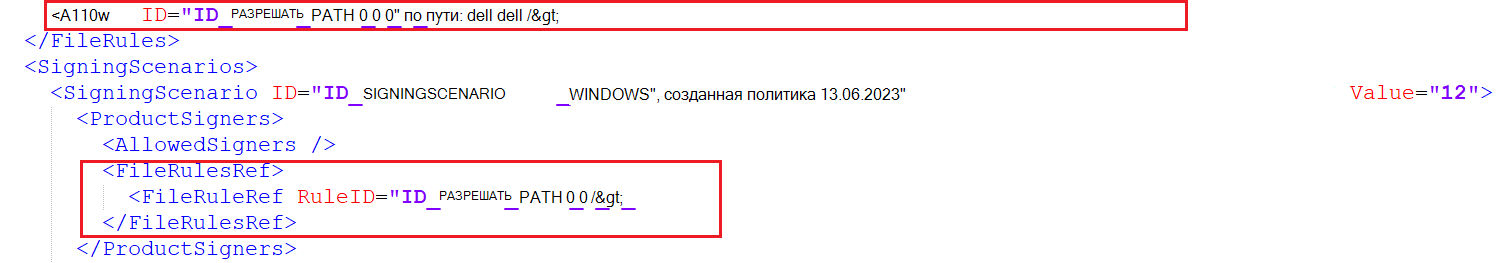

Если вы не можете включить список подписывающего windows или выполнить сборку на основе базовых шаблонов элемента управления приложениями, добавьте в политики следующее правило, чтобы повысить производительность:

Так как политики тегов AppId оценивают, но не могут помечать dll-файлы, это правило укорочает оценку dll и повышает производительность оценки.