Рекомендации по проектированию для секретных ключей

Существует 14 шаблонов проектирования для секретных ключей. Вы можете приступить к работе с двумя основными шаблонами, а затем добавить необязательные шаблоны в развертывание секретных ключей на основе уникальных бизнес-потребностей.

Основные шаблоны

Ниже приведены два основных (базовых) шаблона:

- Сначала пользователю необходимо создать секретный ключ (и просмотреть и управлять ими),

- а затем пользователь может войти с ним.

Каждый выпуск секретных ключей должен использовать эти шаблоны.

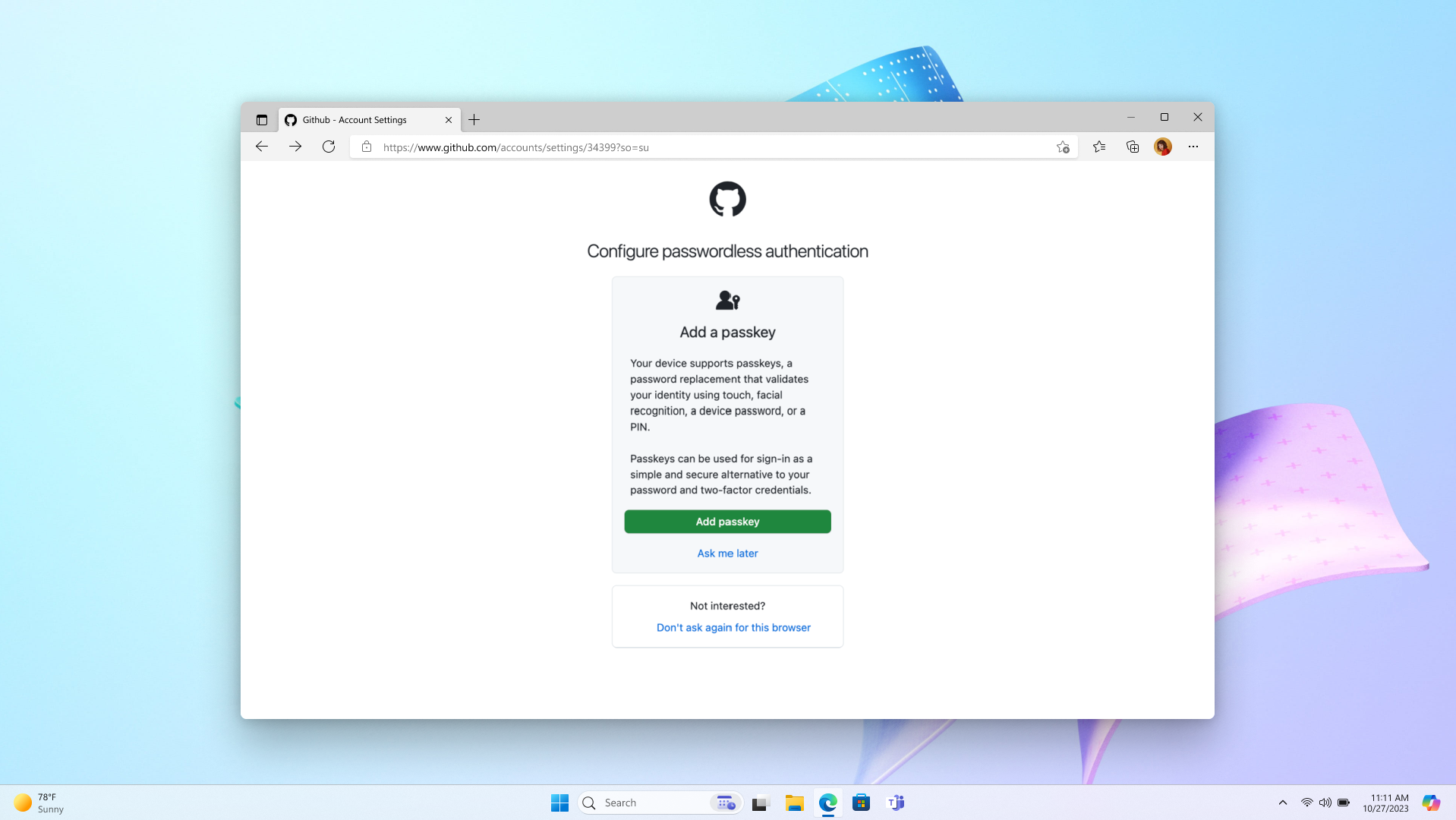

Шаблон 1. Создание, просмотр и управление ключами доступа в параметрах учетной записи

Если ключ доступа не существует для текущего пользователя, отобразится запрос на создание ключа, как показано ниже.

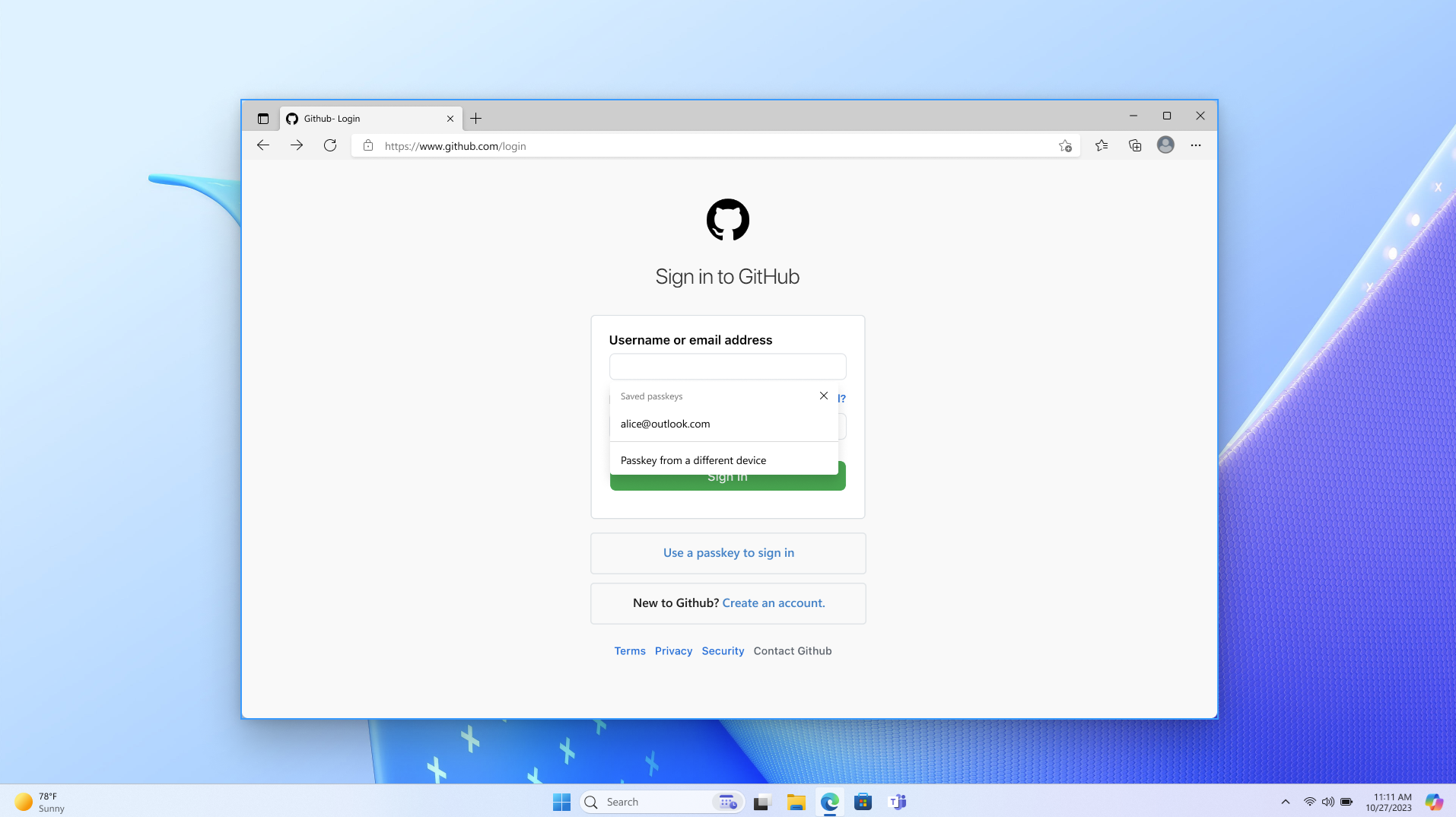

Шаблон 2. Вход с помощью секретного ключа

- Включите автоматическую заполнение, добавив

autocomplete="webauthn"в поле ввода имени пользователя . - Поддержка корректного резервного восстановления для других методов входа. Разрешить пользователям вводить разные учетные данные (а не ключ доступа) для входа или создания учетной записи.

- Исследования изучили успех и удовлетворенность пользователей: выделенная ссылка "Вход с помощью секретного ключа", кнопок и автозаполнения. Тестирование показало, что автозаполнение обеспечило наивысший успех для входа пользователей с помощью секретного ключа.

Шаг 2.1. Страница входа

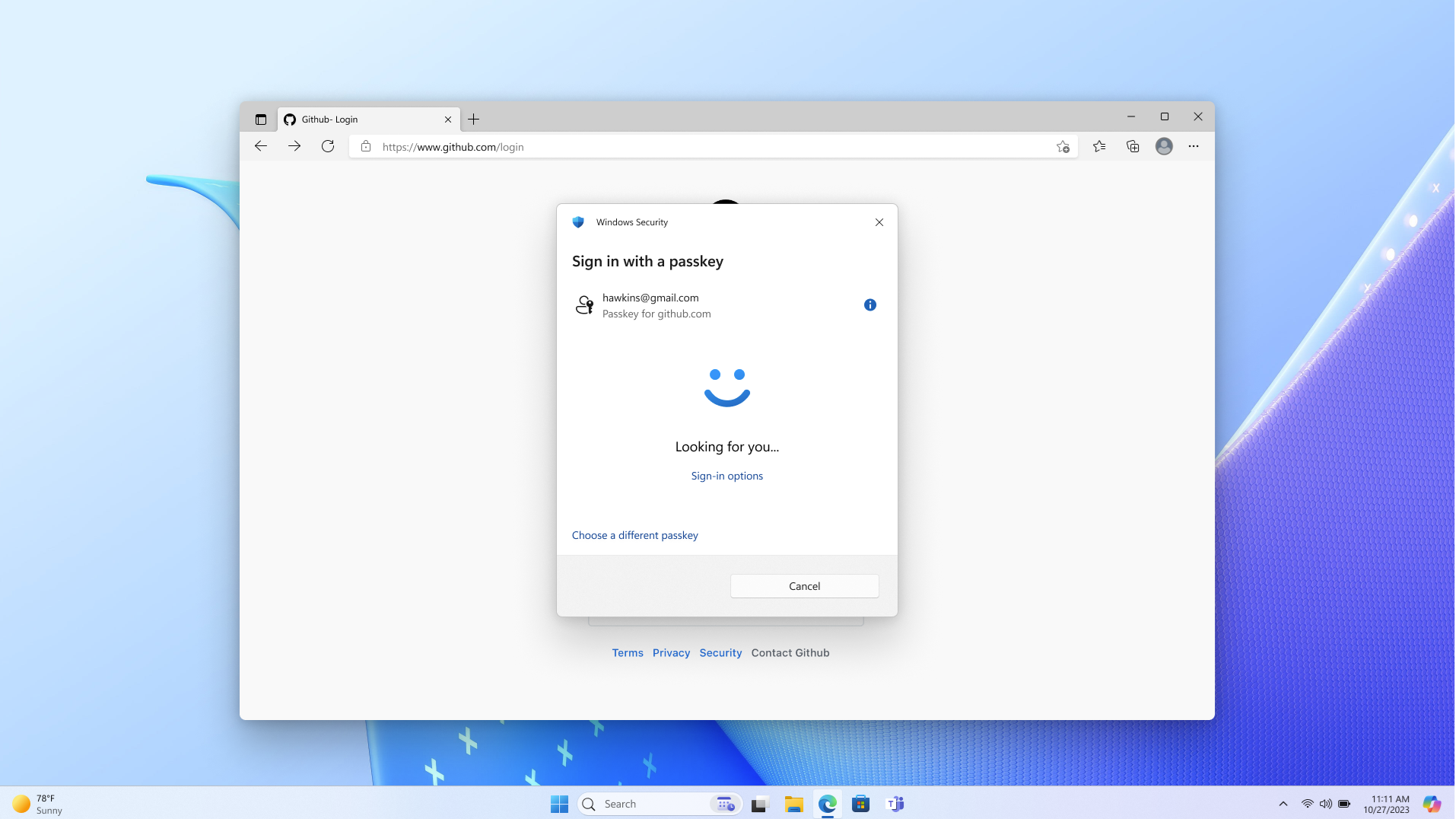

Шаг 2.2. Запрос на вход в passkey с экраном блокировки

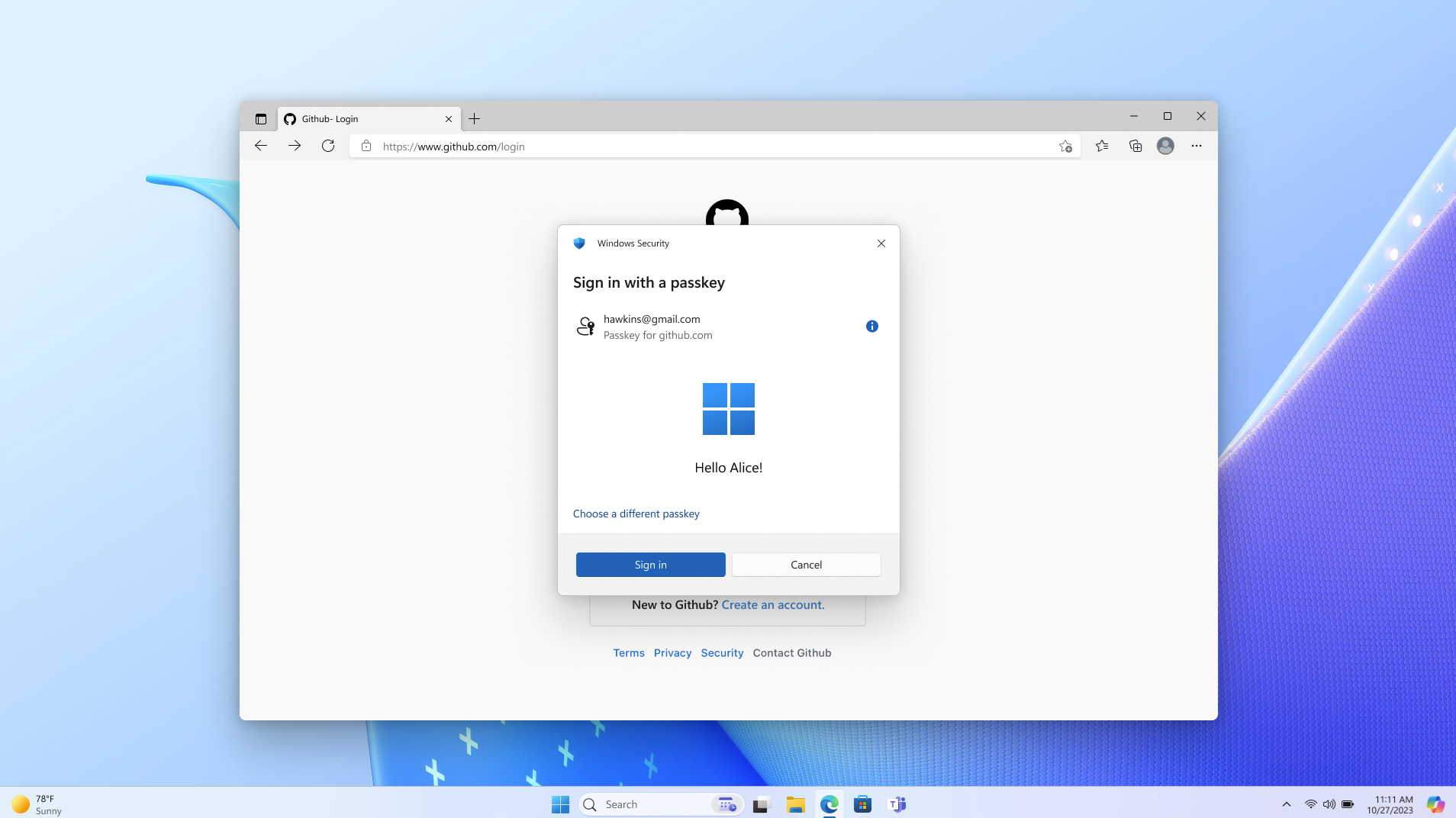

Шаг 2.3. Успешное выполнение входа с помощью Windows Hello

Текст пользовательского интерфейса, исследование и развертывание

Ниже приведены некоторые метки и фразы, проверенные пользователем. Скопируйте и измените их в соответствии с вашими потребностями.

С помощью секретных ключей вам не нужно запоминать сложные пароли.

Что такое секретные ключи? Секретные ключи шифруются с помощью отпечатка пальца, лица или блокировки экрана.

Где сохраняются ключи доступа? Секретные ключи сохраняются в диспетчере паролей, поэтому вы можете войти на другие устройства.

Исследования показывают, что пользователи будут ценить возможность создания секретного ключа для своей учетной записи в любой момент в рабочем процессе параметров учетной записи. Кандидаты описали пользовательский интерфейс параметров учетной записи как интуитивно понятное и полезное место для упреждающего изучения и обновления параметров проверки подлинности.

Исследование также указывает, что пользователи стремятся понять природу и ценность секретных ключей. Расплывчатые или технические объяснения часто путают их и приводят их к отказу от создания секретного ключа. Знакомая биометрическая иконография и краткие сообщения, которые сравнивают секретные ключи с известными технологиями, наиболее эффективны при обеспечении правильного уровня информации. Для пользователей, у которых уже есть секретный ключ, карточки доступа дают им безошибочный объект в интерфейсе, который они позже визуализирует, а затем найдите в пользовательском интерфейсе параметров учетной записи. Они используют это для получения практических сведений о ключе доступа.

На домашней странице рекомендуется предложить одно предложение для входа и создания учетной записи. Исследование указывает, что действие создания учетной записи более обнаруживаемо таким образом, а не отображение параметра создания учетной записи после входа пользователя. Кроме того, некоторые пользователи сообщают, что иногда они не уверены, есть ли у них учетная запись, поэтому многоцелевая кнопка служит их потребностям.

Выпуск

Для секретных ключей может потребоваться определенная поддержка оборудования или программного обеспечения на устройствах пользователей. Убедитесь, что пользователи знают о требованиях к совместимости для использования секретных ключей и предоставляют рекомендации по совместимым устройствам и браузерам, включая Windows и Edge.

В контексте собственных мобильных приложений вход с помощью секретного ключа отличается от биометрического входа, который существует в течение многих лет. Для входа с помощью секретного ключа требуется дополнительное касание.

Что касается безопасности, реализация может корректно вернуться к otp электронной почты. Подходящий резервный вариант, который вы выбираете, должен соответствовать вашим уникальным целям для безопасности и бизнеса. Поэтому спланируйте пользовательский интерфейс и интерфейс соответствующим образом.

Для поставщиков услуг можно выбрать поэтапное развертывание, где изначально пользователи могут создавать ключи доступа только из параметров учетной записи. Затем при сборе данных о интерфейсе входа с секретным ключом, уникальном для потребностей пользователей, можно увеличить количество мест, где можно создать ключ доступа, в том числе во время создания учетной записи. И вы должны разработать план коммуникации для информирования пользователей о доступности секретных ключей и их преимуществах. Для эффективного доступа к пользователям можно использовать несколько каналов коммуникации (уведомления в приложении, электронная почта и ресурсы справки в Интернете), которые соответствуют вашим уникальным целям.

Необязательные шаблоны

Дополнительные сведения о необязательных шаблонах см. в разделе "Необязательные шаблоны".

Следующие шаги

Далее см . варианты использования для секретных ключей.

Дополнительные сведения

- Введение в секретные ключи

- Passkeys.dev

- Начало работы с вашим путешествием без пароля на веб-сайте Альянса FIDO

Windows developer