Настройка клиента SMB для требования шифрования в Windows

Начиная с Windows 11 версии 24H2 и Windows Server 2025, клиент SMB поддерживает шифрование всех исходящих подключений SMB. Администраторы могут требовать, чтобы все конечные серверы поддерживали шифрование с помощью SMB 3.0 или более поздней версии. В этой статье описано, как настроить клиент SMB, чтобы требовать шифрование для всех исходящих подключений.

Шифрование всех исходящих клиентских подключений SMB обеспечивает высокий уровень безопасности сети и обеспечивает синтаксический четность управления для подписи SMB, что позволяет требовать как требования клиента, так и сервера. При включении клиент SMB не подключается к серверу SMB, который не поддерживает SMB 3.0 или более поздней версии, или не поддерживает шифрование SMB. Например, сторонний сервер SMB может поддерживать SMB 3.0, но не шифрование SMB.

Шифрование SMB предоставляет сквозную защиту данных SMB от атак перехвата и перехвата. Клиент SMB может требовать шифрование на сопоставленный диск, путем защиты от UNC или параметра компьютера, как описано в этой статье. Для сервера SMB также может потребоваться шифрование SMB для каждого общего ресурса или для всего файлового сервера. Дополнительные сведения о шифровании SMB для сервера SMB и UNC Hardening см. в статье О шифровании SMB.

Необходимые компоненты

Прежде чем настроить клиент SMB для требования шифрования, вам потребуется:

- Клиент SMB, работающий в одной из следующих операционных систем.

- Windows 11, версия 24H2 или более поздняя.

- Windows Server 2025 или более поздней версии.

- Права администратора на компьютере.

- Если вы используете групповую политику в домене, вам потребуются привилегии для создания или изменения объекта групповой политики (GPO) и связывания его с соответствующим подразделением организации.

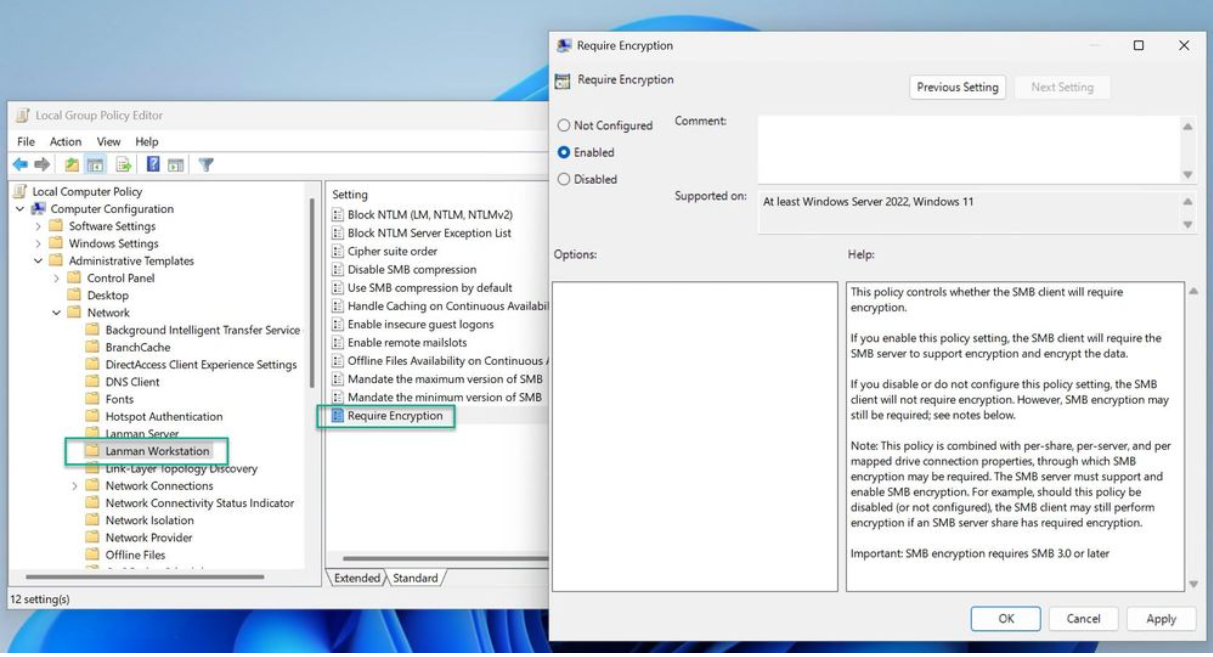

Настройка мандата шифрования SMB с помощью групповой политики

Клиент SMB может всегда требовать шифрования независимо от сервера, общего доступа, жесткой защиты UNC или сопоставленного диска. Администратор может глобально принудить компьютер Windows использовать шифрование SMB (и, следовательно, SMB 3.x) во всех подключениях, отказавшись подключиться, если сервер SMB не поддерживает.

Совет

Шифрование SMB связано с производительностью и нагрузкой на совместимость. Функции подписывания SMB обеспечивают более высокую производительность и защиту от незаконного изменения, но не обеспечивают защиту от фрагментов. Шифрование и подписывание полностью обеспечивает лучшую производительность, но, конечно, не обеспечивает безопасность за пределами авторизации подключения и защиты целостности перед проверкой подлинности. Шифрование SMB заменяет подпись SMB и предоставляет тот же уровень защиты от изменения; Если клиенту SMB требуется подписывание, шифрование SMB отключает его.

Клиент SMB можно настроить для шифрования исходящих подключений с помощью групповой политики или PowerShell.

Вот как настроить клиент SMB для шифрования всех исходящих подключений с помощью групповой политики.

Чтобы настроить клиент SMB для обязательного шифрования для всех серверов SMB (то есть для исходящих подключений):

- Откройте Консоль управления групповыми политиками.

- Измените или создайте объект групповой политики (GPO), который вы хотите использовать.

- В дереве консоли выберите сетевую рабочую станцию Lanman для > административных шаблонов > конфигурации > компьютера.

- Для параметра щелкните правой кнопкой мыши "Требовать шифрование" и выберите "Изменить".

- Нажмите кнопку "Включить " и нажмите кнопку "ОК".

Если политика отключена или не настроена, это требование шифрования удаляется.

Внимание

Будьте осторожны при развертывании шифрования SMB через организацию. Устаревшие серверы SMB, такие как Windows Server 2008 R2, не поддерживают SMB 3.0. Старые сторонние серверы SMB в некоторых случаях могут поддерживать SMB 3.0, но не поддерживают шифрование.