Миграция в AlwaysOn VPN и вывод из эксплуатации DirectAccess

" Предыдущий: планирование миграции DirectAccess в AlwaysOn VPN

Миграция из DirectAccess в AlwaysOn VPN требует определенного процесса для переноса клиентов, что помогает свести к минимуму условия гонки, возникающие при выполнении шагов миграции вне порядка. На высоком уровне процесс миграции состоит из следующих четырех основных этапов:

Разверните параллельное VPN-инфраструктуру. После определения этапов миграции и компонентов, которые необходимо включить в развертывание, вы развернете инфраструктуру VPN параллельно с существующей инфраструктурой DirectAccess.

Разверните сертификаты и конфигурацию для клиентов. Когда инфраструктура VPN будет готова, создайте и опубликуете необходимые сертификаты клиенту. После получения сертификатов клиенты развертывают скрипт конфигурации VPN_Profile.ps1. Кроме того, можно использовать Intune для настройки VPN-клиента. Используйте Microsoft Endpoint Configuration Manager или Microsoft Intune для мониторинга успешных развертываний VPN-конфигурации.

Удалите устройства из группы безопасности DirectAccess. При успешной миграции пользователей устройства удаляются из группы безопасности DirectAccess. Перед удалением DirectAccess из среды проверьте, пуста ли группа безопасности DirectAccess. Не удаляйте группу безопасности, если она по-прежнему содержит участников. Если вы удалите группу безопасности с участниками, вы рискуете оставить сотрудников без удаленного доступа с своих устройств. Используйте Microsoft Endpoint Configuration Manager или Microsoft Intune, чтобы определить сведения о назначении устройств и определить, какое устройство принадлежит каждому пользователю.

Отмена эксплуатации сервера DirectAccess. После успешного удаления параметров конфигурации и записей DNS можно удалить сервер DirectAccess. Для этого удалите роль в диспетчер сервера или выключите сервер и удалите ее из AD DS.

Прежде чем начать процесс миграции из DirectAccess в AlwaysOn VPN, убедитесь, что вы планируете выполнить миграцию. Если вы не планировали миграцию, см. раздел "Планирование миграции DirectAccess на AlwaysOn VPN".

Совет

Этот раздел не является пошаговой инструкцией по развертыванию Для AlwaysOn VPN, а предназначен для дополнения развертывания AlwaysOn VPN для Windows Server и Windows 10 и руководства по развертыванию для конкретной миграции.

Развертывание параллельной инфраструктуры VPN

Вы развертываете vpn-инфраструктуру параллельно с существующей инфраструктурой DirectAccess. Пошаговые сведения см. в статье AlwaysOn VPN Deployment for Windows Server и Windows 10 , чтобы установить и настроить инфраструктуру VPN AlwaysOn.

Параллельное развертывание состоит из следующих высокоуровневых задач:

Создайте группы VPN-пользователей, VPN-серверов и NPS-серверов.

Создайте и опубликуйте необходимые шаблоны сертификатов.

Регистрация сертификатов сервера.

Установите и настройте службу удаленного доступа для AlwaysOn VPN.

Установка и настройка NPS.

Настройте правила DNS и брандмауэра для AlwaysOn VPN.

На следующем рисунке представлена визуальная ссылка на изменения инфраструктуры во время миграции VPN DirectAccess to AlwaysOn.

Развертывание сертификатов и скрипта конфигурации VPN для клиентов

Хотя основная часть конфигурации VPN-клиента в разделе "Развертывание AlwaysOn VPN ", необходимо выполнить два дополнительных шага для успешной миграции из DirectAccess в AlwaysOn VPN.

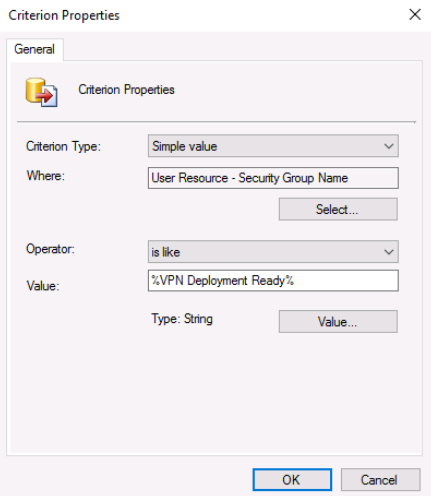

Необходимо убедиться, что VPN_Profile.ps1 поступает после выдачи сертификата, чтобы VPN-клиент не пытался подключиться без него. Для этого выполните скрипт, который добавляет только тех пользователей, которые зарегистрировались в сертификате в группу "Готово к развертыванию VPN", которая используется для развертывания конфигурации VPN AlwaysOn.

Примечание.

Корпорация Майкрософт рекомендует протестировать этот процесс перед выполнением любого из кругов миграции пользователей.

Создайте и опубликуйте VPN-сертификат и включите объект групповой политики автоматической регистрации (GPO). Для традиционных развертываний VPN на основе сертификатов Windows 10 сертификат выдается устройству или пользователю, чтобы он смог пройти проверку подлинности подключения. При создании и публикации нового сертификата проверки подлинности для автоматической регистрации необходимо создать и развернуть объект групповой политики с параметром автоматической регистрации, настроенным для группы VPN-пользователей. Инструкции по настройке сертификатов и автоматической регистрации см. в разделе "Настройка инфраструктуры сервера".

Добавьте пользователей в группу "Пользователи VPN". Добавьте пользователей, которые вы переносите в группу VPN-пользователей. Эти пользователи остаются в этой группе безопасности после миграции, чтобы они могли получать обновления сертификатов в будущем. Продолжайте добавлять пользователей в эту группу, пока не переместите каждого пользователя из DirectAccess в AlwaysOn VPN.

Определите пользователей, которые получили сертификат проверки подлинности VPN. Вы выполняете миграцию из DirectAccess, поэтому необходимо добавить метод для идентификации, когда клиент получил необходимый сертификат и готов получать сведения о конфигурации VPN. Запустите скрипт GetUsersWithCert.ps1, чтобы добавить пользователей, которые в настоящее время выдают неревокированные сертификаты, исходящие из указанного имени шаблона в указанную группу безопасности AD DS. Например, после запуска скрипта GetUsersWithCert.ps1 любой пользователь, выданный действительным сертификатом из шаблона сертификата проверки подлинности VPN, добавляется в группу "Готово к развертыванию VPN".

Примечание.

Если у вас нет метода, чтобы определить, когда клиент получил необходимый сертификат, можно развернуть конфигурацию VPN до выдачи сертификата пользователю, что приведет к сбою VPN-подключения. Чтобы избежать этой ситуации, запустите скрипт GetUsersWithCert.ps1 в центре сертификации или по расписанию для синхронизации пользователей, которые получили сертификат в группу "Готово к развертыванию VPN". Затем вы будете использовать эту группу безопасности для целевого развертывания конфигурации VPN в Microsoft Endpoint Configuration Manager или Intune, что гарантирует, что управляемый клиент не получает конфигурацию VPN до получения сертификата.

GetUsersWithCert.ps1

Import-module ActiveDirectory Import-Module AdcsAdministration $TemplateName = 'VPNUserAuthentication'##Certificate Template Name (not the friendly name) $GroupName = 'VPN Deployment Ready' ##Group you will add the users to $CSServerName = 'localhost\corp-dc-ca' ##CA Server Information $users= @() $TemplateID = (get-CATemplate | Where-Object {$_.Name -like $TemplateName} | Select-Object oid).oid $View = New-Object -ComObject CertificateAuthority.View $NULL = $View.OpenConnection($CSServerName) $View.SetResultColumnCount(3) $i1 = $View.GetColumnIndex($false, "User Principal Name") $i2 = $View.GetColumnIndex($false, "Certificate Template") $i3 = $View.GetColumnIndex($false, "Revocation Date") $i1, $i2, $i3 | %{$View.SetResultColumn($_) } $Row= $View.OpenView() while ($Row.Next() -ne -1){ $Cert = New-Object PsObject $Col = $Row.EnumCertViewColumn() [void]$Col.Next() do { $Cert | Add-Member -MemberType NoteProperty $($Col.GetDisplayName()) -Value $($Col.GetValue(1)) -Force } until ($Col.Next() -eq -1) $col = '' if($cert."Certificate Template" -eq $TemplateID -and $cert."Revocation Date" -eq $NULL){ $users= $users+= $cert."User Principal Name" $temp = $cert."User Principal Name" $user = get-aduser -Filter {UserPrincipalName -eq $temp} –Property UserPrincipalName Add-ADGroupMember $GroupName $user } }Разверните конфигурацию VPN AlwaysOn. По мере выдачи сертификатов проверки подлинности VPN и запуска скрипта GetUsersWithCert.ps1 пользователи добавляются в группу безопасности "Готово к развертыванию VPN".

| Если вы используете... | То... |

|---|---|

| диспетчер конфигураций | Создайте коллекцию пользователей на основе членства в этой группе безопасности. |

| Intune | Просто нацелив группу безопасности непосредственно после синхронизации. |

При каждом запуске скрипта конфигурации GetUsersWithCert.ps1 необходимо также запустить правило обнаружения AD DS, чтобы обновить членство в группе безопасности в Configuration Manager. Кроме того, убедитесь, что обновление членства для коллекции развертываний часто происходит достаточно (соответствует правилу скрипта и обнаружения).

Дополнительные сведения об использовании Configuration Manager или Intune для развертывания AlwaysOn VPN на клиентах Windows см. в статье AlwaysOn VPN Deployment for Windows Server и Windows 10. Однако убедитесь, что необходимо включить эти задачи, связанные с миграцией.

Примечание.

Включение этих задач для конкретной миграции является критически важной разницей между простым развертыванием AlwaysOn VPN и миграцией из DirectAccess в AlwaysOn VPN. Не забудьте правильно определить коллекцию для целевой группы безопасности, а не использовать метод в руководстве по развертыванию.

Удаление устройств из группы безопасности DirectAccess

По мере того как пользователи получают сертификат проверки подлинности и скрипт конфигурации VPN_Profile.ps1 , в Configuration Manager или Intune отображаются соответствующие успешные развертывания скриптов конфигурации VPN. После каждого развертывания удалите устройство этого пользователя из группы безопасности DirectAccess, чтобы позже удалить DirectAccess. Intune и Configuration Manager содержат сведения о назначении устройств пользователей, чтобы помочь вам определить устройство каждого пользователя.

Примечание.

Если вы применяете объекты групповой политики DirectAccess через подразделения ,а не группы компьютеров, переместите объект компьютера пользователя из подразделения.

Отмена эксплуатации инфраструктуры DirectAccess

После завершения миграции всех клиентов DirectAccess в AlwaysOn VPN можно удалить инфраструктуру DirectAccess и удалить параметры DirectAccess из групповой политики. Корпорация Майкрософт рекомендует выполнить следующие действия, чтобы удалить DirectAccess из вашей среды.

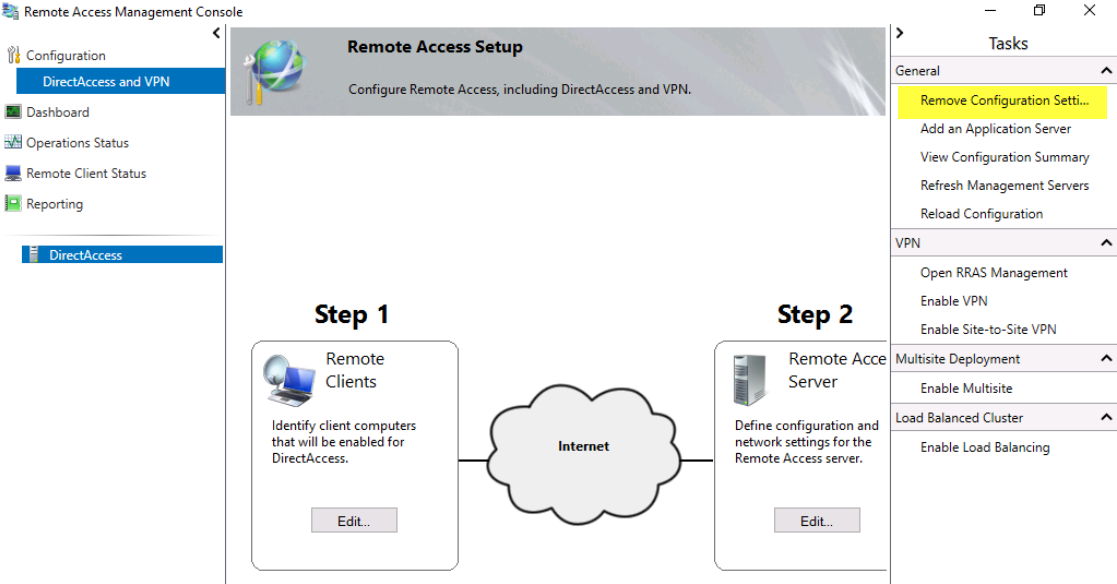

Удалите параметры конфигурации. Удалите объекты групповой политики и параметры групповой политики удаленного доступа, созданные путем открытия консоли управления удаленным доступом и выбора "Удалить параметры конфигурации", как показано на рисунке ниже. Если удалить группу перед удалением конфигурации, скорее всего, будут возникать ошибки.

Удалите устройства из группы безопасности DirectAccess. При успешной миграции пользователей устройства удаляются из группы безопасности DirectAccess. Перед удалением DirectAccess из среды проверьте, пуста ли группа безопасности DirectAccess. Не удаляйте группу безопасности, если она по-прежнему содержит участников. Если вы удалите группу безопасности с участниками, вы рискуете оставить сотрудников без удаленного доступа с своих устройств. Используйте Microsoft Endpoint Configuration Manager или Microsoft Intune, чтобы определить сведения о назначении устройств и определить, какое устройство принадлежит каждому пользователю.

Очистка DNS. Не забудьте удалить все записи с внутреннего DNS-сервера и общедоступного DNS-сервера, связанного с DirectAccess, например DA.contoso.com, DAGateway.contoso.com.

Отмена эксплуатации сервера DirectAccess. После успешного удаления параметров конфигурации и записей DNS можно удалить сервер DirectAccess. Для этого удалите роль в диспетчер сервера или выключите сервер и удалите ее из AD DS.

Удалите все сертификаты DirectAccess из служб сертификатов Active Directory. Если вы использовали сертификаты компьютера для реализации DirectAccess, удалите опубликованные шаблоны из папки "Шаблоны сертификатов" в консоли центра сертификации.

Следующий шаг

Выполняется миграция из DirectAccess в AlwaysOn VPN.