Начало работы с Windows LAPS и Windows Server Active Directory

Узнайте, как приступить к работе с решением локального администратора Windows (Windows LAPS) и Windows Server Active Directory. В этой статье описаны основные процедуры использования Windows LAPS для резервного копирования паролей в Windows Server Active Directory и их извлечения.

Требования к версии ОС контроллера домена и уровня функциональности домена

Если домен настроен ниже уровня функциональности домена 2016 (DFL), вы не можете включить период шифрования паролей Windows LAPS. Без шифрования паролей клиенты могут быть настроены только для хранения паролей в виде прозрачного текста (защищенных списками управления доступом Active Directory), а контроллеры домена не могут быть настроены для управления локальной учетной записью DSRM.

Когда домен достигнет 2016 DFL, вы можете включить шифрование паролей Windows LAPS. Однако если вы по-прежнему работаете с контроллерами домена WS2016, эти контроллеры домена WS2016 не поддерживают Windows LAPS и поэтому не могут использовать функцию управления учетными записями DSRM.

Это нормально использовать поддерживаемые операционные системы старше WS2016 на контроллерах домена, если вы знаете об этих ограничениях.

В следующей таблице приведены различные поддерживаемые или не поддерживаемые сценарии:

| Сведения о домене | Поддерживается хранилище паролей с четким текстом | Поддерживается зашифрованное хранилище паролей (для клиентов, присоединенных к домену) | Поддерживается управление учетными записями DSRM (для DCs) |

|---|---|---|---|

| Ниже 2016 DFL | Да | No | No |

| DFL 2016 с одним или несколькими контроллерами домена WS2016 | Да | Да | Да, но только для DCS WS2019 и более поздних версий |

| DFL 2016 с только WS2019 и более поздними контроллерами домена | Да | Да | Да |

Корпорация Майкрософт настоятельно рекомендует обновить клиентов до последней доступной операционной системы на клиентах, серверах и контроллерах домена, чтобы воспользоваться новейшими функциями и улучшениями безопасности.

Обновление схемы Windows Server Active Directory

Перед использованием Windows Server Active Directory необходимо обновить схему Windows Server Active Directory. Это действие выполняется с помощью командлета Update-LapsADSchema . Это одноразовая операция для всего леса. Командлет Update-LapsADSchema можно запускать локально на контроллере домена Windows Server 2022 или Windows Server 2019, обновленном с помощью Windows LAPS, но также можно запускать на контроллере, отличном от домена, если он поддерживает модуль Windows LAPS PowerShell.

PS C:\> Update-LapsADSchema

Совет

-Verbose Передайте параметр, чтобы просмотреть подробные сведения о том, что Update-LapsADSchema выполняет командлет (или любой другой командлет в модуле LAPS PowerShell).

Предоставление разрешения на обновление пароля управляемого устройства

Управляемое устройство должно быть предоставлено разрешение на обновление пароля. Это действие выполняется путем задания наследуемых разрешений в подразделении (OU) устройства. Используется Set-LapsADComputerSelfPermission для этой цели, например:

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Совет

Если вы предпочитаете задать наследуемые разрешения в корневом каталоге домена, это возможно, указав весь корневой каталог домена с помощью синтаксиса DN. Например, укажите "DC=laps,DC=com" для параметра -Identity.

Запрос разрешений расширенных прав

Некоторые пользователи или группы уже могут быть предоставлены разрешения на расширенные права на подразделение управляемого устройства. Это разрешение проблематично, так как оно предоставляет возможность читать конфиденциальные атрибуты (все атрибуты пароля Windows LAPS помечены как конфиденциальные). Один из способов проверить, кто предоставляет эти разрешения, — это использование командлета Find-LapsADExtendedRights . Например:

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

В выходных данных в этом примере у доверенных сущностей (системных администраторов и администраторов домена) есть права. Никаких других действий не требуется.

Настройка политики устройств

Выполните несколько действий, чтобы настроить политику устройства.

Выбор механизма развертывания политики

Первым шагом является выбор способа применения политики на устройствах.

Большинство сред используют групповую политику Windows LAPS для развертывания необходимых параметров на устройствах с присоединенным к домену Windows Server Active Directory.

Если ваши устройства также присоединены к идентификатору Microsoft Entra ID, вы можете развернуть политику с помощью Microsoft Intune с поставщиком службы конфигурации Windows LAPS (CSP).

Настройка определенных политик

Как минимум, необходимо настроить параметр BackupDirectory на значение 2 (пароли резервного копирования в Windows Server Active Directory).

Если параметр AdministratorAccountName не настроен, windows LAPS по умолчанию управляет встроенной учетной записью локального администратора по умолчанию. Эта встроенная учетная запись автоматически идентифицируется с помощью известного относительного идентификатора (RID) и никогда не должна быть идентифицирована с помощью его имени. Имя встроенной учетной записи администратора зависит от языкового стандарта по умолчанию устройства.

Если вы хотите настроить пользовательскую учетную запись локального администратора, необходимо настроить параметр AdministratorAccountName с именем этой учетной записи.

Внимание

Если вы настроите Windows LAPS для управления пользовательской учетной записью локального администратора, необходимо убедиться, что эта учетная запись создана. Windows LAPS не создает учетную запись. Для создания учетной записи рекомендуется использовать CSP RestrictedGroups.

Вы можете настроить другие параметры, такие как PasswordLength, по мере необходимости для вашей организации.

Если вы не настроите заданный параметр, применяется значение по умолчанию . Обязательно понять эти значения по умолчанию. Например, если вы включите шифрование паролей, но не настраиваете параметр ADPasswordEncryptionPrincipal, пароль шифруется таким образом, чтобы только администраторы домена могли расшифровать его. Вы можете настроить ADPasswordEncryptionPrincipal с другим параметром, если вы хотите, чтобы администраторы, отличные от домена, могли расшифровывать.

Обновление пароля в Windows Server Active Directory

Windows LAPS обрабатывает текущую активную политику периодически (каждый час) и реагирует на уведомления об изменении групповой политики. Он отвечает на основе политики и уведомлений об изменениях.

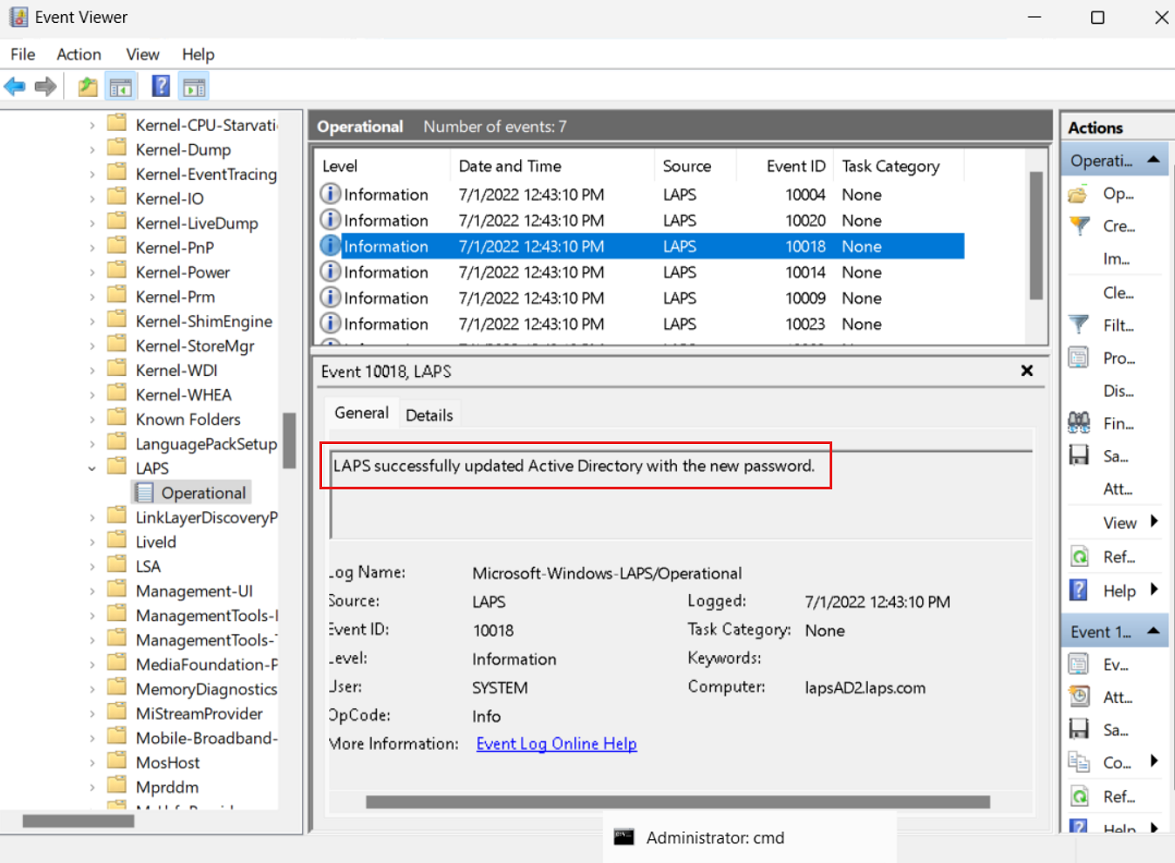

Чтобы убедиться, что пароль был успешно обновлен в Windows Server Active Directory, просмотрите журнал событий для события 10018:

Чтобы избежать ожидания после применения политики, можно запустить Invoke-LapsPolicyProcessing командлет PowerShell.

Получение пароля из Windows Server Active Directory

Get-LapsADPassword Используйте командлет для получения паролей из Windows Server Active Directory. Например:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : Zlh+lzC[0e0/VU

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

Результат выходных данных указывает, что шифрование паролей включено (см. раздел Source). Для шифрования паролей требуется, чтобы домен был настроен для уровня функциональности домена Windows Server 2016 или более поздней версии.

Смена пароля

Windows LAPS считывает время истечения срока действия пароля из Windows Server Active Directory во время каждого цикла обработки политики. Если срок действия пароля истек, создается и сохраняется новый пароль немедленно.

В некоторых ситуациях (например, после нарушения безопасности или для нерегламентированного тестирования) может потребоваться повернуть пароль рано. Чтобы вручную принудительно изменить пароль, можно использовать Reset-LapsPassword командлет.

С помощью командлета можно задать запланированное Set-LapsADPasswordExpirationTime время истечения срока действия пароля, хранящееся в Windows Server Active Directory. Например:

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

При следующем пробуждении Windows LAPS для обработки текущей политики отображается измененное время истечения срока действия пароля и сменяет пароль. Если вы не хотите ждать, можно запустить Invoke-LapsPolicyProcessing командлет.

Вы можете использовать Reset-LapsPassword командлет для локальной принудительной смены пароля.

Получение паролей во время сценариев аварийного восстановления AD

Получение паролей Windows LAPS (включая пароли DSRM) обычно требует наличия хотя бы одного контроллера домена Active Directory. Однако рассмотрим катастрофический сценарий, в котором все контроллеры домена в домене отключены. Как восстановить пароли в этой ситуации?

Рекомендации по управлению Active Directory советуют регулярно сохранять регулярные резервные копии всех контроллеров домена. Пароли Windows LAPS, хранящиеся в подключенной базе данных AD, можно запрашивать с помощью Get-LapsADPassword командлета PowerShell, указав -Port этот параметр. Командлет Get-LapsADPassword был недавно улучшен таким образом, что при -Port указании и -RecoveryMode параметров восстановление паролей завершается без необходимости связаться с контроллером домена. Кроме того, Get-LapsADPassword теперь поддерживается запуск в этом режиме на компьютере рабочей группы (без присоединения к домену).

Совет

Служебная программа dsamain.exe используется для подключения носителя резервного копирования AD и запроса по протоколу LDAP. Dsamain.exe по умолчанию не устанавливается, поэтому его необходимо добавить. Одним из способов этого является использование командлета Enable-WindowsOptionalFeature . На клиентских компьютерах Windows можно запускать Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM-Client. На компьютере Windows Server можно запустить Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM

В следующем примере предполагается, что база данных резервного копирования AD локально подключена к порту 50000:

PS C:\> Get-LapsADPassword -Identity lapsDC -AsPlainText -Port 50000 -RecoveryMode

ComputerName : LAPSDC

DistinguishedName : CN=LAPSDC,OU=Domain Controllers,DC=laps,DC=com

Account : Administrator

Password : ArrowheadArdentlyJustifyingKryptonVixen

PasswordUpdateTime : 8/15/2024 10:31:51 AM

ExpirationTimestamp : 9/14/2024 10:31:51 AM

Source : EncryptedDSRMPassword

DecryptionStatus : Success

AuthorizedDecryptor : S-1-5-21-2127521184-1604012920-1887927527-35197

Внимание

Когда зашифрованные пароли Windows LAPS извлекаются из базы данных резервного копирования AD, подключенной на компьютере рабочей группы, поле AuthorizedDecryptor всегда будет отображаться в необработанном формате SID, так как компьютер рабочей группы не может перевести этот идентификатор безопасности в понятное имя.

Внимание

Улучшенная возможность получения пароля Get-LapsADPassword поддерживается в сборке программы предварительной оценки Windows 27695 и более поздних версий для версий клиентских и серверных ОС.

См. также

- Знакомство с решением для пароля локального администратора Windows с идентификатором Microsoft Entra

- Решение для локального администратора Windows в идентификаторе Microsoft Entra

- CSP с ограниченными группами

- Microsoft Intune

- Поддержка Microsoft Intune для Windows LAPS

- Windows LAPS CSP

- Руководство по устранению неполадок Windows LAPS