Устранение неполадок службы федерации Active Directory (AD FS) с событиями и ведением журнала

службы федерации Active Directory (AD FS) (AD FS) предоставляет два основных журнала, которые можно использовать для устранения неполадок. В их число входят:

- Журнал Администратор.

- Журнал трассировки.

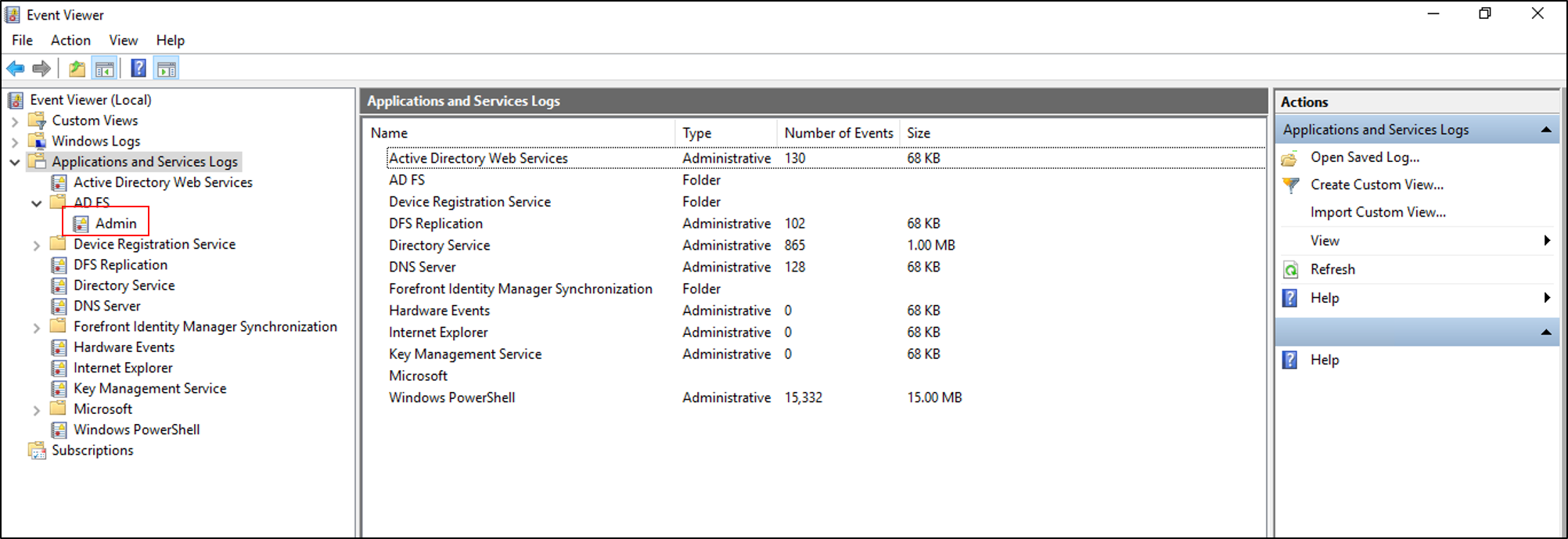

Просмотр журнала администратора

Журнал Администратор предоставляет высокоуровневую информацию о проблемах, возникающих и включенных по умолчанию. Чтобы просмотреть журнал администратора, выполните следующие действия.

Откройте Средство просмотра событий.

Разверните журнал приложений и служб.

Разверните AD FS.

Выберите Администратор.

Использование tracelog

В журнале трассировки регистрируются подробные сообщения, и это наиболее полезный журнал при устранении неполадок. Так как много сведений о трассировке можно создать в течение короткого времени, что может повлиять на производительность системы, журналы отключены по умолчанию.

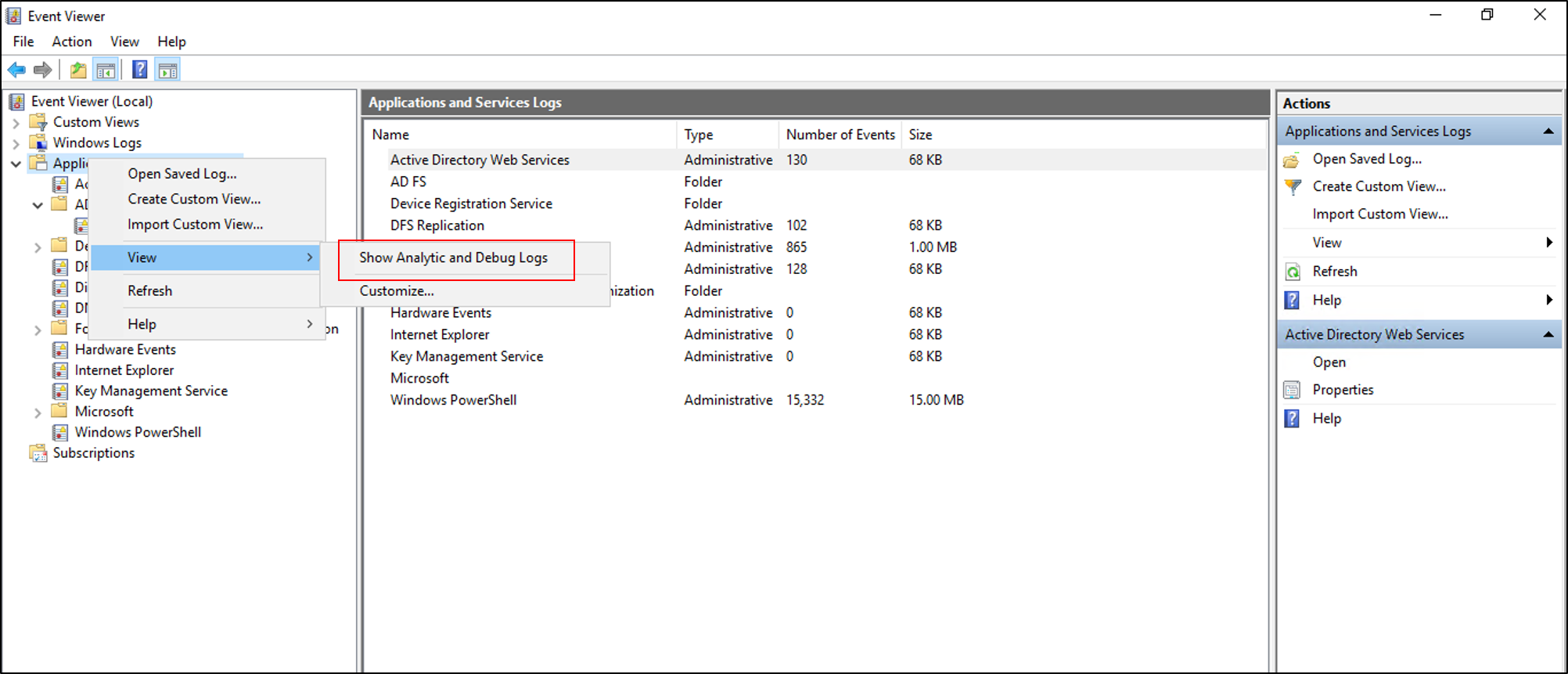

Включение и просмотр журнала трассировки

Откройте Просмотр событий и разверните журнал приложений и служб.

Щелкните правой кнопкой мыши журнал приложений и служб и выберите "Вид". Затем выберите "Показать журналы аналитики и отладки". На этой панели показаны дополнительные узлы.

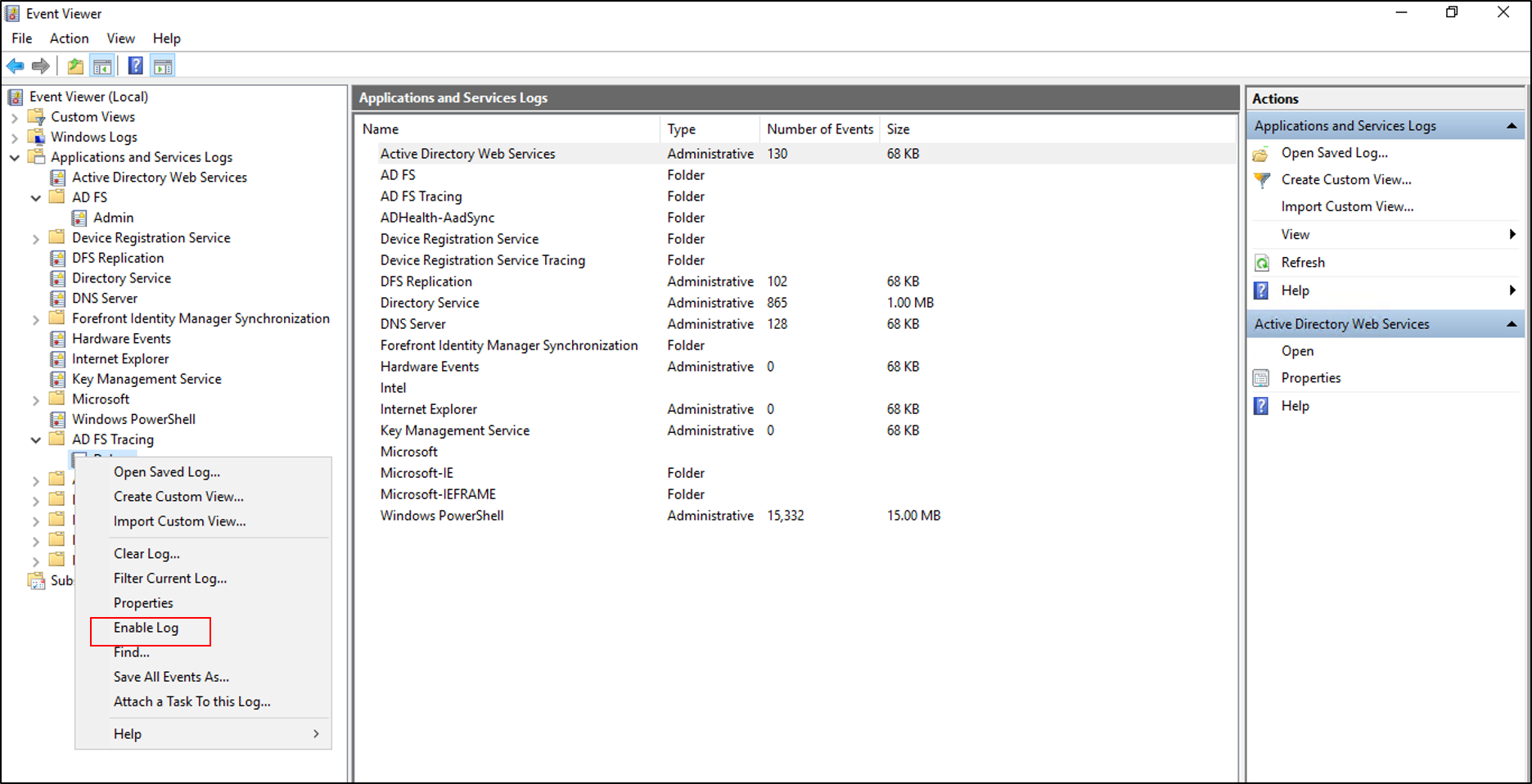

Разверните трассировку AD FS.

Щелкните правой кнопкой мыши отладку и выберите "Включить журнал".

Сведения об аудите событий для AD FS в Windows Server 2016

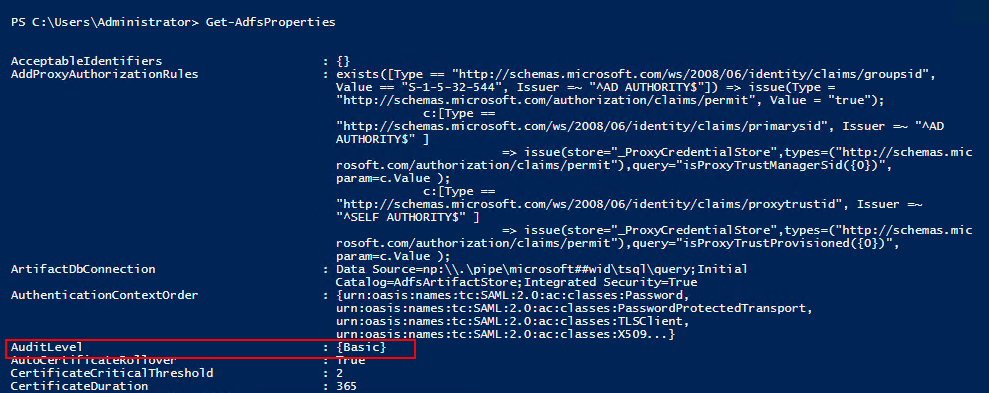

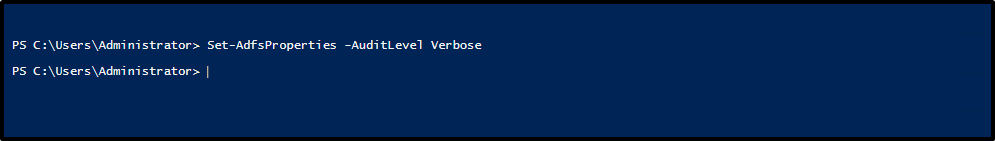

По умолчанию AD FS в Windows Server 2016 имеет базовый уровень аудита. При базовом аудите администраторы видят пять или меньше событий для одного запроса. Эти сведения помечают значительное снижение числа администраторов событий, чтобы просмотреть один запрос. Вы можете повысить или снизить уровень аудита с помощью командлета PowerShell:

Set-AdfsProperties -AuditLevel

В следующей таблице описываются доступные уровни аудита.

| Уровень аудита | Синтаксис PowerShell | Description |

|---|---|---|

| Нет | Set-AdfsProperties -AuditLevel None | Аудит отключен, и события не регистрируются. |

| Базовый (по умолчанию) | Set-AdfsProperties -AuditLevel Basic | Для одного запроса регистрируются не более пяти событий. |

| Подробный | Set-AdfsProperties -AuditLevel Verbose | Все события регистрируются. На этом уровне регистрируется значительное количество сведений на запрос. |

Чтобы просмотреть текущий уровень аудита, можно использовать командлет PowerShell: Get-AdfsProperties.

Вы можете повысить или снизить уровень аудита с помощью командлета PowerShell: Set-AdfsProperties -AuditLevel

Типы событий

События AD FS могут быть различными типами, основанными на различных типах запросов, обрабатываемых AD FS. Каждый тип события имеет определенные данные, связанные с ним. Тип событий можно различать между запросами входа и системными запросами. Запросы для входа могут быть запросами маркеров, а системные запросы могут быть вызовами сервера, включая получение сведений о конфигурации.

В следующей таблице описаны основные типы событий.

| Тип события | Идентификатор события | Description |

|---|---|---|

| Успех проверки свежих учетных данных | 1202 | Запрос, в котором служба федерации успешно проверяет новые учетные данные. Это событие включает WS-Trust, WS-Federation, SAML-P (первый этап для создания единого входа) и авторизации конечных точек OAuth. |

| Ошибка проверки новых учетных данных | 1203 | Запрос, в котором не удалось выполнить проверку новых учетных данных в службе федерации. Это событие включает WS-Trust, WS-Fed, SAML-P (первый этап для создания единого входа) и OAuth Авторизовать конечные точки. |

| Успех маркера приложения | 1200 | Запрос, в котором служба федерации успешно выдает маркер безопасности. Для WS-Federation и SAML-P это событие регистрируется при обработке запроса с помощью артефакта единого входа (например, файла cookie единого входа). |

| Сбой маркера приложения | 1201 | Запрос, в котором выдача маркера безопасности завершилась сбоем в службе федерации. Для WS-Federation и SAML-P это событие регистрируется при обработке запроса с помощью артефакта единого входа (например, файла cookie единого входа). |

| Успешное выполнение запроса на изменение пароля | 1204 | Транзакция, в которой служба федерации успешно обрабатывает запрос на изменение пароля. |

| Ошибка запроса на изменение пароля | 1205 | Транзакция, в которой служба федерации не может обработать запрос на изменение пароля. |

| Выйдите из успешного выхода | 1206 | Описывает успешный запрос на выход. |

| Сбой выхода | 1207 | Описывает неудачный запрос на выход. |

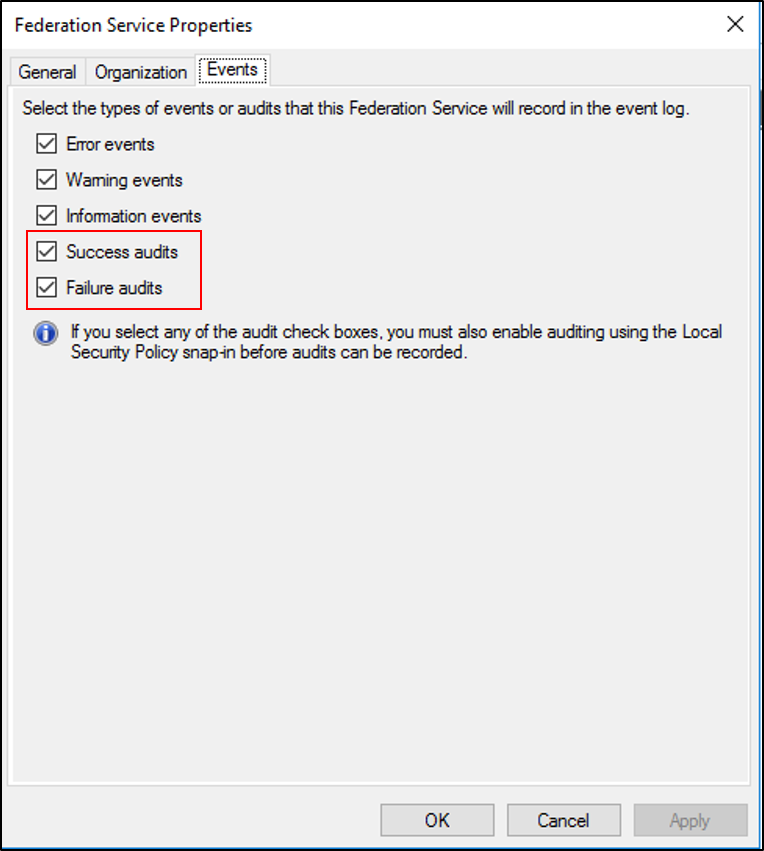

Аудит безопасности

Аудит безопасности учетной записи службы AD FS иногда помогает отслеживать проблемы с обновлениями паролей, ведением журнала запросов и ответов, заголовками содержимого запроса и результатами регистрации устройств. Аудит учетной записи службы AD FS отключен по умолчанию.

Включение аудита безопасности

Выберите Пуск. Затем перейдите к программам> Администратор istrative Tools, а затем выберите локальную политику безопасности.

Перейдите в папку "Безопасность Параметры\Локальные политики\Управление правами пользователя", а затем дважды щелкните "Создать аудит безопасности".

Убедитесь, что на вкладке Параметры локальной безопасности в списке указана учетная запись службы AD FS. Если он отсутствует, выберите добавить пользователя или группу и добавьте его в список. Затем выберите OK.

Откройте командную строку с повышенным уровнем привилегий и выполните следующую команду, чтобы включить аудит:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableЗакройте локальную политику безопасности и откройте оснастку управления AD FS.

Чтобы открыть оснастку управления AD FS, нажмите кнопку "Пуск". Перейдите в раздел "Программы> Администратор istrative Tools, а затем выберите AD FS Management.

На панели Действия выберите действие Изменить свойства службы федерации.

В диалоговом окне Свойства службы федерации выберите вкладку События.

Установите флажки Success audits (Успешные события аудита) и Failure audits (Неудачные события аудита).

Нажмите ОК.

Примечание.

Предыдущие инструкции используются только в том случае, если AD FS находится на автономном сервере-члене. Если AD FS работает на контроллере домена, а не в локальной политике безопасности, используйте политику контроллера домена по умолчанию, расположенную в группе управления групповыми политиками, лесом, доменами или контроллерами домена. Выберите изменение и перейдите в раздел "Конфигурация компьютера\Политики\Windows Параметры\Безопасность Параметры\Локальные политики\Управление правами пользователей".

Сообщения Windows Communication Foundation и Windows Identity Foundation

Помимо ведения журнала трассировки, иногда может потребоваться просмотреть сообщения Windows Communication Foundation (WCF) и Windows Identity Foundation (WIF), чтобы устранить проблему. Эти сообщения можно просмотреть, изменив файл Microsoft.IdentityServer.ServiceHost.Exe.Config на сервере AD FS.

Этот файл находится в <папке %system root%>\Windows\ADFS и находится в формате XML. Соответствующие части файла показаны в следующем примере:

<!-- To enable WIF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="Microsoft.IdentityModel" switchValue="Off"> … </source>

<!-- To enable WCF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="System.ServiceModel" switchValue="Off" > … </source>

После применения этих изменений сохраните конфигурацию и перезапустите службу AD FS. После включения этих трассировок, задав соответствующие коммутаторы, они будут отображаться в журнале трассировки AD FS в Windows Просмотр событий.

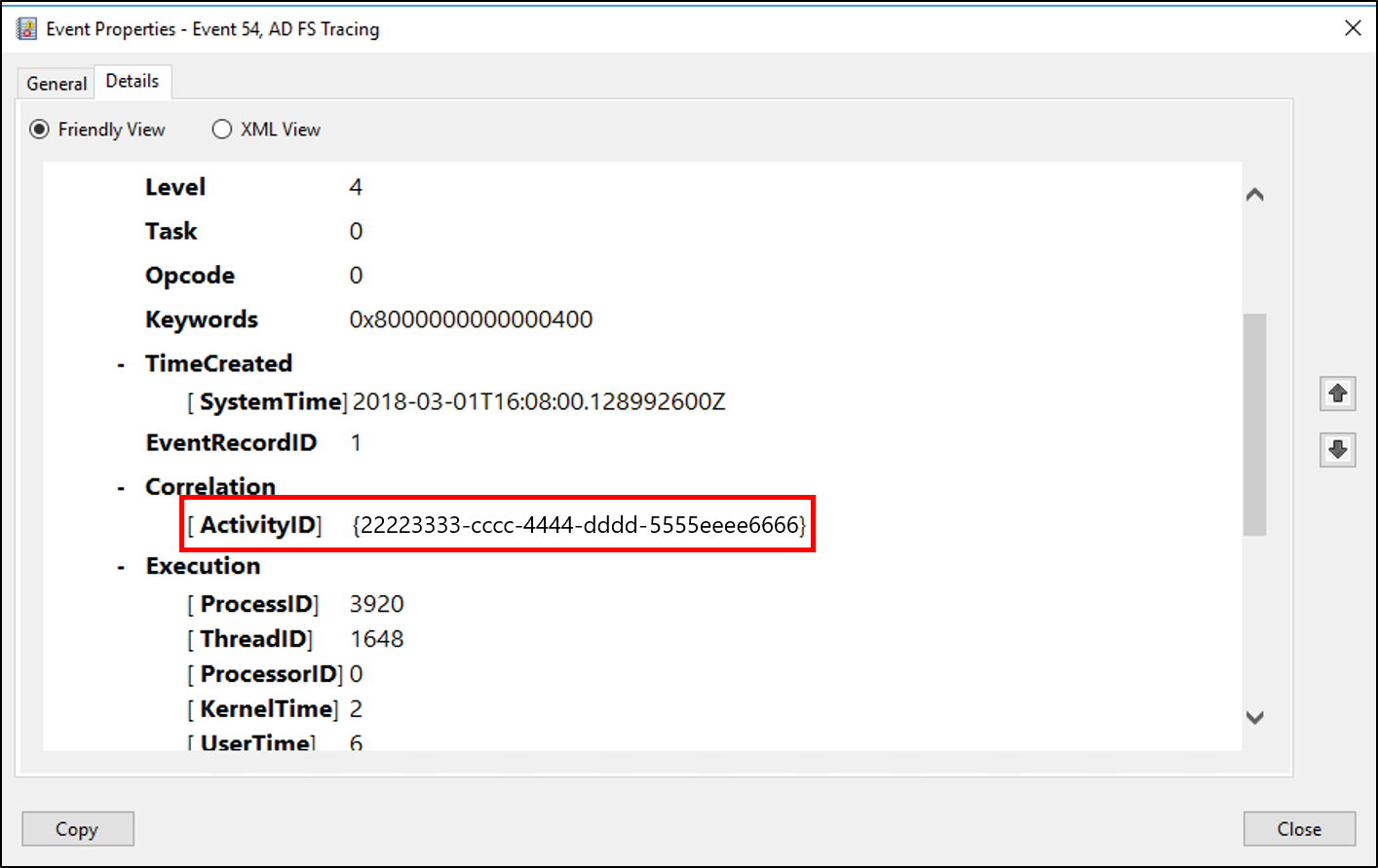

Корреляция событий

Одним из самых сложных способов устранения неполадок является проблема с доступом, которая создает многочисленные ошибки или события отладки.

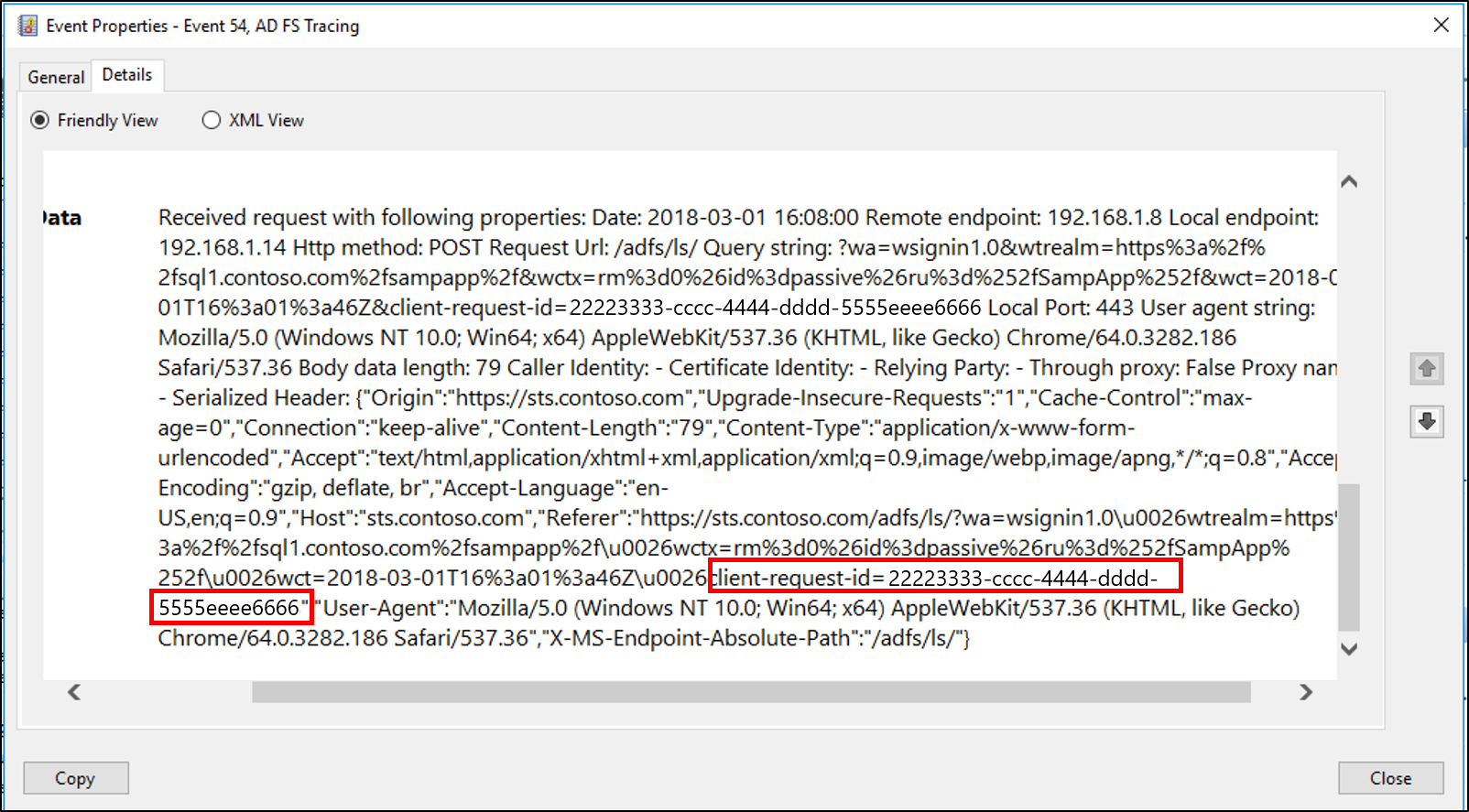

Чтобы помочь с этим, AD FS сопоставляет все события, записанные с Просмотр событий, как в журналах администрирования, так и в журналах отладки. Каждый из этих журналов соответствует конкретному запросу с помощью уникального глобально уникального идентификатора (GUID), называемого идентификатором действия. AD FS создает этот идентификатор, когда он представляет запрос на выдачу маркера веб-приложению для приложений с помощью профиля пассивного запрашивателя. AD FS также создает идентификатор при отправке запросов непосредственно поставщику утверждений для приложений с помощью WS-Trust.

Этот идентификатор действия остается неизменным в течение всего периода запроса, и он регистрируется в рамках каждого события, записанного в Просмотр событий для этого запроса. Это означает следующее:

- Фильтрация или поиск Просмотр событий с помощью этого идентификатора действия может помочь отслеживать все связанные события, соответствующие запросу маркера.

- Один и тот же идентификатор действия регистрируется на разных компьютерах, что позволяет устранять неполадки с запросом пользователя на нескольких компьютерах, таких как прокси-сервер федерации (FSP).

- Идентификатор действия также отображается в браузере пользователя, если запрос AD FS завершается сбоем, что позволяет пользователю обмениваться данными с этим идентификатором в службу поддержки или ИТ-службу поддержки.

Чтобы помочь в процессе устранения неполадок, AD FS также регистрирует событие идентификатора вызывающего объекта всякий раз, когда процесс выдачи маркеров завершается сбоем на сервере AD FS. Это событие содержит тип утверждения и значение одного из следующих типов утверждений, предполагая, что эта информация была передана службе федерации в рамках запроса токена:

https://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifierhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhhttps://schemas.microsoft.com/ws/2008/06/identity/claims/upnhttp://schemas.xmlsoap.org/claims/UPNhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshhttps://schemas.microsoft.com/ws/2008/06/identity/claims/emailaddresshttp://schemas.xmlsoap.org/claims/EmailAddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/namehttps://schemas.microsoft.com/ws/2008/06/identity/claims/namehttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/privatepersonalidentifier

Событие идентификатора вызывающего объекта также регистрирует идентификатор действия, чтобы разрешить использовать этот идентификатор действия для фильтрации или поиска журналов событий для определенного запроса.