Планирование условного доступа на основе устройств в локальной среде

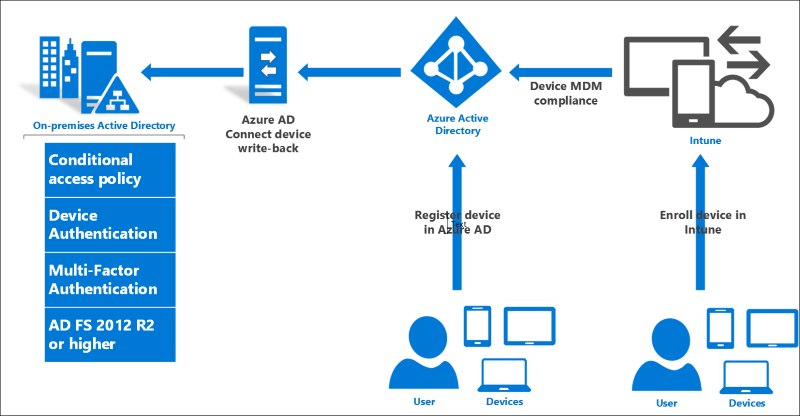

В этом документе описываются политики условного доступа на основе устройств в гибридном сценарии, где локальные директории подключены к Microsoft Entra ID с помощью Microsoft Entra Connect.

AD FS и гибридный условный доступ

AD FS предоставляет локальный компонент политик условного доступа в гибридном сценарии. При регистрации устройств с помощью идентификатора Microsoft Entra для условного доступа к облачным ресурсам возможность обратной записи устройств Microsoft Entra Connect предоставляет сведения о регистрации устройств в локальной среде для политик AD FS для использования и принудительного применения. Таким образом, у вас есть согласованный подход к политикам управления доступом как для локальных, так и для облачных ресурсов.

Типы зарегистрированных устройств

Существует три типа зарегистрированных устройств, все из которых представлены как объекты устройств в идентификаторе Microsoft Entra ID и могут использоваться для условного доступа с AD FS в локальной среде.

| Описание | Добавление рабочей или учебной учетной записи | Присоединение к Microsoft Entra | Присоединение к домену Windows 10 |

|---|---|---|---|

| Описание | Пользователи добавляют рабочую или учебную учетную запись на устройство BYOD в интерактивном режиме. Примечание: Добавить рабочую или учебную учетную запись является заменой функции присоединения к рабочему месту в Windows 8/8.1. | Пользователи подключают свои рабочие устройства с Windows 10 к Microsoft Entra ID. | Устройства, присоединенные к домену Windows 10, автоматически регистрируются с помощью идентификатора Microsoft Entra. |

| Вход пользователей на устройство | Не входите в Windows с рабочей или учебной учетной записью. Войдите с помощью учетной записи Майкрософт. | Войдите в Windows в качестве рабочей или учебной учетной записи, которая зарегистрировала устройство. | Войдите с помощью учетной записи AD. |

| Управление устройствами | Политики MDM (с дополнительной регистрацией в Microsoft Intune) | Политики MDM (с добавочной регистрацией в Intune) | Групповая политика, Менеджер конфигураций |

| Тип доверия Microsoft Entra ID | Рабочее место присоединено | Microsoft Entra присоединилась | Присоединение к домену |

| Расположение параметров W10 | Параметры > Учетные записи > Ваша учетная запись > Добавить рабочую или учебную учетную запись | Параметры > Система > Сведения > Присоединение к Microsoft Entra ID | Параметры > Система > О системе > Присоединиться к домену |

| Кроме того, доступно для устройств iOS и Android? | Да | Нет | Нет |

Дополнительные сведения о различных способах регистрации устройств см. также:

- Использование устройств Windows на рабочем месте

- Зарегистрированные устройства Microsoft Entra

- Устройства, присоединенные к Microsoft Entra

Как процесс входа пользователей и устройств в Windows 10 отличается от предыдущих версий.

Для Windows 10 и AD FS 2016 существуют некоторые новые аспекты регистрации и проверки подлинности устройств( особенно если вы знакомы с регистрацией устройств и "присоединением к рабочему месту" в предыдущих выпусках).

Во-первых, в Windows 10 и AD FS в Windows Server 2016 регистрация устройств и проверка подлинности больше не основаны исключительно на сертификате пользователя X509. Существует новый и более надежный протокол, обеспечивающий более высокую безопасность и более простой пользовательский интерфейс. Основные различия заключаются в том, что для присоединения к домену Windows 10 и Microsoft Entra используется компьютерный сертификат X509 и новые учетные данные, называемые PRT. Вы можете прочитать все об этом здесь и здесь.

Во-вторых, Windows 10 и AD FS 2016 поддерживают проверку подлинности пользователей с помощью Windows Hello для бизнеса, о которой можно ознакомиться здесь и здесь.

AD FS 2016 обеспечивает бесшовную интеграцию устройств и единый вход пользователя на основе учетных данных PRT и Passport. Выполнив действия, описанные в этом документе, вы можете включить эти возможности и просмотреть их работу.

Политики управления доступом устройств

Устройства можно использовать в простых правилах управления доступом AD FS, таких как:

- Разрешить доступ только с зарегистрированного устройства

- Требовать многофакторную проверку подлинности, если устройство не зарегистрировано

Затем эти правила можно объединить с другими факторами, такими как расположение сетевого доступа и многофакторная проверка подлинности, создание расширенных политик условного доступа, таких как:

- Требовать многофакторную проверку подлинности для незарегистрированных устройств, обращающихся извне корпоративной сети, за исключением членов определенной группы или групп.

В AD FS 2016 эти политики можно настроить специально, чтобы задать требования к определенному уровню доверия устройств, например: прошедших проверку подлинности, управляемыхили совместимых.

Дополнительные сведения о настройке политик управления доступом в AD FS см. в разделах и.

Устройства, прошедшие проверку подлинности

Прошедшие проверку подлинности устройства — это зарегистрированные устройства, которые не зарегистрированы в MDM (Intune и сторонние MDMs для Windows 10, Intune только для iOS и Android).

Устройства, прошедшие проверку подлинности, будут иметь isManaged утверждение AD FS со значением FALSE. (В то время как устройства, которые вообще не зарегистрированы, не будут иметь этого утверждения.) Аутентифицированные устройства (и все зарегистрированные устройства) будут иметь утверждение isKnown AD FS со значением TRUE.

Управляемые устройства:

Управляемые устройства — это зарегистрированные устройства, зарегистрированные в MDM.

Управляемые устройства будут иметь утверждение isManaged AD FS со значением TRUE.

Устройства, соответствующие требованиям (в рамках MDM или групповых политик)

Совместимые устройства — это зарегистрированные устройства, которые не только зарегистрированы в MDM, но и соответствуют политикам MDM. (Сведения о соответствии берутся с MDM и записываются в идентификатор Microsoft Entra.)

Совместимые устройства будут иметь утверждение isCompliant AD FS со значением TRUE.

Полный список утверждений устройства AD FS 2016 и условного доступа см. в справочнике.

Ссылка

обновления и значительные изменения — платформа идентификации Microsoft | Документация Microsoft

Полный список новых утверждений AD FS 2016 и утверждений устройств

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod