Упрощенное администрирование доменных служб Active Directory

В этом разделе описываются возможности и преимущества развертывания и администрирования контроллера домена Windows Server 2012, а также различия между предыдущим развертыванием контроллера домена операционной системы и новой реализацией Windows Server 2012.

Windows Server 2012 представила следующее поколение упрощенного администрирования служб домен Active Directory и было самым радикальным доменом с Windows 2000 Server. Упрощенное администрирование доменных служб Active Directory было разработано с учетом двенадцатилетнего опыта работы с Active Directory. Оно улучшает поддержку административных возможностей для архитекторов и администраторов, делает их более гибкими и интуитивно понятными. Достигнуто это было путем создания новых версий существующих технологий, а также расширения возможностей компонентов, появившихся в Windows Server 2008 R2.

Упрощенное администрирование доменных служб Active Directory — это новый подход к развертыванию доменов.

- Развертывание роли доменных служб Active Directory теперь является частью архитектуры диспетчера сервера и допускает удаленную установку.

- Модуль развертывания и настройки доменных служб Active Directory теперь основан на Windows PowerShell даже при использовании нового мастера настройки доменных служб Active Directory.

- Расширение схемы, подготовка леса и домена производятся автоматически в ходе повышения роли контроллера домена и больше не требуют выполнения отдельных задач на специальных серверах, таких как хозяин схемы.

- При повышении роли теперь проводится проверка предварительных требований, с помощью которой подтверждается готовность леса и домена к установке нового контроллера домена, что снижает вероятность сбоев.

- Модуль Active Directory для Windows PowerShell теперь включает командлеты для управления топологией репликации, динамического контроля доступа и других операций.

- В режиме работы леса Windows Server 2012 новые функции не реализуются, а режим работы домена необходим только для подмножества новых функций Kerberos, что упрощает создание однородных сред контроллеров доменов для администраторов.

- Полная поддержка, добавленная для виртуализированных контроллеров домена, для включения автоматического развертывания и защиты отката

- Дополнительные сведения о виртуализированных контроллерах домена см. в разделе Introduction to Active Directory Domain Services (AD DS) Virtualization (Level 100).

Кроме того, реализовано множество улучшений, касающихся администрирования и обслуживания:

- Центр администрирования Active Directory включает в себя корзину Active Directory с графическим интерфейсом, управление детальной политикой паролей и средство просмотра журнала Windows PowerShell.

- Новый диспетчер сервера имеет специальные интерфейсы для доменных служб Active Directory, позволяющие отслеживать производительность, проводить анализ на основе рекомендаций, определять критические службы и просматривать журналы событий.

- Групповые управляемые учетные записи служб поддерживают несколько компьютеров, использующих одни и те же субъекты безопасности.

- Оптимизированы выдача и мониторинг относительных идентификаторов (RID) для более эффективного управления существующими доменами Active Directory.

Прибыль AD DS от других новых функций, включенных в Windows Server 2012, например:

- объединение сетевых карт и мост для центра обработки данных;

- безопасность DNS и более быстрая доступность зон, интегрированных с Active Directory, после загрузки;

- улучшенная надежность и масштабируемость Hyper-V;

- Сетевая разблокировка BitLocker

- дополнительные модули администрирования компонентов Windows PowerShell.

Интеграция ADPREP

Расширение схемы леса Active Directory и подготовка домена теперь интегрированы в процесс настройки контроллера домена. При повышении роли нового контроллера домена в существующем лесу процесс определяет состояние обновления и этапы расширения схемы и подготовки домена происходят автоматически. Пользователь, устанавливающий первый контроллер домена Windows Server 2012, по-прежнему должен входить в группы "Администраторы предприятия" и "Администраторы схемы" или предоставить альтернативные действительные учетные данные.

Средство Adprep.exe остается на DVD-диске для подготовки отдельных лесов и доменов. Версия средства, включенная в Windows Server 2012, имеет обратную совместимость с Windows Server 2008 x64 и Windows Server 2008 R2. Adprep.exe также поддерживает удаленные команды forestprep и domainprep, так же как средства настройки контроллера домена на основе ADDSDeployment.

Информацию о средстве Adprep и подготовке леса в предыдущих операционных системах см. в разделе Работа с программой Adprep.exe (Windows Server 2008 R2).

Интеграция диспетчера сервера и доменных служб Active Directory

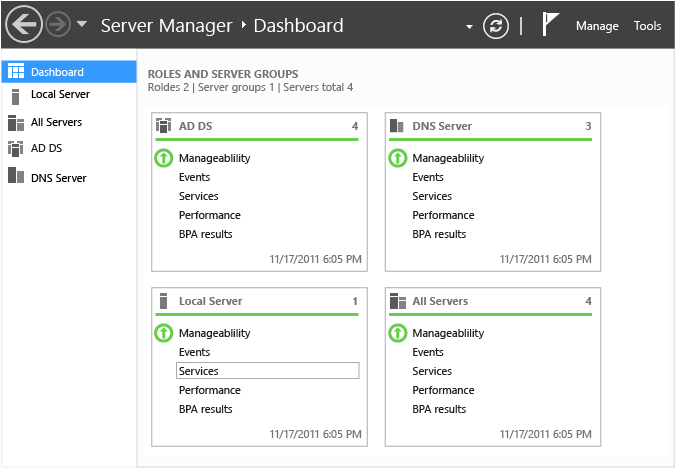

Диспетчер сервера выступает в качестве единой консоли для выполнения задач управления сервером. На его информационной панели периодически обновляются представления с установленными ролями и группами удаленных серверов. Диспетчер сервера обеспечивает централизованное управление локальными и удаленными серверами без необходимости доступа к локальной консоли.

службы домен Active Directory — это одна из этих ролей концентратора. При выполнении диспетчер сервера на контроллере домена или средствах удаленного администрирования сервера в Windows 8 вы увидите важные последние проблемы в контроллерах домена в лесу.

Эти представления включают в себя:

- доступность сервера;

- монитор производительности с предупреждениями о высокой загрузке процессора и памяти;

- состояние служб Windows, относящихся к доменным службам Active Directory;

- последние предупреждения, связанные со службами каталогов, и записи ошибок в журнале событий;

- анализ выполнения рекомендаций для контроллера домена, проводимый на основе набора правил Майкрософт.

Корзина в центре администрирования Active Directory

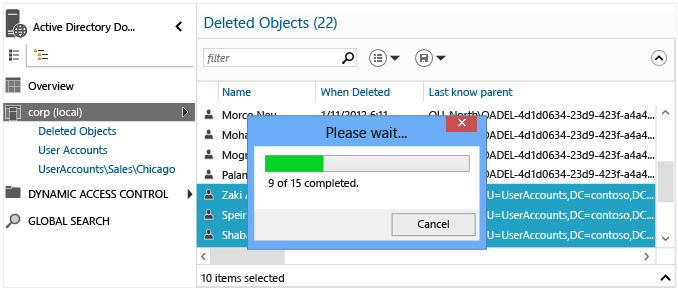

В Windows Server 2008 R2 впервые появилась корзина Active Directory, которая позволяет восстанавливать удаленные объекты Active Directory без восстановления из резервной копии, перезапуска доменных служб Active Directory или перезагрузки контроллеров домена.

В Windows Server 2012 существующие возможности восстановления на основе Windows PowerShell улучшены благодаря новому графическому интерфейсу в центре администрирования Active Directory. Это позволяет администраторам включить корзину и затем найти или восстановить удаленные объекты в контексте доменов леса, и все это без непосредственного использования командлетов Windows PowerShell. Центр администрирования Active Directory и корзина Active Directory по-прежнему используют среду Windows PowerShell, поэтому предыдущие сценарии и процедуры можно с успехом применять.

Информацию о корзине Active Directory см. в пошаговом руководстве по работе с корзиной Active Directory (Windows Server 2008 R2).

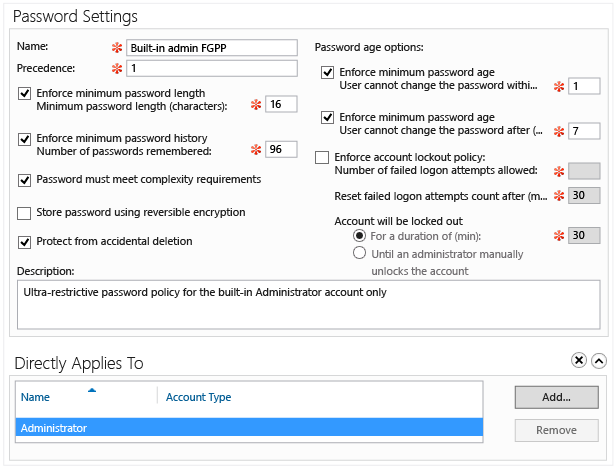

Детальная политика паролей в центре администрирования Active Directory

В Windows Server 2008 появилась детальная политика паролей, которая позволяет администраторам настроить несколько политик паролей и блокировки учетных записей в домене. Это решение позволило гибко управлять более или менее строгими правилами паролей на основе пользователей и групп. У него не было отдельного интерфейса управления, и администраторам приходилось настраивать его с помощью средства Ldp.exe или Adsiedit.msc. В Windows Server 2008 R2 появился модуль Active Directory для Windows PowerShell, который позволил администраторам использовать интерфейс командной строки для управления детальной политикой паролей.

В Windows Server 2012 реализован графический интерфейс для настройки детальной политики паролей. Центр администрирования Active Directory теперь является отправной точкой упрощенного управления детальной политикой паролей для всех администраторов.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

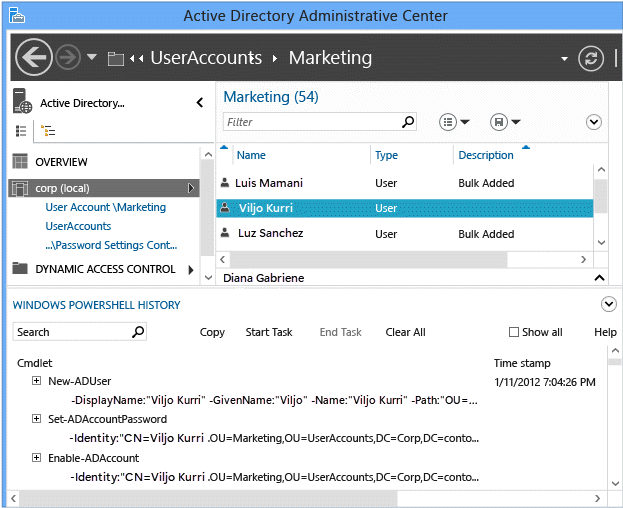

Средство просмотра журнала Windows PowerShell в центре администрирования Active Directory

В Windows Server 2008 R2 появился центр администрирования Active Directory, который заменил известную администраторам еще со времен Windows 2000 оснастку "Пользователи и компьютеры Active Directory". Центр администрирования Active Directory предоставляет графический интерфейс для модуля Active Directory для Windows PowerShell.

Так как модуль Active Directory содержит более ста командлетов, в них можно легко запутаться. Сейчас среда Windows PowerShell тесно интегрирована в стратегию администрирования ОС Windows, и центр администрирования Active Directory теперь включает в себя средство просмотра, которое позволяет наблюдать за выполнением командлетов в графическом интерфейсе. Вы можете осуществлять поиск и копирование, очищать историю и добавлять заметки в простом интерфейсе. Это позволяет администратору использовать графический интерфейс для создания и изменения объектов, а затем просматривать их с помощью средства просмотра журнала, чтобы узнавать больше о возможностях сценариев PowerShell на примерах.

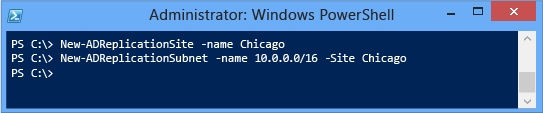

Репликация Active Directory средствами Windows PowerShell

В Windows Server 2012 добавлены дополнительные командлеты для репликации Active Directory в модуль Active Directory для Windows PowerShell. Они позволяют настраивать новые и существующие сайты, подсети, подключения, связи сайтов и мосты. Они также возвращают метаданные репликации Active Directory, состояние репликации, а также актуальные данные об очередях и векторе синхронизации версий. Командлеты репликации в сочетании с другими командлетами модуля Active Directory позволяют администрировать весь лес, используя только Windows PowerShell. Все это дает новые возможности администраторам, желающим предоставлять ресурсы и управлять системой Windows Server 2012 без использования графического интерфейса, что сокращает уязвимость операционной системы к атакам и требования к обслуживанию. Это приобретает особое значение, если серверы необходимо развернуть в сетях с высоким уровнем защиты, таких как сети SIPR и корпоративные сети периметра.

Подробнее о топологии сайтов и репликации доменных служб Active Directory см. в разделе Технический справочник по Windows Server.

Улучшения в области выдачи идентификаторов RID и управления ими

В системе Active Directory в Windows 2000 появился хозяин RID, который выдавал пулы относительных идентификаторов контроллерам домена, чтобы последние могли создавать идентификаторы безопасности (SID) для субъектов безопасности, таких как пользователи, группы и компьютеры. По умолчанию глобальное пространство RID ограничено общим количеством идентификаторов безопасности (230, или 1 073 741 823), которое можно создать в домене. Идентификаторы безопасности нельзя вернуть в пул или выдать повторно. Со временем в большом домене может возникнуть нехватка идентификаторов RID либо их пул может начать иссякать в результате различных происшествий, ведущих к удалению RID.

В Windows Server 2012 решен ряд проблем, связанных с выдачей идентификаторов RID и управлением ими, которые были выявлены клиентами и службой поддержки клиентов Майкрософт с 1999 года, когда были созданы первые домены Active Directory. Например:

- В журнал событий периодически записываются предупреждения об использовании идентификаторов RID.

- Когда администратор делает пул RID недействительным, в журнале создается событие.

- Ограничение на максимальный размер блока RID теперь устанавливается принудительно в политике RID.

- Искусственный верхний порог RID теперь применяется принудительно, а если глобальное пространство RID истощается, в журнал заносится запись, что позволяет администратору предпринять меры прежде, чем пространство будет исчерпано.

- Глобальное пространство RID теперь можно увеличить на один бит, благодаря чему его размер увеличивается вдвое — до 231 (2 147 483 648 идентификаторов безопасности).

Подробнее об идентификаторах RID и хозяине RID см. в разделе Принципы работы идентификаторов безопасности.

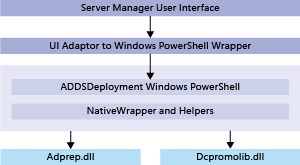

Архитектура развертывания роли доменных служб Active Directory и управления ею

Функциональные возможности диспетчера сервера и модуля Windows PowerShell ADDSDeployment, связанные с развертыванием роли доменных служб Active Directory и управлением ею, обеспечиваются следующими основными сборками:

- Microsoft.ADroles.Aspects.dll

- Microsoft.ADroles.Instrumentation.dll

- Microsoft.ADRoles.ServerManager.Common.dll

- Microsoft.ADRoles.UI.Common.dll

- Microsoft.DirectoryServices.Deployment.Types.dll

- Microsoft.DirectoryServices.ServerManager.dll

- Addsdeployment.psm1

- Addsdeployment.psd1

Оба компонента используют среду Windows PowerShell и ее механизм удаленного вызова команд для удаленной установки и настройки роли.

В Windows Server 2012 также перестроен ряд операций повышения роли, которые ранее обеспечивались программой LSASS.EXE и входили в состав следующих компонентов:

- служба сервера с ролью доменных служб (DsRoleSvc);

- библиотека DSRoleSvc.dll (загружаемая службой DsRoleSvc).

Эта служба должна быть установлена и запущена для повышения и понижения роли, а также клонирования виртуальных контроллеров домена. При установке роли доменных служб Active Directory эта служба добавляется по умолчанию и для нее устанавливается тип запуска "Вручную". Не отключайте эту службу.

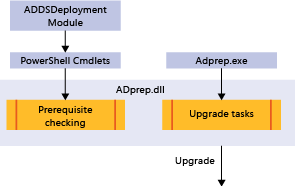

Архитектура ADPrep и проверки предварительных требований

Средство Adprep больше не обязательно запускать на хозяине схемы. Его можно запускать удаленно с компьютера с 64-разрядной версией Windows Server 2008 или более поздней версии.

Примечание.

Средство Adprep использует протокол LDAP для импорта файлов Schxx.ldf и не переподключается автоматически, если во время импорта подключение к хозяину схемы прерывается. В процессе импорта хозяин схемы переводится в специальный режим, а переподключение отключается, так как при повторном подключении по протоколу LDAP режим станет иным. В этом случае схема будет обновлена неправильно.

Проверка предварительных требований обеспечивает соблюдение определенных условий. Эти условия необходимы для успешной установки доменных служб Active Directory. Если некоторые обязательные условия не выполняются, вы можете устранить проблемы, а затем продолжить установку. Также проверяется готовность леса или домена к автоматическому выполнению кода развертывания Adprep.

Исполняемые файлы, файлы DLL, LDF и другие файлы ADPrep

- ADprep.dll

- Ldifde.dll

- Csvde.dll

- Sch14.ldf - Sch56.ldf

- Schupgrade.cat

- *dcpromo.csv

Код подготовки Active Directory, который ранее помещался в файле ADprep.exe, прошел рефакторинг и теперь находится в файле adprep.dll. Это позволяет как программе ADPrep.exe, так и модулю Windows PowerShell ADDSDeployment использовать библиотеку для выполнения одних и тех же задач с помощью одинаковых возможностей. Программа Adprep.exe имеется на установочном носителе, но автоматические процессы не обращаются к ней напрямую — администратор должен запустить ее вручную. Она может выполняться в 64-разрядной версии Windows Server 2008 и более поздних операционных системах. Программы ldifde.exe и csvde.exe также имеют DLL-версии, прошедшие рефакторинг, которые загружаются процессом подготовки. Для расширения схемы по-прежнему используются заверенные подписями LDF-файлы, как в предыдущих версиях операционной системы.

Внимание

32-разрядного средства Adprep32.exe для Windows Server 2012 не существует. Для подготовки леса и домена необходим по крайней мере один компьютер с Windows Server 2008 (64-разрядной версии), Windows Server 2008 R2 или Windows Server 2012, работающий как контроллер домена, рядовой сервер или член рабочей группы. Средство Adprep.exe нельзя запустить в 64-разрядной версии Windows Server 2003.

Проверка предварительных требований

Система проверки предварительных требований, встроенная в управляемый код Windows PowerShell ADDSDeployment, работает в различных режимах в зависимости от условий. В приведенных ниже таблицах описывается каждый тест, ситуации, в которых он используется, а также объект и способ проверки. Эти таблицы могут быть полезны в тех случаях, когда пройти проверку не удается, но описания ошибки недостаточно для устранения неполадки.

Результаты этих тестов регистрируются через канал операционного журнала событий DirectoryServices-Deployment в категории задач Основные и всегда имеют код события 103.

Проверка предварительных требований с помощью Windows PowerShell

В модуле Windows PowerShell ADDSDeployment есть командлеты для проверки выполнения каждого командлета развертывания контроллера домена. Их аргументы почти полностью совпадают с аргументами проверяемых командлетов.

- Test-ADDSDomainControllerInstallation

- Test-ADDSDomainControllerUninstallation

- Test-ADDSDomainInstallation

- Test-ADDSForestInstallation

- Test-ADDSReadOnlyDomainControllerAccountCreation

Как правило, запускать эти командлеты не требуется, так как они по умолчанию выполняются вместе с командлетами развертывания.

Проверки предварительных требований

| Название проверки | Протоколы которые используются |

Описание и примечания |

|---|---|---|

| VerifyAdminTrusted ForDelegationProvider |

LDAP | Проверяет, есть ли у вас доступ к существующему партнерскому контроллеру домена с правом "Разрешение доверия к учетным записям компьютеров и пользователей при делегировании" (SeEnableDelegationPrivilege). Для этого требуется доступ к построенному атрибуту tokenGroups. Не используется при взаимодействии с контроллерами домена Windows Server 2003. Перед повышением роли необходимо вручную подтвердить это разрешение. |

| VerifyADPrep Предварительные требования (лес) |

LDAP | Обнаруживает хозяина схемы и связывается с ним с помощью атрибута rootDSE namingContexts и атрибута fsmoRoleOwner контекста именования схемы. Определяет, какие операции подготовки (forestprep, domainprep или rodcprep) требуются для установки доменных служб Active Directory. Проверяет правильность атрибута objectVersion схемы и необходимость ее дальнейшего расширения. |

| VerifyADPrep Предварительные требования (домен и контроллер домена только для чтения) |

LDAP | Обнаруживает хозяина инфраструктуры и связывается с ним с помощью атрибута rootDSE namingContexts и атрибута fsmoRoleOwner контейнера инфраструктуры. В случае установки контроллера домена только для чтения этот тест обнаруживает хозяина именования доменов и проверяет, подключен ли он к сети. |

| CheckGroup Членство |

LDAP, RPC через SMB (LSARPC) |

Проверяет, является ли пользователь членом группы "Администраторы домена" или "Администраторы предприятия" в зависимости от операции ("Администраторы домена" в случае добавления или понижения роли контроллера домена"; "Администраторы предприятия" в случае добавления или удаления домена). |

| CheckForestPrep GroupMembership |

LDAP, RPC через SMB (LSARPC) |

Проверяет, является ли пользователь членом групп "Администраторы схемы" и "Администраторы предприятия" и имеет ли он разрешение "Управление журналами аудита и событий безопасности" (SesScurityPrivilege) для существующих контроллеров домена. |

| CheckDomainPrep GroupMembership |

LDAP, RPC через SMB (LSARPC) |

Проверяет, является ли пользователь членом группы "Администраторы домена" и имеет ли он разрешение "Управление журналами аудита и событий безопасности" (SesScurityPrivilege) для существующих контроллеров домена. |

| CheckRODCPrep GroupMembership |

LDAP, RPC через SMB (LSARPC) |

Проверяет, является ли пользователь членом группы "Администраторы предприятия" и имеет ли он разрешение "Управление журналами аудита и событий безопасности" (SesScurityPrivilege) для существующих контроллеров домена. |

| VerifyInitSync AfterReboot |

LDAP | Проверяет, был ли хозяин схемы реплицирован хотя бы один раз после перезапуска, путем присвоения фиктивного значения атрибуту rootDSE becomeSchemaMaster. |

| VerifySFUHotFix Применено |

LDAP | Проверяет, нет ли в существующей схеме леса известной проблемы с расширением SFU2 для атрибута UID с идентификатором объекта 1.2.840.113556.1.4.7000.187.102 |

| VerifyExchange SchemaFixed |

LDAP, WMI, DCOM, RPC | Проверка существующей схемы леса по-прежнему не содержит проблемных расширений Exchange 2000 ms-Exch-Assistant-Name, ms-Exch-LabeledURI и ms-Exch-House-Identifier (О расширениях схемы — Configuration Manager) |

| VerifyWin2KSchema Согласованность |

LDAP | Проверяет, имеет ли существующая схема леса согласованные (не измененные неправильно третьей стороной) основные атрибуты и классы. |

| DCPromo | DRSR через RPC, LDAP, DNS RPC через SMB (SAMR) |

Проверяет синтаксис командной строки, передаваемый в код повышения роли и тестового повышения роли. Проверяет, не существует ли уже создаваемый лес или домен. |

| VerifyOutbound ReplicationEnabled |

LDAP, DRSR через SMB, RPC через SMB (LSARPC) | Проверяет, включена ли исходящая репликация в существующем контроллере домена, указанном в качестве партнера репликации. Для этого проверяется атрибут параметров NTDSDSA_OPT_DISABLE_OUTBOUND_REPL (0x00000004) объекта "Параметры NTDS". |

| VerifyMachineAdmin Пароль |

DRSR через RPC, LDAP, DNS RPC через SMB (SAMR) |

Проверяет, соответствует ли пароль безопасного режима, установленный для режима восстановления служб каталогов, требованиям к уровню сложности для домена. |

| VerifySafeModePassword | Н/Д | Проверяет, соответствует ли заданный пароль локального администратора требованиям к уровню сложности, предъявляемым политикой безопасности компьютера. |