Общие сведения о безопасной загрузке и шифровании устройств

В этой статье представлен обзор функций безопасной загрузки и шифрования устройств с акцентом на основные требования и рекомендации изготовителя оборудования.

Область применения: Windows 10 Mobile

Безопасная загрузка

Безопасная загрузка — это процесс, который проверяет образы встроенного ПО на устройствах перед их выполнением. Начиная с корня доверия (состоящего из хэша ключа, подготовленного во время производства), безопасная загрузочная криптографическая проверка цифровой подписи всех загрузочных компонентов, от загрузчиков до UEFI до среды UEFI и, наконец, до основной ОС и всех компонентов, выполняемых в ней (например, драйверов и приложений). Безопасная загрузка помогает обеспечить выполнение только авторизованного кода до загрузки операционной системы.

Базовая среда UEFI, предоставляемая поставщиком SoC, реализует стандарт безопасной загрузки UEFI, описанный в разделе 27 спецификации UEFI. Этот стандарт описывает процесс, с помощью которого перед выполнением всех драйверов и приложений UEFI проверяются на ключи, подготовленные в переменную среды выполнения UEFI. Дополнительные сведения об основной среде UEFI, реализованной поставщиком SoC, см. в разделе "Загрузка" и "UEFI" и "UEFI" в Windows.

Безопасный процесс загрузки

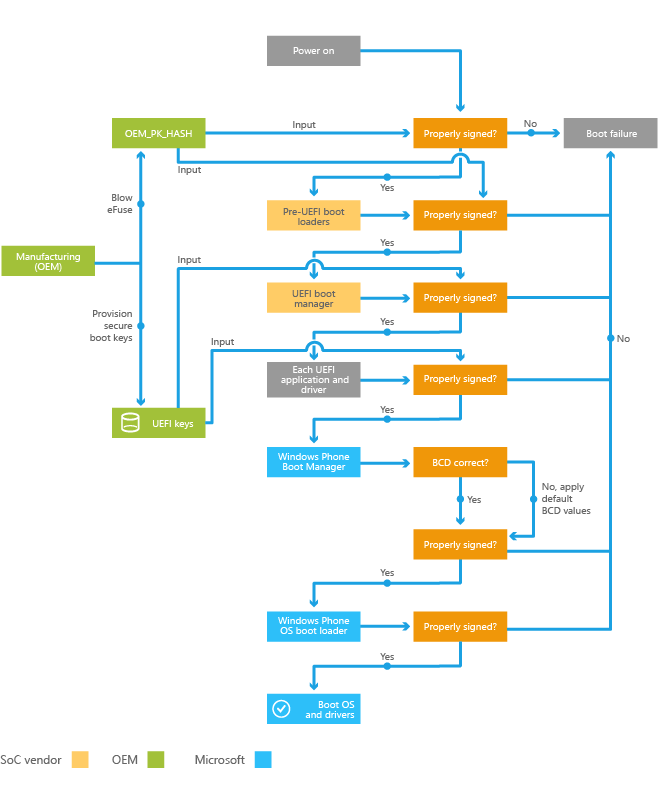

На приведенной ниже схеме представлен обзор процесса безопасной загрузки.

В следующих шагах подробно описан этот процесс:

Чтобы обеспечить безопасную загрузку, изготовители оборудования выполняют ряд задач во время производства, включая подготовку безопасных ключей загрузки и раздувание различных сует.

Загрузка устройства запускает процесс проверки подписи загрузчиков предварительной загрузки UEFI в корневом каталоге доверия. Если эта проверка выполнена успешно, диспетчер загрузки UEFI загружается.

Когда диспетчер загрузки UEFI загружает каждое приложение или драйвер UEFI, он проверяет правильное подписание двоичного файла. Если проверка любого компонента завершается ошибкой, компонент не будет загружен и процесс загрузки завершится ошибкой.

После успешной загрузки диспетчера загрузки (компонента UEFI, предоставленного корпорацией Майкрософт), он проверяет, не удается ли установить определенные параметры BCD (данные конфигурации загрузки). Если они не остаются без изменений, Windows 10 использует значения, которые политика безопасной загрузки считает правильным и игнорирует другие.o

Диспетчер загрузки проверяет подпись загрузчика и загружает загрузчик только в том случае, если подпись действительна.

Загрузчик проверяет подпись всех загрузочных драйверов перед загрузкой и ядром. На этом этапе ядро отвечает за проверку подписи всех драйверов и приложений перед загрузкой.

Требования и рекомендации oem, связанные с безопасной загрузкой

OEM должны учитывать следующие требования и рекомендации, связанные с безопасной загрузкой:

Необходимо выполнить ряд задач во время производства, чтобы обеспечить безопасную загрузку, включая подготовку безопасных ключей загрузки и раздувание различных плавок JTAG.

Изготовители оборудования должны использовать часть eMMC с по крайней мере секцией 512 КБ RPMB, как указано в спецификации минимальных требований к оборудованию.

В рамках процесса безопасной загрузки во время производства необходимо подготовить блок защищенной памяти воспроизведения (RPMB) на части eMMC. После выполнения этой подготовки определенная часть eMMC и компонент SoC на устройстве привязаны друг к другу; Часть eMMC не может быть удалена и повторно использована на другом устройстве с ОС, которая использует RPMB.

После включения безопасной загрузки все драйверы и приложения на устройстве должны быть вошли в систему, чтобы они загружались операционной системой. Дополнительные сведения см. в разделе "Подписывание кода".

Шифрование устройства.

Windows 10 Mobile поддерживает использование технологии BitLocker для шифрования всех пользовательских данных, хранящихся локально на внутренних секциях данных. Это помогает защитить конфиденциальность данных локального устройства от автономных атак оборудования. Если устройство потеряно или украдено, а если пользователь блокирует свое устройство с ПОМОЩЬЮ ПИН-кода, шифрование устройств помогает злоумышленнику восстановить конфиденциальную информацию с устройства.

При включении шифрования устройств основной ОС и внутренних секций хранилища данных пользователей шифруются. SD-карты, вставляемые на телефон, не шифруются.

Пользователь может включить или отключить шифрование устройств на устройстве с помощью параметров =System =>>Device Encryption, но это может поставить устройство из соответствия требованиям и вызвать сбой соответствия, например сообщение электронной почты больше не синхронизировано с устройством. При включении шифрования устройства пользователю предлагается создать ПИН-код для защиты устройства.

Требования и рекомендации изготовителя оборудования, связанные с шифрованием устройств

Следует учитывать следующие требования и рекомендации, связанные с шифрованием устройств:

Шифрование устройств по умолчанию не включено. Шифрование устройств автоматически включено в следующих сценариях:

Пользователь добавляет учетную запись Outlook на устройство и сервер Microsoft Exchange, к которому он подключается, требуется шифрование устройств.

Пользователь подключает устройство к учетной записи корпоративных приложений, а корпоративный сервер управления устройствами для учетной записи отправляет политику на устройство, требующее шифрования устройств.

В любом из этих сценариев устройство автоматически начинает шифровать разделы основной ОС и внутреннего хранилища данных пользователей после изменения политики шифрования устройства на устройстве. Работа с шифрованием устройств регулируется, чтобы свести к минимуму влияние на конечных пользователей.

Нет задач включения OEM, относящихся к шифрованию устройств. Однако изготовители оборудования должны следовать инструкциям по включению безопасной загрузки.

После включения шифрования устройств на устройстве приложения, которые выполняются за пределами основной ОС (например, приложения для обслуживания клиентов в UEFI) не могут записывать данные в зашифрованные секции на устройстве. Только приложения в основной ОС или ос обновления могут записывать данные в зашифрованные секции.