Конфигурации сертификатов прослушивателя удаленного рабочего стола

В этой статье описываются методы настройки сертификатов прослушивателя на сервере под управлением Windows Server 2012 или на сервере под управлением Windows Server 2012, который не входит в развертывание служб удаленных рабочих столов (RDS).

Исходный номер базы знаний: 3042780

Сведения о доступности прослушивателя сервера удаленных рабочих столов

Компонент прослушивателя выполняется на сервере удаленного рабочего стола и отвечает за прослушивание и принятие новых клиентских подключений протокола удаленного рабочего стола (RDP). Это позволяет пользователям устанавливать новые удаленные сеансы на сервере удаленных рабочих столов. Для каждого подключения служб удаленных рабочих столов, которое существует на сервере удаленных рабочих столов, имеется прослушиватель. Подключения можно создавать и настраивать при помощи средства настройки служб удаленных рабочих столов.

Методы настройки сертификата прослушивателя

В Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2 оснастка MMC диспетчера удаленных рабочих столов позволяет напрямую обращаться к прослушивателю RDP. В оснастке можно привязать сертификат к прослушивателю и, в свою очередь, обеспечить безопасность SSL для сеансов RDP.

В Windows Server 2012 или Windows Server 2012 R2 эта оснастка MMC не существует. Поэтому система не предоставляет прямой доступ к прослушивателю RDP. Чтобы настроить сертификаты прослушивателя в Windows Server 2012 или Windows Server 2012 R2, используйте следующие методы.

Метод 1. Использование скрипта инструментария управления Windows (WMI)

Данные конфигурации прослушивателя RDS хранятся в

Win32_TSGeneralSettingклассе в WMI вRoot\CimV2\TerminalServicesпространстве имен.Сертификат прослушивателя RDS ссылается через значение отпечатка этого сертификата в свойстве SSLCertificateSHA1Hash . Значение отпечатка уникально для каждого сертификата.

Примечание.

Перед выполнением команд wmic сертификат, который необходимо использовать, необходимо импортировать в хранилище персональных сертификатов для учетной записи компьютера. Если сертификат не импортирован, вы получите ошибку недопустимого параметра .

Чтобы настроить сертификат с помощью WMI, выполните следующие действия.

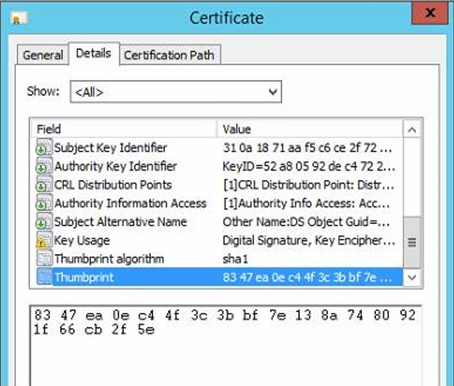

Откройте диалоговое окно свойств для сертификата и перейдите на вкладку "Сведения ".

Прокрутите вниз до поля отпечатка и скопируйте шестнадцатеричную строку пробела в что-то подобное блокнот.

На следующем снимке экрана показан пример отпечатка сертификата в свойствах сертификата :

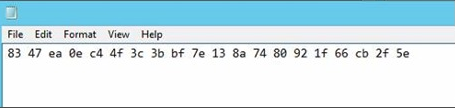

Если скопировать строку в Блокнот, она должна выглядеть на следующем снимке экрана:

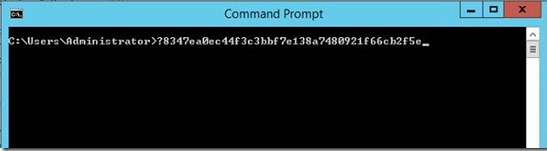

После удаления пробелов в строке он по-прежнему содержит невидимый символ ASCII, который отображается только в командной строке. На следующем снимка экрана показан пример:

Перед выполнением команды импортируйте сертификат, убедитесь, что этот символ ASCII удален.

Удалите все пробелы из строки. Может быть невидимый символ ACSII, который также копируется. Это не отображается в Блокноте. Единственным способом проверки является копирование непосредственно в окно командной строки.

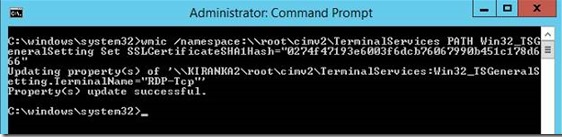

В командной строке выполните следующую команду wmic вместе со значением отпечатка, которое вы получаете на шаге 3:

wmic /namespace:\\root\cimv2\TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash="THUMBPRINT"На следующем снимок экрана показан успешный пример:

Метод 2. Использование редактора реестра

Важно!

Точно следуйте всем указаниям из этого раздела. Неправильное изменение реестра может привести к серьезным проблемам. Прежде чем изменить его, создайте резервную копию и восстановление реестра в Windows в случае возникновения проблем.

Чтобы настроить сертификат с помощью редактора реестра, выполните следующие действия.

Установите сертификат проверки подлинности сервера в хранилище личных сертификатов с помощью учетной записи компьютера.

Создайте следующее значение реестра, содержащее хэш SHA1 сертификата, чтобы настроить этот настраиваемый сертификат для поддержки TLS вместо использования самозаверяющего сертификата по умолчанию.

- Путь к реестру:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - Имя значения: SSLCertificateSHA1Hash

- Тип значения: REG_BINARY

- Данные значения: отпечаток сертификата

Значение должно быть отпечатком сертификата и разделено запятыми (,) без пустых пробелов. Например, если вы хотите экспортировать этот раздел реестра, значение SSLCertificateSHA1Hash будет следующим образом:

SSLCertificateSHA1Hash=hex:42,49,e1,6e,0a,f0,a0,a0,2e,63,c4,5c,93,fd,52,ad,09,27,82,1b,01

- Путь к реестру:

Службы узлов удаленных рабочих столов выполняются под учетной записью NETWORK SERVICE. Поэтому необходимо задать список системного управления доступом (SACL) файла ключа, который используется RDS для включения NETWORK SERVICE вместе с разрешениями на чтение .

Чтобы изменить разрешения, выполните следующие действия на оснастке сертификатов для локального компьютера:

- Нажмите кнопку "Пуск", нажмите кнопку "Запустить", введите mmc и нажмите кнопку "ОК".

- В меню Файл выберите Добавить или удалить оснастку.

- В диалоговом окне "Добавление или удаление оснастки" в списке "Доступные оснастки" щелкните "Сертификаты" и нажмите кнопку "Добавить".

- В диалоговом окне "Сертификаты" нажмите кнопку "Учетная запись компьютера" и нажмите кнопку "Далее".

- В диалоговом окне "Выбор компьютера" нажмите кнопку "Локальный компьютер" (компьютер, на котором выполняется консоль), а затем нажмите кнопку "Готово".

- В диалоговом окне Добавление или удаление оснасток нажмите кнопку ОК.

- В оснастке "Сертификаты" в дереве консоли разверните узлы сертификатов (локальный компьютер), разверните личный узел и выберите SSL-сертификат, который требуется использовать.

- Щелкните его правой кнопкой мыши, выберите Все задачи и нажмите Управление закрытыми ключами.

- В диалоговом окне "Разрешения" нажмите кнопку "Добавить", введите NETWORK SERVICE, нажмите кнопку "ОК", нажмите кнопку "Чтение" в разделе "Разрешить" и нажмите кнопку "ОК".