Устранение неполадок BitLocker с помощью отчета о шифровании Intune

Microsoft Intune предоставляет встроенный отчет о шифровании, который содержит сведения о состоянии шифрования на всех управляемых устройствах. Отчет о шифровании Intune — это полезная отправная точка для устранения неполадок шифрования. Отчет можно использовать для выявления и изоляции сбоев шифрования BitLocker и просмотра состояния доверенного платформенного модуля (TPM) и состояния шифрования устройств Windows.

В этой статье объясняется, как использовать отчет о шифровании Intune для устранения неполадок с шифрованием BitLocker. Дополнительные рекомендации по устранению неполадок см. в разделе "Устранение неполадок политик BitLocker" на стороне клиента.

Примечание.

Чтобы воспользоваться всеми преимуществами этого метода устранения неполадок и сведениями об ошибке, доступными в отчете о шифровании, необходимо настроить политику BitLocker. Если вы используете политику конфигурации устройства, рассмотрите возможность переноса политики. Дополнительные сведения см. в статье "Управление политикой BitLocker для устройств Windows с параметрами политики шифрования дисков Intune и диска" для обеспечения безопасности конечных точек в Intune.

Предварительные требования для шифрования

По умолчанию мастер установки BitLocker предложит пользователям включить шифрование. Вы также можете настроить политику BitLocker, которая автоматически включает BitLocker на устройстве. В этом разделе описываются различные предварительные требования для каждого метода.

Примечание.

Автоматическое шифрование не то же самое, что и автоматическое шифрование. Автоматическое шифрование выполняется во время встроенного режима windows (OOBE) на современных резервных устройствах или на устройствах, совместимых с аппаратным интерфейсом безопасности (HSTI). В автоматическом шифровании Intune подавляет взаимодействие пользователя с помощью параметров поставщика служб конфигурации BitLocker (CSP).

Необходимые условия для шифрования с поддержкой пользователя:

- Жесткий диск должен быть секционирован на диск операционной системы, отформатированный с NTFS, и системный диск размером не менее 350 МБ, отформатированный как FAT32 для UEFI и NTFS для BIOS.

- Устройство должно быть зарегистрировано в Intune с помощью гибридного соединения Microsoft Entra, регистрации Microsoft Entra или присоединения к Microsoft Entra.

- Микросхема доверенного платформенного модуля (TPM) не требуется, но настоятельно рекомендуется для повышения безопасности.

Предварительные требования для автоматического шифрования BitLocker:

- Микросхема доверенного платформенного модуля (версия 1.2 или 2.0), которую необходимо разблокировать.

- Среда восстановления Windows (WinRE) должна быть включена.

- Жесткий диск должен быть секционирован на диск операционной системы, отформатированный с NTFS, и системный диск размером не менее 350 МБ должен быть отформатирован как FAT32 для единого расширяемого интерфейса встроенного ПО (UEFI) и NTFS для BIOS. Для устройств TPM версии 2.0 требуется UEFI BIOS. (Безопасная загрузка не требуется, но обеспечивает большую безопасность.)

- Зарегистрированное в Intune устройство подключено к гибридным службам Microsoft Azure или идентификатору Microsoft Entra.

Определение состояния шифрования и сбоев

Сбои шифрования BitLocker на зарегистрированных устройствах с Windows 10 Intune могут попасть в одну из следующих категорий:

- Оборудование или программное обеспечение устройства не соответствует предварительным требованиям для включения BitLocker.

- Политика BitLocker Intune неправильно настроена, что приводит к конфликтам объектов групповой политики .

- Устройство уже зашифровано, и метод шифрования не соответствует параметрам политики.

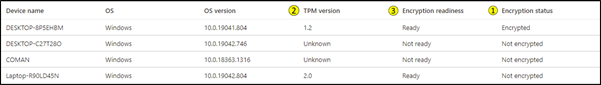

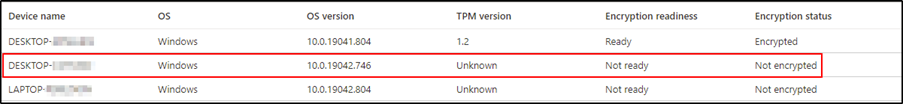

Чтобы определить категорию сбоя шифрования устройств, войдите в Центр администрирования Microsoft Intune и выберите отчет о шифровании устройств.>> В отчете отображается список зарегистрированных устройств и отображается, зашифровано ли устройство или готово к шифрованию, и если он имеет микросхему доверенного платформенного модуля.

Примечание.

Если устройство с Windows 10 отображает состояние "Не готово ", оно по-прежнему может поддерживать шифрование. Для состояния "Готово" устройство Windows 10 должно активировать TPM. Устройства TPM не требуются для поддержки шифрования, но настоятельно рекомендуется для повышения безопасности.

В приведенном выше примере показано, что устройство с TPM версии 1.2 успешно зашифровано. Кроме того, можно увидеть два устройства, которые не готовы к шифрованию, которые не смогут шифроваться автоматически, а также одно устройство TPM 2.0, готовое к шифрованию, но еще не зашифрованное.

Распространенные сценарии сбоев

В следующих разделах описаны распространенные сценарии сбоя, которые можно диагностировать с подробными сведениями из отчета о шифровании.

Сценарий 1. Устройство не готово для шифрования и не зашифровано

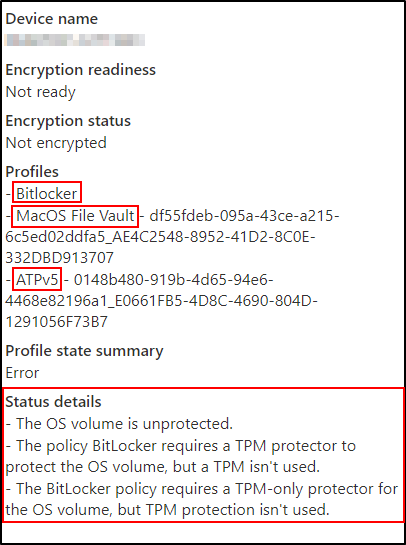

Щелкнув устройство, которое не зашифровано, Intune отображает сводку по его состоянию. В приведенном ниже примере существует несколько профилей, предназначенных для устройства: политика защиты конечных точек, политика операционной системы Mac (которая не применима к этому устройству) и базовые показатели Расширенной защиты от угроз (ATP) в Microsoft Defender.

Описание состояния шифрования:

Сообщения в разделе "Сведения о состоянии" — это коды, возвращаемые узлом состояния CSP BitLocker с устройства. Состояние шифрования находится в состоянии ошибки, так как том ОС не зашифрован. Кроме того, политика BitLocker имеет требования для доверенного платформенного модуля, который устройство не удовлетворяет.

Сообщения означают, что устройство не зашифровано, так как он не имеет доверенного платформенного модуля, и политика требует его.

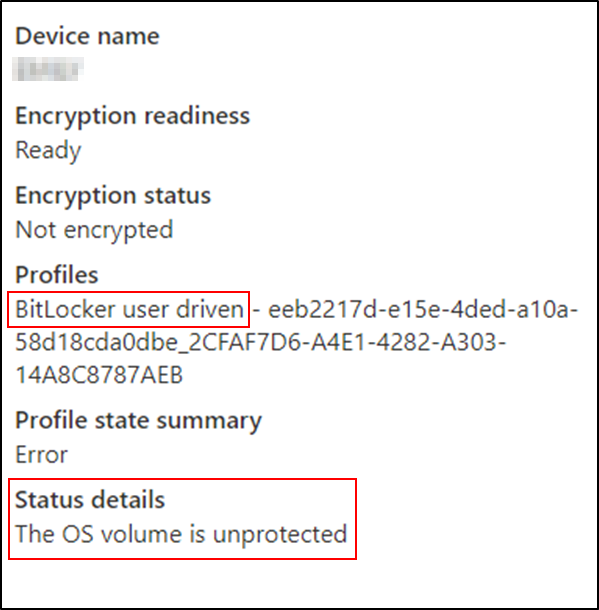

Сценарий 2. Устройство готово, но не зашифровано

В этом примере показано, что устройство TPM 2.0 не зашифровано.

Описание состояния шифрования:

Это устройство имеет политику BitLocker, настроенную для взаимодействия с пользователем, а не автоматического шифрования. Пользователь не начал или не завершил процесс шифрования (пользователь получает уведомление), поэтому диск остается незашифрованным.

Сценарий 3. Устройство не готово и не будет автоматически шифроваться

Если политика шифрования настроена для подавления взаимодействия пользователя и автоматического шифрования, а состояние готовности к шифрованию отчета о шифровании неприменимо или недоступно, скорее всего, TPM не готов к BitLocker.

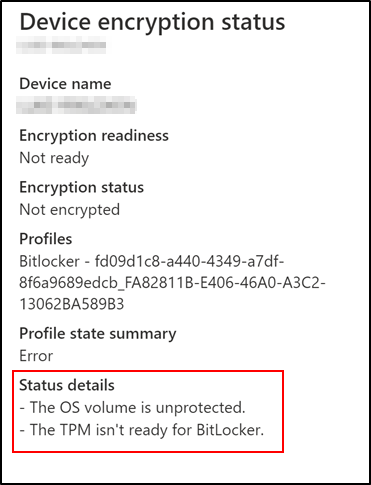

Сведения о состоянии устройства показывают причину:

Описание состояния шифрования:

Если TPM не готов на устройстве, это может быть связано с отключением встроенного ПО или его очисткой или сбросом. Запуск консоль управления доверенного платформенного модуля (TPM.msc) из командной строки на затронутом устройстве поможет вам понять и устранить состояние доверенного платформенного модуля.

Сценарий 4. Устройство готово, но не зашифровано автоматически

Существует несколько причин, по которым устройство, предназначенное для автоматического шифрования, готово, но еще не зашифровано.

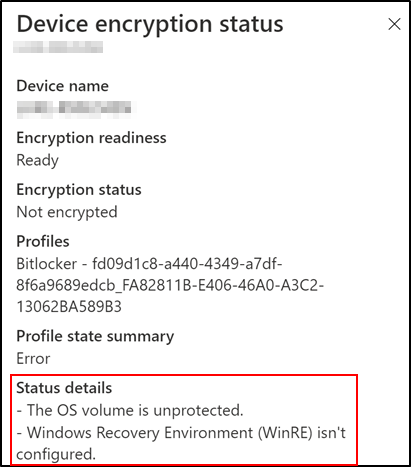

Описание состояния шифрования:

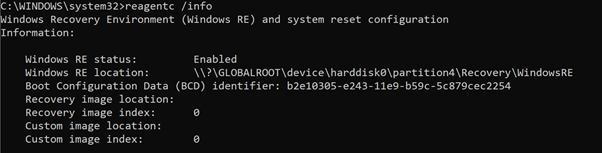

Одно из объяснений заключается в том, что WinRE не включен на устройстве, что является обязательным условием. Состояние WinRE на устройстве можно проверить с помощью команды reagentc.exe/info от имени администратора.

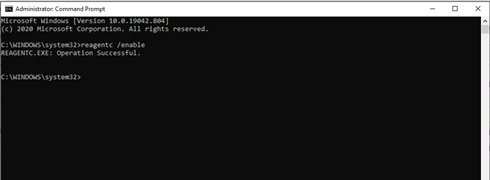

Если WinRE отключен, выполните команду reagentc.exe/info от имени администратора, чтобы включить WinRE.

На странице сведений о состоянии отобразится следующее сообщение, если WinRE настроен неправильно:

Пользователь, вошедший в систему, не имеет прав администратора.

Другая причина может быть правами администратора. Если политика BitLocker нацелена на пользователя, у которого нет прав администратора и разрешить стандартным пользователям включить шифрование во время автопилота , вы увидите следующие сведения о состоянии шифрования.

Описание состояния шифрования:

Задайте для стандартных пользователей возможность включения шифрования во время Autopilot на Да , чтобы устранить эту проблему для устройств, присоединенных к Microsoft Entra.

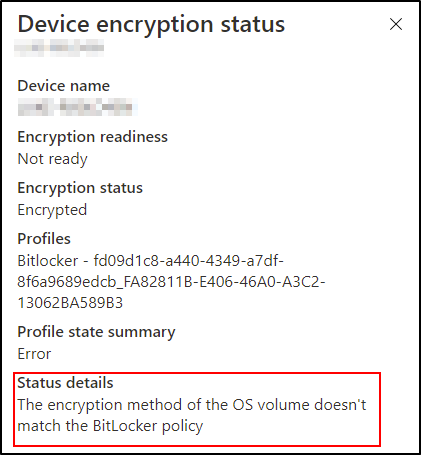

Сценарий 5. Устройство находится в состоянии ошибки, но зашифровано

В этом обычном сценарии, если политика Intune настроена для шифрования XTS-AES 128-разрядного шифрования, но целевое устройство шифруется с помощью шифрования XTS-AES 256-разрядного шифрования (или обратного), появится ошибка, показанная ниже.

Описание состояния шифрования:

Это происходит, когда устройство, которое уже было зашифровано с помощью другого метода ( вручную пользователем, с помощью администрирования и мониторинга Microsoft BitLocker (MBAM) или Microsoft Configuration Manager перед регистрацией.

Чтобы исправить это, расшифруйте устройство вручную или с помощью Windows PowerShell. Затем разрешите политике Intune BitLocker снова зашифровать устройство при следующем достижении политики.

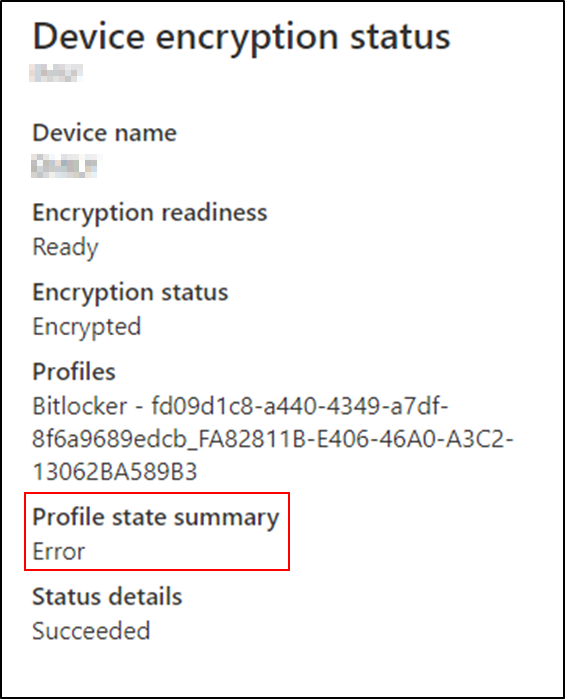

Сценарий 6. Устройство шифруется, но состояние профиля в ошибке

Иногда устройство появляется зашифрованным, но имеет состояние ошибки в сводке состояния профиля.

Описание состояния шифрования:

Обычно это происходит, когда устройство было зашифровано другим средством (возможно, вручную). Параметры соответствуют текущей политике, но Intune не инициировал шифрование.