Устранение неполадок при развертывании политики защиты приложений в Intune

В этой статье ИТ-администраторы понимают и устраняют проблемы при применении политик защиты приложений (APP) в Microsoft Intune. Следуйте инструкциям в разделах, применимых к вашей ситуации. Ознакомьтесь с руководством по устранению неполадок, связанных с приложениями, например устранение неполадок с политикой защиты приложений и устранение неполадок с передачей данных между приложениями.

Подготовка к работе

Прежде чем приступить к устранению неполадок, соберите некоторые основные сведения, чтобы лучше понять проблему и сократить время, чтобы найти решение.

Соберите следующие фоновые сведения:

- Какой параметр политики или не применяется? Применяется ли любая политика?

- Что такое взаимодействие с пользователем? Установлены ли пользователи и запустили целевое приложение?

- Когда появилась проблема? Когда-либо работала защита приложений?

- Какая платформа (Android или iOS) имеет проблему?

- Количество пользователей, столкнувшихся с проблемой. Затрагиваются ли все пользователи или только некоторые пользователи?

- Количество устройств, на которых возникла проблема. Затронуты ли все устройства или только некоторые устройства?

- Хотя политики защиты приложений Intune не требуют службы управления мобильными устройствами (MDM), затронуты ли пользователи с помощью Intune или стороннего решения MDM?

- Затрагиваются ли все управляемые приложения или только определенные приложения? Например, являются ли бизнес-приложениями, созданными с помощью пакета SDK для приложений Intune, но магазин приложений не так?

- Используется ли любая служба управления, кроме intune, используемая на устройстве?

Используя приведенные выше сведения, можно начать устранение неполадок.

Рекомендуемый поток исследования

Успешное развертывание политики защиты приложений зависит от правильной настройки параметров и других зависимостей. Рекомендуемый поток для изучения распространенных проблем с приложением Intune приведен ниже, который мы подробно рассмотрим в этой статье:

- Убедитесь, что выполнены предварительные требования для развертывания политик защиты приложений.

- Проверьте состояние политики защиты приложений и проверьте целевой объект.

- Убедитесь, что пользователь предназначен.

- Убедитесь, что управляемое приложение предназначено.

- Убедитесь, что пользователь вошел в затронутое приложение с помощью целевой корпоративной учетной записи.

- Сбор данных устройства.

Шаг 1. Проверка предварительных требований политики защиты приложений

Первым шагом в устранении неполадок является проверка соответствия всех предварительных требований. Несмотря на то что вы можете использовать приложение Intune независимо от любого решения MDM, необходимо выполнить следующие предварительные требования:

Пользователю должна быть назначена лицензия Intune.

Пользователь должен принадлежать группе безопасности, предназначенной политикой защиты приложений. Та же политика защиты приложений должна быть нацелена на конкретное используемое приложение.

Для устройств Android для получения политик защиты приложений требуется приложение Корпоративный портал.

Если вы используете приложения Word, Excel или PowerPoint , необходимо выполнить следующие дополнительные требования:

- Пользователь должен иметь лицензию на Приложения Microsoft 365 для бизнеса или предприятия, связанную с учетной записью Microsoft Entra пользователя. Подписка должна включать Приложение Office на мобильных устройствах и может включать учетную запись облачного хранения с OneDrive для бизнеса. Лицензии Microsoft 365 можно назначить в Центр администрирования Microsoft 365, следуя этим инструкциям.

- Пользователь должен иметь управляемое расположение, настроенное с помощью детализированного сохранения в качестве функциональных возможностей. Эта команда находится в параметре политики защиты приложений для сохранения данных организации. Например, если управляемое расположение — OneDrive, приложение OneDrive должно быть настроено в приложении Word, Excel или PowerPoint пользователя.

- Если управляемое расположение — OneDrive, приложение должно быть предназначено политикой защиты приложений, развернутой для пользователя.

Примечание.

Мобильные приложения Office в настоящее время поддерживают только SharePoint Online, а не локальные.

Если вы используете политики защиты приложений Intune вместе с локальными ресурсами (Microsoft Skype для бизнеса и Microsoft Exchange Server), необходимо включить гибридную современную проверку подлинности для Skype для бизнеса и Exchange.

Шаг 2. Проверка состояния политики защиты приложений

Ознакомьтесь со следующими сведениями, чтобы понять состояние политик защиты приложений:

- Произошла ли регистрация пользователя с затронутого устройства?

- Управляются ли приложения для сценария проблемы с помощью целевой политики?

- Убедитесь, что время доставки политики находится в ожидаемом поведении. Дополнительные сведения см. в разделе "Сведения о времени доставки политики защиты приложений".

Чтобы получить подробные сведения, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Intune.

- Выберите "Монитор> приложений>защита приложений состояние и выберите плитку "Назначенные пользователи".

- На странице отчетов приложений выберите "Выбрать пользователя", чтобы открыть список пользователей и групп.

- Найдите и выберите одного из затронутых пользователей из списка, а затем выберите " Выбрать пользователя". В верхней части страницы отчетов о приложениях вы увидите, лицензируется ли пользователь для защиты приложений и имеет лицензию на Microsoft 365. Вы также можете просмотреть состояние приложения для всех устройств пользователя.

- Запишите такие важные сведения, как целевые приложения, типы устройств, политики, состояние регистрации устройства и время последней синхронизации.

Примечание.

политики защита приложений применяются только в том случае, если приложения используются в рабочем контексте. Например, когда пользователь обращается к приложениям с помощью рабочей учетной записи.

Дополнительные сведения см. в статье о проверке настройки политики защиты приложений в Microsoft Intune.

Шаг 3. Убедитесь, что пользователь предназначен

Политики защиты приложений Intune должны быть предназначены для пользователей. Если политика защиты приложений не назначается пользователю или группе пользователей, политика не применяется.

Чтобы убедиться, что политика применяется к целевому пользователю, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Intune.

- Выберите "Монитор> приложений>защита приложений состояние" и выберите плитку "Состояние пользователя" (на основе платформы ОС устройства). В открывающейся области отчетов приложений выберите "Выбрать пользователя", чтобы найти пользователя.

- Выберите пользователя из списка. Вы можете просмотреть сведения для этого пользователя. Обратите внимание, что в отчетах может потребоваться до 24 часов.

При назначении политики группе пользователей убедитесь, что пользователь находится в группе пользователей. Для этого выполните следующие шаги.

- Войдите в Центр администрирования Microsoft Intune.

- Выберите группы > "Все группы", а затем найдите и выберите группу, используемую для назначения политики защиты приложений.

- В разделе "Управление" выберите "Участники".

- Если затронутый пользователь не указан, проверьте управление доступом приложений и ресурсов с помощью групп Microsoft Entra и правил членства в группах . Убедитесь, что затронутый пользователь включен в группу.

- Убедитесь, что затронутый пользователь не входит ни в одну из исключенных групп политики.

Внимание

- Политика защиты приложений Intune должна быть назначена группам пользователей, а не группам устройств.

- Если на затронутом устройстве используется Android Enterprise, только личные рабочие профили будут поддерживать политики защиты приложений.

- Если на затронутом устройстве используется автоматическая регистрация устройств Apple (ADE), убедитесь, что включена связь пользователей. Сопоставление пользователей требуется для любого приложения, требующего проверки подлинности пользователей в ADE. Дополнительные сведения о регистрации iOS/iPadOS ADE см. в статье "Автоматическая регистрация устройств iOS/iPadOS".

Шаг 4. Убедитесь, что управляемое приложение предназначено

При настройке политик защиты приложений Intune целевые приложения должны использовать пакет SDK для приложений Intune. В противном случае политики защиты приложений могут работать неправильно.

Убедитесь, что целевое приложение отображается в защищенных приложениях Microsoft Intune. Для бизнес-приложений или пользовательских приложений убедитесь, что приложения используют последнюю версию пакета SDK для приложений Intune.

Для iOS эта практика важна, так как каждая версия содержит исправления, влияющие на применение этих политик и способ их функционирования. Дополнительные сведения см. в выпусках iOS пакета SDK для приложений Intune. У пользователей Android должна быть последняя версия приложения Корпоративный портал, так как приложение работает в качестве агента брокера политики.

Шаг 5. Убедитесь, что пользователь вошел в затронутое приложение с помощью целевой корпоративной учетной записи.

Некоторые приложения можно использовать без входа пользователя, но для успешного управления приложением с помощью Приложения Intune пользователи должны войти в приложение с помощью корпоративных учетных данных. Политики защиты приложений Intune требуют, чтобы удостоверение пользователя согласовано между приложением и пакетом SDK для приложений Intune. Убедитесь, что затронутый пользователь успешно вошел в приложение с помощью корпоративной учетной записи.

В большинстве случаев пользователи войдите в свои учетные записи с именем участника-пользователя (UPN). Однако в некоторых средах (например, в локальных сценариях) пользователи могут использовать другую форму учетных данных для входа. В этих случаях вы можете обнаружить, что имя участника-пользователя, используемое в приложении, не соответствует объекту УЧАСТНИКА-пользователя в идентификаторе Microsoft Entra ID. При возникновении этой проблемы политики защиты приложений не применяются должным образом.

Рекомендуемые рекомендации Корпорации Майкрософт — сопоставить имя участника-пользователя с основным SMTP-адресом. Эта практика позволяет пользователям входить в управляемые приложения, защиту приложений Intune и другие ресурсы Microsoft Entra, имея согласованное удостоверение. Дополнительные сведения см. в статье Microsoft Entra UserPrincipalName.

Единственный способ гарантировать согласованность заключается в современной проверке подлинности. Существуют сценарии, в которых приложения могут работать в локальной конфигурации без современной проверки подлинности. Однако результаты не согласованы или гарантированы.

Если для вашей среды требуются альтернативные методы входа, см. инструкции по настройке альтернативного идентификатора входа, в частности гибридной современной проверки подлинности с альтернативным идентификатором.

Шаг 6. Сбор данных устройства с помощью Microsoft Edge

Обратитесь к пользователю, чтобы собрать сведения о том, что они пытаются сделать, и действия, которые они выполняют. Попросите пользователя собирать снимки экрана или запись видео о поведении. Это помогает уточнить явные действия устройства, выполняемые. Затем соберите журналы управляемых приложений через Microsoft Edge на устройстве.

Пользователи с microsoft Edge, установленные на устройстве iOS или Android, могут просматривать состояние управления всех опубликованных приложений Майкрософт. Они могут использовать следующие шаги для отправки журналов для устранения неполадок.

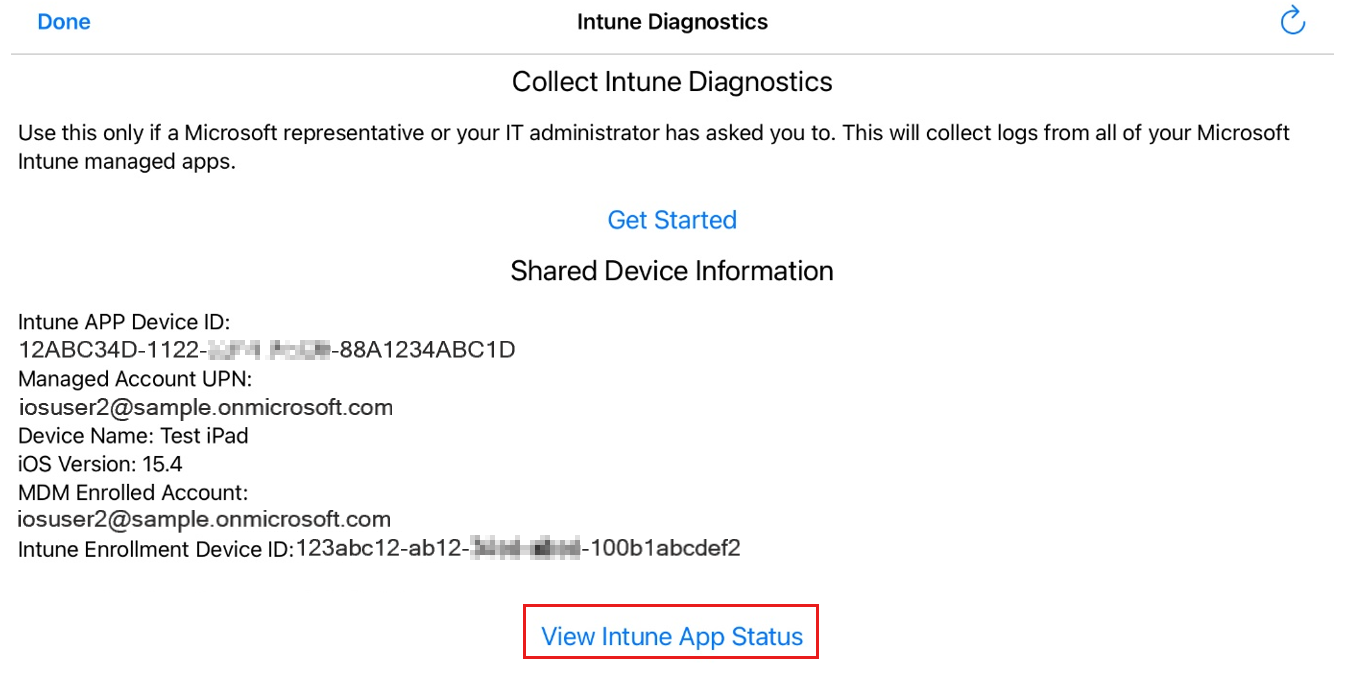

- Откройте Microsoft Edge для iOS и Android на устройстве.

- В адресной строке введите about:intunehelp.

- Microsoft Edge для iOS и Android запускается в режиме устранения неполадок.

На этом экране вы увидите два варианта и данные об устройстве.

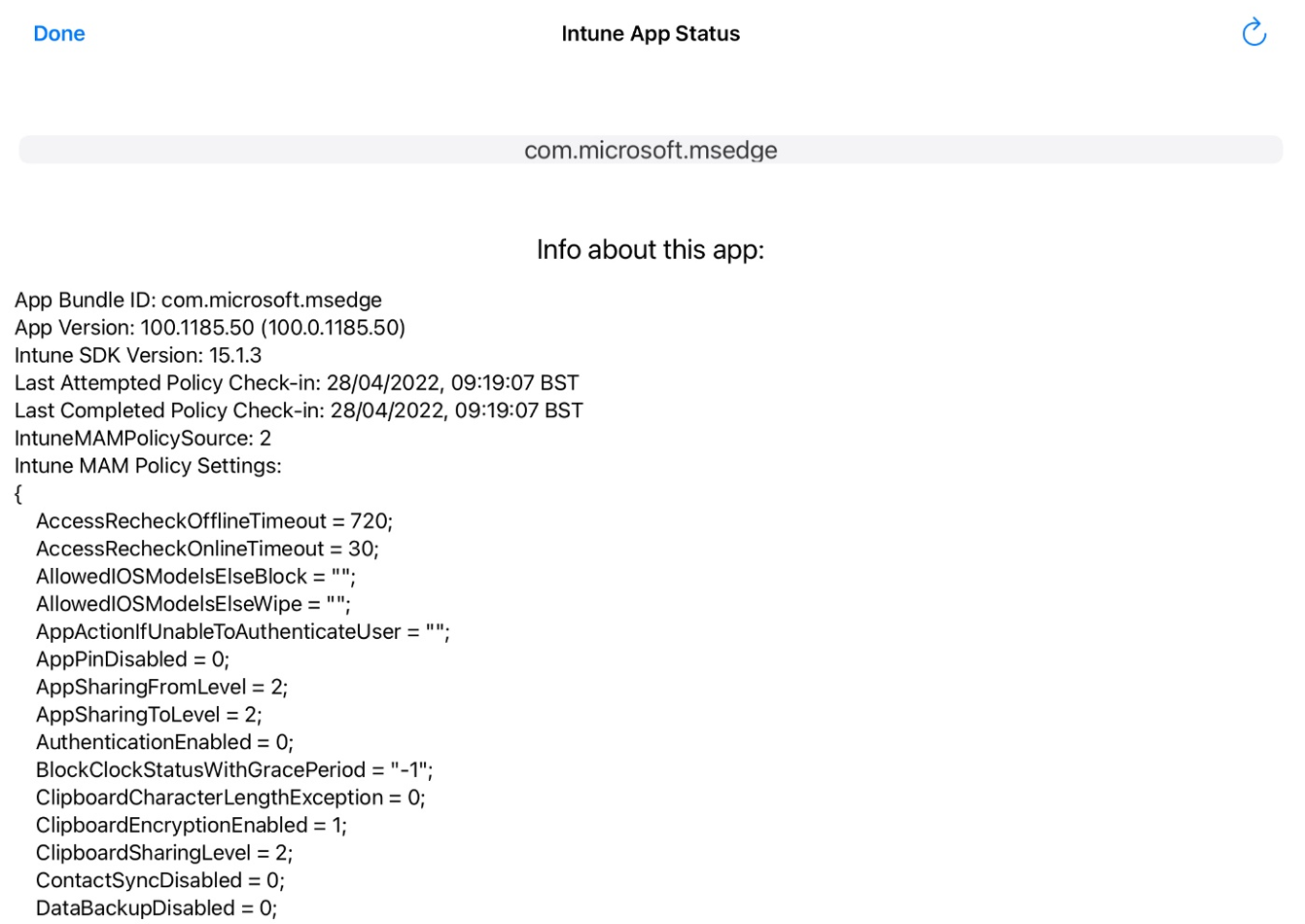

Выберите "Просмотреть состояние приложения Intune", чтобы просмотреть список приложений. Если выбрать определенное приложение, он отобразит параметры ПРИЛОЖЕНИЯ, связанные с этим приложением, которые сейчас активны на устройстве.

Если сведения, отображаемые для конкретного приложения, ограничены версией приложения и пакетом с меткой времени проверки политики, это означает, что политика в настоящее время не применяется к этому приложению на устройстве.

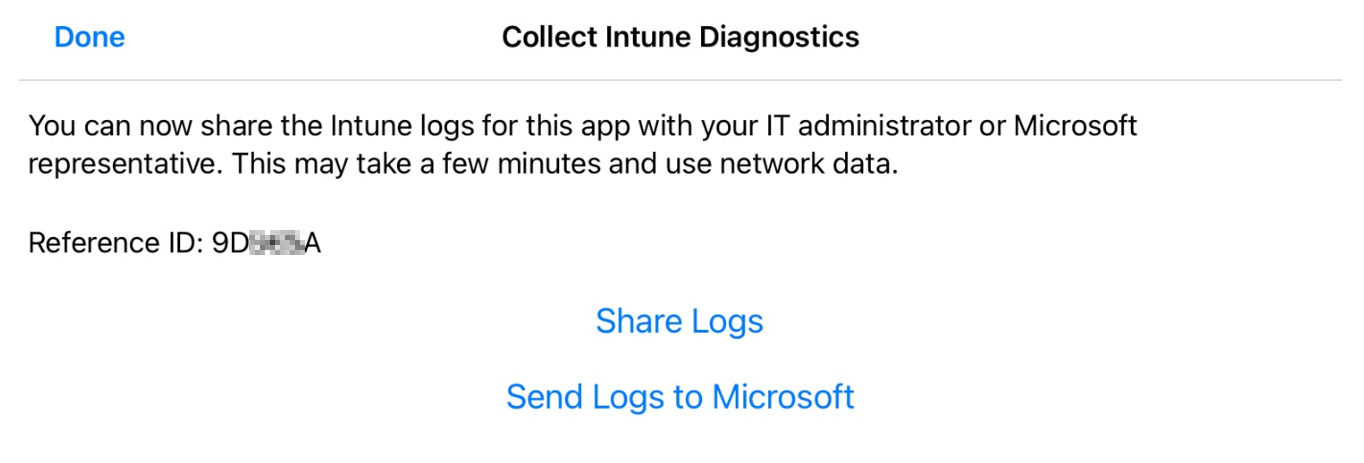

Параметр "Начало работы" позволяет собирать журналы о приложениях с поддержкой ПРИЛОЖЕНИЯ. Если вы открываете запрос в службу поддержки в Microsoft для политик защиты приложений, вы всегда должны предоставить эти журналы с затронутого устройства, если это возможно. Инструкции, относящиеся к Android, см. в разделе "Отправка и электронная почта".

Список параметров, хранящихся в журналах диагностики Intune (APP), см. в разделе "Просмотр журналов защиты клиентских приложений".

Дополнительные сценарии устранения неполадок

Ознакомьтесь со следующими распространенными сценариями при устранении неполадок с ПРИЛОЖЕНИЕм. Вы также можете просмотреть сценарии в распространенных проблемах с передачей данных.

Сценарий. Изменения политики не применяются

Пакет SDK для приложений Intune регулярно проверяет изменения политики. Однако этот процесс может быть отложен по одной из следующих причин:

- Приложение не зарегистрировано в службе.

- Приложение Корпоративный портал было удалено с устройства.

Политика защиты приложений Intune зависит от удостоверения пользователя. Поэтому требуется допустимое имя входа, использующее рабочую или учебную учетную запись для приложения, и согласованное подключение к службе. Если пользователь не вошел в приложение или приложение Корпоративный портал удалено с устройства, обновления политик не будут применяться.

Внимание

Пакет SDK для приложений Intune проверяет каждые 30 минут для выборочной очистки. Однако изменения существующей политики для пользователей, которые уже вошли в систему, могут не отображаться до 8 часов. Чтобы ускорить этот процесс, выйдите пользователя из приложения, а затем вернитесь в систему или перезапустите устройство.

Чтобы проверить состояние защиты приложений, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Intune.

- Выберите "Монитор> приложений>защита приложений состояние и выберите плитку "Назначенные пользователи".

- На странице отчетов приложений выберите "Выбрать пользователя ", чтобы открыть список пользователей и групп.

- Найдите и выберите одного из затронутых пользователей из списка, а затем выберите " Выбрать пользователя".

- Просмотрите политики, которые в настоящее время применяются, включая состояние и время последней синхронизации.

- Если состояние не выполнено или отображается сообщение о том, что не было последней синхронизации, проверьте, имеет ли пользователь согласованное сетевое подключение. Для пользователей Android убедитесь, что у них установлена последняя версия приложения Корпоративный портал.

Политики защиты приложений Intune включают поддержку нескольких удостоверений. Intune может применять политики защиты приложений только к рабочей или учебной учетной записи, вошедшего в приложение. Однако поддерживается только одна рабочая или учебная учетная запись на устройство.

Сценарий. Для устройств iOS, зарегистрированных в Intune, требуется дополнительная настройка

При создании политики защиты приложений вы можете нацелить ее на все типы приложений или на следующие типы приложений:

- Приложения на неуправляемых устройствах

- Приложения на устройствах, управляемых Intune

- Приложения в личном рабочем профиле Android

Примечание.

Чтобы указать типы приложений, задайте для всех типов приложений значение "Нет", а затем выберите из списка типов приложений.

Если вы нацелены только на устройства, управляемые iOS Intune, необходимо настроить следующие дополнительные параметры конфигурации приложений вместе с политикой защиты приложений:

- IntuneMAMUPN и IntuneMAMOID должны быть настроены для всех приложений, управляемых MDM (Intune или сторонними приложениями EMM). Дополнительные сведения см. в разделе "Настройка параметра имени участника-пользователя" для Microsoft Intune или стороннего EMM.

- IntuneMAMDeviceID необходимо настроить для всех сторонних и бизнес-приложений, управляемых MDM.

- IntuneMAMDeviceID должен быть настроен в качестве маркера идентификатора устройства. Например, key=IntuneMAMDeviceID, value={deviceID}}. Дополнительные сведения см. в разделе "Добавление политик конфигурации приложений для управляемых устройств iOS".

- Если настроено только значение IntuneMAMDeviceID , приложение Intune будет рассматривать устройство как неуправляемое.