Защита вашей сети с помощью модели "Никому не доверяй"

Для внедрения сетевой стратегии Zero Trust нужен иной подход к безопасности сети. Небольшие шаги, которые легко реализовать, могут принести огромную пользу. При рассмотрении стратегии Zero Trust для внедрения в своей сети сосредоточьте внимание на трех ключевых областях:

- Сегментация сети

- Защита от угроз

- Шифрование в сети.

Сегментация сети

Сегментация сети — это процесс разделения сети на небольшие отдельные зоны и ограничения доступа к каждому сегменту. Сегментация поможет смягчить последствия взлома, ограничить ущерб, который может нанести киберпреступник, и затруднить злоумышленникам боковое перемещение по сети.

Давайте посмотрим, как этот принцип можно применить к вашей домашней сети. Домашняя сеть состоит из нескольких комнат: гостиной, кухни, столовой, санузлов, спален и т. д. В традиционной модели безопасности гость, один раз войдя в дверь, может по желанию войти в любую из комнат.

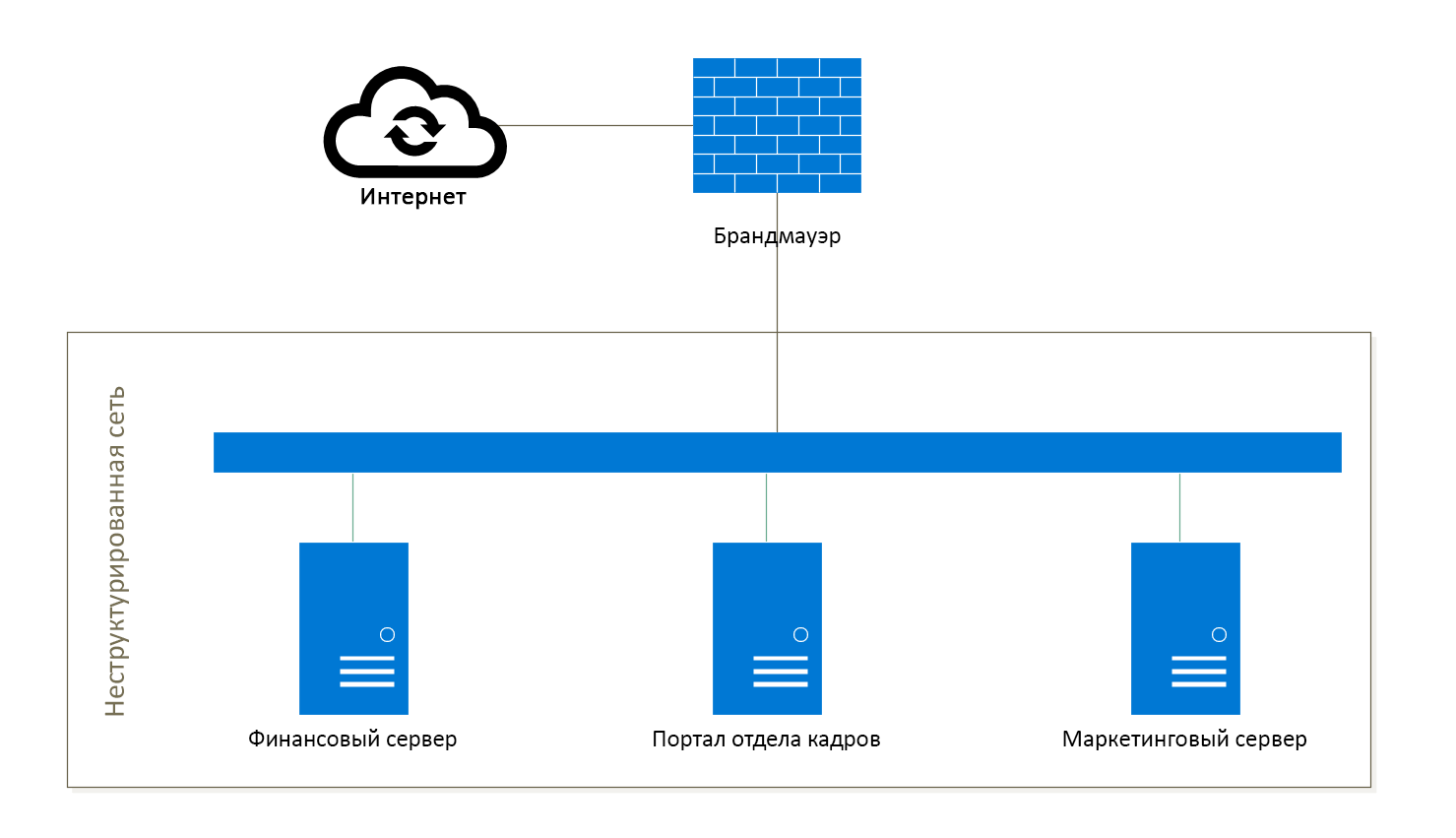

Ниже приведена упрощенная схема плоской сети. Один раз войдя в вашу сеть, злоумышленник может перейти в любую ее точку.

Однако, проведя сегментацию, вы как бы устанавливаете в каждой комнате постоянно заблокированную дверь, для разблокировки которой нужен отдельный ключ. Если кто-то проникнет в дом, части дома, куда он может попасть, сильно ограничены и требуют больше усилий и времени для доступа.

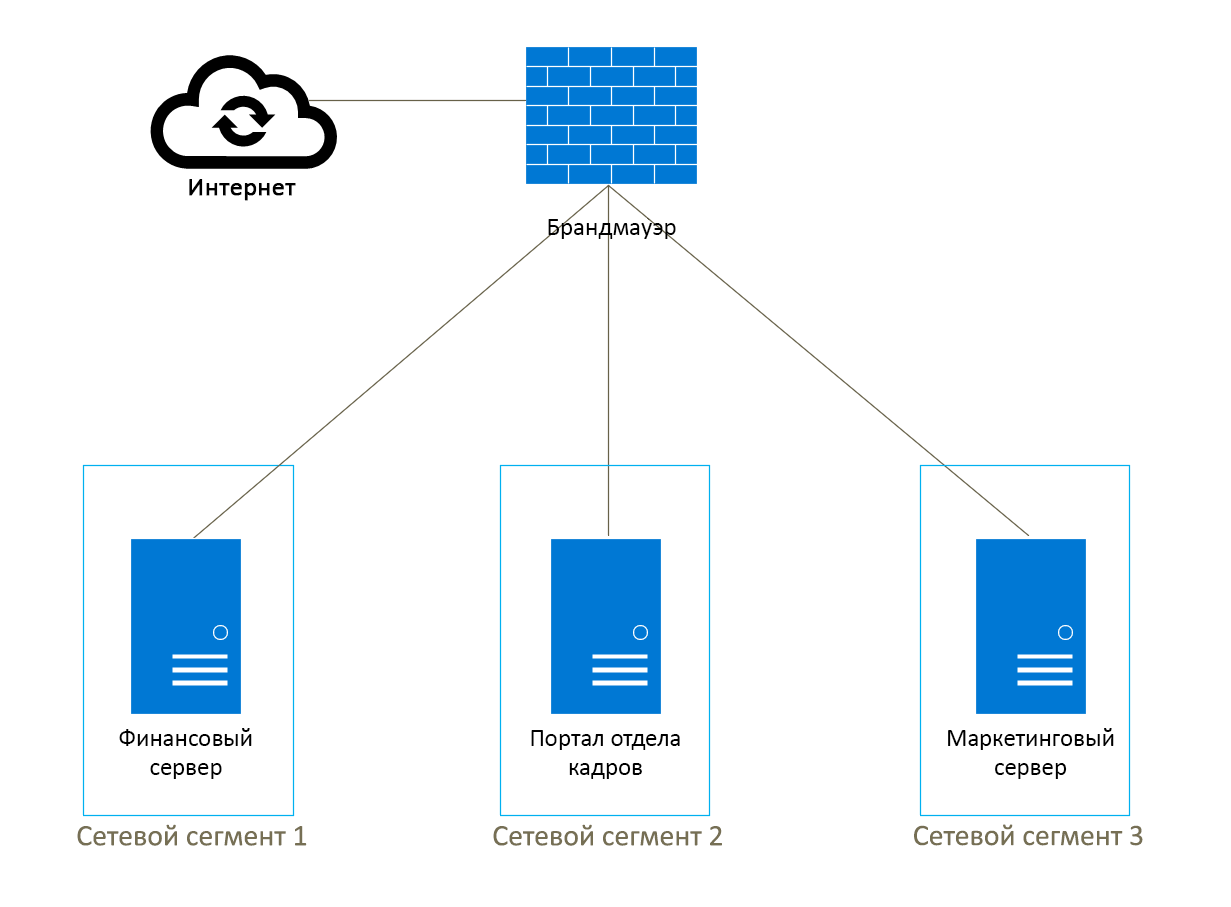

Ниже приведена упрощенная схема сегментированной сети. Для доступа к данным киберпреступнику придется взламывать каждый сегмент по очереди.

Сегментация сети создает границы вокруг критически важных операций и ресурсов — примерно так же, как огражден финансовый отдел в настоящем офисе. Это повышает целостность сетевых ресурсов, гарантируя, что даже в случае нарушения безопасности сети злоумышленник не сможет достичь сегментированных областей.

Когда произойдет атака, эта стратегия помешает перемещению киберпреступника по сети (боковому смещению), так как каждый сегмент интегрирован по стратегии Zero Trust и доступ предоставляется только после проверки подлинности и авторизации.

Защита от угроз в режиме реального времени

По мере того как кибератаки становятся все более утонченными, необходимо использовать аналитику угроз для сопоставления предупреждений и признаков угрозы и, таким образом, определения приоритетов при ответе на атаки. Для этого необходимо развернуть сложные программные средства, которые отслеживают в режиме реального времени все действия, происходящие в сети и в границах сети. Эти средства используют новейшие данные из нескольких источников в сети, чтобы определить, является ли трафик легитимным или злонамеренным.

Таким образом, надежное решение для защиты от угроз должно проверять весь трафик в поисках вредоносной нагрузки, а также выявлять необычное поведение устройств и пользователей.

Использование расширенных средств обнаружения и реагирования (XDR) важно для обеспечения необходимой сквозной видимости и автоматического реагирования с целью защиты ресурсов, устранения угроз и поддержки расследований. Типичное решение XDR использует аналитику угроз для отнесения каждого действия к известному или неизвестному вредоносному ПО или допустимой операции. XDR также отслеживает действия пользователей, например события входа пользователя, для точного определения угроз, анализируя географическое расположение пользователя, приложения, к которым он обычно имеет доступ, и используемое устройство.

Как правило, угрозы делятся на две широкие категории: известные и неизвестные атаки.

- Известные атаки — это атаки, обнаруженные ранее другими источниками. Атаки часто имеют уникальные признаки, что позволяет обнаруживать их. Поддерживая средства обнаружения угроз в актуальном состоянии, вы сможете выявлять эти атаки и устранять их, пока они не успели нанести ущерб.

- Неизвестные атаки — это новые угрозы и атаки, не соответствующие известным признакам. Эти атаки называются атаками нулевого дня. Система защиты от угроз выявляет эти атаки, сравнивая их с обычным трафиком и нормальным поведением.

Использование этих средств расширяет возможности групп безопасности, предоставляя им необходимую информацию, необходимую для обнаружения, предотвращения и устранения наиболее опасных атак и высоких рисков как внутри, так и извне.

Ограничение доступа с помощью шифрования

Данные лежат в основе всего, что мы делаем, будь то фотографии ваших близких, содержимое интернет-корзины покупок или финансовые записи клиентов. Сети помогают нам получить доступ к этим данным, но они также открыты для киберпреступников.

Один из лучших способов обеспечить безопасность данных — шифрование. Шифрование — это трансформация сообщения в нечитаемое для всех, у кого нет правильного ключа для декодирования.

Шифрование данных применяется не только к данным, хранящимся на устройстве, локально, в облаке или на внешнем диске (то есть неактивным данным), но и к данным, отправляемым по сети, то есть передаваемым данным.

Одна из ключевых целей при применении стратегии Zero Trust заключается в том, чтобы любое приложение, имеющее доступ к данным, шифровало их. Рассмотрите также возможность шифрования всех данных, передаваемых из локальных сетей в облако или Интернет. На рынке предлагается множество средств, с помощью которых легко шифровать все взаимодействия между пользовательскими устройствами, используемыми приложениями и источниками данных. Если вы разрабатываете собственные приложения, шифрование всех передаваемых данных очень важно.