Введение

Максимально упрощая, сеть — это набор подключенных устройств. Эти устройства могут быть самыми разными: от простых, например ноутбуки, настольные компьютеры, смартфоны и планшеты, до таких, которые редко используются напрямую, например маршрутизаторы, сетевые принтеры и коммутаторы.

Сети служат основой для обмена данными между людьми, службами и устройствами. Они позволяют нам передавать видео, отправлять сообщения, делать покупки, выполнять банковские платежи и многое другое. Самая большая сеть в мире — Интернет — соединила нас всех, и весь мир оказался гораздо теснее связан.

Границы сетей постоянно расширяются, и благодаря этому устройства, службы и приложения теперь могут подключаться к нашим сетям через облако. Поэтому защищать сети стало сложнее. Здесь и поможет стратегия Zero Trust.

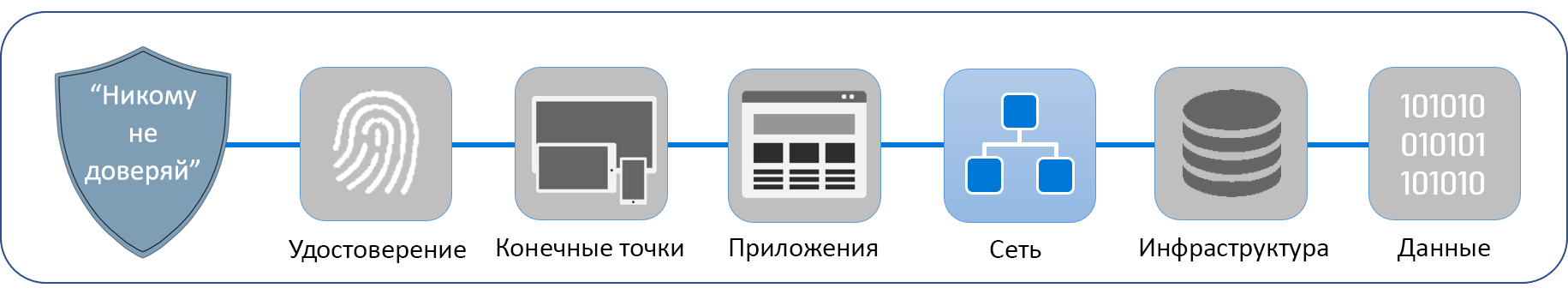

Zero Trust — не инструмент, а модель безопасности, основанная на трех принципах:

- Проверяйте явным образом — всегда проверяйте подлинность и проводите авторизацию, используя все доступные сведения, в том числе расположение, удостоверение, работоспособность устройства или службы и т. д.

- Используйте доступ с минимальными привилегиями — предоставляйте достаточную степень сетевого доступа, чтобы пользователи, службы и приложения могли выполнять свою работу, и только при необходимости.

- Предполагайте злонамеренность — исходите из того, что любой, кто пытается получить доступ к вашей сети, это киберпреступник или вредоносная программа, и ограничивайте доступ.

В сети, построенной на принципах Zero Trust, предполагается, что кибератаки неизбежны и что каждый запрос на доступ к сети поступает из недоверенного источника. Работая на этих принципах, Zero Trust позволяет построить надежную защиту от атак до их возникновения и свести к минимуму последствия вредоносной атаки.

В этом модуле вы узнаете, как подход Zero Trust поможет защитить сеть посредством сегментации. Вы также узнаете, как устроены границы сети, как использовать защиту от угроз для выявления слабых мест и как шифрование данных может минимизировать их потерю.