Zero Trust как стратегия безопасности

Традиционный подход обеспечения безопасности, предусматривающий использование периметра безопасности, в значительной степени основан на защите доступа к сети. Основное внимание уделяется сведению всего к "безопасной" сети благодаря локальным брандмауэрам и виртуальным частным сетям (VPN). Определения этих терминов приведены ниже.

Брандмауэр. Брандмауэр — это устройство для обеспечения безопасности сети, которое фильтрует входящий и исходящий сетевой трафик. При отсутствии брандмауэра ваша сеть принимает все запросы на подключение от всех пользователей. Если он включен, брандмауэр предотвращает передачу нежелательного трафика и вредоносных программ в сеть.

Виртуальная частная сеть. Виртуальная частная сеть (VPN) — это безопасное подключение одной сети к другой. Например, при использовании общедоступной сети Wi-Fi, доступной в кафе или аэропорту, вы можете подключиться к VPN с помощью пароля. VPN обеспечивает безопасное подключение устройства к Интернету, а также следующее:

- Информация о расположении остается частной.

- Данные шифруются.

- Сохраняется анонимность.

Традиционный подход предполагает, что все, что находится в пределах периметра безопасности сети, — безопасно. Согласно ему пользователи делятся на две категории: "доверенная" и "недоверенная". Например, любой пользователь, который работает в локальной среде и использует устройство, принадлежащее организации, в пределах четко определенного периметра сети считается "доверенным пользователем". У него будет доступ к данным, приложениям и информации в организации. Это также означает, что пользователь, который подключает собственное устройство к корпоративной сети (концепция "принеси свое устройство", или BYOD), считается авторизованными пользователем и имеет доступ к ресурсам.

Модель периметра безопасности ставит организации под угрозу из-за следующего:

- Утечка конфиденциальной информации из-за сотрудников.

- Попытки киберпреступников получить доступ, используя скомпрометированные учетные данные.

- Пользователи, которые используются как уязвимые точки входа.

- Устройство, зараженное вирусом, которое подключается к сети.

По мере перехода от модели работы в офисе к гибридной модели работы становится все сложнее защищать данные и ресурсы в рамках традиционного подхода к обеспечению безопасности.

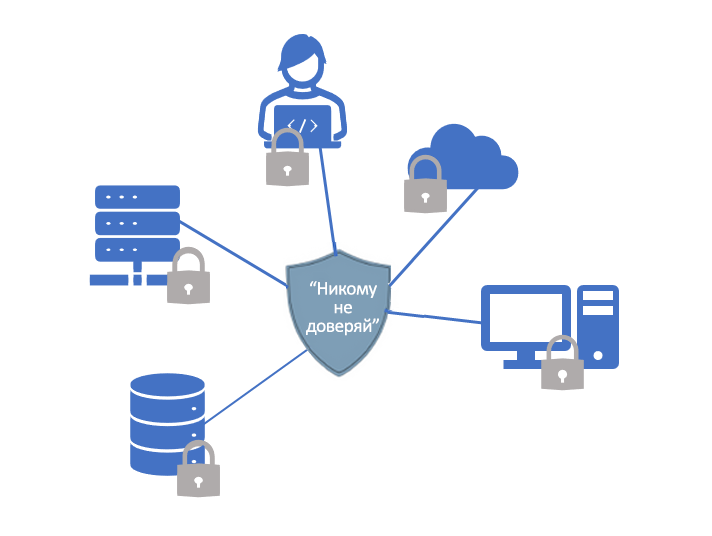

Подход "Никому не доверяй"

Из-за обесценивания традиционного подхода к обеспечению сетевой безопасности было необходимо формирование новых подобных подходов. В основе "Никому не доверяй" лежит проверка пользователей и устройств, а не просто определение их расположения. Модель периметра больше не может быть доверенной, так как она не обеспечивает быстрое реагирование и защиту, необходимую для стремительно меняющейся цифровой среды. Например, согласно модели безопасности "Никому не доверяй" пользователи проверяются не только в периметре, но и при перемещении из одной части сети в другую. Реализация подхода "Никому не доверяй" устраняет проблему с доступом к тем или иным ресурсам и повышает общую безопасность организации. Некоторые преимущества внедрения схемы "Никому не доверяй":

- Повышение удобства работы пользователей. "Никому не доверяй" повышает удобство работы пользователей, автоматизируя защиту и соответствие требованиям безопасности, обеспечивая применение, например, условного доступа на основе принципа наименьших привилегий. Благодаря удаленной работе пользователей, реализации модели "принеси свое устройство" и подключению к ресурсам, размещенным в нескольких средах, подход "Никому не доверяй" позволяет безопасно работать и сотрудничать во всей инфраструктуре, со всеми данными, в каждом приложении.

- Защита ИТ-ресурсов. Подход "Никому не доверяй" помогает защитить ИТ-ресурсы, такие как устройства, данные, сеть, приложения и инфраструктура, — локально, в облаке или в гибридном облаке. Полная видимость и контроль критически важны для безопасности в организации. Эффективные развертывания по схеме "Никому не доверяй" обеспечивают защиту на каждом уровне благодаря непрерывной проверке и решают проблему уязвимых точек входа, которые могут привести к нарушению безопасности.

- Состояние безопасности мониторинга. Стратегия "Никому не доверяй" позволяет организациям применять строгое управление для усиления безопасности с минимальным нарушением порядка работы существующей сети и пользователей. Принципы "Никому не доверяй" дополняют существующие средства сети и обеспечивают безопасность пользователей, автоматизируя стандартные задачи во всех областях и на всех уровнях защиты, чтобы снизить вероятность ошибок людей.

Применяя рекомендации и подходы в рамках "Никому не доверяй", вы сможете поддерживать целостность, подлинность и конфиденциальность данных и ресурсов.