Введение

Современные организации работают с небывало огромным количеством конечных точек. Все они требуют доступа для выполнения рабочих задач или обеспечения повседневной работы пользователей. В последние годы количество сотрудников, работающих из дома, резко возросло. Теперь как никогда необходим защищенный доступ к конечным точкам откуда угодно и в любой момент.

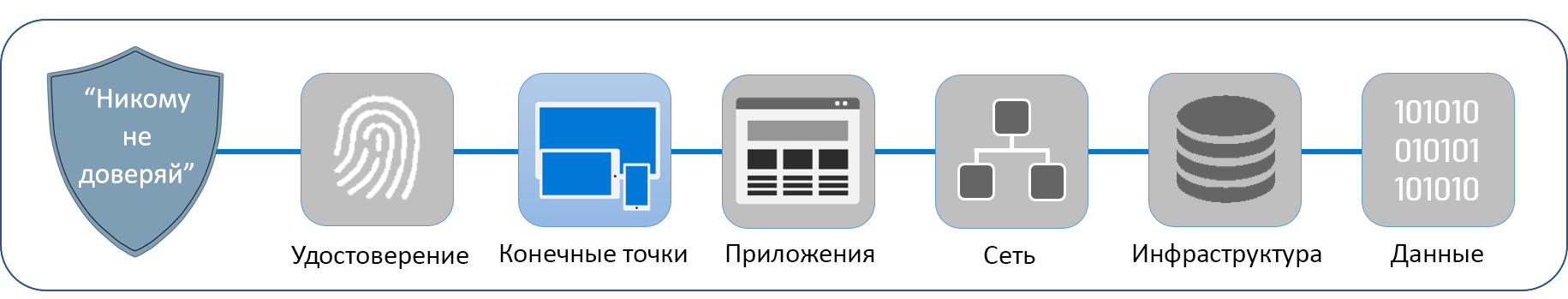

Давайте рассмотрим конечные точки на пути к внедрению Zero Trust:

Помните, что Zero Trust требует соблюдения следующих принципов безопасности:

- Проверяйте явным образом.

- Руководствуйтесь принципом минимальных прав.

- Считайте, что нарушение защиты уже произошло.

Чтобы защитить организацию и ее пользователей, эти принципы должны применяться ко всем конечным точкам.

Сначала вы узнаете, как определить конечные точки, а затем научитесь защищать их с помощью Zero Trust