Защита облачных приложений с помощью модели "Никому не доверяй"

Чтобы безопасно использовать облачные приложения, организациям необходимо найти хороший баланс, позволяющий получать доступ к приложениям, в то же время обеспечивая и поддерживая достаточный уровень контроля для защиты себя и своих пользователей от рисков. Платформа на основе модели “Никому не доверяй” дает организации такую возможность. Благодаря модели “Никому не доверяй” вы можете:

- применять технологии для контроля и обнаружения теневых ИТ;

- обеспечить наличие надлежащих разрешений для использования приложений;

- ограничивать доступ, руководствуясь аналитическими данными, обновляемыми в реальном времени;

- отслеживать аномальное поведение в приложениях;

- контролировать действия пользователей;

- проверять параметры конфигурации безопасности.

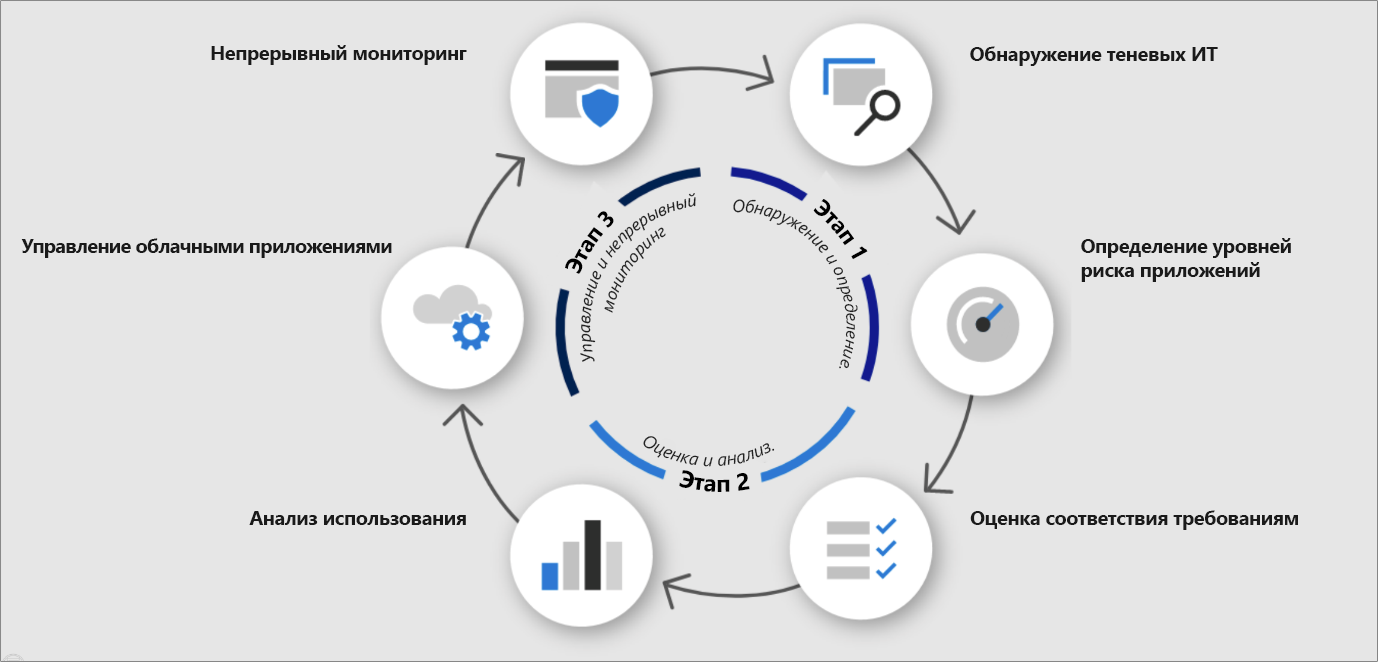

Для достижения этих целей организации могут применять непрерывный процесс защиты. Подход “Никому не доверяй” способствует реализации надежного и непрерывного процесса защиты.

Этот процесс состоит из трех общих этапов:

- Обнаружение и определение: обнаружение теневых ИТ и определение уровней риска.

- Оценка и анализ: оценка соответствия приложений требованиям и анализ закономерностей использования.

- Управление и непрерывный мониторинг: управление облачными приложениями по результатам обнаружения, оценки и анализа, а также продолжение мониторинга приложений.

Для этого организация может использовать инструменты обнаружения облачных приложений, призванные помочь вам реализовать этот процесс. Эти средства будут автоматически находить облачные приложения, используемые в организации, а также предоставляют следующие возможности:

- Оценка уровней риска от приложений. Например, риск от приложения можно представить в виде рассчитанной оценки от 1 до 10.

- Оценка соответствия приложений требованиям. Проверьте, соответствуют ли обнаруженные приложения нормативным требованиям для организации.

- Анализ шаблонов использования. Узнайте, как сотрудники используют приложения и какие применения представляют высокий риск.

- Управление приложениями. Внедряйте меры управления, например санкционирование, проверку или блокировку приложений.

Таким образом, организация может получить возможность обнаруживать и контролировать все теневые ИТ, используемые ее сотрудниками.

Автоматическая защита конфиденциальной информации и действий

Для защиты конфиденциальной информации и деятельности организации необходимо отслеживать и контролировать желаемое поведение пользователей в облачных приложениях. Для этого можно создавать множество различных политик, в том числе перечисленные ниже.

- Политики доступа: контроль доступа при входе пользователей в облачные приложения. Например, с помощью средств управления доступом на основе ролей можно предоставить каждому пользователю только те права, которые необходимы для его роли.

- Политики действий: отслеживание определенных действий пользователей в приложениях.

- Политики в отношении файлов: сканирование облачных приложений для определенных файлов, типов файлов и данных, таких как проприетарные или личные сведения, с последующим применением правил к этим файлам.

Эти политики, которые можно создавать с помощью средств обнаружения облачных приложений, дают возможность выявлять подозрительные действия и надлежащим образом реагировать на них в облачных приложениях.

В организации также следует включить мониторинг в реальном времени и контроль доступа к облачным приложениям. После этого можно использовать средства адаптивного доступа для всех приложений. Например, мониторинг в реальном времени можно использовать для динамической адаптации и ограничения доступа на основе нескольких точек данных, таких как расположение, устройство и приложение, непосредственно в точке входа. Это позволяет устранять утечки данных и нарушения безопасности в реальном времени.

Укрепление защиты от киберугроз и мошеннических приложений

Киберпреступники продолжают развивать свои методики и средства для атак, чтобы взламывать защиту и получать доступ к критически важным для бизнеса и личным сведениям в приложениях. Чтобы усилить свою защиту от новейших методик и средств атак, организации следует использовать расширенные возможности Cloud App Security, в том числе перечисленные ниже.

- Аналитика поведения пользователей и сущностей (UEBA): оценивайте поведение и реагируйте, руководствуясь множеством индикаторов риска, таких как IP-адреса, сбои при входе, действия в неактивных учетных записях и подозрительные обстоятельства входа администраторов.

- Обнаружение аномалий: обнаружение необычных действий в облачных приложениях и реагирование на них. Например, пользователь внезапно отправляет 500 ГБ данных в приложение облачного хранилища, хотя раньше никогда так не делал.

- Защита от вредоносных программ: обнаружение вредоносных программ с использованием наиболее актуальной информации во всех приложениях. Например, вы можете обнаруживать действия, связанные с новым типом вредоносных программ, которые похищают критически важные данные с целью шантажа.

- Автоматическое исследование и исправление: автоматическое исследование предупреждений о безопасности и устранение проблем. Вы также можете разрешить администратору системы безопасности устранять определенные проблемы с безопасностью после автоматического исследования.

Организация может использовать эти и другие возможности для непрерывной защиты в условиях растущих угроз.