Общие сведения об аналитике поведения

Определение угроз (скомпрометированных сущностей или злонамеренных пользователей внутри организации) в организации и их потенциального влияния всегда было продолжительным и трудоемким процессом. Попытки разобраться в огромном количестве оповещений, сопоставить факты и свести их воедино и активно анализировать угрозы — все это требует значительных затрат времени и усилий, которые плохо окупаются, к тому же всегда остается шанс, что особенно изощренные и сложные угрозы ускользнут от вашего внимания. Скрытые угрозы, например угрозы нулевого дня, целевые и развитые устойчивые угрозы могут быть наиболее опасными для вашей организации, что делает их обнаружение еще более важным.

Аналитика поведения сущностей в Microsoft Sentinel позволяет избавить аналитиков от нужной монотонной работы и неуверенности в ее результатах, а также предоставляет точные оперативные аналитические данные, чтобы аналитики могли сосредоточиться на расследовании и устранении угроз.

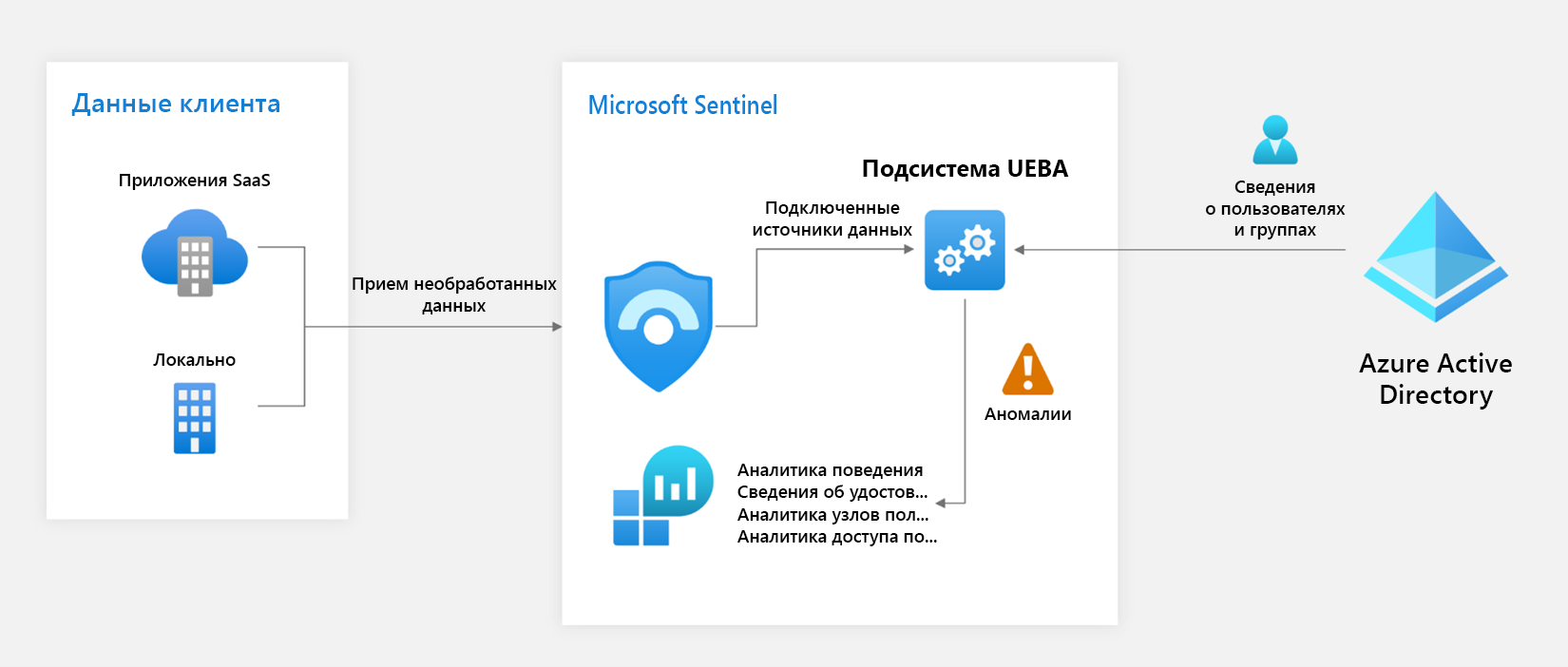

Microsoft Sentinel собирает журналы и оповещения из всех подключенных источников данных, анализирует их и создает базовые профили поведения сущностей организации (пользователей, узлов, IP-адресов, приложений и т. д.) Анализ выполняется для одноранговых групп в динамике. Используя различные приемы и возможности машинного обучения, Microsoft Sentinel позволяет определить аномальную активность и понять, скомпрометирован ли ресурс. Кроме того, решение также позволяет определять относительную чувствительность конкретных активов, выявлять одноранговые группы активов и оценивать потенциальное влияние скомпрометированного актива («радиус поражения»). Используя эти сведения, можно эффективно определять приоритеты при расследовании и обработке инцидентов.

Обзор архитектуры

Аналитика на основе безопасности

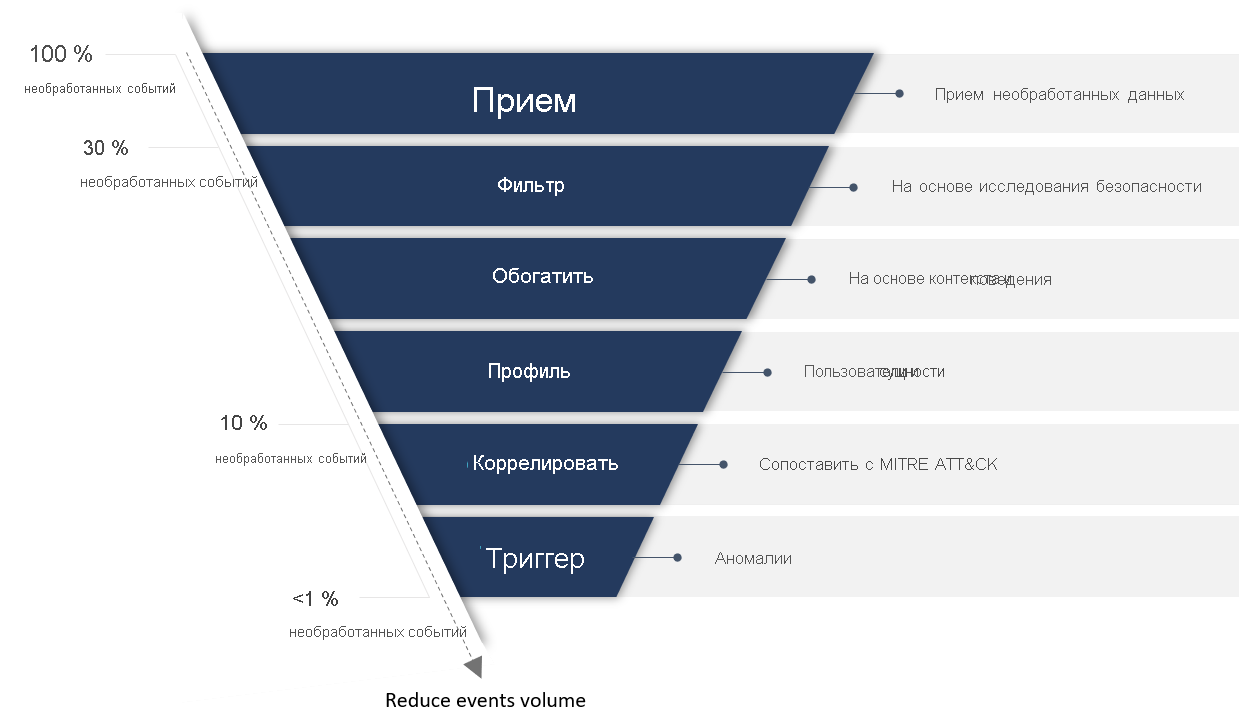

Microsoft Sentinel, используя парадигму решений для анализа поведения пользователей и сущностей, предложенной Gartner, разработала подход "снаружи внутрь", основанный на трех опорных кадрах.

Варианты использования: Microsoft Sentinel определяет приоритеты для соответствующих векторов атак и сценариев, основанных на исследованиях безопасности, согласованных с платформой MITRE ATT&CK тактики, методов и подтехножек. Определение приоритетов позволяет обозначить различные сущности в качестве жертв, злоумышленников или поворотных моментов в поэтапной кибератаке. Microsoft Sentinel концентрирует внимание на наиболее ценных журналах, которые может предоставлять каждый источник данных.

Источники данных. Хотя в первую очередь поддерживаются источники данных Azure, Microsoft Sentinel тщательно выбирает сторонние источники данных, чтобы предоставлять данные, соответствующие нашим сценариям угроз.

Аналитика. Используя различные алгоритмы машинного обучения, Microsoft Sentinel Azure определяет аномальную активность и предоставляет четкие доказательства в виде контекстных дополнений. См. следующие примеры.

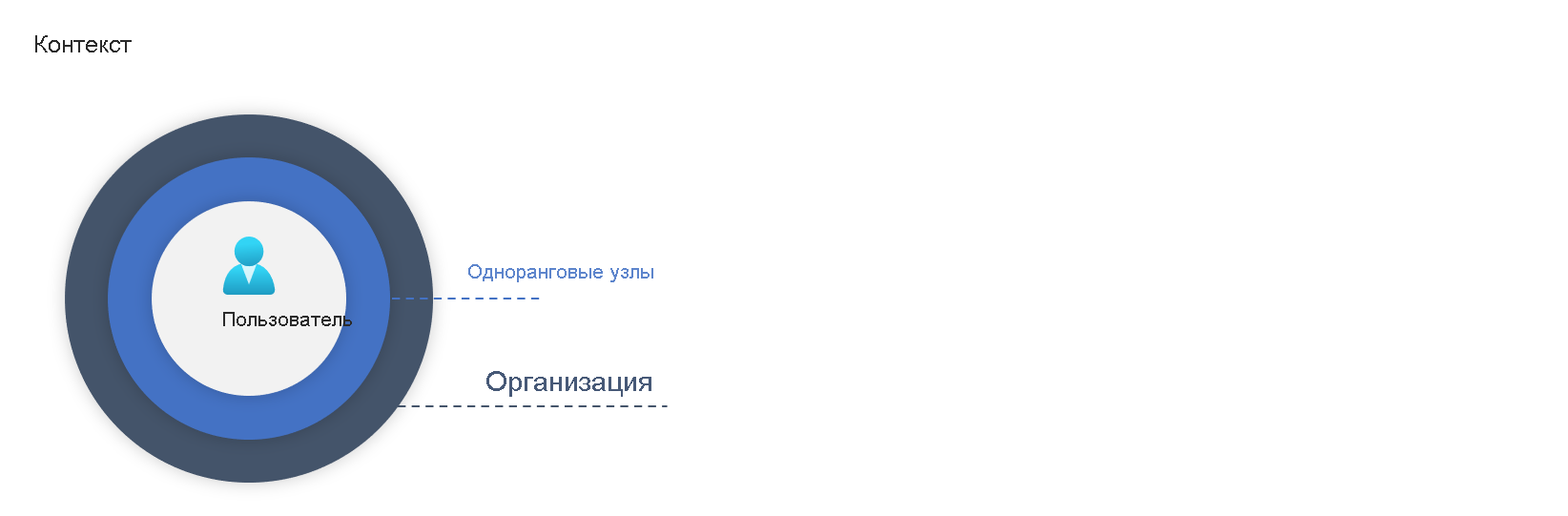

Microsoft Sentinel представляет артефакты, которые помогают аналитикам безопасности оценить аномальную активность в контексте и в сравнении с базовым профилем пользователя. Действия, выполняемые пользователем (или узлом, или адресом), оцениваются в контексте, где результат true указывает на выявленную аномалию:

в различных географических местоположениях, устройствах и средах;

за определенный период и с определенным интервалом (в сравнении с собственным журналом пользователя);

по сравнению с поведением одноранговых узлов;

по сравнению с поведением организации.

Очки

Каждое действие оценивается с помощью оценки приоритета анализа. При оценке определяется вероятность выполнения определенным пользователем определенного действия, исходя из анализа поведения пользователя и его коллег. Действия, определяемые как самые аномальные, получают наивысший рейтинг (на шкале 0–10).