Включение правил аналитики в Microsoft Sentinel

Подключив источники данных к Microsoft Sentinel, создайте настраиваемые правила аналитики для обнаружения угроз и аномального поведения в вашем окружении.

С помощью правил аналитики выполняется поиск конкретных событий или наборов событий в окружении, отправляются предупреждения о достижении определенных условий или порогов событий, создаются инциденты для рассмотрения и исследования центром информационной безопасности, а также осуществляется реагирование на угрозы с помощью автоматизированных процессов отслеживания и исправления.

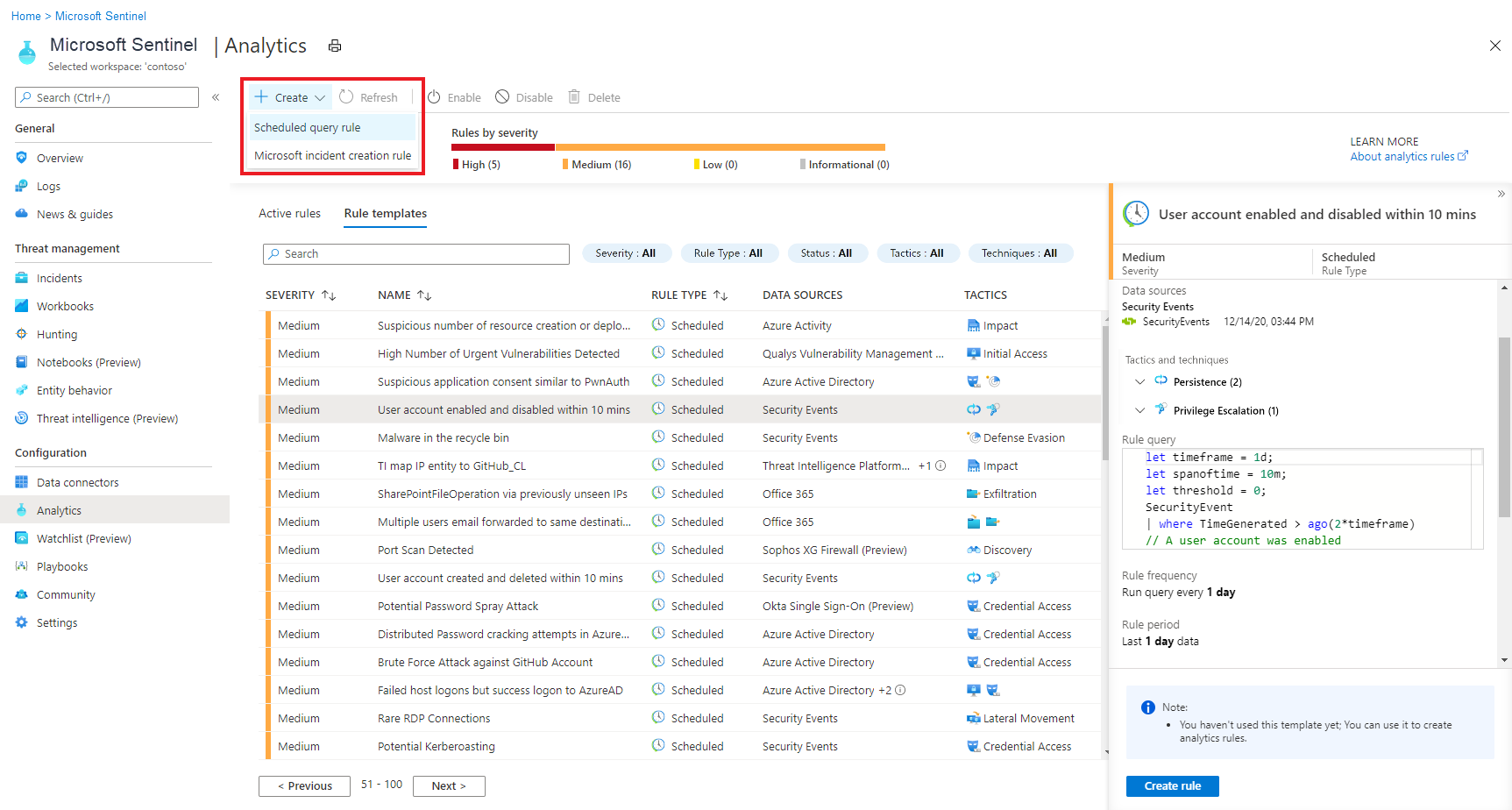

создание настраиваемого правила аналитики с запросом по расписанию.

- В меню навигации Microsoft Sentinel выберите Аналитика.

- На панели действий в верхней части выберите действие +Создать и пункт Правило запроса по расписанию. Откроется Мастер правил аналитики.

Мастер правил аналитики — вкладка "Общие"

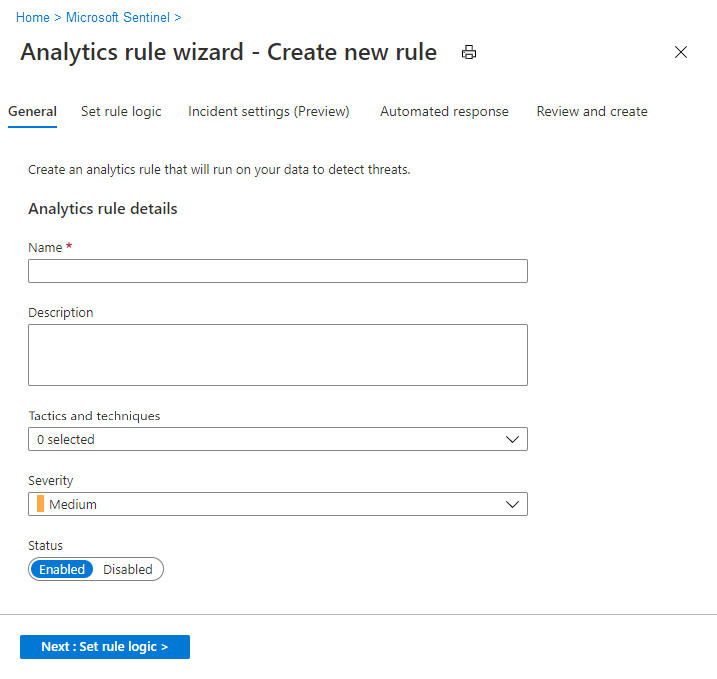

Укажите уникальное значение для параметра Имя и произвольное значение для параметра Описание.

В поле Тактика и методы можно выбрать категории атак, по которым будет классифицироваться это правило. Они основаны на тактике и методах платформы MITRE ATT&CK.

Инциденты, созданные из оповещений, обнаруженных правилами, сопоставленными с тактикой и методами MITRE ATT&CK, автоматически наследуют сопоставление правила.

Задайте для оповещения соответствующее значение параметра Серьезность.

- Информация. Не влияет на систему, но информация может свидетельствовать о будущих шагах, запланированных субъектом угроз.

- Низкая. Непосредственное влияние будет минимальным. Субъект угроз, скорее всего, потребуется выполнить несколько шагов, прежде чем достичь влияния на среду.

- Средняя. Субъект угроз может оказать некоторое влияние на среду с этим действием, но она будет ограничена в области или требует дополнительных действий.

- Высокая. Определяемое действие предоставляет субъекту угроз широкий доступ к действиям в среде или активируется воздействием на среду.

- Информация. Не влияет на систему, но информация может свидетельствовать о будущих шагах, запланированных субъектом угроз.

Значения по умолчанию уровня серьезности не являются гарантией текущего или экологического уровня влияния. Настройте сведения об оповещении для настройки серьезности, тактики и других свойств данного экземпляра оповещения со значениями любых соответствующих полей из выходных данных запроса.

Определения серьезности для шаблонов правил аналитики Microsoft Sentinel относятся только к оповещениям, созданным правилами аналитики. Для оповещений, принятых из других служб, серьезность определяется исходной службой безопасности.

При создании правила его Состояние по умолчанию получает значение Включено, то есть правило начинает работу немедленно после его создания. Если вы не хотите сразу выполнять его, выберите значение Отключено. Такое правило просто появится на вкладке Активные правила, и вы сможете при необходимости включить его из этого списка.

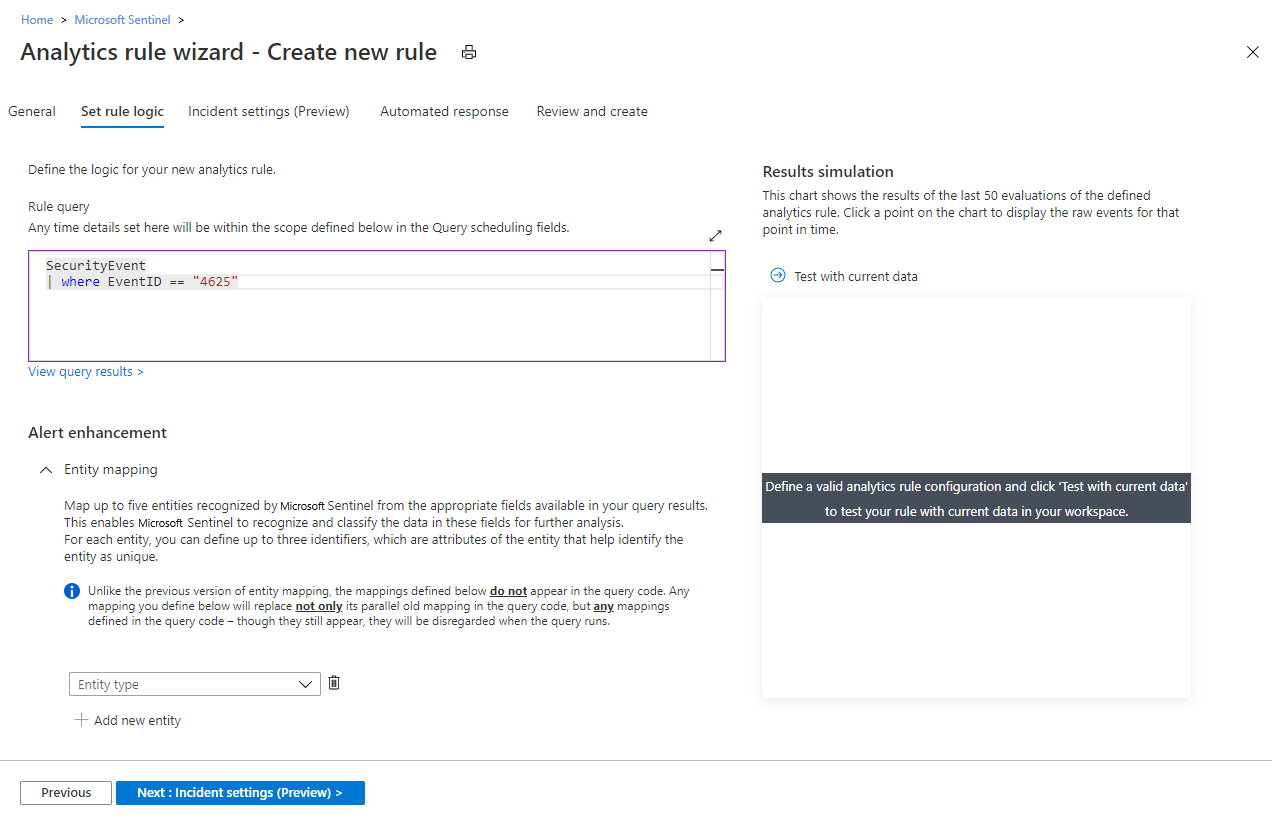

Определение логики запроса правила и настройка параметров

На вкладке Задать логику правила можно создать запрос прямо в поле Запрос правила. Либо заранее создайте запрос в Log Analytics и скопируйте его в это поле.

- Запросы пишутся на языке запросов Kusto (KQL).

- Пример на этом снимке экрана запрашивает таблицу SecurityEvent и отображает неудачные события входа в Windows.

Вот еще один пример запроса, который оповещает вас о создании аномального количества ресурсов в действии Azure.

Kusto

AzureActivity

| where OperationNameValue == "MICROSOFT. COMPUTE/VIRTUALMACHINES/WRITE" или OperationNameValue == "МАЙКРОСОФТ". RESOURCES/DEPLOYMENTS/WRITE"

| Where ActivityStatusValue == "Успешно"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Внимание

Мы рекомендуем использовать в запросе средство синтаксического анализа модели расширенной информации о безопасности (ASIM), а не собственную таблицу. Так запрос будет точно поддерживать текущий или будущий подходящий источник данных, а не единственный источник данных.

Рекомендации по запросам для правил:

Длина запроса должна быть от 1 до 10 000 символов и не может содержать

search *илиunion *. Чтобы обойти ограничение длины запроса, можно использовать определяемые пользователем функции.Использование функций ADX для создания запросов Azure Data Explorer в окне запросов Log Analytics не поддерживается.

При использовании

bag_unpackфункции в запросе, если вы проецируют столбцы в виде полей иproject field1столбец не существует, запрос завершится ошибкой. Чтобы защититься от этой проблемы, необходимо проецировать столбец следующим образом:project field1 = column_ifexists("field1","")

Обогащение оповещений

- Используйте раздел конфигурации Сопоставление сущностей для сопоставления параметров из результатов запроса с сущностями, распознаваемыми в Microsoft Sentinel. Сущности дополняют выходные данные правил (оповещения и инциденты) важной информацией, которая станет важной основой для любых последующих процессов расследования и действий по исправлению. Они также критерии, с помощью которых можно объединить оповещения в инциденты на вкладке параметров инцидента.

- Раздел конфигурации Настраиваемые сведения позволяет извлекать из запроса элементы данных о событиях и отображать их в оповещениях, создаваемых этим правилом. Так вы сможете немедленно получать сведения о событиях в оповещениях и инцидентах.

- Используйте раздел конфигурации сведений об оповещении, чтобы переопределить значения свойств оповещения по умолчанию с подробными сведениями из базовых результатов запроса. Например, сведения об оповещении позволяют отображать имя учетной записи или IP-адрес злоумышленника прямо в заголовке оповещения, чтобы вы сразу видели эти данные в очереди инцидентов и могли быстрее получить больше сведений о текущем состоянии угроз.

Примечание.

Ограничение размера для всего оповещения составляет 64 КБ.

- Оповещения более 64 КБ будут усечены. Как идентифицируются сущности, они добавляются в оповещение по одному до тех пор, пока размер оповещения не достигнет 64 КБ, а остальные сущности удаляются из оповещения.

- Другие дополнения также влияют на размер оповещения.

- Чтобы уменьшить размер оповещения, используйте

project-awayоператор в запросе, чтобы удалить ненужные поля. (Рассмотрите также оператор,projectесли нужно сохранить только несколько полей.)

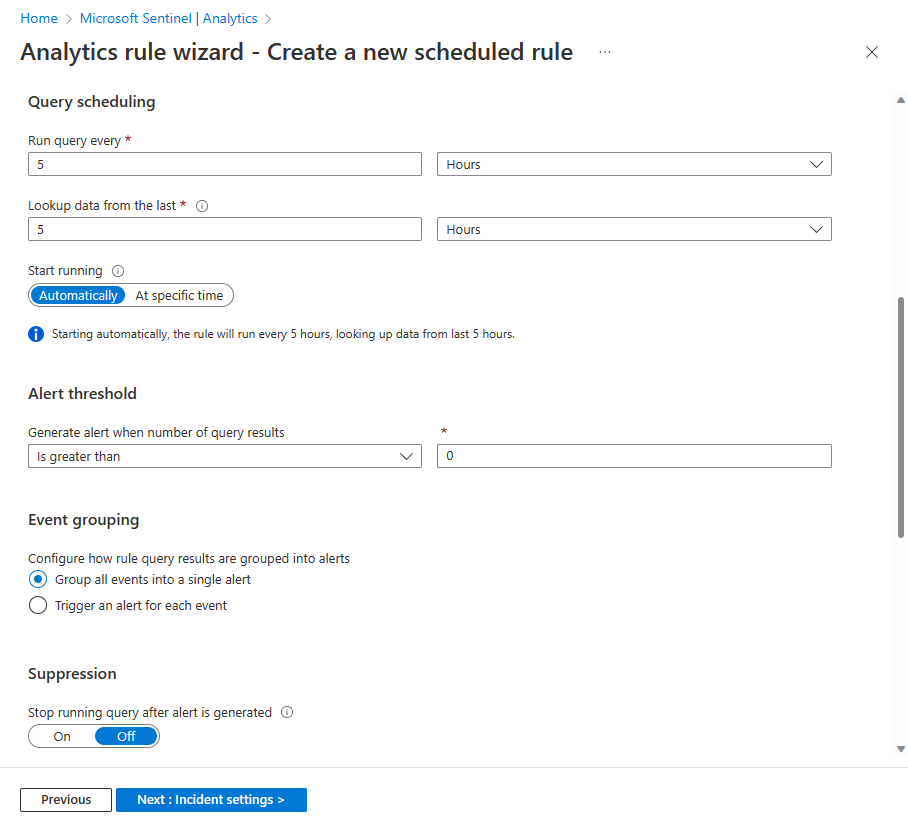

Расписание запросов и порог оповещений

- В разделе Планирование запросов задайте следующие параметры:

Установите запрос запуска каждый, чтобы контролировать частоту выполнения запроса — как часто каждые 5 минут или редко, как один раз каждые 14 дней.

Задайте данные подстановки из последнего, чтобы определить период времени, охватываемый запросом, например, он может запрашивать последние 10 минут данных или последние 6 часов данных. Максимально допустимое значение — 14 дней.

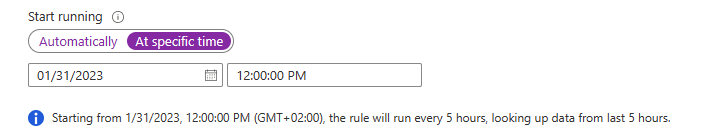

Для нового параметра запуска (в предварительной версии):

- Оставьте значение автоматического продолжения исходного поведения: правило будет выполняться в первый раз при создании и после этого в интервале, заданном в запросе запуска каждого параметра.

- Переключите переключатель в определенное время, если вы хотите определить, когда

- правило сначала выполняется, а не сразу. Затем выберите дату с помощью средства выбора календаря и введите время в формате показанного примера.

Будущие запуски правила будут выполняться через указанный интервал после первого выполнения.

Строка текста в параметрах запуска (с значком сведений слева) суммирует текущие параметры планирования запросов и обратного просмотра.

Интервалы запросов и период поиска

Эти два параметра не зависят друг от друга, с одной оговоркой. Запрос можно выполнять с коротким интервалом, охватывающим период времени, превышающий интервал (на самом деле с перекрывающимися запросами), но вы не можете выполнять запрос через интервал, превышающий период покрытия, в противном случае у вас будут пробелы в общем охвате запросов.

Задержка приема

Чтобы учитывать задержку, которая может возникать между созданием события в источнике и приемом в Microsoft Sentinel, и обеспечить полное покрытие без дублирования данных, Microsoft Sentinel выполняет запланированные правила аналитики в течение пяти минут с запланированной задержки с запланированного времени.

Раздел Порог оповещения позволяет определить уровни чувствительности для правила. Например, выберите для параметра Создавать оповещение, если число результатов запроса вариант превышает и число 1000, чтобы это правило создавало оповещение только в том случае, когда запрос возвращает более 1000 результатов при каждом запуске. Это обязательное поле. Если вы не хотите устанавливать порог, то есть предпочитаете создавать оповещение по каждому событию, введите в это поле значение "0".

Настройка параметров создания инцидентов

На вкладке Параметры инцидента можно выбрать, в каких случаях и как Microsoft Sentinel будет преобразовывать оповещения в инциденты для выполнения конкретных действий. Если ничего не менять на этой вкладке, Microsoft Sentinel будет создавать отдельный инцидент из каждого оповещения. Но вы можете полностью отменить создание инцидентов или группировать по несколько оповещений в один инцидент, изменив параметры на этой вкладке.

Параметры инцидента

В разделе Параметры инцидента параметр Создать инциденты на основе оповещений, активируемых этим правилом анализа по умолчанию принимает значение Включено, то есть Microsoft Sentinel будет создавать отдельный инцидент для каждого оповещения, созданного этим правилом.

- Если вы не хотите, чтобы это правило создавало инциденты (например, если правило лишь собирает сведения для анализа), установите для этого параметра значение Отключено.

- Если вы предпочитаете создавать один инцидент для целой группы оповещений, а не отдельный инцидент для каждого из них, изучите следующий раздел.

Группирование оповещений

В разделе группирования оповещений, если требуется создать один инцидент из группы до 150 аналогичных или повторяющихся оповещений (см. примечание), задайте связанные с группой оповещения, активируемые этим правилом аналитики, в инциденты включено и задайте следующие параметры.

- Ограничить группу оповещениями, созданными за выбранный интервал времени: определите интервал времени, за который будут группироваться схожие или повторяющиеся оповещения. Все подходящие оповещения за указанный промежуток времени будут объединяться в один или несколько инцидентов (с учетом указанных ниже параметров группирования). Оповещения за пределами этого промежутка времени будут приводить к созданию отдельных инцидентов или наборов инцидентов.

- Группировать оповещения, активируемые этим правилом анализа, в один инцидент по: выберите принцип группирования оповещений:

| Параметр | Description |

|---|---|

| Группирование предупреждений в один инцидент, если все сущности совпадают | Оповещения будут объединяться, если они имеют одинаковые значения по каждой из сопоставленных сущностей (как определено на описанной выше вкладке Задание логики правила). Это рекомендуемый параметр. |

| Группировать все предупреждения, активируемые этим правилом, в один инцидент | Будут объединяться все оповещения, созданные этим правилом, даже если у них нет совпадающих значений. |

| Группирование оповещений в один инцидент, если выбранные сущности и сведения совпадают | Будут объединяться оповещения, у которых совпадают значения всех сопоставленных сущностей, сведений об оповещении и настраиваемых параметров, выбранных в соответствующих раскрывающихся списках. Этот вариант вы можете использовать, если хотите создавать отдельные инциденты в зависимости от IP-адресов источника и назначения или группировать оповещения по определенным сущностям и уровням серьезности. Примечание. Если вы выберете этот вариант, необходимо создать хотя бы один тип сущности или выбрать хотя бы одно поле для этого правила. В противном случае проверка правила завершится ошибкой и правило не будет создано. |

- Повторно открыть закрытые совпадающие инциденты. Если инцидент был разрешен и закрыт, а позднее появилось новое оповещение, которое должно относиться к тому же инциденту, поведение системы будет определяться этим параметром. Установите значение Включено, если вы хотите повторно открыть закрытый инцидент, или оставьте значение Отключено, если предпочитаете создать новый инцидент.

Примечание.

В одном инциденте можно объединить до 150 оповещений.

- Инцидент будет создан только после создания всех оповещений. Все оповещения будут добавлены в инцидент сразу после его создания.

- Если правило создаст более 150 оповещений, которые по настроенным параметрам должны группироваться в один инцидент, будет создан еще один инцидент с аналогичными сведениями, и в него будут объединены дополнительные оповещения.

Установка автоматических ответов и создание правила

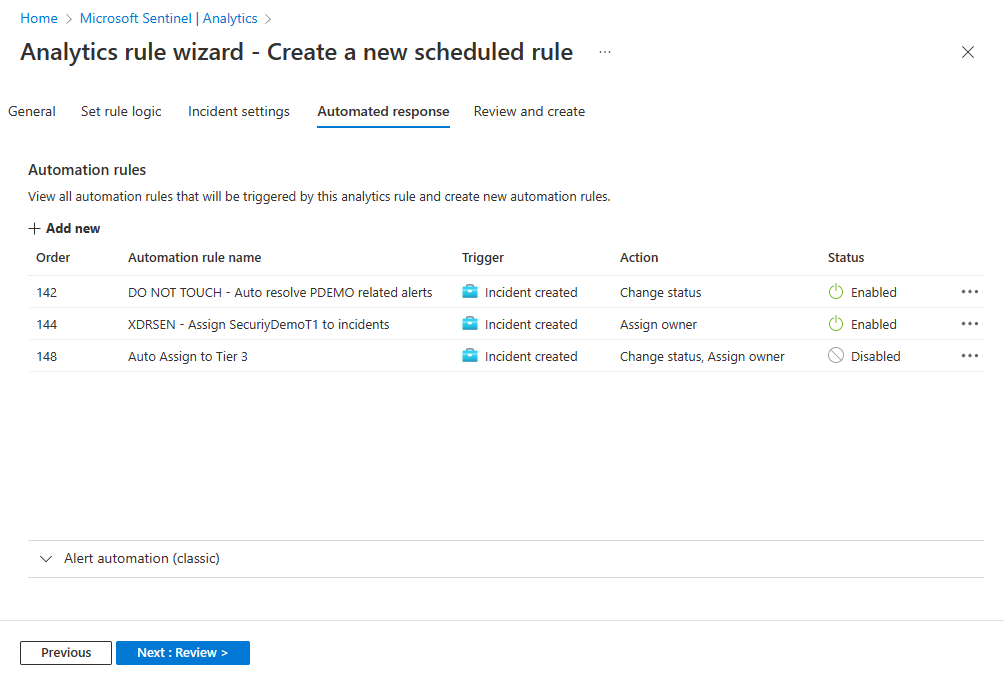

На вкладке "Автоматические ответы" можно использовать правила автоматизации, чтобы задать автоматические ответы на любой из трех типов случаев:

- Когда оповещение создается этим правилом аналитики.

- При создании инцидента с оповещениями, созданными этим правилом аналитики.

- При обновлении инцидента с оповещениями, созданными этим правилом аналитики.

В сетке, отображаемой в правилах автоматизации, отображаются правила автоматизации, которые уже применяются к этому правилу аналитики (в силу того, что они соответствуют условиям, определенным в этих правилах). Вы можете изменить любое из них, щелкнув многоточие в конце каждой строки. Кроме того, можно создать новое правило автоматизации.

Используйте правила автоматизации для выполнения основных операций, назначения, рабочего процесса и закрытия инцидентов.

Автоматизация более сложных задач и вызов ответов из удаленных систем для устранения угроз путем вызова сборников схем из этих правил автоматизации. Это можно сделать для инцидентов, а также для отдельных оповещений.

В разделе автоматизации оповещений (классическая модель) в нижней части экрана вы увидите все сборники схем, настроенные для автоматического запуска при создании оповещения с помощью старого метода.

- По состоянию на июнь 2023 г. в этот список больше нельзя добавлять сборники схем. Сборники схем, уже перечисленные здесь, будут продолжать работать до тех пор, пока этот метод не рекомендуется, начиная с марта 2026 года.

- Если у вас по-прежнему есть сборники схем, перечисленных здесь, следует создать правило автоматизации на основе созданного оповещения триггера и вызвать сборник схем. После этого выберите многоточие в конце строки сборника схем, перечисленных здесь, и нажмите кнопку "Удалить".

Выберите "Рецензирование" и создайте , чтобы просмотреть все параметры для нового правила аналитики. Когда появится сообщение "Проверка пройдена", нажмите кнопку "Создать".

Просмотр правила и выходных данных

- Новое настраиваемое правило (с типом "Запланировано") можно найти в таблице на вкладке Активные правила на главной странице средства Аналитика. В этом списке вы можете включить, отключить или удалить любое правило.

- Чтобы просмотреть результаты создаваемых правил аналитики, перейдите на страницу "Инциденты", где можно просматривать инциденты, исследовать их и устранять угрозы.

- По полученным результатам вы можете изменить правило, чтобы исключить ложноположительные результаты.