Описание подключаемых модулей Майкрософт, доступных в Microsoft Security Copilot

Microsoft Security Copilot интегрируется с различными источниками, включая собственные продукты безопасности Майкрософт, поставщики, отличные от Майкрософт, веб-сайты и база знаний для создания рекомендаций, относящихся к вашей организации.

Одним из механизмов интеграции Copilot с этими различными источниками является подключаемые модули. Подключаемые модули расширяют возможности Copilot. В этом уроке вы изучите подключаемые модули Майкрософт.

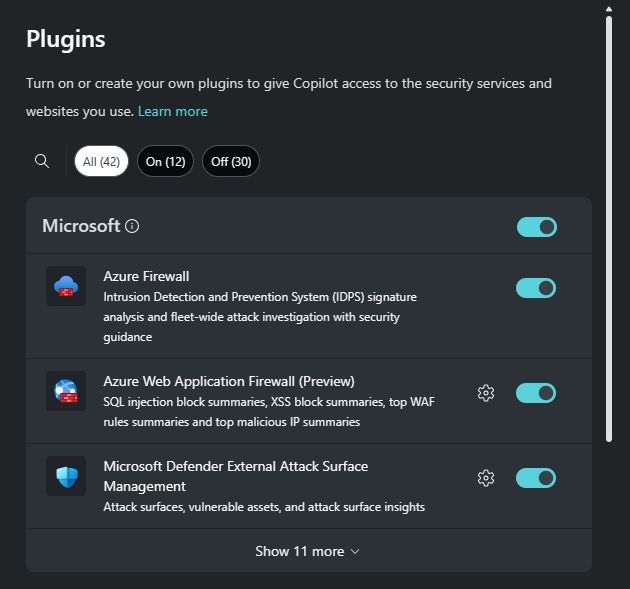

Подключаемые модули Майкрософт

Подключаемые модули Майкрософт предоставляют Copilot доступ к информации и возможностям из продуктов Майкрософт вашей организации. На рисунке, приведенном ниже, отображается только подмножество доступных подключаемых модулей Майкрософт и порядок, в котором перечислены подключаемые модули, могут отличаться от того, что отображается в продукте.

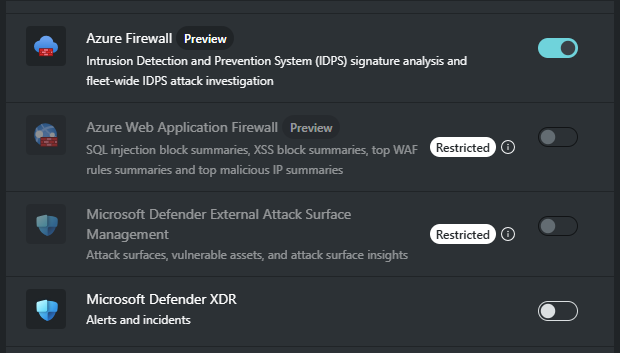

Если владелец Copilot имеет ограниченный доступ к подключаемого модулям, то эти подключаемые модули, установленные как ограниченные, будут отображаться серым и ограниченными.

Как правило, подключаемые модули Майкрософт в Copilot используют модель OBO (от имени) — это означает, что Copilot знает, что клиент имеет лицензии на определенные продукты и автоматически входит в эти продукты. После этого Copilot может получить доступ к определенным продуктам, если подключаемый модуль включен и, где применимо, настроены параметры. Некоторые подключаемые модули Майкрософт, требующие установки, как отмечалось значком параметров или кнопкой установки, могут включать настраиваемые параметры, используемые для проверки подлинности на основе модели OBO.

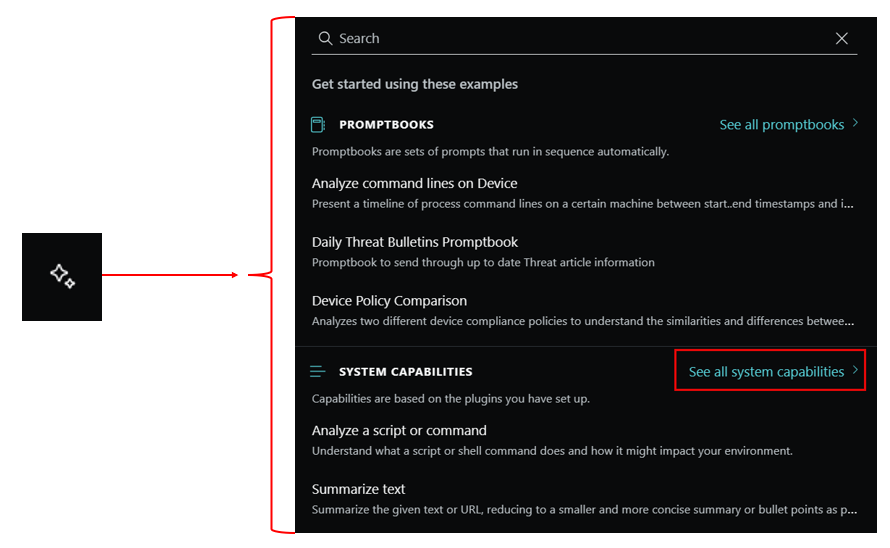

Чтобы просмотреть возможности системы, поддерживаемые включенными подключаемыми модулями, щелкните значок запроса, расположенный на панели запроса, и выберите "Просмотреть все системные возможности". Возможности системы являются конкретными, одними запросами, которые можно использовать в Copilot. Выбор возможностей системы обычно требует дополнительных входных данных для получения полезного ответа, но Copilot предоставляет это руководство.

В следующих разделах приведены краткие описания для многих, но не всех доступных подключаемых модулей Майкрософт. Microsoft Security Copilot постоянно добавляет поддержку продуктов Майкрософт.

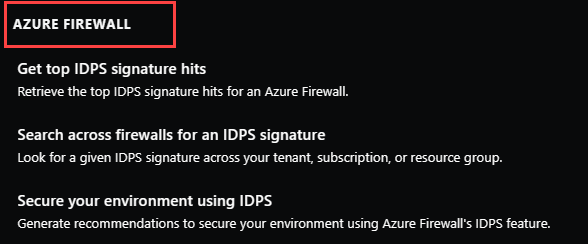

Брандмауэр Azure (предварительная версия)

Брандмауэр Azure — это облачная и интеллектуальная служба безопасности брандмауэра сети, которая обеспечивает лучшую защиту от угроз для облачных рабочих нагрузок, работающих в Azure. Это высокодоступная служба с полным отслеживанием состояния и неограниченными возможностями облачного масштабирования.

Интеграция Брандмауэр Azure с Copilot помогает аналитикам выполнять подробные исследования вредоносного трафика, перехватаемого системой обнаружения и предотвращения вторжений (IDPS) и /или возможностями аналитики угроз брандмауэров в их среде.

Чтобы использовать интеграцию Брандмауэр Azure с Copilot, выполните следующие действия.

- Брандмауэр Azure, которые следует использовать с безопасностью Copilot, необходимо настроить с помощью структурированных журналов ресурсов для поставщиков удостоверений, и эти журналы должны быть отправлены в рабочую область Log Analytics.

- Пользователи, использующие подключаемый модуль Брандмауэр Azure в Security Copilot, должны иметь соответствующие роли управления доступом на основе ролей Azure (RBAC) для доступа к брандмауэру и связанной рабочей области Log Analytics.

- Подключаемый модуль Брандмауэр Azure в Security Copilot должен быть включен.

Брандмауэр Azure возможности в Copilot — это встроенные запросы, которые можно использовать, но вы также можете ввести собственные запросы на основе поддерживаемых возможностей.

Примеры запросов:

- Был ли какой-либо вредоносный трафик перехватывается именем> брандмауэра брандмауэра<?

- Каковы первые 20 попаданий поставщиков удостоверений за последние семь дней для имени брандмауэра <в имени>> группы ресурсов группы <ресурсов?

- Если я хочу убедиться, что все брандмауэры защищены от атак с идентификатора <подписи,> как это сделать?

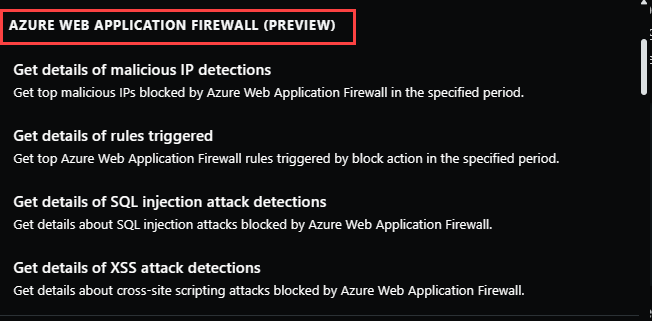

Azure Брандмауэр веб-приложений (предварительная версия)

Интеграция Azure Брандмауэр веб-приложений (WAF) в Security Copilot позволяет глубоко изучить события Azure WAF. Это поможет вам исследовать журналы WAF, активируемые Azure WAF в течение нескольких минут, и предоставить связанные векторы атак с помощью ответов на естественном языке на скорости компьютера. Она обеспечивает видимость ландшафта угроз вашей среды. Он позволяет получить список наиболее часто активированных правил WAF и определить верхние ip-адреса в вашей среде.

Интеграция с Безопасностью Copilot поддерживается как в Azure WAF, интегрированной с Шлюз приложений Azure, так и в Azure WAF, интегрированной с Azure Front Door.

Чтобы использовать интеграцию Azure WAF в Copilot, подключаемый модуль Azure WAF в Security Copilot должен быть включен и настроен.

Предварительная версия автономного интерфейса в Azure WAF поможет вам:

- Предоставление списка основных правил Azure WAF, активируемых в клиентской среде, и создание глубокого контекста со связанными векторами атак.

- Предоставление списка вредоносных IP-адресов в среде клиента и создание связанных угроз.

- Сводка атак на внедрение SQL (SQLi).

- Сводка атак на межсайтовые сценарии (XSS).

Возможности Azure Брандмауэр веб-приложений в Copilot — это встроенные запросы, которые можно использовать, но вы также можете ввести собственные запросы на основе поддерживаемых возможностей.

Примеры запросов:

- Была ли атака на внедрение SQL в глобальный WAF в последний день?

- Какие основные глобальные правила WAF активировались за последние 24 часа?

- Сводка списка вредоносных IP-адресов в waF Azure Front Door за последние шесть часов?

Поиск ИИ Azure (предварительная версия)

Подключаемый модуль поиска ИИ Azure позволяет подключать база знаний или репозитории вашей компании к Microsoft Security Copilot. Сведения об этом подключаемом модуле и подключениях к база знаний описаны в следующем уроке этого модуля.

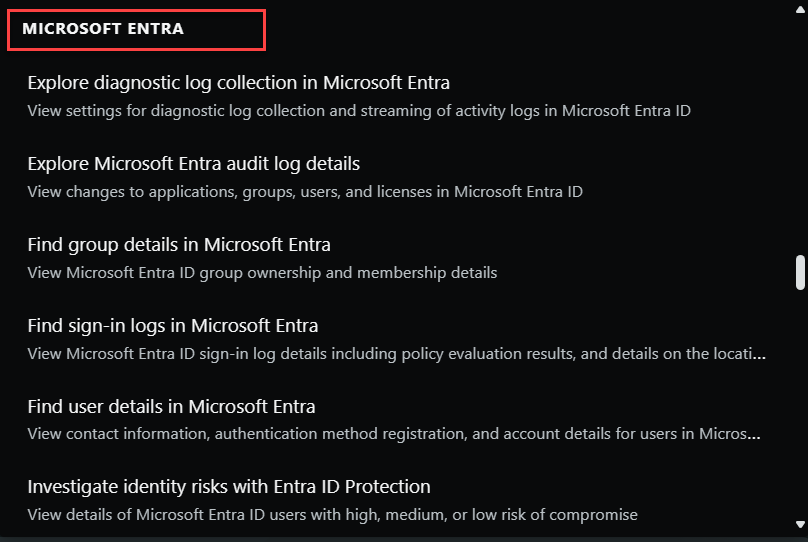

Microsoft Entra

Microsoft Entra — это семейство решений для многооблачного удостоверения и сетевого доступа, которые позволяют организациям защищать любое удостоверение и безопасный доступ к любому ресурсу. Она предоставляет единую платформу для управления удостоверениями и сетевым доступом, что упрощает защиту удостоверений и доступ к ресурсам в многооблачных и гибридных средах.

Безопасность Copilot интегрируется с Microsoft Entra. С включенным подключаемым модулем Entra аналитики по безопасности могут на естественном языке мгновенно получать сводку по рискам, указания по их устранению и рекомендации по каждому идентификатору, подверженному риску. Аналитики могут использовать Copilot как руководство при создании рабочего процесса жизненного цикла, чтобы упростить процесс создания и выдачи учетных данных и прав доступа пользователей. Эти и многие другие возможности Entra поддерживаются Copilot.

Возможности Microsoft Entra в Copilot реализованы в виде встроенных запросов, однако использовать можно не только их, но и собственные запросы в зависимости от поддерживаемых возможностей.

С включенным подключаемым модулем интеграция Copilot с Microsoft Entra также может быть испытана благодаря встроенному интерфейсу. Сценарии, поддерживаемые внедренным интерфейсом, подробно описаны в модуле с названием "Описание внедренных возможностей Microsoft Security Copilot".

Microsoft Intune

Microsoft Intune — это единое облачное решение для управления конечными точками. Он управляет доступом пользователей к ресурсам организации и упрощает управление приложениями и устройствами на многих устройствах, включая мобильные устройства, настольные компьютеры и виртуальные конечные точки.

Security Copilot интегрируется с Microsoft Intune . Если Microsoft Intune доступен в том же клиенте, что и Copilot, и подключаемый модуль включен, Copilot сможет получить сведения о ваших устройствах, приложениях, политиках соответствия и конфигурациях, а также назначения политик, управляемых в Intune.

Чтобы использовать подключаемый модуль Microsoft Intune, пользователю потребуется назначить определенную службу Intune роль, например роль Диспетчера безопасности конечных точек Intune, а также разрешение роли, которое предоставляет доступ к Copilot.

Возможности, поддерживаемые подключаемым модулем Intune, позволяют пользователю:

- Сравните различные базовые уровни безопасности.

- Получите краткую информацию о существующей политике.

- Получите область назначения политики.

- Получите различия или сравнения между двумя устройствами.

- Быстро соберите информацию об устройстве, задав вопрос о нем.

- Получите подробную информацию о регистрации устройств пользователя и их соответствии требованиям для устранения неполадок или расследования безопасности.

- И многое другое

Возможности Microsoft Intune в Copilot — это встроенные запросы, которые можно использовать, но вы также можете ввести собственные запросы на основе поддерживаемых возможностей.

Ниже приведены некоторые примеры запросов:

- Каким приложениям Intune назначаются чаще всего?

- Сколько устройств было зарегистрировано в Intune за последние 24 часа?

- В чем разница в конфигурации оборудования между устройствами DeviceA и DeviceB?

С включенным подключаемым модулем интеграция Copilot с Microsoft Intune также может быть испытана с помощью встроенного интерфейса. Сценарии, поддерживаемые внедренным интерфейсом, подробно описаны в модуле с названием "Описание внедренных возможностей Microsoft Security Copilot".

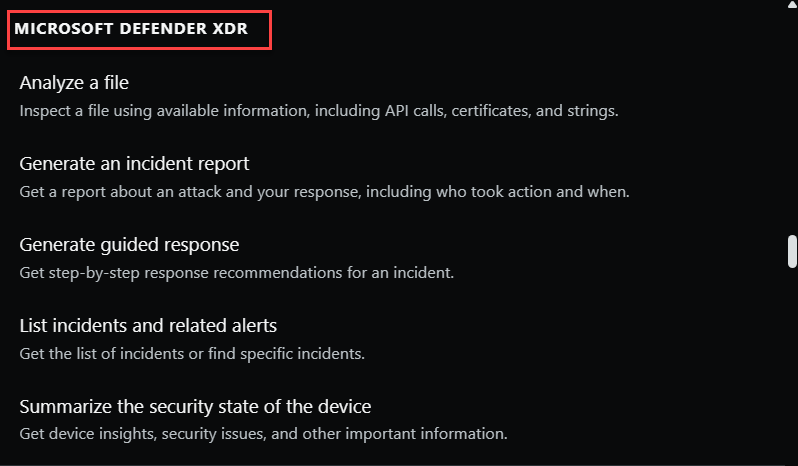

Microsoft Defender XDR

XDR в Microsoft Defender — это единый набор защиты, который изначально координирует обнаружение, предотвращение, расследование и реагирование между конечными точками, удостоверениями, электронной почтой и приложениями для обеспечения интегрированной защиты от сложных атак.

В Copilot есть два отдельных подключаемых модуля, которые относятся к XDR в Microsoft Defender (пользовательский интерфейс по-прежнему может отображать Microsoft 365 Defender):

- Microsoft Defender XDR

- Преобразование естественного языка в KQL для Microsoft Defender XDR

Разрешение роли, которое предоставляет пользователю доступ к Copilot, определяет уровень доступа к данным XDR в Microsoft Defender. Дополнительные разрешения роли не требуются для использования подключаемого модуля XDR в Microsoft Defender или естественного языка для подключаемого модуля XDR KQL Defender.

Microsoft Defender XDR

Подключаемый модуль Microsoft Defender XDR включает следующие возможности:

- Быстрое создание сводки инцидентов

- Выполните действия по инцидентам с помощью интерактивных ответов.

- Создание отчетов об инцидентах

- Получение интерактивных ответов на инциденты

- Получение сводок устройств Defender

- Анализ файлов

- Ряд других возможностей

Возможности Microsoft Defender XDR в Copilot реализованы в виде встроенных запросов, однако использовать можно не только их, но и собственные запросы в зависимости от поддерживаемых возможностей.

Copilot также включает встроенную подсказку для расследования инцидентов XDR в Microsoft Defender, с помощью которой можно получить отчет о конкретном инциденте, с соответствующими оповещениями, оценками репутации, пользователями и устройствами.

С включенным подключаемым модулем интеграция Copilot с XDR Defender также может быть испытана через внедренный интерфейс. Сценарии, поддерживаемые внедренным интерфейсом, подробно описаны в модуле с названием "Описание внедренных возможностей Microsoft Security Copilot".

Естественный язык к KQL для Microsoft Defender

Подключаемый модуль естественного языка для KQL для Microsoft Defender (NL2KQLDefender) позволяет использовать функции помощника по запросам, которые преобразуют любой вопрос естественного языка в контексте охоты на угрозы в готовый запрос KQL. Помощник по запросам экономит время сотрудников службы безопасности, генерируя запрос KQL, который затем можно автоматически запустить или дополнительно настроить в соответствии с потребностями аналитика.

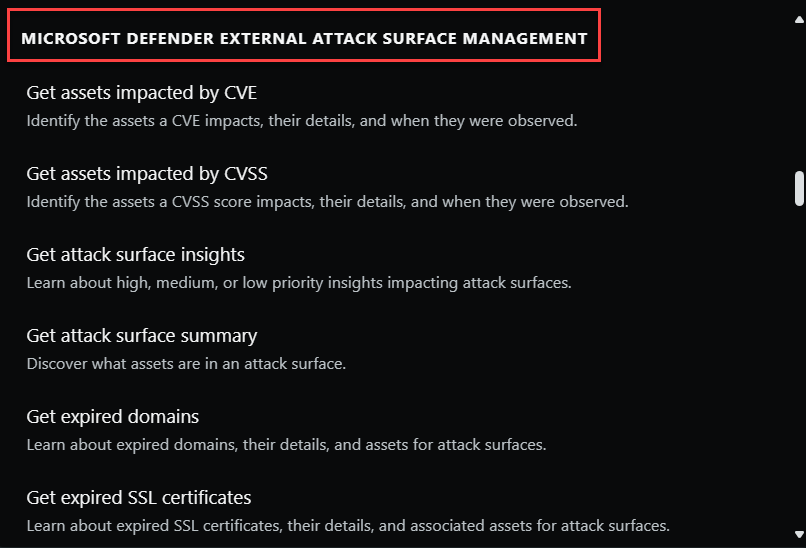

Управление направлением внешних атак Microsoft Defender (Defender EASM)

Управление направлением внешних атак Microsoft Defender (Defender EASM) постоянно обнаруживает и сопоставляет вашу цифровую атаку, чтобы обеспечить внешнее представление вашей сетевой инфраструктуры. Эта видимость позволяет группам безопасности и ИТ-отделам определять неизвестные, определять приоритеты рисков, устранять угрозы и расширять управление уязвимостью и уязвимостью за пределами брандмауэра. Атака Surface Insights создается с помощью данных уязвимостей и инфраструктуры, чтобы продемонстрировать ключевые области, касаемые вашей организации.

Если вы используете Defender EASM в том же клиенте, что и Copilot и включите подключаемый модуль, Copilot может получить аналитические сведения от Defender EASM о области атак организации. Эти аналитические сведения помогут вам понять состояние безопасности и устранить уязвимости.

Возможности EASM в Defender в Copilot — это встроенные запросы, которые можно использовать, но вы также можете ввести собственные запросы на основе поддерживаемых возможностей.

Ниже приведены примеры запросов:

- Влияет ли моя внешняя атака на CVE-2023-21709?

- Получение ресурсов, затронутых высокоприоритетными CVSS в моей области атаки.

- Сколько ресурсов имеет критически важные CVSS для моей организации?

Чтобы использовать этот подключаемый модуль, необходимо настроить параметры для идентификации подписки вашей организации в Defender EASM.

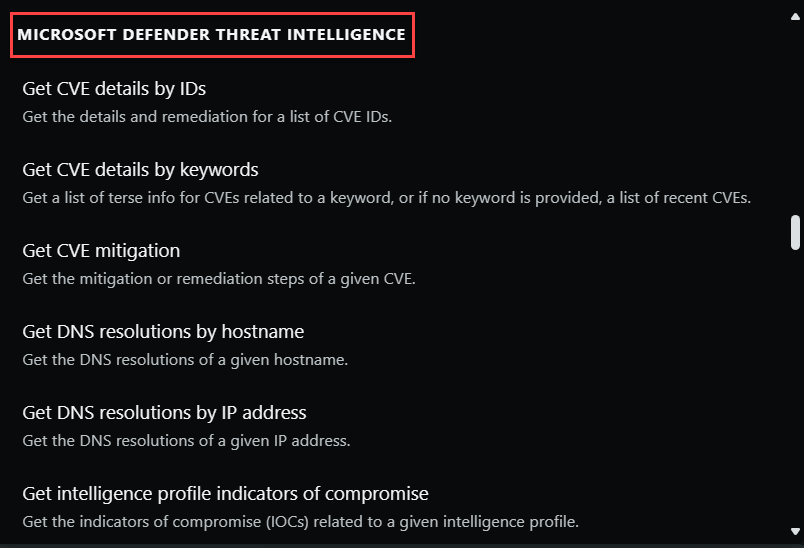

Аналитика угроз Microsoft Defender

Аналитика угроз Microsoft Defender (Defender TI) — это платформа, которая упрощает выполнение, реагирование на инциденты, охоту на угрозы, управление уязвимостями и аналитические рабочие процессы аналитика кибер-угроз при проведении анализа инфраструктуры угроз и сбора аналитики угроз.

Security Copilot интегрируется с Microsoft Defender TI. При активированном подключаемом модуле Defender TI Copilot предоставляет информацию о группах действий угроз, индикаторах компрометации (IOC), инструментах и контекстную аналитику угроз. Вы можете использовать запросы и наборы запросов для исследования инцидентов, обогащения потоков охоты на угрозы аналитикой угроз или более полного понимания глобальной ситуации с угрозами в вашей организации.

Возможности TI в Microsoft Defender в Copilot — это встроенные запросы, которые можно использовать, но вы также можете ввести собственные запросы на основе поддерживаемых возможностей.

Ниже приведены некоторые примеры запросов:

- Показать мне последние статьи об угрозах.

- Получение статей об угрозах, связанных с финансовой отраслью.

- Поделитесь технологиями, которые подвержены уязвимости — CVE-2021-44228.

- Сводка уязвимости CVE-2021-44228.

Встроенные сборники запросов, которые предоставляют информацию из Defender TI, включают:

- Оценка влияния уязвимостей — создает отчет, в котором приводится сводка аналитики по известной уязвимости, включая шаги по ее устранению.

- Профиль субъекта угроз. Создает отчет профилирования известной группы действий, включая предложения по защите от общих средств и тактики.

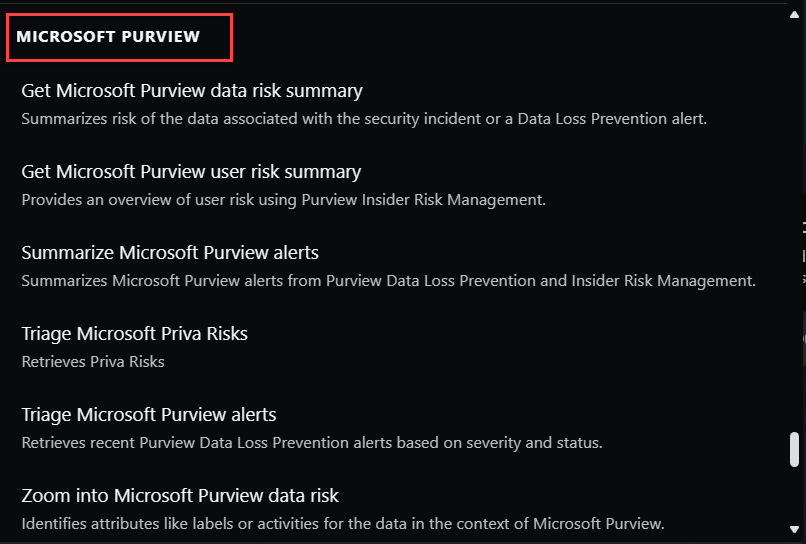

Microsoft Purview

Microsoft Purview — это комплексный набор решений, которые помогут вашей организации управлять данными, защищать их и управлять ими. Решения Microsoft Purview обеспечивают интегрированное покрытие и помогают устранить фрагментацию данных в разных организациях, отсутствие видимости, которая препятствует защите и управлению данными, а также размытию традиционных ролей управления ИТ-клиентами.

Подключаемый модуль Purview в Security Copilot позволяет получить ценные данные и аналитические сведения о рисках пользователей, чтобы определить источник атаки и любые конфиденциальные данные, которые могут быть подвержены риску, если у вас есть соответствующее разрешение на роль в Microsoft Purview. Так как Microsoft Copilot предполагает разрешения пользователя при попытке доступа к данным для ответа на запросы, необходимо иметь необходимые разрешения роли для доступа к данным. Кроме того, ваша организация должна быть лицензирована и подключена к применимым решениям Microsoft Purview.

Возможности Microsoft Purview в Copilot — это встроенные запросы, которые можно использовать, но вы также можете ввести собственные запросы на основе поддерживаемых возможностей.

Возможности Copilot также можно испытать непосредственно в решениях Purview с помощью встроенного интерфейса. Сценарии, поддерживаемые внедренным интерфейсом, подробно описаны в модуле с названием "Описание внедренных возможностей Microsoft Security Copilot".

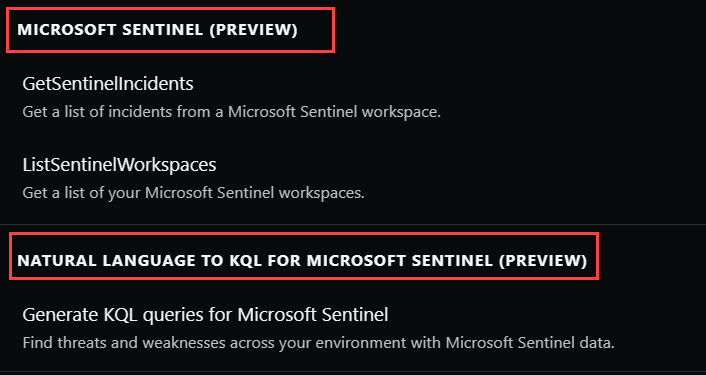

Microsoft Sentinel (предварительная версия)

Microsoft Sentinel предоставляет интеллектуальную аналитику безопасности и аналитику угроз на предприятии. Используя Microsoft Sentinel, вы получаете единое решение для обнаружения атак, отображения угроз, их упреждающего поиска и реагирования на них.

В Copilot есть два отдельных подключаемых модуля, которые относятся к Sentinel:

- Microsoft Sentinel (предварительная версия)

- Естественный язык для Microsoft Sentinel KQL (предварительная версия)

Microsoft Sentinel (предварительная версия)

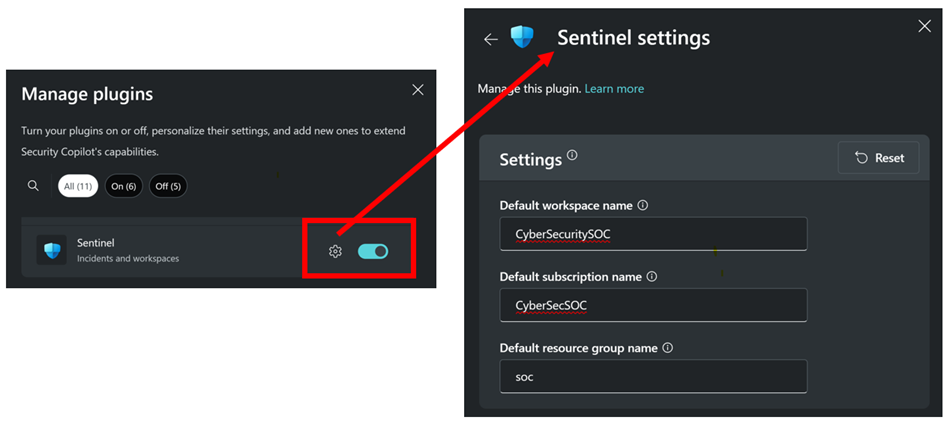

Чтобы использовать подключаемый модуль Sentinel, пользователю должна быть назначена роль, которая предоставляет доступ к Copilot, и определенная роль для Sentinel, например роль читателя Microsoft Sentinel, для доступа к инцидентам в рабочей области.

Подключаемый модуль Sentinel также требует, чтобы пользователь настраивал рабочую область Sentinel, имя подписки и имя группы ресурсов.

Возможности подключаемого модуля Sentinel сосредоточены на инцидентах и рабочих областях. Кроме того, в Copilot включен набор запросов для исследования инцидентов Microsoft Sentinel. В этом наборе запросов содержатся запросы на получение отчета о конкретном инциденте, а также на связанные оповещения, результаты оценки репутации, имена пользователей и устройств.

Естественный язык для Microsoft Sentinel KQL (предварительная версия)

Подключаемый модуль для преобразования естественного языка в KQL для Sentinel (NL2KQLSentinel) преобразует любой вопрос на естественном языке в контексте поиска угроз в готовый к выполнению запрос на KQL. Это экономит время групп безопасности, поскольку генерирует запрос на KQL, который затем можно автоматически запускать или дополнительно настроить в соответствии с потребностями аналитика.