Использование групп безопасности сети для контроля доступа к сети

В рамках проекта переноса вашей ERP-системы в Azure необходимо убедиться в том, что серверы имеют правильный уровень изоляции, чтобы только авторизованные системы могли создавать сетевые подключения. Например, у вас есть серверы баз данных, где хранятся данные ERP-приложения. Вы хотите заблокировать запрещенным системам связь с этими серверами по сети, при этом разрешив для серверов приложений взаимодействие с серверами баз данных.

Группы безопасности сети

Группы безопасности сети фильтруют сетевой трафик с ресурсами Azure. Они также содержат правила безопасности, которые могут разрешать или запрещать входящий и исходящий трафик. Группы безопасности сети можно использовать для фильтрации трафика между виртуальными машинами или подсетями как в виртуальной сети, так и из Интернета.

Назначение группы безопасности сети и оценка

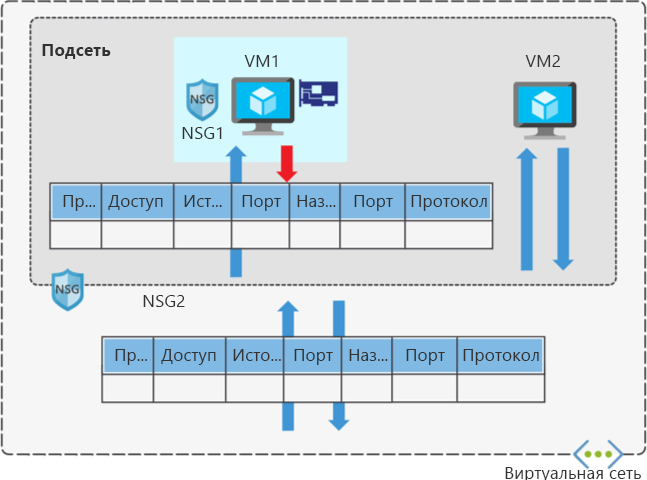

Группы безопасности сети назначаются сетевому интерфейсу или подсети. При назначении группы безопасности сети подсети правила применяются ко всем сетевым интерфейсам в этой подсети. Дополнительно трафик можно ограничить, связав группу безопасности сети с сетевым интерфейсом виртуальной машины.

При применении групп безопасности сети к подсети и сетевому интерфейсу каждая группа безопасности сети оценивается независимо. Входящий трафик сначала оценивается группой безопасности сети, примененной к подсети, а затем группой безопасности сети, примененной к сетевому интерфейсу. И наоборот, исходящий из виртуальной машины трафик сначала оценивается группой безопасности сети, которая применяется к сетевому интерфейсу, а затем группой безопасности сети, примененной к подсети.

Применение группы безопасности сети к подсети, а не к отдельным сетевым интерфейсам позволяет сократить затраты на администрирование и управление. Такой подход также гарантирует, что все виртуальные машины в указанной подсети защищаются одним и тем же набором правил.

К каждой подсети и сетевому интерфейсу можно примерить только одну группу безопасности сети. Группы безопасности сети поддерживают протокол TCP (протокол управления передачей), UDP (протокол пользовательской диаграммы данных) и ICMP (протокол сообщений управления интернетом) и работают на уровне 4 модели OSI (взаимодействие с открытыми системами).

В этом сценарии производственной компании группы безопасности сети помогут защитить сеть. Вы можете контролировать то, какие компьютеры могут подключаться к серверам приложений. Группу безопасности сети можно настроить таким образом, чтобы к серверам могли подключаться только определенные диапазоны IP-адресов. Это можно заблокировать еще больше, разрешая доступ только к определенным портам или из отдельных IP-адресов. Эти правила можно применять к устройствам, которые подключаются удаленно из локальных сетей или между ресурсами в Azure.

Правила безопасности

Группа безопасности сети содержит одно или несколько правил безопасности. Вы можете настроить правила безопасности, чтобы разрешить или запретить трафик.

Правила имеют несколько свойств:

| Свойство | Пояснение |

|---|---|

| Имя. | Уникальное имя в пределах группы безопасности сети |

| Приоритет | Число от 100 до 4096 |

| Источник и назначение | Любой или отдельный IP-адрес, бесклассовый блок маршрутизации между доменами (CIDR) (10.0.0.0/24, например), тег службы или группа безопасности приложений |

| Протокол | TCP, UDP или любой |

| Направление | Применяется ли правило к входящего или исходящему трафику |

| Диапазон портов | Отдельный порт или диапазон портов |

| Действие | Разрешить или запретить трафик |

Правила безопасности группы безопасности сети оцениваются по приоритету. Они используют сведения о пяти кортежах (источник, исходный порт, назначение, порт назначения и протокол), чтобы разрешить или запретить трафик. Когда конфигурация устройства соответствует условиям правила, обработка правила прекращается.

Например, предположим, что ваша компания создала правило безопасности, разрешающее входящий трафик через порт 3389 (RDP) для веб-серверов с приоритетом 200. Предположим далее, что другой администратор создал правило для блокировки входящего трафика через порт 3389 с приоритетом, равным 150. Правило запрета имеет приоритет, так как оно обрабатывается в первую очередь. Правило с приоритетом 150 обрабатывается перед правилом с приоритетом 200.

С помощью групп безопасности сети можно отслеживать состояние подключений. Обратный трафик для того же сеанса TCP/UDP разрешается автоматически. Например, правило входящего трафика, разрешающее трафик через порт 80, также позволяет виртуальной машине ответить на запрос (обычно через временный порт). Создавать соответствующее правило для исходящего трафика не нужно.

В отношении системы ERP веб-серверы для приложения ERP подключаются к серверам базы данных, которые находятся в собственных подсетях. Можно применить правила безопасности, чтобы указать, что для веб-серверов допустим только обмен данными через порт 1433 для связи с базой данных SQL Server. Весь остальной трафик к серверам баз данных будет отклонен.

Правила безопасности по умолчанию

При создании группы безопасности сети Azure создает несколько правил по умолчанию. Эти правила по умолчанию нельзя изменить, но можно переопределить с помощью собственных правил. Они разрешают подключения в виртуальной сети и из подсистем балансировки нагрузки Azure. Кроме того, они разрешают исходящие подключения к Интернету и запрещают входящий трафик из Интернета.

Ниже приведены правила по умолчанию для входящего трафика.

| Приоритет | Имя правила | Description |

|---|---|---|

| 65000 | AllowVnetInbound | Разрешить входящий трафик из любой виртуальной машины на любую виртуальную машину в виртуальной сети |

| 65001 | AllowAzureLoadBalancerInbound | Разрешить передачу трафика из подсистемы балансировки нагрузки по умолчанию к любой виртуальной машине в подсети |

| 65500 | DenyAllInBound | Запретить трафик из внешних источников к любой из виртуальных машин |

Ниже приведены правила по умолчанию для исходящего трафика.

| Приоритет | Имя правила | Description |

|---|---|---|

| 65000 | AllowVnetOutbound | Разрешить исходящий трафик из любой виртуальной машины на любую виртуальную машину в виртуальной сети |

| 65001 | AllowInternetOutbound | Разрешить исходящий трафик, поступающий в Интернет из любой виртуальной машины |

| 65500 | DenyAllOutBound | Запрет трафика из любой внутренней виртуальной машины в систему за пределами виртуальной сети |

Расширенные правила безопасности

Расширенные правила безопасности можно использовать для групп безопасности сети, чтобы упростить управление большим количеством правил. Расширенные правила безопасности также позволяют вам реализовать более сложные наборы правил для сети. Расширенные правила позволяют добавлять следующие параметры в правило безопасности:

- Несколько IP-адресов

- Несколько портов

- Теги служб

- Группы безопасности приложений

Предположим, ваша компания хочет ограничить доступ к ресурсам в центре обработки данных, распределенным по нескольким диапазонам сетевых адресов. С помощью расширенных правил можно добавить эти диапазоны в одно правило, уменьшая административные издержки и сложность групп безопасности сети.

Теги служб

Для дополнительного упрощения настройки групп безопасности сети можно использовать теги служб. С их помощью можно разрешать или запрещать трафик к указанной службе Azure как глобально, так и для региона.

Теги служб упрощают защиту виртуальных машин и виртуальных сетей Azure, позволяя ограничить доступ к ресурсам и службам. Теги служб представляют группу IP-адресов, а также помогают упростить настройку правил безопасности. Для ресурсов, которые можно указать с помощью тега, не нужно знать IP-адрес или порт.

Можно ограничить доступ ко множеству служб. Корпорация Майкрософт сама управляет тегами служб (создавать собственные теги нельзя). Вот некоторые примеры тегов:

- VirtualNetwork: представляет все адреса виртуальной сети в любом месте Azure и в локальной сети, если вы используете гибридное подключение.

- AzureLoadBalancer: обозначает подсистему балансировки нагрузки инфраструктуры Azure. Он преобразуется в виртуальный IP-адрес узла (168.63.129.16), где инициируются проверки работоспособности Azure.

- Интернет: представляет все, что находится за пределами адреса виртуальной сети, доступного для общедоступного доступа, включая ресурсы с общедоступными IP-адресами. Одним из таких ресурсов являются веб-приложения службы приложений Azure.

- AzureTrafficManager: представляет IP-адрес для Диспетчер трафика Azure.

- Хранилище: представляет пространство IP-адресов для служба хранилища Azure. Можно указать, разрешен трафик или запрещен. Можно также указать, ограничен ли доступ только определенным регионом, но вы не сможете выбрать отдельные учетные записи хранения.

- SQL: представляет адрес для служб База данных SQL Azure, База данных Azure для MySQL, База данных Azure для PostgreSQL и Azure Synapse Analytics. Можно указать, разрешен трафик или запрещен, а также ограничить его определенным регионом.

- AppService: представляет префиксы адресов для службы приложение Azure.

Группы безопасности приложений

Группы безопасности приложений позволяют настроить сетевую безопасность для ресурсов, используемых в конкретных приложениях. Вы можете сгруппировать виртуальные машины логически независимо от того, какие им назначены IP-адреса или подсети.

Группы безопасности приложений в группе безопасности сети можно использовать для применения правила безопасности к группе ресурсов. Это упрощает развертывание и масштабирование рабочих нагрузок конкретного приложения. Вы можете добавить новое развертывание виртуальной машины в одну или несколько групп безопасности приложений, и эта виртуальная машина автоматически выбирает правила безопасности для этой рабочей нагрузки.

Группа безопасности приложений позволяет объединять сетевые интерфейсы. Затем ее можно использовать как правило источника или назначения в группе безопасности сети.

Например, у вашей компании есть множество внешних серверов в виртуальной сети. Веб-серверы должны быть доступны через порты 80 и 8080. Серверы баз данных должны быть доступны через порт 1433. Вы назначаете сетевые интерфейсы веб-серверов в одну группу безопасности приложений, а сетевые интерфейсы серверов баз данных — в другую группу безопасности приложений. Затем вы создаете два правила для входящего трафика в группе безопасности сети. Одно правило разрешает трафик HTTP на все серверы в группе безопасности приложений веб-серверов. Второе правило разрешает трафик SQL на все серверы в группе безопасности приложений серверов баз данных.

Без групп безопасности приложений необходимо было бы создать отдельное правило для каждой виртуальной машины. Кроме того, необходимо добавить группу безопасности сети в подсеть, а затем добавить все виртуальные машины в эту подсеть.

Главное преимущество групп безопасности приложений заключается в том, что они облегчают администрирование. Кроме того, можно легко добавлять и удалять сетевые интерфейсы в группе безопасности приложений при развертывании или повторном развертывании серверов приложений. Можно также динамически применять новые правила для группы безопасности приложений, которые затем автоматически применяются ко всем виртуальным машинам в этой группе.

Когда следует использовать группы безопасности сети

Рекомендуется всегда использовать группы безопасности сети для защиты сетевых ресурсов от нежелательного трафика. Группы безопасности сети позволяют настроить детальный контроль доступа на уровне сети без потенциальных сложностей с настройкой правил безопасности для каждой виртуальной машины или виртуальной сети.