Настройка методов многофакторной проверки подлинности

Как упоминалось ранее в модуле, мы рекомендуем пользователям выбрать несколько методов проверки подлинности в случае, если их основной метод недоступен.

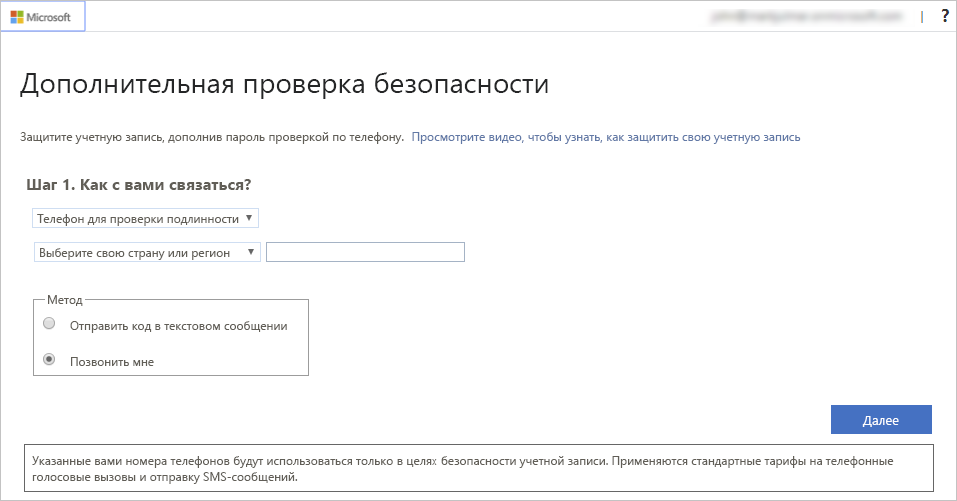

Когда пользователь входит в службу, требующую MFA в первый раз, он запрашивает зарегистрировать предпочтительный метод многофакторной проверки подлинности, как показано на следующем снимке экрана:

Совет

Если вы выполнили предыдущее упражнение и включили MFA для учетной записи и приложения, вы можете попытаться получить доступ к этому приложению с указанной учетной записью пользователя. Вы должны увидеть предыдущий поток.

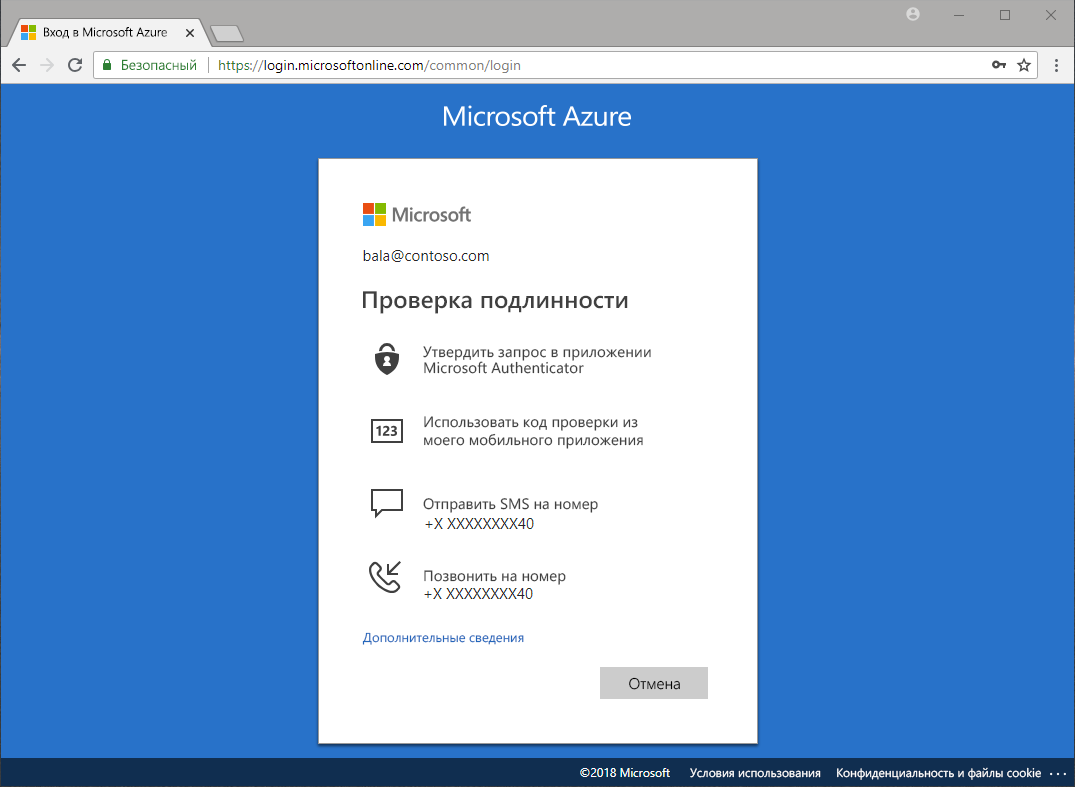

После регистрации каждый раз, когда пользователи входят в службу или приложение, для которых требуется MFA, процесс входа Azure запрашивает сведения о проверке подлинности, как показано на следующем рисунке:

Методы проверки подлинности Azure

Как вы видели ранее, существует несколько возможных методов проверки подлинности, которые администратор может настроить. Некоторые из них также поддерживают самостоятельный сброс пароля (SSPR), что позволяет пользователям сбрасывать пароль, предоставляя вторичную форму проверки подлинности. Вы можете использовать эту службу с многофакторной проверкой подлинности Microsoft Entra, чтобы упростить нагрузку на ИТ-сотрудников.

В следующей таблице перечислены методы проверки подлинности и службы, которые могут их использовать.

| Authentication method | Службы |

|---|---|

| Пароль | Многофакторная проверка подлинности Microsoft Entra и SSPR |

| Контрольные вопросы: | SSPR |

| Адрес электронной почты | SSPR |

| Windows Hello для бизнеса | Многофакторная проверка подлинности Microsoft Entra и SSPR |

| Ключ безопасности FIDO2 | Многофакторная проверка подлинности Microsoft Entra и SSPR |

| Приложение Microsoft Authenticator | Многофакторная проверка подлинности Microsoft Entra и SSPR |

| Токен оборудования OATH | Многофакторная проверка подлинности Microsoft Entra и SSPR |

| Программный токен OATH | Многофакторная проверка подлинности Microsoft Entra и SSPR |

| Текстовое сообщение | Многофакторная проверка подлинности Microsoft Entra и SSPR |

| Голосовой звонок | Многофакторная проверка подлинности Microsoft Entra и SSPR |

| Пароли приложений | Многофакторная проверка подлинности Microsoft Entra в определенных случаях |

Пароль

Этот метод является единственным, который нельзя отключить.

Контрольные вопросы:

Этот метод доступен только для неадминистративных учетных записей, использующих самостоятельный сброс пароля.

Azure хранит секретные вопросы в объекте пользователя в каталоге, обеспечивая его конфиденциальность и повышенную безопасность. Только пользователи могут отвечать на вопросы и только во время регистрации. Администратор не может читать или изменять вопросы или ответы пользователя.

Azure предоставляет 35 заранее определенных вопросов, переведенных и локализованных с учетом языкового стандарта браузера.

Вы можете настроить вопросы с помощью административного интерфейса. Azure отображает их на введенном языке. Максимальная длина составляет 200 символов.

Адрес электронной почты

Этот метод доступен только в SSPR. Рекомендуется избежать использования учетной записи электронной почты, для доступа к ней не требуется пароль Microsoft Entra.

Windows Hello для бизнеса

Windows Hello для бизнеса обеспечивает надежную, полностью интегрированную биометрическую проверку подлинности на основе распознавания лиц или сопоставления отпечатков пальцев. Windows Hello для бизнеса, ключи безопасности FIDO2 и Microsoft Authenticator являются решениями без пароля.

Ключи безопасности FIDO2

Ключи безопасности FIDO2 — это нефишируемый, основанный на стандартах метод проверки подлинности и без пароля, который может поступать в любой форм-фактор. Fast Identity Online (FIDO) представляет собой открытый стандарт для проверки подлинности без пароля.

Пользователи могут зарегистрироваться, а затем выбрать ключ безопасности FIDO2 в интерфейсе входа в качестве основного средства проверки подлинности. Эти ключи безопасности FIDO2 обычно являются USB-устройствами, но также могут использовать Bluetooth или NFC.

Ключи безопасности FIDO2 можно использовать для входа в свои идентификаторы Microsoft Entra или гибридные устройства Windows 10, присоединенные к Microsoft Entra. Они могут получить единый вход в свои облачные и локальные ресурсы. Пользователи также могут входить в поддерживаемых браузерах.

Приложение Microsoft Authenticator

Этот метод доступен для Android и iOS. Пользователи могут зарегистрировать свое мобильное приложение здесь.

Приложение Microsoft Authenticator помогает предотвратить несанкционированный доступ к учетным записям. Он отправляет уведомление, которое помогает остановить мошеннические транзакции на смартфон или планшет. Пользователи просматривают уведомление и подтверждают или запрещают запрос.

Пользователи могут использовать приложение Microsoft Authenticator или приложения сторонних производителей в качестве программного токена для создания кода проверки OATH. После ввода имени пользователя и пароля пользователи введите код, предоставленный приложением на экране входа. Код проверки выступает вторым методом проверки подлинности. Пользователи также могут задать приложение Microsoft Authenticator для доставки push-уведомлений, которые они выбирают и утверждают для входа.

Токены оборудования OATH

OATH является открытым стандартом, который определяет, как генерируются коды одноразовых паролей. Идентификатор Microsoft Entra поддерживает использование токенов OATH-TOTP SHA-1 из 30-секундного или 60-секундного набора. Клиенты могут получить эти токены у поставщика на свой выбор. Максимальная длина секретного ключа — 128 символов, что может быть несовместимо с некоторыми маркерами.

Программные маркеры OATH

Программные маркеры OATH, как правило, представляют собой приложение (например, Microsoft Authenticator и ряд других). Microsoft Entra ID создает секретный ключ или начальное значение, которое вводится в приложение и используется для создания каждого OTP.

Текстовое сообщение

Azure отправляет код проверки на мобильный телефон посредством SMS. Чтобы продолжить, пользователь должен ввести этот код в браузере в течение определенного периода времени.

Голосовой звонок

Azure использует автоматическую голосовую систему для вызова номера, а владелец использует клавиатуру для подтверждения проверки подлинности. Этот параметр недоступен для уровня бесплатной или пробной версии Microsoft Entra.

Пароль приложения

Некоторые приложения, отличные от браузера, не поддерживают многофакторную проверку подлинности Microsoft Entra. Если пользователи включены для многофакторной проверки подлинности Microsoft Entra и пытаются использовать приложения nonbrowser, они не могут пройти проверку подлинности. Пароль приложения позволяет пользователям продолжить проверку подлинности.

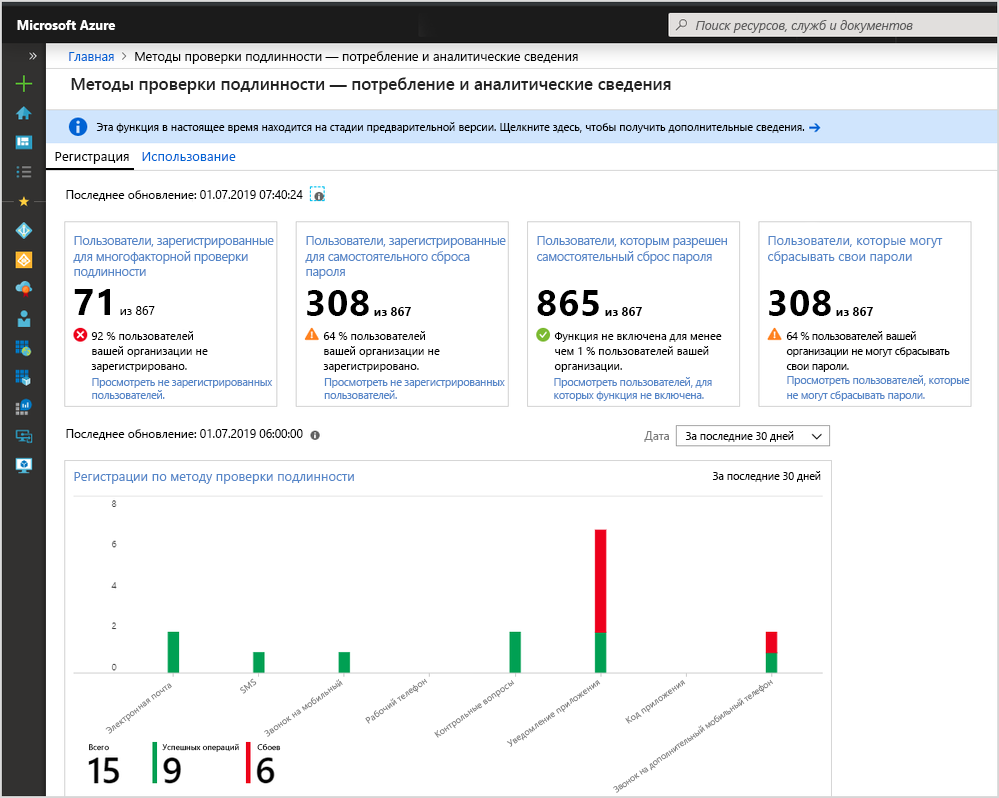

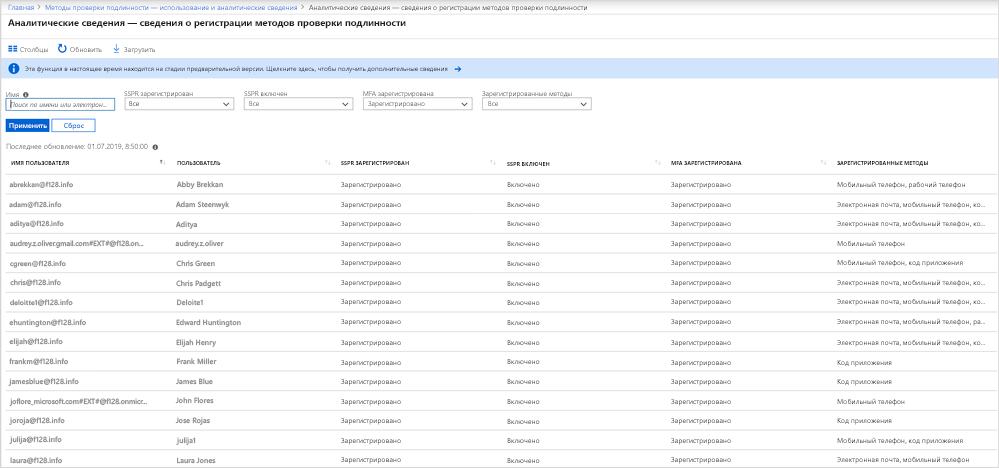

Внедрения мониторинга

Идентификатор Microsoft Entra содержит представление "Использование" и "Аналитика " в разделе "Мониторинг ", где можно отслеживать действие методов проверки подлинности. Здесь можно просмотреть внедрение MFA и SSPR.

В дополнение к общим показателям регистрации можно просмотреть успешные и неудачные попытки регистрации для каждого метода проверки подлинности. Этот факт позволяет понять, какие методы проверки подлинности пользователи чаще всего регистрируются и какие из них легко регистрировать. Эти данные рассчитываются с использованием журналов аудита за последние 30 дней из объединенных интерфейсов регистрации сведений о безопасности и регистрации SSPR.

Можно выполнить детализацию и просмотреть сведения последнего аудита регистрации для каждого пользователя, щелкнув диаграмму.

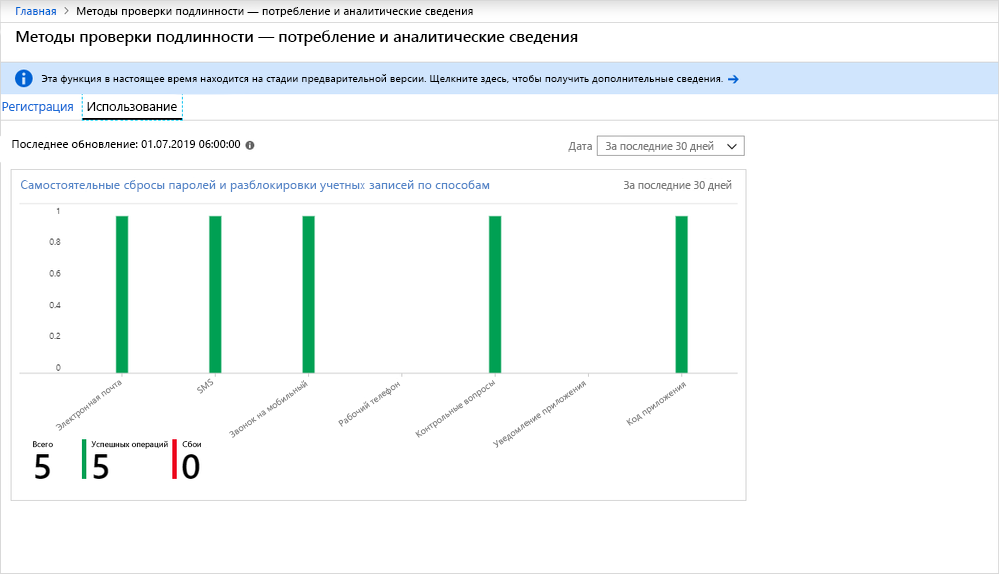

Дополнительные сведения об использовании SSPR в организации см. на вкладке "Использование " в основном представлении, как показано на следующем рисунке: