Планирование и настройка групп привилегированного доступа

В Privileged Identity Management вы теперь можете назначить возможность получения прав участия или владения для групп с привилегированным доступом. Встроенные роли Microsoft Entra ID можно назначить облачным группам и использовать PIM для управления правами участника группы и владельца и активации. С помощью групп с привилегированным доступом (предварительная версия) вы можете предоставлять быстрый административный доступ на основе конкретных рабочих нагрузок к нескольким ролям с помощью всего одного JIT-запроса.

Пример. В Администратор office уровня 0 может потребоваться JIT-доступ к exchange Администратор, приложениям Office Администратор, Teams Администратор и ролям поиска Администратор для тщательного изучения инцидентов ежедневно.

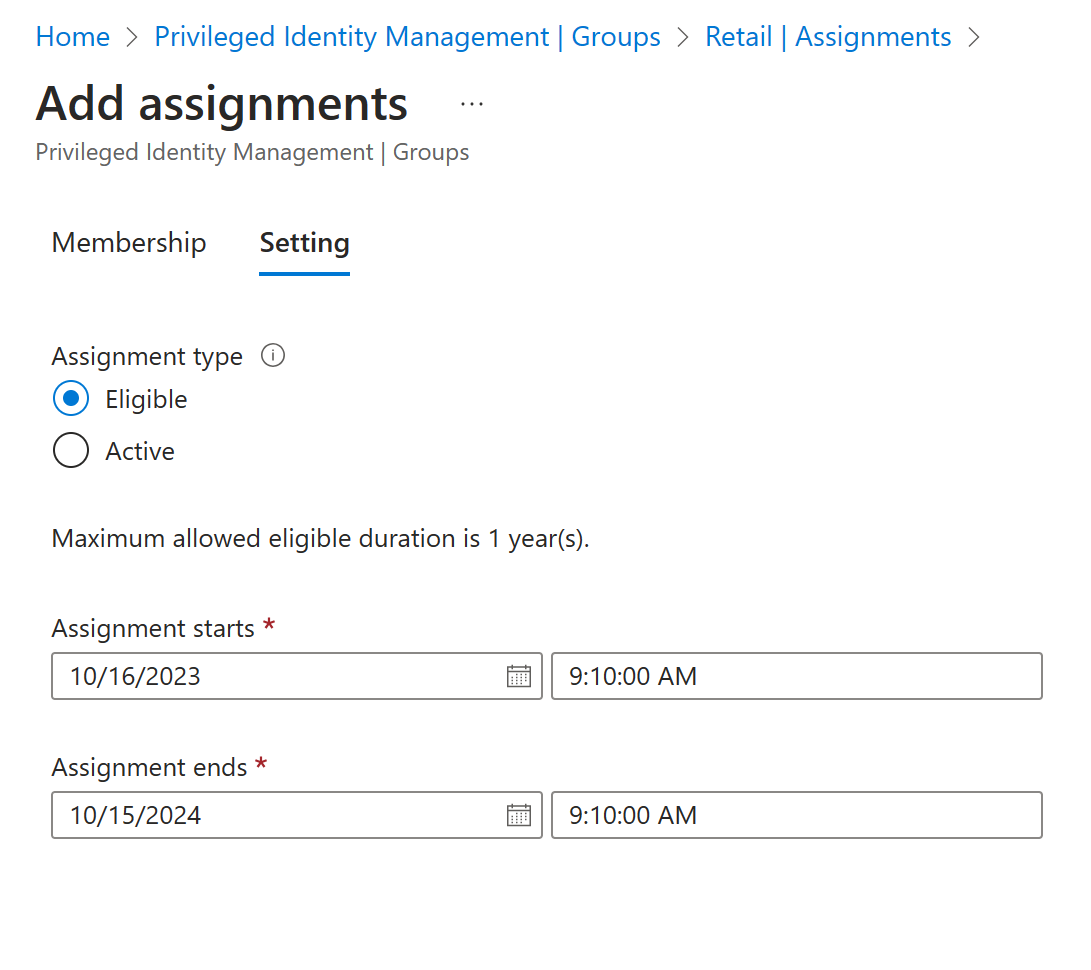

Вы можете создать группу с возможностью назначения ролей с именем "Уровень 0 Office Администратор s" и сделать ее право на назначение четырех ранее упоминание ролей (или всех встроенных ролей Microsoft Entra). Затем включите ее для привилегированного доступа в разделе "Действия" группы. После включения привилегированного доступа вы можете назначить администраторов и владельцев группе. Когда администраторы повышают группу на роли, сотрудники получат разрешения от всех четырех ролей Microsoft Entra.

Требование назначения разных политик для каждой группы с возможностью назначения ролей

Некоторые организации используют такие инструменты, как microsoft Entra business-to-business (B2B), чтобы пригласить своих партнеров в качестве гостей в свою организацию Microsoft Entra. Вместо одной JIT-политики для всех назначений привилегированной роли вы можете создать две разных группы с привилегированным доступом, которые имеют собственные политики. Вы можете применить менее строгие требования к своим доверенным сотрудникам и более строгие, например рабочий процесс утверждения, для партнеров, когда они запрашивают активацию в назначенной им роли.