Использование серверов-переходников

Отчет о безопасности, созданный для Contoso, рекомендует реализовать серверы переходов в дополнение к использованию PAW. Когда вы определили, как использовать PAW, вы решили исследовать серверы переходов дальше, чтобы понять, как они могут принести пользу Contoso IT.

Что такое серверы переходов?

Сервер переходов — это зафиксированный сервер, используемый для доступа к устройствам и управления ими в другой зоне безопасности, например между внутренней сетью и сетью периметра. Сервер переходов может работать как единая точка контакта и управления.

Для средних организаций серверы переходов могут предоставить средства, помогающие повысить безопасность в местах, где физическая безопасность является более сложной. Например, в филиалах, где нет центра обработки данных. Для крупных организаций администраторы могут развертывать серверы переходов, размещенные в центре обработки данных. Эти серверы переходов могут обеспечить высокий уровень управляемого доступа к серверам и контроллерам домена.

Серверы переходов обычно не имеют конфиденциальных данных, но учетные данные пользователя хранятся в памяти, а злоумышленники могут нацеливать эти учетные данные. По этой причине серверы переходов должны быть защищены.

Совет

Обычно PAW используется для доступа к серверу переходов, чтобы обеспечить безопасный доступ.

Этот сервер работает на выделенном оборудовании, которое поддерживает как аппаратные, так и программные функции безопасности, такие как:

- Windows Defender Credential Guard для шифрования учетных данных домена в памяти.

- Windows Defender Remote Credential Guard, чтобы предотвратить отправку удаленных учетных данных на сервер переходов, используйте билеты единого входа Kerberos версии 5.

- Device Guard в Защитнике Windows:

- Использование гипервизора с принудительной целостностью кода Hypervisor Enforced Code Integrity (HVCI) для использования безопасности на основе виртуализации, чтобы заставить компоненты режима ядра следовать политике целостности кода.

- С помощью функции целостности кода конфигурации можно разрешить администраторам создавать пользовательские политики целостности кода и указывать доверенное программное обеспечение.

Используя серверы переходов с PAW или без него, можно создать логические зоны безопасности. В пределах зоны компьютеры имеют аналогичные настройки безопасности и подключения. Для настройки этих параметров в среде домена можно использовать объекты групповой политики.

Совет

Пользователи могут подключаться к серверам переходов с помощью протокола удаленного рабочего стола (RDP) и смарт-карт для выполнения административных задач.

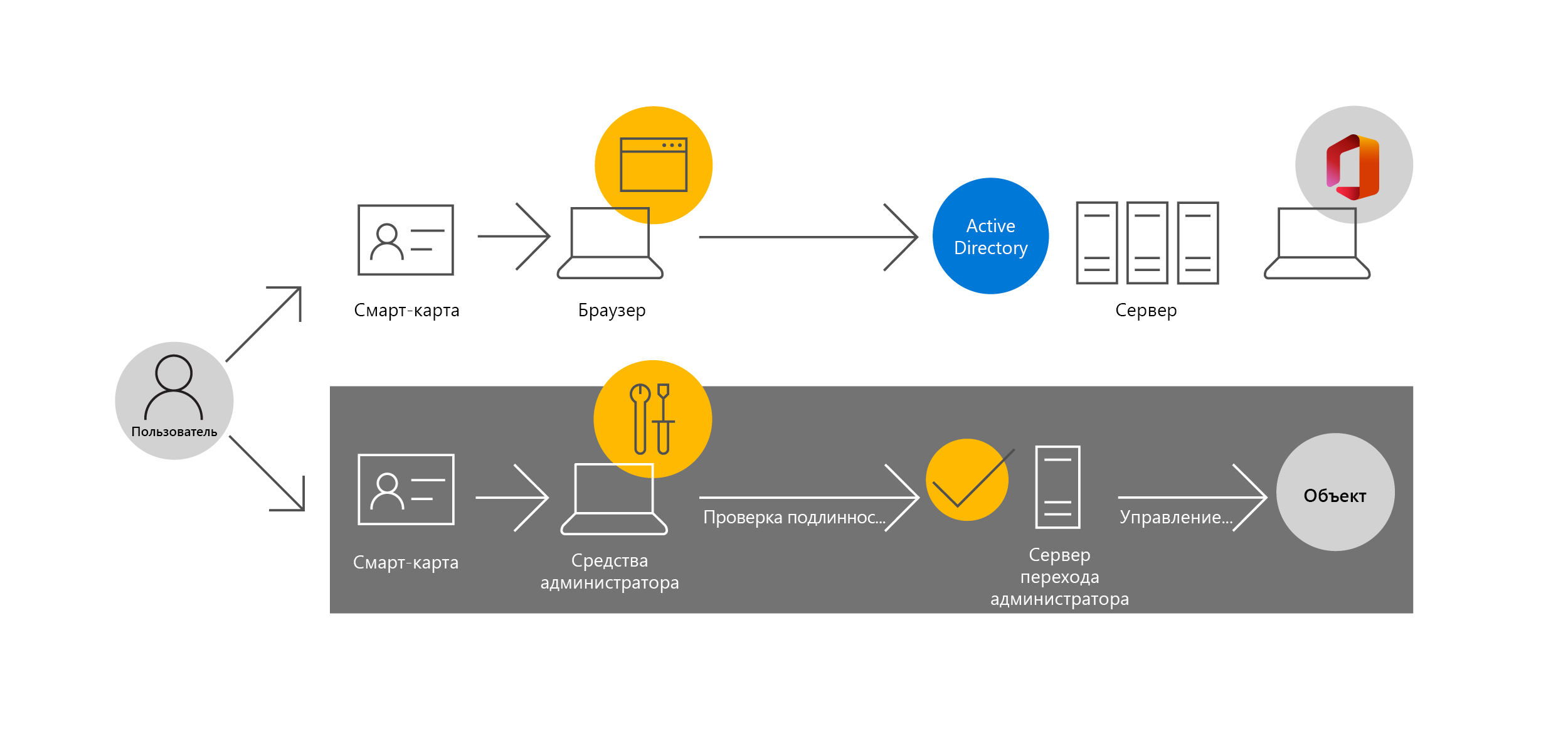

Внедрение серверов переходов

На следующем рисунке показан типичный сервер переходов и развертывание PAW. Пользователь с правами администратора использует смарт-карту для аутентификации на стандартной рабочей станции, используя стандартную учетную запись. Этот пользователь может получить доступ к стандартным приложениям для выполнения повседневных задач по повышению продуктивности работы. Администратор также имеет учетную запись администратора и использует смарт-карту для аутентификации в своих административных PAW. PAW, в свою очередь, подключается к настроенному административному серверу администрирования, имеющему административный доступ к соответствующему объекту.

При реализации серверов переходов существует несколько важных аспектов, в том числе:

- Шлюз удаленных рабочих столов Если администратор должен подключиться непосредственно к целевому серверу (по протоколу RDP), реализуйте шлюз удаленных рабочих столов. Это позволяет реализовать ограничения на подключения к серверу переходов и к целевым серверам, которые будут использоваться для управления.

- Hyper-V. Рассмотрите возможность реализации виртуальных машин для каждого администратора на серверах переходов. Каждая виртуальная машина может быть настроена на допуск конкретных или подмножества административных задач. Поэтому следует установить Hyper-V на серверах переходов.

Совет

После завершения административных задач можно принудительно завершить работу этих виртуальных машин. Завершая работу виртуальных машин, когда они не используются, вы сокращаете область атак.

Особенности сервера. Для реализации серверов переходов серверные компьютеры должны поддерживать следующие функции:

- Безопасная загрузка UEFI.

- Поддержка виртуализации

- Драйверы режима Подписанного ядра (Signed Kernel).

Инструменты удаленного администрирования. Для управления серверами следует всегда использовать средства удаленного администрирования. Установите центр администрирования Windows и средства удаленного администрирования сервера (RSAT) на виртуальных машинах администратора (или на физическом сервере перехода, если вы не реализуете Hyper-V).

Внимание

Также следует избегать использования средств удаленного администрирования на компьютерах общего назначения.

Возможности подключения RDP Убедитесь, что администраторы подключаются к виртуальным машинам по протоколу RDP при выполнении административных задач.