Определение администрирования с минимальными привилегиями

Специалисты из фирмы по ИТ-безопасности работали в компании Contoso. Они подготовили отчет для главного совета. Этот отчет определяет, что большинство нарушений безопасности или инциденты потери данных в компании Contoso в недавнем прошлом были результатом ошибки человека, вредоносных действий или и того, и другого.

В докладе приводятся многочисленные примеры, включая вход с правами администратора и выполнение стандартных задач пользователя. В одном из указанных примеров пользователь, выполнивший вход с правами администратора предприятия, открыл вложение электронной почты, запускающее вредоносный код. Этот код обладает полными административными правами в Contoso Enterprise, так как пользователь, запустивший его, обладает полными правами администратора.

Обзор

Минимальные привилегии — это концепция ограничения прав доступа только теми правами, которые необходимы для выполнения определенной задачи или роли задания. Вы можете применить этот принцип к следующему:

- Учетные записи пользователей.

- Учетные записи службы.

- Вычислительные процессы.

Хотя этот принцип легко понять, его реализация может быть сложной. В результате во многих случаях минимальные привилегии не соответствуют.

Этот принцип утверждает, что все пользователи должны входить в систему с учетной записью пользователя, обладающей минимальными разрешениями, необходимыми для выполнения текущей задачи, и не более. Этот принцип обеспечивает защиту от вредоносного кода, помимо других атак. Он применяется к компьютерам и пользователям этих компьютеров.

Проблема, само собой, заключается в том, что администраторы обычно не хотят выполнять вход с использованием стандартной учетной записи пользователя для повседневных задач, а затем выходить и снова входить в систему от имени администратора, когда им потребуется сбросить пароль пользователя. Это отнимает время, да и просто хлопотно. Чтобы решить эту проблему, необходимо найти способ определения типичных угроз безопасности. Затем необходимо спланировать менее обломный принцип наименьших привилегий.

Выявление субъектов безопасности

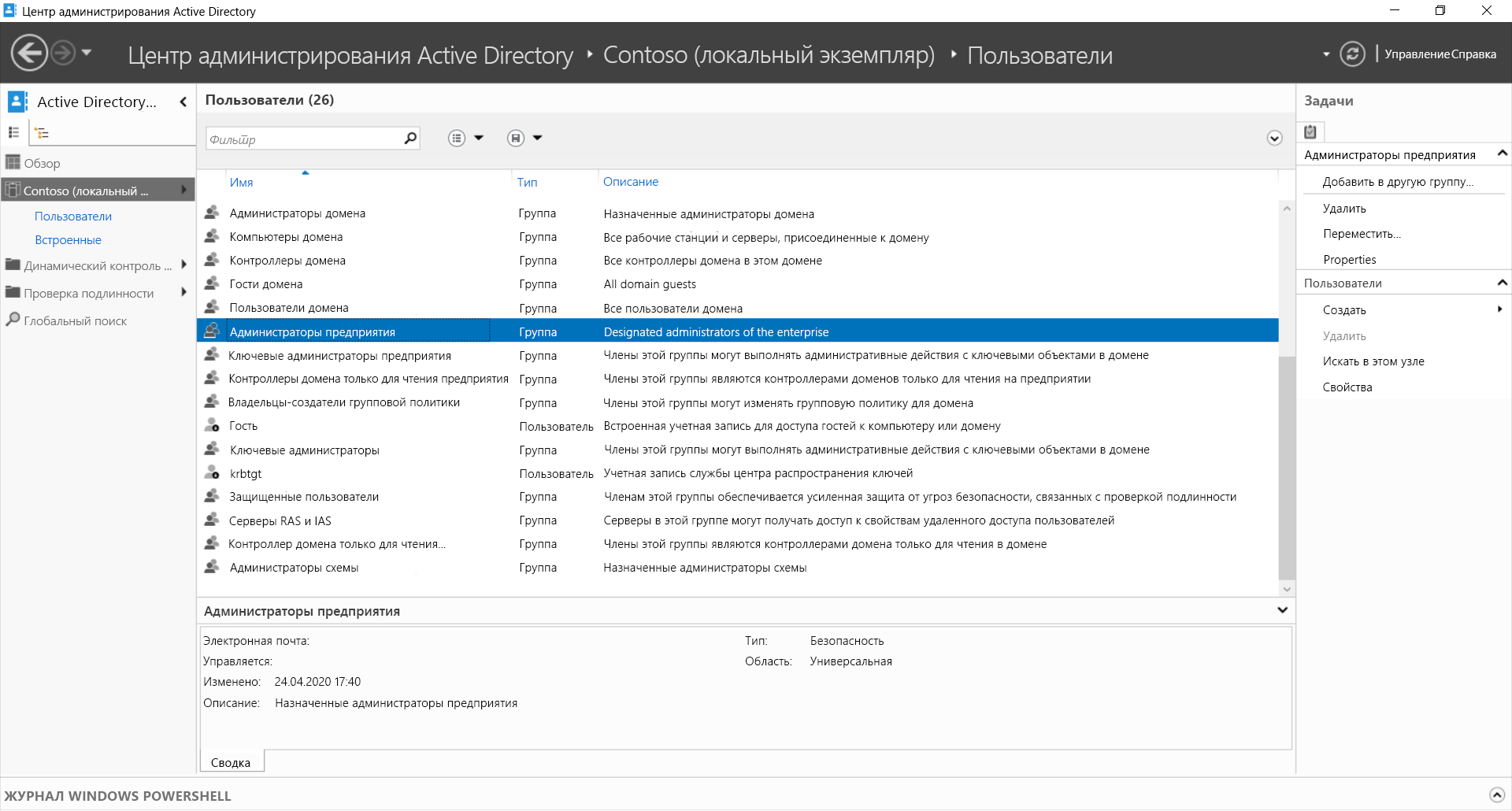

В локальной среде следует определить, какие субъекты безопасности (пользователи и группы) относятся к административным группам. В службах домен Active Directory (AD DS) существует несколько конфиденциальных административных групп. Они описаны в следующей таблице.

| Групповой | Description |

|---|---|

| Администраторы предприятия | Эта универсальная группа безопасности находится в папке Users корневого домена леса AD DS. Участники могут выполнять любые задачи администрирования в любом месте этого леса. Существует несколько задач управления, требующих членства Корпоративного администратора. По умолчанию к Корпоративным администраторам (Enterprise Admins) относится только учетная запись администратора из корневого домена леса. |

| Администраторы домена | Эта глобальная группа безопасности находится в папке Users каждого домена в лесу AD DS. Участники могут выполнять любые задачи администрирования в любом месте локального домена. По умолчанию к Администраторам домена (Domain Admins) относится только учетная запись администратора из локального домена. |

| Администраторы схемы | Эта универсальная группа безопасности находится в папке Users корневого домена леса AD DS. Члены могут изменять свойства схемы AD DS. Изменения схемы нечасто, но значительные в их влиянии. По умолчанию к Администраторам схемы (Schema Admins) относится только учетная запись администратора из корневого домена леса. |

| Администраторы | Эта локальная группа безопасности домена находится во встроенной папке в AD DS. Локальная группа Administrators также существует на всех компьютерах в лесу AD DS. Администраторы обладают полным и неограниченным доступом к компьютеру или домену. Как правило, группы "Администраторы предприятия" и "Администраторы домена" добавляются в группы администраторов на всех компьютерах леса. |

Примечание.

Схема AD DS — это коллекция объектов и их свойств, иногда также называемых классами и атрибутами.

Другие встроенные группы с привилегиями безопасности включают следующее:

- Операторы учета.

- Операторы сервера.

- Администраторы ключей.

- Администраторы корпоративных ключей.

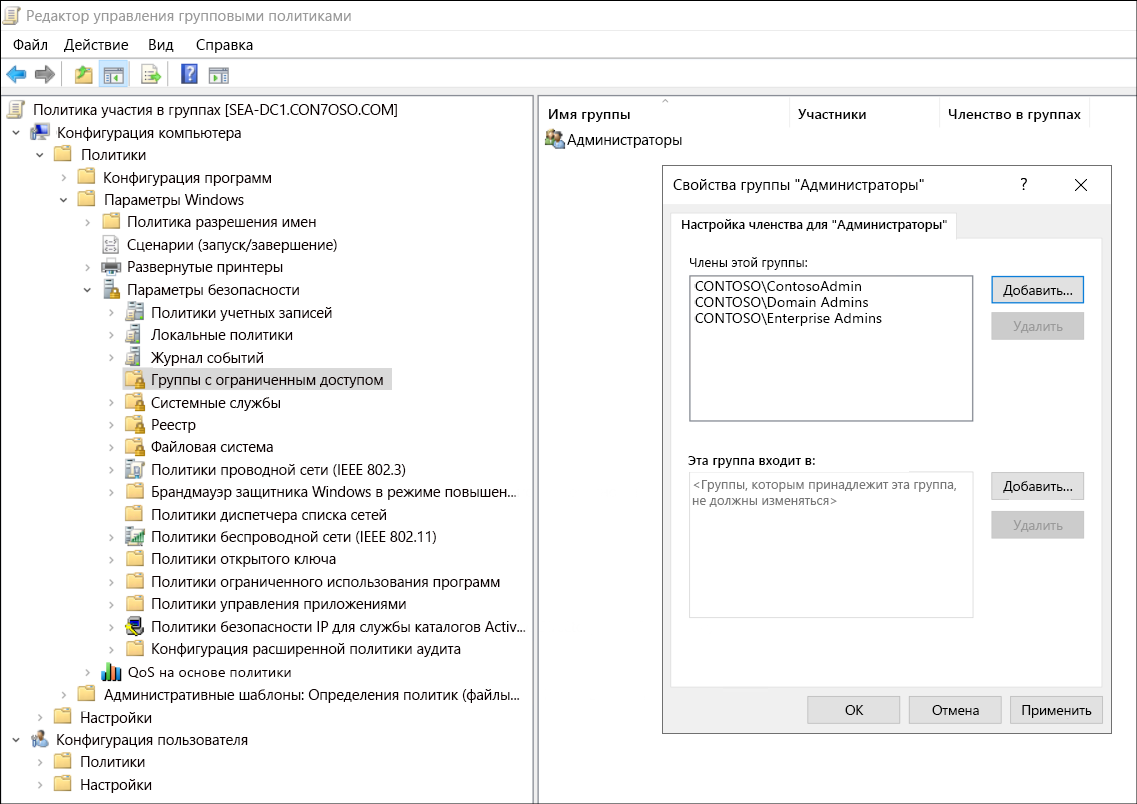

Изменение членства в группе

После определения пользователей и групп, принадлежащих административным группам, можно внести необходимые изменения. Для ускорения процесса можно использовать объекты групповой политики (GPO) в среде AD DS. Используйте функцию Групп с ограниченным доступом (Restricted Groups) для управления членством групп на всех компьютерах, затрагиваемых объектом групповой политики. Это можно сделать следующим образом:

- Откройте Управление групповой политикой, а затем создайте и свяжите объект GPO с объектом domain.

- Откройте GPO для редактирования.

- Выберите Конфигурация компьютера (Computer Configuration), Политики (Policies), Настройки Windows (Windows Settings), Настройки безопасности (Security Settings), Группы с ограниченным доступом (Restricted Groups).

- Щелкните правой кнопкой мыши или активируйте контекстное меню для Групп с ограниченным доступом (Restricted Groups) и выберите команду Добавить группу (Add Group).

- В диалоговом окне Добавление группы (Add Group) добавьте требуемую группу.

- Добавьте членов в группу или добавьте группу в другую группу в качестве члена.

- Чтобы завершить процесс, нажмите кнопку ОК.

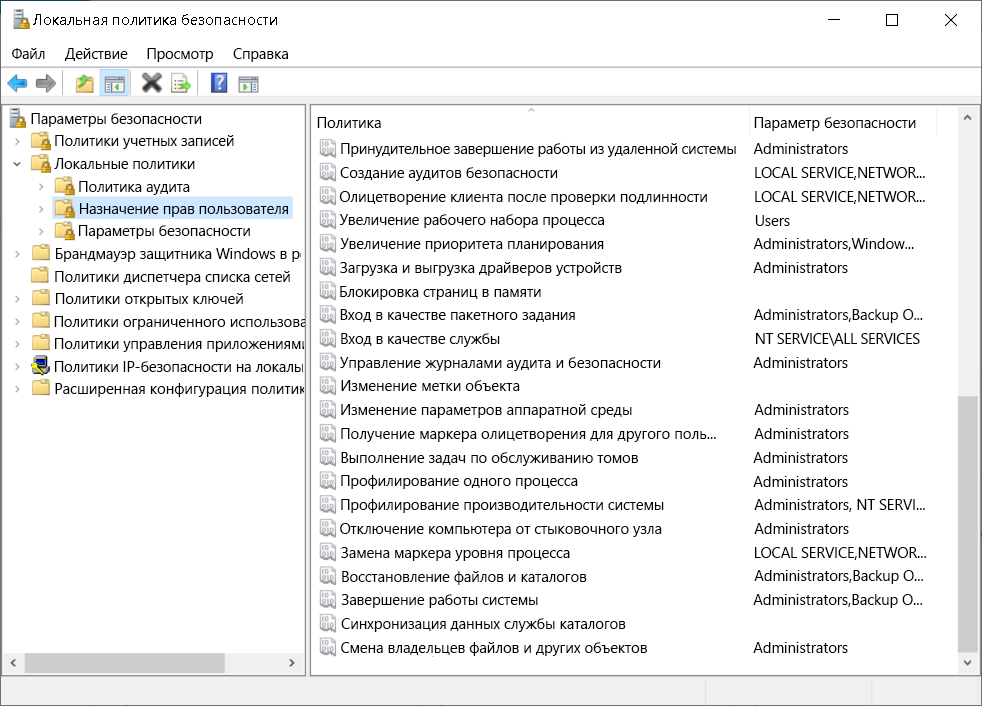

Определение текущих назначенных прав

После изменения субъектов безопасности в среде необходимо определить, какие права у этих участников уже есть. Очевидно, что если пользователь принадлежит к конфиденциальной административной группе, такой как Administrators, этот пользователь может выполнять любые задачи и использовать любое право на компьютере или в домене, где существует эта группа.

Примечание.

Право — это возможность выполнения задачи администрирования. Разрешение (допуск) — это возможность доступа к объекту в файловой системе, в AD DS или в других местах.

Однако пользователь может принадлежать к другим группам, которым были назначены права или привилегии. Это также может быть случай, когда пользователю напрямую назначается право.

Для определения назначенных прав можно использовать консоль Локальной политики безопасности (Local Security Policy). Это можно сделать следующим образом:

- Нажмите кнопку Start, а затем выберите пункт Windows Administrative Tools.

- Выберите Локальная политика безопасности (Local Security Policy).

- В Локальной политике безопасности (Local Security Policy) откройте Локальные политики (Local Policies), а затем разверните User Rights Assignment (Назначение прав пользователя).

- Проверьте и при необходимости измените значение Параметра безопасности (Security Setting) для каждой из перечисленных Политик (Policy).

Совет

Всегда назначайте политику группе, а не непосредственно пользователю. Это помогает при непрерывном управлении. При изменении ролей задания необходимо изменить только их членство в группах, а не повторно посещать все назначения прав пользователей, назначенные вами учетной записи пользователя.

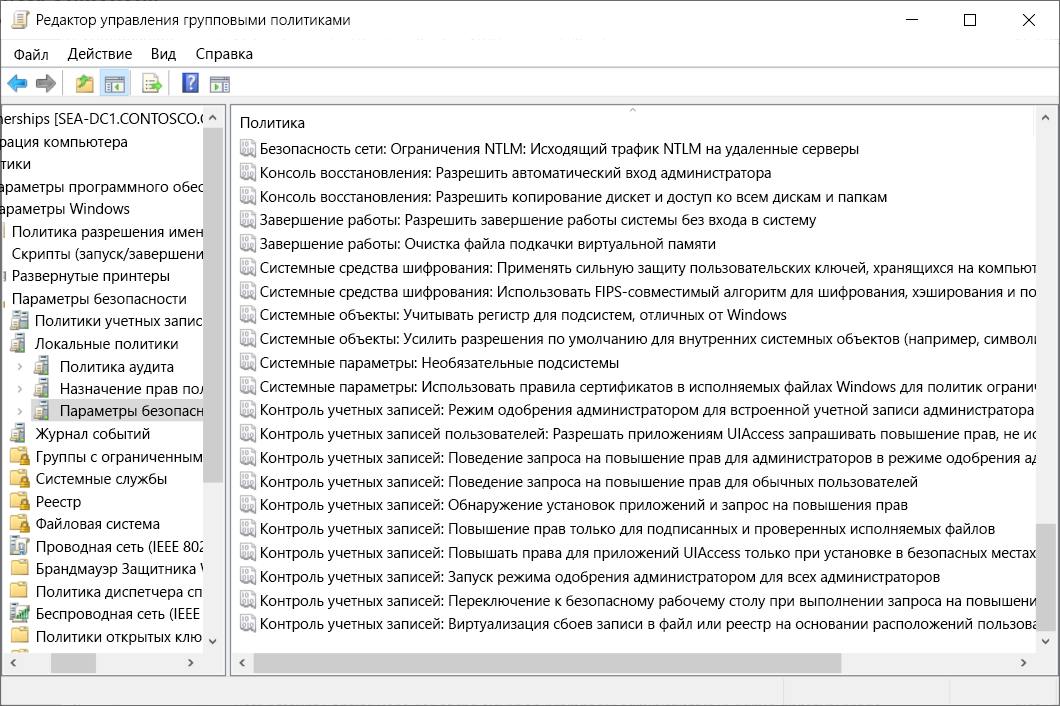

Внедрение контроля учетных записей пользователей

Контроль учетных записей (UAC) — это функция безопасности, которая предоставляет пользователям возможность снижать статус учетной записи администратора до уровня учетной записи обычного пользователя. Однако когда этот пользователь хочет выполнить задачу, для которой требуется административная возможность, которая называется повышением прав (elevation), пользователю предлагается подтвердить это повышение прав. По умолчанию при попытке повышения прав UAC запрашивает у пользователя следующие данные:

- Если пользователь является администратором, им будет предложено подтвердить повышение прав.

- Если пользователь является стандартным пользователем, он запрашивает учетные данные администратора.

Вы можете управлять запросами и поведением UAC с помощью объектов групповой политики.

- Откройте соответствующий объект GPO для редактирования и перейдите к разделу Конфигурация компьютера, Политики, Настройки Windows, Настройки безопасности, Локальные политики, Параметры безопасности.

- Для учетных записей администраторов откройте Управление учетными записями пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором (User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode), установите флажок Определить этот параметр политики (Define this policy setting) и выберите необходимый параметр.

- Для обычных пользователей откройте Контроль учетных записей: поведение запроса на повышение прав для стандартных пользователей (User Account Control: Behavior of the elevation prompt for standard users), выберите Определить этот параметр политики User Account Control: Behavior of the elevation prompt for standard users, а затем выберите необходимый параметр.

Внедрение вполне достаточного администрирования Just Enough Administration (JEA)

Вполне достаточное администрирование (JEA) — это административная технология, позволяющая применять принципы управления доступом на основе ролей (RBAC) через удаленные сеансы Windows PowerShell. Вместо предоставления пользователям общих ролей, которые часто позволяют им выполнять задачи, не связанные непосредственно с рабочими требованиями, JEA позволяет настроить специальные конечные точки Windows PowerShell, обеспечивающие функции, необходимые для выполнения определенной задачи.

JEA позволяет заблокировать сеансы администрирования, чтобы в удаленном сеансе Windows PowerShell можно было выполнять только конкретный набор задач. JEA повышает безопасность, ограничивая спектр задач, которые могут быть выполнены. Настройка JEA выполняется путем создания и изменения файлов возможностей ролей и файлов конфигурации сеанса.

Внимание

JEA поддерживает только удаленное взаимодействие Windows PowerShell.