Исследование оповещений и управление ими

Управление оповещениями об исследовании

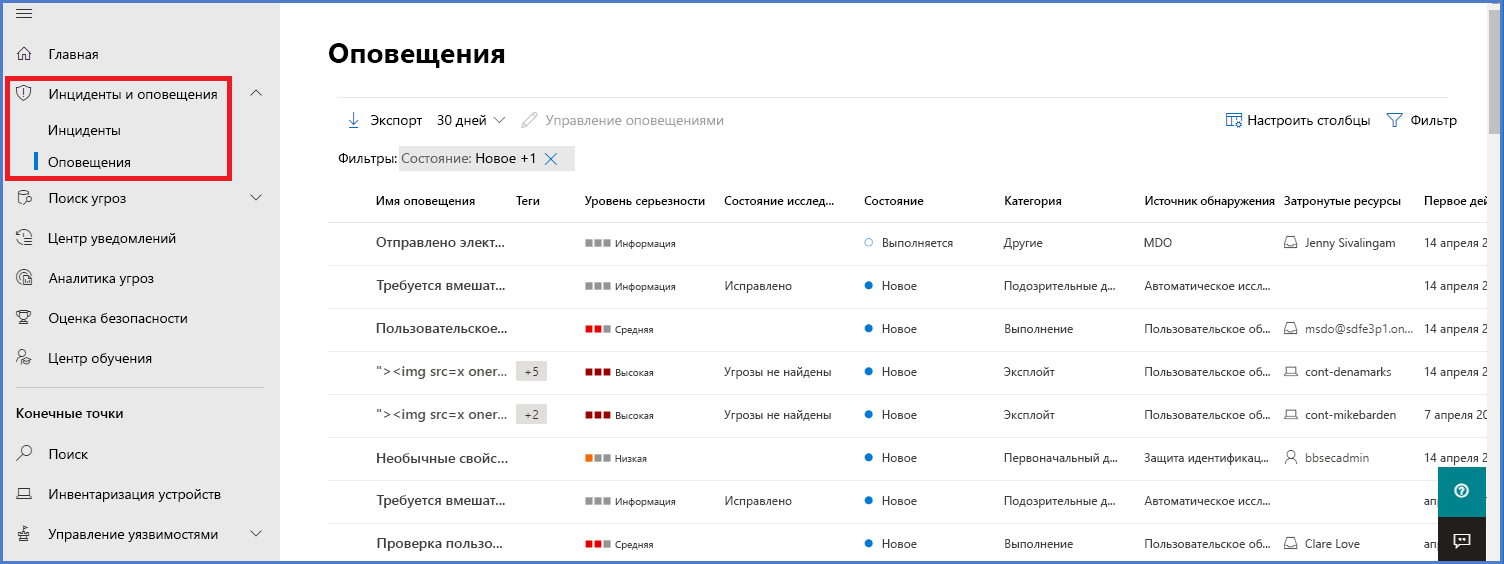

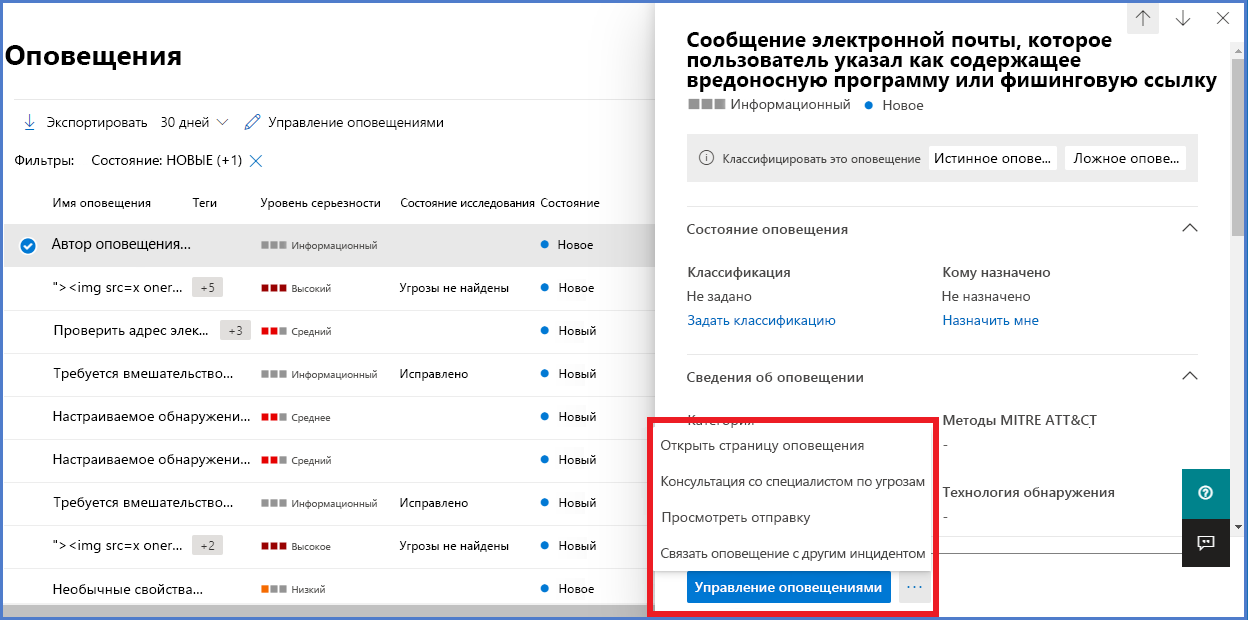

Для управления оповещениями можно выбрать оповещение в очереди оповещений или на вкладке "Оповещения" на странице "Устройства" для отдельного устройства. При выборе оповещения в любом из этих мест открывается панель управления оповещениями.

Управление оповещениями

Можно просматривать и задавать метаданные для страницы "Предварительный просмотр оповещения" или страницы "Сведений об оповещении".

Поля метаданных и действия

Важность

Высокая (обозначается красным цветом) — оповещения, которые обычно связаны с постоянно активными угрозами. Такие оповещения указывают на высокий риск из-за серьезности ущерба, которые они могут нанести устройствам. Примерами таких угроз являются действия вредоносных программ для кражи учетных данных, действия программ-шантажистов, не связанные с какой-либо группой, незаконное изменение с помощью датчиков безопасности или вредоносные действия, которые свидетельствуют о наличии нежелательного пользователя.

Средняя (обозначается оранжевым цветом) — оповещения в ходе обнаружения и нейтрализации атак на конечные точки после обнаружения бреши, которая может быть частью постоянно активной угрозы. Сюда входит обнаружение поведения, характерного для этапов атаки, аномальных изменений в реестре, выполнения подозрительных файлов и т. д. Несмотря на то что некоторые из них могут быть частью внутреннего тестирования безопасности, такие моменты следует изучать, поскольку они также могут быть компонентами сложной атаки.

Низкая (обозначается желтым цветом) — оповещения о угрозах, связанных с распространенными вредоносными программами. Например, средства взлома, отличные от вредоносных программ, такие как выполнение команд исследования или очистка журналов, зачастую не указывают на наличие сложной угрозы, направленной на организацию. Это также может быть вызвано проверкой пользователем организации с применением изолированного средства безопасности.

Информационная (обозначается серым цветом) — оповещения, которые могут не считаться опасными для сети, но могут привлечь внимание службы информационной безопасности, поскольку они указывают на потенциальные проблемы с безопасностью.

Серьезность оповещений антивирусной программы в Microsoft Defender (Microsoft Defender AV) и оповещений Microsoft Defender для конечной точки отличаются, поскольку они представляют разные области. Серьезность угрозы Microsoft Defender AV представляет собой абсолютную серьезность обнаруженной угрозы (вредоносной программы). Она назначается на основе потенциального риска для каждого отдельного устройства в случае заражения.

Уровень серьезности оповещений в Microsoft Defender для конечной точки представляет серьезность обнаруженного поведения, фактический риск для устройства и, что самое важное, потенциальный риск для организации.

Например, например:

Серьезность оповещения Defender для конечной точки об угрозе, обнаруженной Microsoft Defender AV, которая была полностью предотвращена и устройство не было заражено, классифицируется как "Информационная" ввиду отсутствия фактического ущерба.

Во время выполнения обнаружено оповещение о коммерческой вредоносной программе, однако вредоносная программа была заблокирована и проблема была устранена программой Microsoft Defender AV. В этом случае серьезность оповещения будет "Информационная", поскольку это могло привести к повреждению отдельного устройства, однако для организации в целом она не представляет угрозы.

Во время выполнения обнаружено оповещение о вредоносной программе, которая может представлять угрозу не только для отдельного устройства, но и для организации в целом, независимо от того, была ли она заблокирована в конечном итоге. В таком случает оповещение может иметь серьезность "Средняя" или "Высокая".

Оповещения о подозрительном поведении, которые не были заблокированы или исправлены, будут иметь уровень серьезности "Средняя" или "Высокая", что следует учесть организации.

Категории

Категории оповещений тесно соответствуют тактике атаки и методам в матрице MITRE ATT&CK Enterprise.

Примечание.

Категории оповещений также включают элементы (например Unwanted Software), которые не являются частью матриц ATT&CK.

а именно следующему.

Сбор — поиск и сбор данных для кражи.

Атака с командным центром — подключение к сетевой инфраструктуре, управляемой злоумышленником, для передачи данных или получения команд.

Доступ к учетным данным — получение действительных учетных данных для расширения контроля над устройствами и другими ресурсами в сети.

Обход защиты — методы, с помощью которых можно избегать обнаружения или обходить другие средства защиты, например отключение приложений безопасности, удаление встроенных средств и запуск программ rootkit.

Обнаружение — сбор сведений о важных устройствах и ресурсах, таких как компьютеры администраторов, контроллеры домена и файловые серверы.

Выполнение — запуск средств злоумышленника и вредоносного кода, включая технологию удаленного управления и черные ходы.

Кража — извлечение данных из сети во внешнее место, контролируемое злоумышленником.

Эксплойт — код эксплойта и возможные действия по использованию уязвимостей.

Начальный доступ — получение начального доступа к целевой сети, обычно с использованием методов подбора пароля, эксплойтов или фишинговых писем.

Боковое движение — перемещение между устройствами в целевой сети для получения доступа к критически важным ресурсам или сохранения доступа к самой сети.

Вредоносные программы — черные ходы, трояны и другие типы вредоносного кода.

Сохранение доступа — создание точек расширяемости для автозапуска (ASEP) с целью сохранения активности после перезагрузки системы.

Повышение привилегий — получение более высоких уровней разрешений для кода путем его запуска в контексте привилегированного процесса или учетной записи.

Программа-шантажист — вредоносная программа, которая шифрует файлы и требует выкуп за восстановление доступа.

Подозрительные действия — нетипичные действия, которые могут быть действиями вредоносной программы или частью атаки.

Нежелательные программы — приложения с низкой репутацией, которые негативно сказываются на производительности и удобстве работы пользователей; обнаруживаются как потенциально нежелательные приложения.

Связь с другим инцидентом

Можно создать новый инцидент на основе оповещения или связать оповещение с существующим инцидентом.

Назначение оповещений

Если оповещение еще не назначено, можно выбрать команду "Назначить мне", чтобы назначить оповещение самому себе.

Отменить вывод оповещений

Могут возникнуть ситуации, когда необходимо отключить оповещения в Центре безопасности в Microsoft Defender. Microsoft Defender для конечной точки позволяет создавать правила подавления для конкретных предупреждений, известных как безобидные, например известные средства или процессы в организации.

Правила подавления можно создать из существующего оповещения. Их можно при необходимости отключать и включать.

При создании правила подавления оно вступает в силу с точки при создании правила. Это правило не распространяется на существующие предупреждения, которые уже были в очереди перед созданием правила. Правило будет применяться только к оповещениям, которые соответствуют условиям, заданным после создания правила.

Существует два контекста для правила подавления, из которых можно выбрать следующее:

Подавление оповещений на этом устройстве

Отключение оповещений в моей организации

Контекст правила позволяет адаптировать сведения, которые будут отображаться на портале и гарантировать, что на портале отображаются только реальные оповещения системы безопасности.

Изменение состояния оповещения

Можно упорядочивать оповещения (как новые, выполняемые или разрешенные) путем изменения их состояния во время исследований. Это помогает упорядочить и управлять тем, как ваша команда может реагировать на оповещения.

Например, руководитель группы может просмотреть все новые оповещения и принять решение назначить их очереди "Ход выполнения" для дальнейшего анализа.

Кроме того, руководитель группы может назначить оповещение для очереди разрешенных, если известно, что оповещение является ненадежным, поступающим с ненужного устройства (например, из-за того что оно принадлежит администратору безопасности) или связано с более ранним оповещением.

Классификация оповещений

Вы можете не задавать классификацию или указывать, является ли оповещение истинным или ложным. Важно предоставить классификацию истинного положительного оповещения или ложного срабатывания, поскольку она используется для мониторинга качества оповещений и повышения их точности. В поле "Определение" указывается дополнительная точность для классификации оповещения как "истинно положительного".

Добавление комментариев и просмотр журнала оповещений

Вы можете добавлять примечания и просматривать исторические события о оповещении, чтобы увидеть предыдущие изменения, внесенные в оповещение. Если в оповещение вносится изменение или добавляется комментарий, соответствующая запись появляется в разделе "Комментарии и журнал". Добавленные комментарии мгновенно отображаются на панели.

Исследование оповещений

Следует исследовать оповещения, которые влияют на сеть, получить понимание того, что они означают, а также узнать способы их устранения.

Выберите оповещение из очереди оповещений, чтобы открыть страницу оповещения. В этом представлении имеются заголовок предупреждения, сведения о затронутых ресурсах, область подробных сведений и история предупреждения.

Для начала изучите затронутые ресурсы или любые другие объекты в представлении дерева истории оповещения. В области сведений автоматически отображаются дополнительные сведения о том, что вы выбрали.

Исследование с помощью истории оповещения

В истории оповещения содержатся сведения о том, почему было активировано оповещение, связанные события, которые произошли до и после, а также другие связанные объекты.

Объекты можно щелкать, и каждый объект, который не является оповещением, можно развернуть с помощью значка развертывания в правой части карточки этого объекта. Объект в фокусе будет обозначен синей полосой слева от карточки этого объекта (с предупреждением в начале фокуса).

Выбор сущности переключает контекст области сведений на эту сущность и позволяет просматривать дополнительные сведения и управлять этой сущностью. Выбор... Справа от сущности карта показывает все действия, доступные для этой сущности. Эти же действия отображаются в области сведений, когда этот объект находится в фокусе.

Выполнение действий из области сведений

После выбора сущности, интересующей вас, область сведений изменится, чтобы отобразить сведения о выбранном типе сущности, исторические сведения, когда они доступны, и предложить элементы управления для выполнения действий над этой сущностью непосредственно на странице оповещения.

Завершив исследование, вернитесь к оповещению, с которого вы начали, отметьте его как "Разрешено "и классифицируйте его как ложное или истинное. Классификация оповещений помогает настроить эту функцию на предоставление большего числа истинных оповещений и сокращения количества ложных срабатываний.

Если оповещение классифицировано как истинное, можно также выбрать определение.

Если вы столкнулись с ложным оповещением о бизнес-приложении, создайте правило подавления, чтобы избежать получения оповещений этого типа в будущем.