Настройка компонентов Microsoft Defender для контейнеров

Microsoft Defender для контейнеров — это решение для защиты контейнеров, ориентированное на облако.

Defender для контейнеров защищает кластеры независимо от того, запущены ли они в:

- Служба Azure Kubernetes (AKS). Это управляемая служба Майкрософт для разработки и развертывания контейнерных приложений, а также управления ими.

- Служба Amazon Elastic Kubernetes (EKS) в подключенной учетной записи Amazon Web Services (AWS) — это управляемая служба Amazon для запуска Kubernetes на AWS без установки, обработки и обслуживания собственного уровня управления и узлов Kubernetes.

- Google Kubernetes Engine (GKE) в подключенном проекте Google Cloud Platform (GCP) — это управляемая среда Google для развертывания, администрирования и масштабирования приложений с помощью инфраструктуры GCP.

- Другие распределения Kubernetes (с использованием Kubernetes с поддержкой Azure Arc) — это сертифицированные кластеры Kubernetes Cloud Native Computing Foundation (CNCF), которые размещены в локальной среде или в IaaS.

Требования к сети

Убедитесь, что следующие конечные точки настроены для исходящего доступа, чтобы агент Defender смог подключиться к Microsoft Defender для облака для отправки данных и событий безопасности:

- Проверьте полное доменное имя (FQDN)/правила приложения для Microsoft Defender для контейнеров.

- По умолчанию кластеры AKS имеют неограниченный исходящий доступ к Интернету.

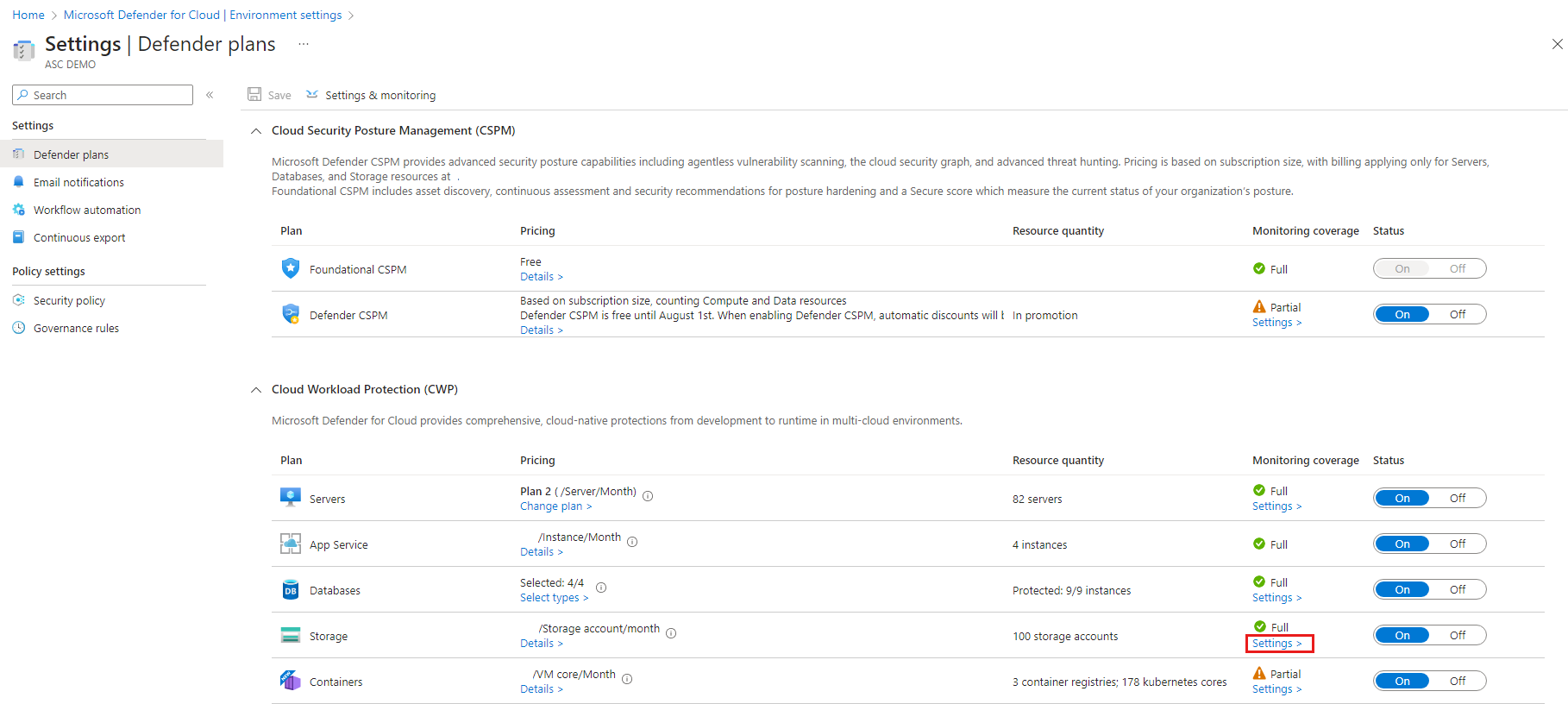

Включение плана

Включение плана:

В меню Defender для облака откройте страницу параметров и выберите соответствующую подписку.

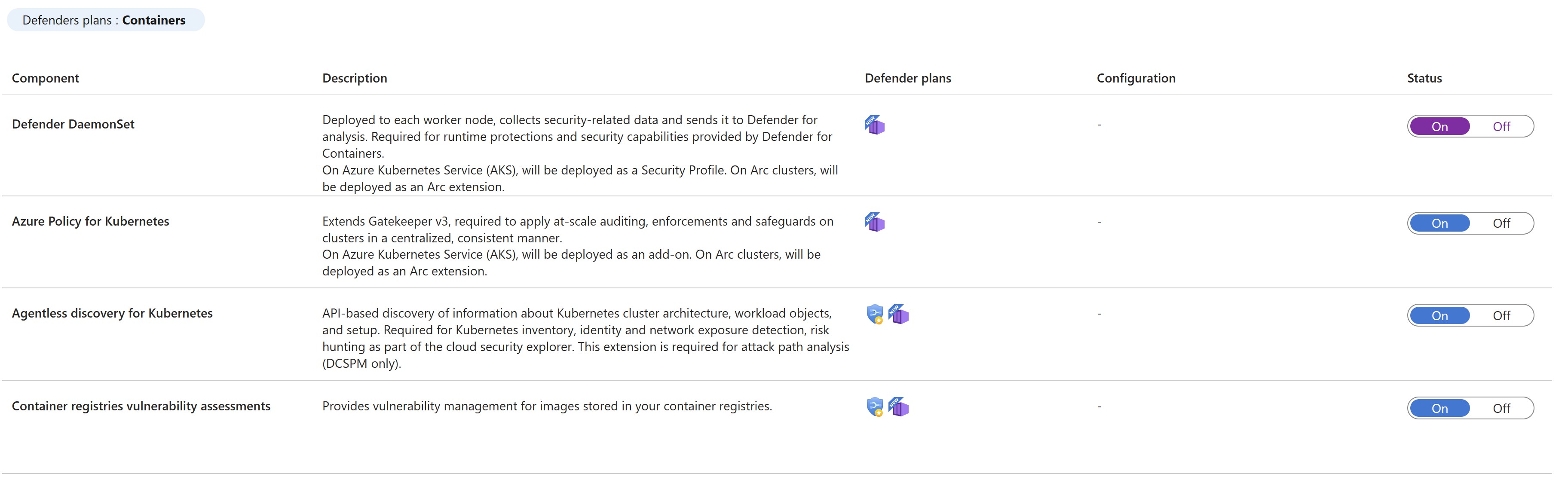

На странице планов Defender выберите Defender для контейнеров и выберите "Параметры".

Совет

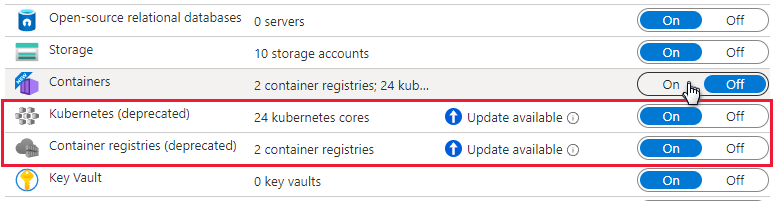

Если в подписке уже есть Defender для Kubernetes и (или) включен Defender для реестров контейнеров, отображается уведомление об обновлении. В противном случае единственным параметром будет Defender для контейнеров.

Включите соответствующий компонент, чтобы включить его.

Метод включения для каждой возможности

По умолчанию при включении плана через портал Azure microsoft Defender для контейнеров настроена автоматическая включение всех возможностей и установка всех необходимых компонентов для обеспечения защиты, предлагаемых планом, включая назначение рабочей области по умолчанию.

Если вы не хотите включить все возможности планов, можно вручную выбрать определенные возможности для включения, нажав кнопку "Изменить конфигурацию для плана контейнеров". Затем на странице "Параметры" и "Мониторинг" выберите возможности, которые вы хотите включить. Кроме того, эту конфигурацию можно изменить на странице планов Defender после начальной настройки плана.

Назначение настраиваемой рабочей области для агента Defender

Вы можете назначить рабочую область с помощью Политики Azure.

Ручное развертывание агента Defender или агента политики Azure без автоматической подготовки с помощью рекомендаций

Возможности, требующие установки агента, также можно развернуть в одном или нескольких кластерах Kubernetes, используя соответствующую рекомендацию:

| Агент | Рекомендация |

|---|---|

| Агент Defender для Kubernetes | В кластерах Службы Azure Kubernetes должен быть включен профиль Defender |

| Агент Defender для Kubernetes с поддержкой Arc | В кластерах Kubernetes с поддержкой Azure Arc должно быть установлено расширение Defender |

| Агент политики Azure для Kubernetes | Служба Azure Kubernetes кластерам должна быть установлена надстройка Политика Azure для Kubernetes. |

| Агент политики Azure для Kubernetes с поддержкой Arc | В кластерах Kubernetes с поддержкой Azure Arc должно быть установлено расширение Политики Azure |

Выполните следующие действия, чтобы выполнить развертывание агента Defender в определенных кластерах:

На странице рекомендаций Microsoft Defender для облака откройте элемент управления расширенной безопасностью или выполните поиск непосредственно для одной из приведенных выше рекомендаций (или используйте приведенные выше ссылки, чтобы открыть рекомендацию напрямую).

Просмотр всех кластеров без агента с помощью неработоспособной вкладки.

Выберите кластеры для развертывания требуемого агента и нажмите кнопку "Исправить".

Выберите Исправить [X] ресурсы.

- Видимость того, какой из кластеров развернут агент Defender

- Кнопка "Исправить ", чтобы развернуть ее в этих кластерах без агента

- Рабочая область: DefaultWorkspace--[subscription-ID]-[geo]

- Группа ресурсов: DefaultResourceGroup-[geo]

- Включение автоматической подготовки, потенциально влияет на существующие и будущие компьютеры.

- Отключение автоматической подготовки для расширения влияет только на будущие компьютеры — ничего не удаляется путем отключения автоматической подготовки.

Развертывание агента Defender — все параметры

Вы можете включить Defender для контейнеров и развернуть все соответствующие компоненты из портала Azure, REST API или с помощью шаблона Resource Manager. Для получения подробных инструкций выберите соответствующую вкладку.

После развертывания агента Defender рабочая область по умолчанию автоматически назначается. Вы можете назначить настраиваемую рабочую область вместо рабочей области по умолчанию с помощью Политики Azure.

Использование кнопки "Исправить" в рекомендации Defender для облака

Упрощенный, слаженный процесс позволяет использовать страницы портала Azure, чтобы включить план Defender для облака и настроить автоматическую подготовку всех необходимых компонентов для защиты кластеров Kubernetes в масштабе.

Специальная рекомендация для Defender для облака предоставляет следующие сведения:

На странице рекомендаций Microsoft Defender для облака откройте элемент управления расширенной безопасностью.

Используйте фильтр, чтобы найти рекомендацию с именем На кластерах Службы Azure Kubernetes должен быть включен профиль Defender.

Примечание.

Обратите внимание на значок Исправление в столбце действий

Выберите кластеры, чтобы просмотреть сведения о работоспособных и неработоспособных ресурсах — кластерах с агентом и без нее.

В списке неработоспособных ресурсов выберите кластер и нажмите Исправить, чтобы открыть область с подтверждением исправления.

Выберите Исправить [X] ресурсы.

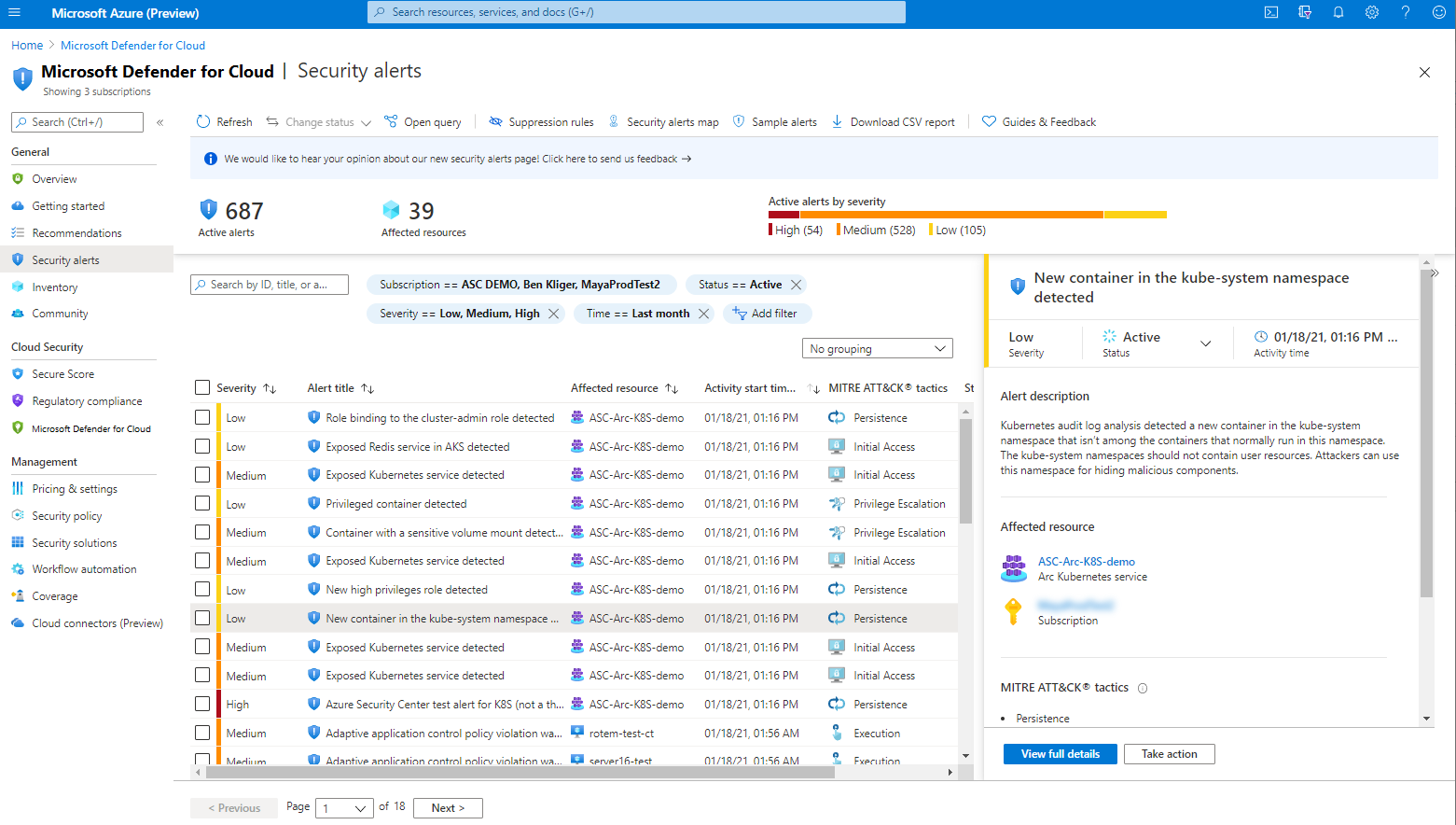

Моделирование оповещений системы безопасности из Microsoft Defender для контейнеров

Чтобы имитировать оповещение системы безопасности, выполните следующую команду из кластера:

kubectl get pods --namespace=asc-alerttest-662jfi039nожидаемый ответ .No resource foundВ течение 30 минут Defender для облака обнаруживает это действие и активирует оповещение системы безопасности.Примечание.

Для имитации оповещений без агента для контейнеров Defender для контейнеров Azure Arc не является обязательным условием.

На портал Azure откройте страницу оповещений системы безопасности Microsoft Defender для облака и найдите оповещение соответствующего ресурса:

Рабочая область Log Analytics для AKS по умолчанию

Рабочая область Log Analytics используется агентом Defender в качестве конвейера данных для отправки данных из кластера в Defender для облака без сохранения данных в рабочей области Log Analytics. В результате в этом случае плата за пользователей не взимается.

Агент Defender использует рабочую область Log Analytics по умолчанию. Если у вас еще нет рабочей области Log Analytics по умолчанию, Defender для облака создаст новую группу ресурсов и рабочую область по умолчанию при установке агента Defender. Рабочая область по умолчанию создается на основе региона.

Соглашение об именах для рабочей области и группы ресурсов Log Analytics по умолчанию:

Назначение пользовательской рабочей области

При включении параметра автоматической подготовки рабочая область по умолчанию будет назначена автоматически. Вы можете назначить рабочую область с помощью Политики Azure.

Чтобы проверить, назначена ли рабочая область, выполните следующие действия.

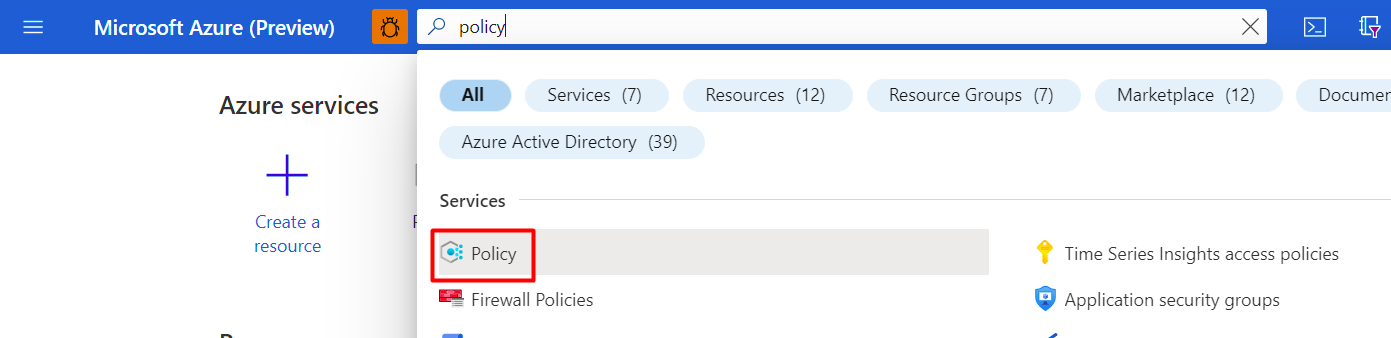

Войдите на портал Azure.

Найдите в поиске и выберите пункт Политика.

Выберите элемент Определения.

Поиск идентификатора политики

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5.

Следуйте инструкциям по созданию нового назначения с пользовательской рабочей областью , если политика еще не назначена соответствующей области. Или следуйте назначению обновления с настраиваемой рабочей областью , если политика уже назначена, и вы хотите изменить ее для использования пользовательской рабочей области.

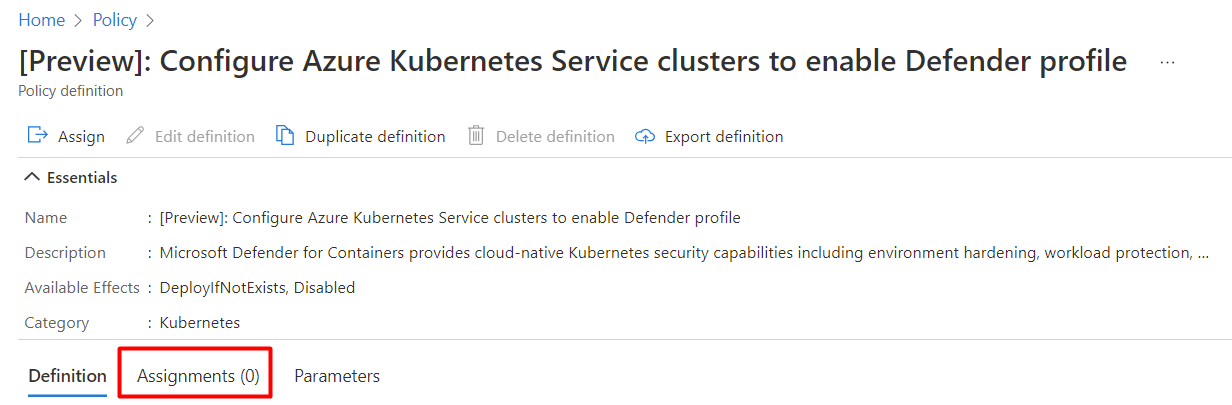

Создание нового назначения с настраиваемой рабочей областью

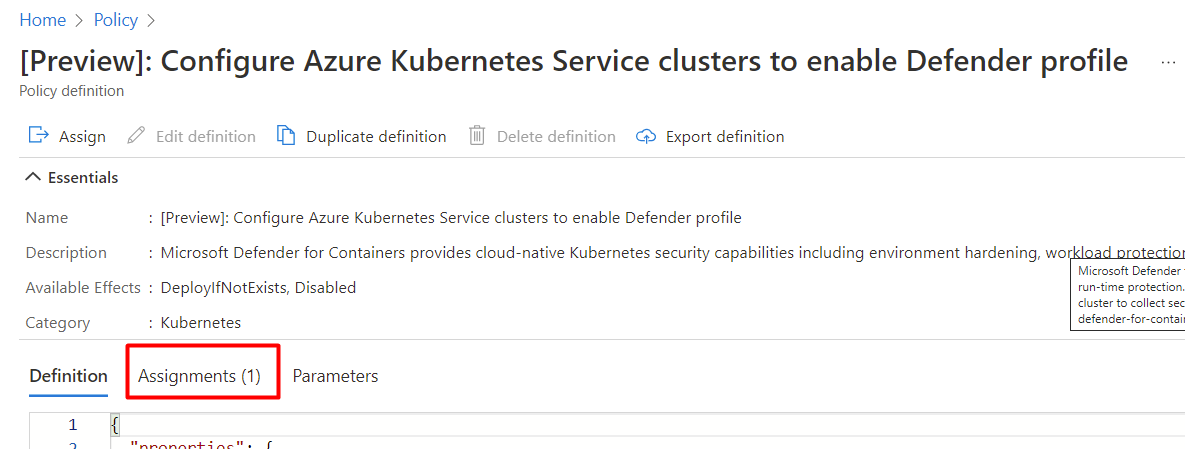

Если политика не назначена, отображается Assignments (0).

Чтобы назначить пользовательскую рабочую область:

Выберите Назначить.

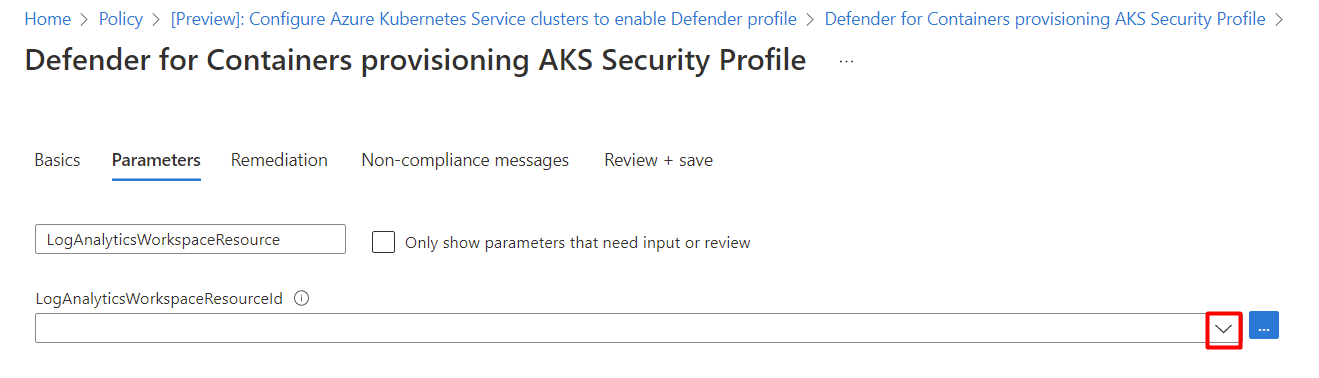

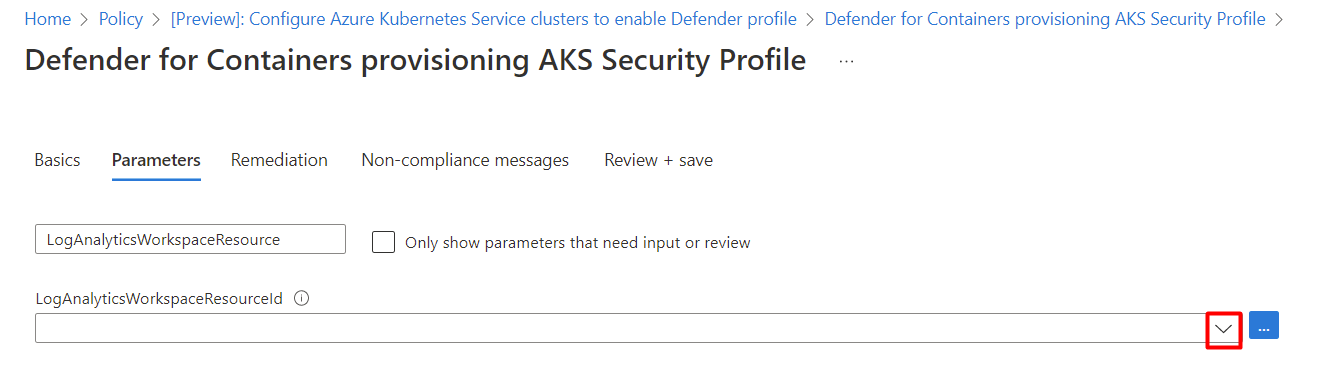

На вкладке Параметры снимите флажок с Показывать только те параметры, которые требуют ввода или проверки.

Выберите идентификатор LogAnalyticsWorkspaceResource в раскрывающемся меню.

Выберите Review + create (Просмотреть и создать).

Нажмите кнопку создания.

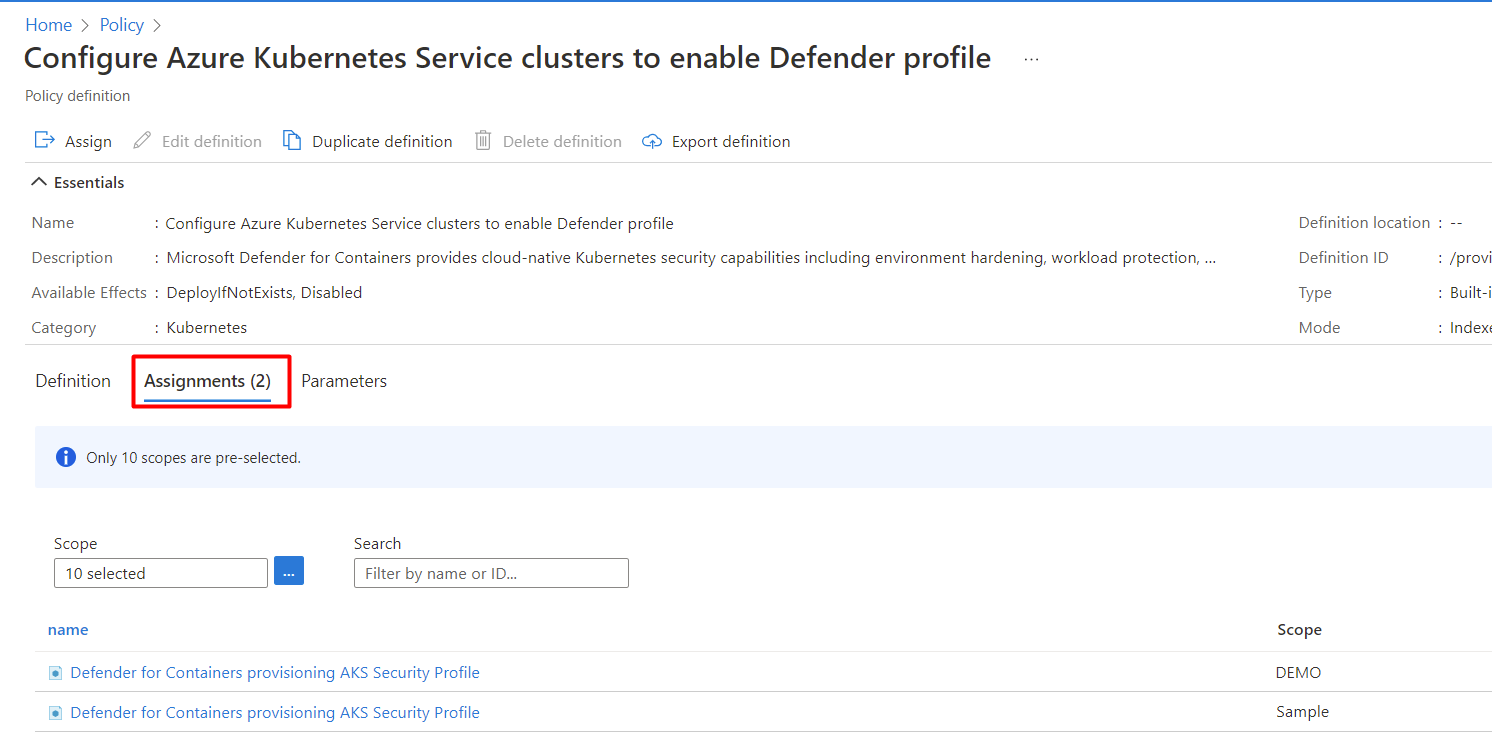

Обновление нового назначения с настраиваемой рабочей областью

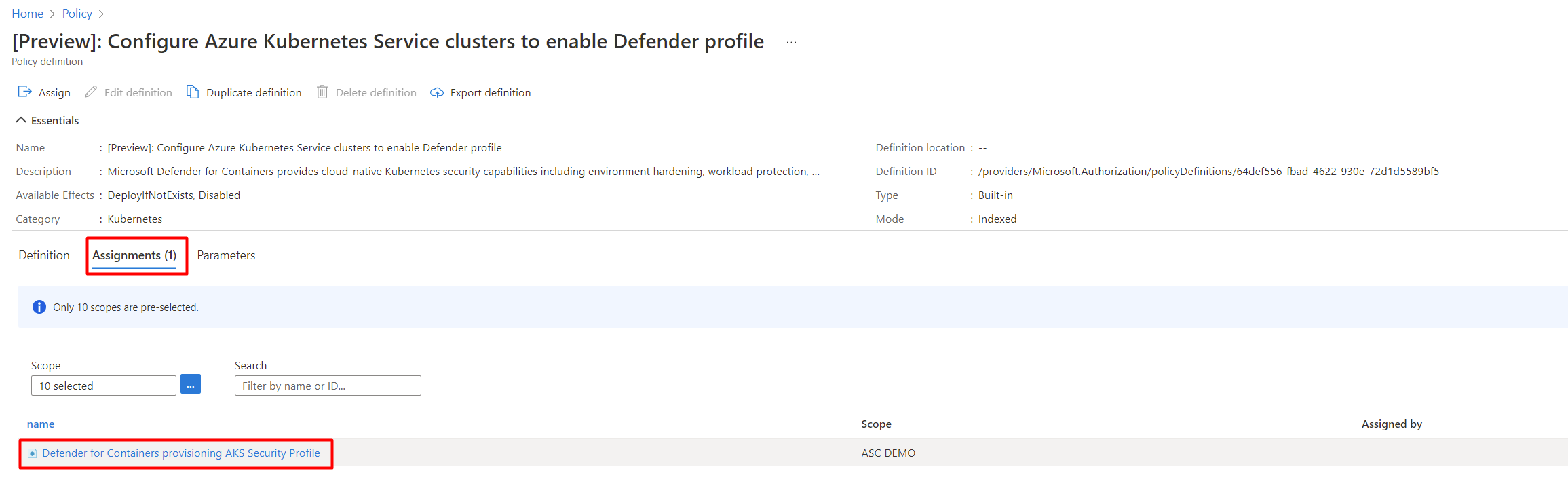

Если политика уже назначена рабочей области, отображается Assignments (1).

Примечание.

Если у вас несколько подписок, возможно, будет больше.

Чтобы назначить пользовательскую рабочую область:

Выберите соответствующее назначение.

Выберите Изменить назначение.

На вкладке Параметры снимите флажок с Показывать только те параметры, которые требуют ввода или проверки.

Выберите идентификатор LogAnalyticsWorkspaceResource в раскрывающемся меню.

Выберите "Рецензирование и сохранение".

Выберите Сохранить.

Удаление датчика Defender

Для удаления этого или любого расширения Defender для облака недостаточно отключить автоматическую подготовку:

Чтобы полностью отключить план Defender для контейнеров, перейдите к параметрам среды и отключите план Microsoft Defender для контейнеров.

Тем не менее, чтобы автоматическая подготовка компонентов Defender для контейнеров для ваших ресурсов в дальнейшем не выполнялась, отключите автоматическую подготовку расширений, как описано в статье Настройка автоматической подготовки для агентов и расширений в Microsoft Defender для облака.

Расширение можно удалить с помощью REST API или шаблона Resource Manager, как описано на вкладках ниже.

Удаление датчика Defender с помощью Azure CLI

Удалите расширение Microsoft Defender с помощью следующих команд:

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>Удаление расширения может занять несколько минут.

Чтобы убедиться, что расширение было успешно удалено, выполните следующую команду:

kubectl get pods -n kube-system | grep microsoft-defenderкогда расширение удалено, вы увидите, что в команде get pods не возвращаются модули pod. Удаление модулей может занять несколько минут.