Добавление пользовательских инициатив в Microsoft Defender для облака

Что такое политики безопасности, инициативы

Microsoft Defender для облака применяет инициативы безопасности к вашим подпискам. Эти инициативы содержат одну политику безопасности или несколько. Каждая из этих политик формирует рекомендацию по безопасности для улучшения состояния безопасности.

Что такое инициатива безопасности?

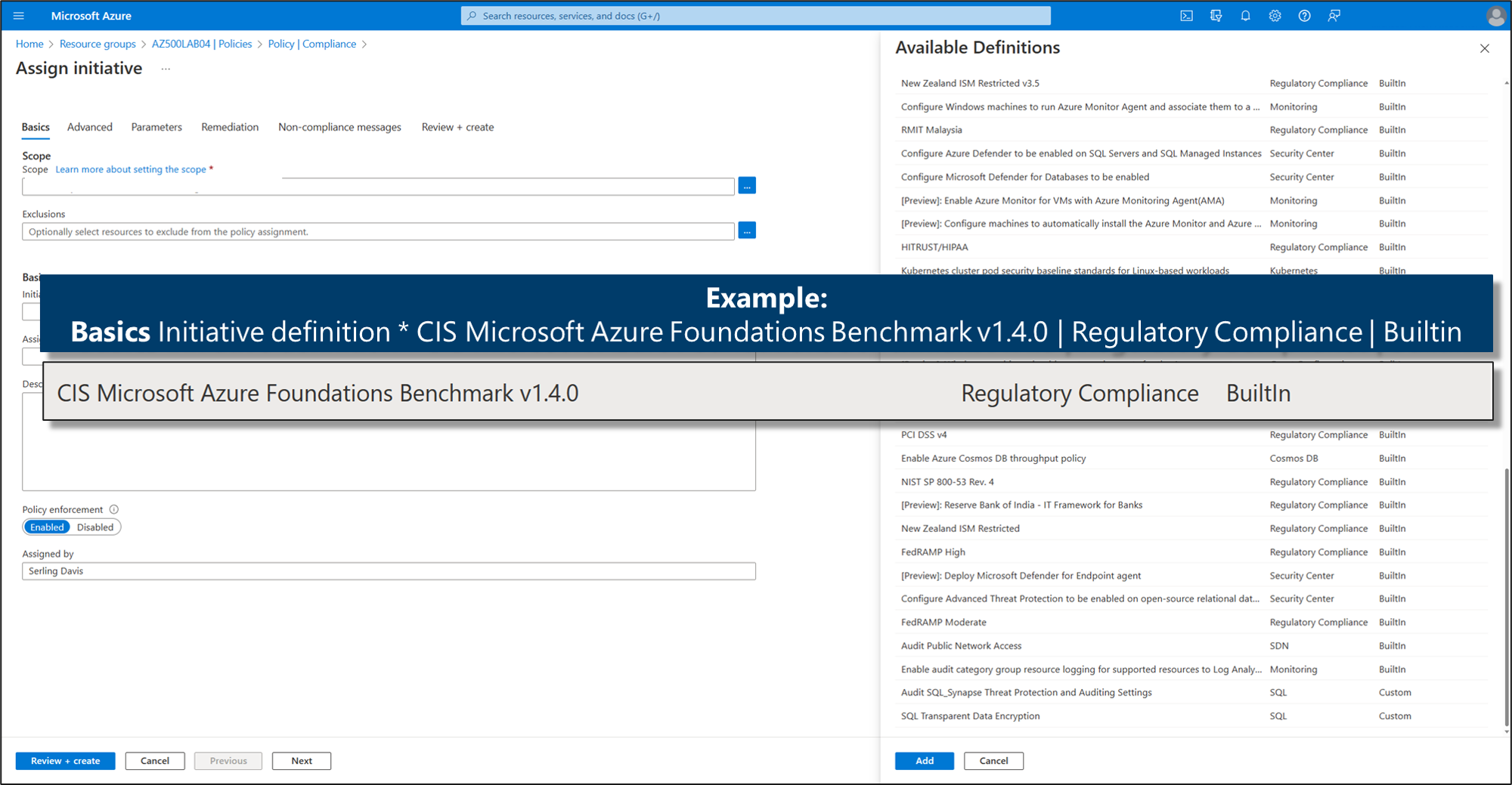

Инициатива по обеспечению безопасности — это коллекция определений или правил Политика Azure, сгруппированных по определенной цели или цели. Инициативы по безопасности упрощают управление политиками, группируя набор политик вместе в виде одного элемента.

Инициатива безопасности определяет нужную конфигурацию рабочих нагрузок и помогает обеспечить соответствие требованиям безопасности вашей компании или регуляторов.

Как и политики безопасности, инициативы Defender для облака создаются в Политике Azure. Вы можете использовать Политика Azure для управления политиками, создания инициатив и назначения инициатив нескольким подпискам или целым группам управления.

Инициатива по умолчанию автоматически назначается каждой подписке в Microsoft Defender для облака — это тест безопасности облака Майкрософт. Этот тест — это набор рекомендаций, созданных корпорацией Майкрософт для рекомендаций по обеспечению безопасности и соответствия требованиям, основанных на распространенных платформах соответствия требованиям. Это широко принятое тестирование основано на стандартах Центра Интернет-безопасности (CIS) и Национального института стандартов и технологий (NIST) с ориентацией на облачную безопасность.

Defender для облака предоставляет перечисленные ниже возможности для работы с инициативами и политиками безопасности.

- Просмотр и изменение встроенной инициативы по умолчанию. При включении Defender для облака инициатива с именем Microsoft Cloud Security Benchmark автоматически назначается всем зарегистрированным подпискам Defender для облака. Чтобы настроить эту инициативу, можно включить или отключить отдельные политики в ней, изменив параметры политики.

- Добавление собственных настраиваемых инициатив: если вы хотите настроить инициативы безопасности, применяемые к подписке, это можно сделать в Defender для облака. В этом случае вы будете получать рекомендации, если компьютеры не соответствуют созданным вами политикам.

- Добавьте стандарты соответствия нормативным требованиям в качестве инициатив. Панель мониторинга соответствия нормативным требованиям Defender для облака показывает состояние всех оценок в вашей среде в контексте определенного стандарта или регулирования (например, Центра безопасности Интернета (CIS), Национального института стандартов и технологий (NIST) специальных публикаций (SP) SP 800-53 ред.4, Программы безопасности клиентов Swift (CSP) Функции управления сеансами вызовов (CSCF) версии 2020.

Пример: встроенная инициатива безопасности

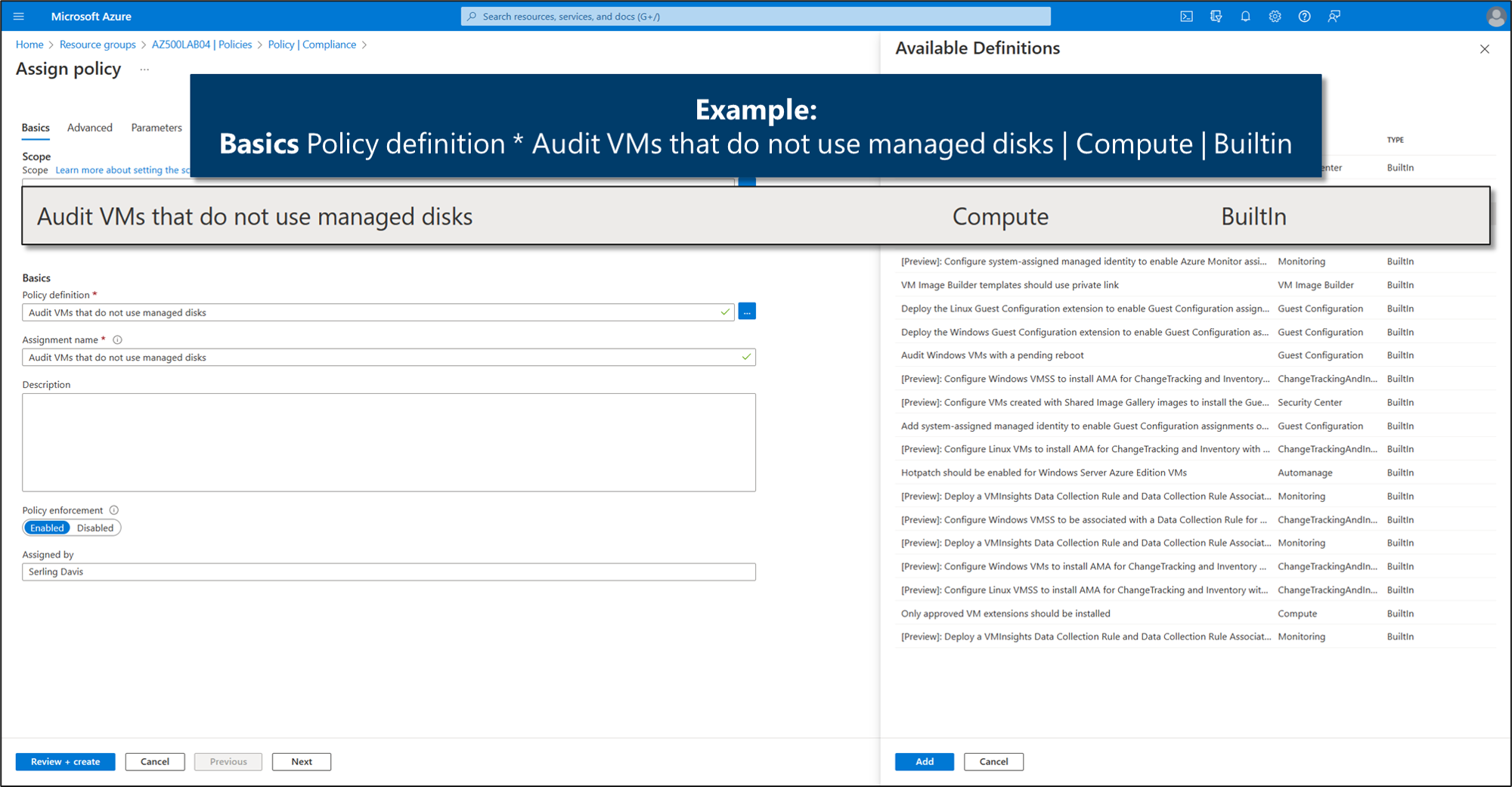

Что такое политика безопасности?

Определение Политика Azure, созданное в Политика Azure, является правилом о конкретных условиях безопасности, которыми вы хотите управлять. Встроенные определения включают в себя такие вещи, как управление типом ресурсов, которые можно развернуть или применить к использованию тегов на всех ресурсах. Вы также можете создать собственные настраиваемые определения политик.

Чтобы реализовать эти определения политик (встроенные или настраиваемые), потребуется назначить их. Любую из этих политик можно назначить с помощью портала Azure, PowerShell или Azure CLI. Политики можно отключать и включать в Политике Azure.

В Политике Azure существуют различные типы политик. Defender для облака в основном использует политики аудита, которые проверяют определенные условия и конфигурации, а затем сообщают о соответствии. Существуют также политики принудительного применения, которые можно использовать для применения параметров безопасности.

Пример. Встроенная политика безопасности

Defender для облака использует управление доступом на основе ролей (Azure RBAC) с несколькими встроенными ролями, которые можно назначать пользователям, группам и службам в Azure. В Defender для облака пользователи видят сведения только о тех ресурсах, к которым у них есть доступ, Пользователям назначена роль владельца, участника или читателя подписки ресурса.

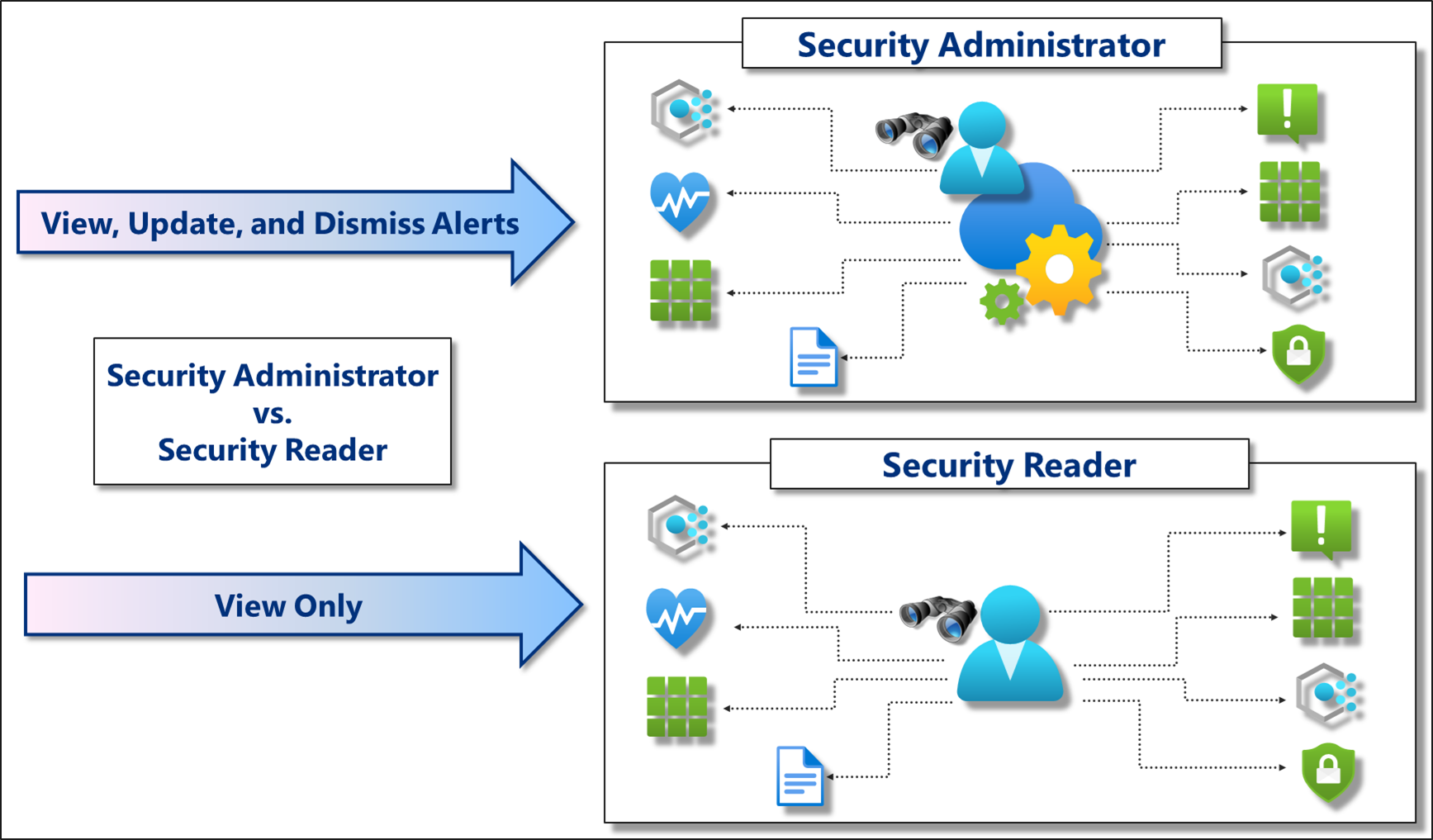

Для Defender для облака существуют две определенные роли:

- Администратор безопасности: имеет те же права просмотра, что и средство чтения безопасности. Также может обновлять политику безопасности и закрывать оповещения.

- Читатель сведений о безопасности: имеет права на просмотр элементов Defender для облака, таких как рекомендации, оповещения, политика и работоспособность. Не может вносить изменения.

Политики безопасности можно изменить с помощью портала Политика Azure с помощью интерфейса программирования приложений передачи репрезентативного состояния (REST API) или Windows PowerShell.

На экране политики безопасности отображаются действия, выполняемые политиками, назначенными выбранной подписке или группе управления.

- Используйте ссылки вверху, чтобы открыть назначение политики, которое применяется к подписке или группе управления. По этим ссылкам можно перейти к параметрам назначения, чтобы изменить или отключить политику. Например, если вы видите, что определенное назначение политики блокирует защиту конечных точек, по соответствующей ссылке вы можете открыть политику и изменить или отключить ее.

- В списке политик вы увидите, как фактически применяется каждая политика для подписки или группы управления. Параметры каждой политики, применяемой к области, учитываются, а совокупный результат действий, выполняемых политикой. Например, если одно назначение политики отключено, но в другом— оно имеет значение AuditIfNotExist, то совокупный эффект применяет AuditIfNotExist. Приоритет всегда отдается более активному варианту действий.

- Эффект политик может быть: Добавление, аудит, auditIfNotExists, Deny, DeployIfNotExists или Disabled.