Реализация политики безопасности для рисков пользователей и управление ею

В каталоге можно включить две политики рисков.

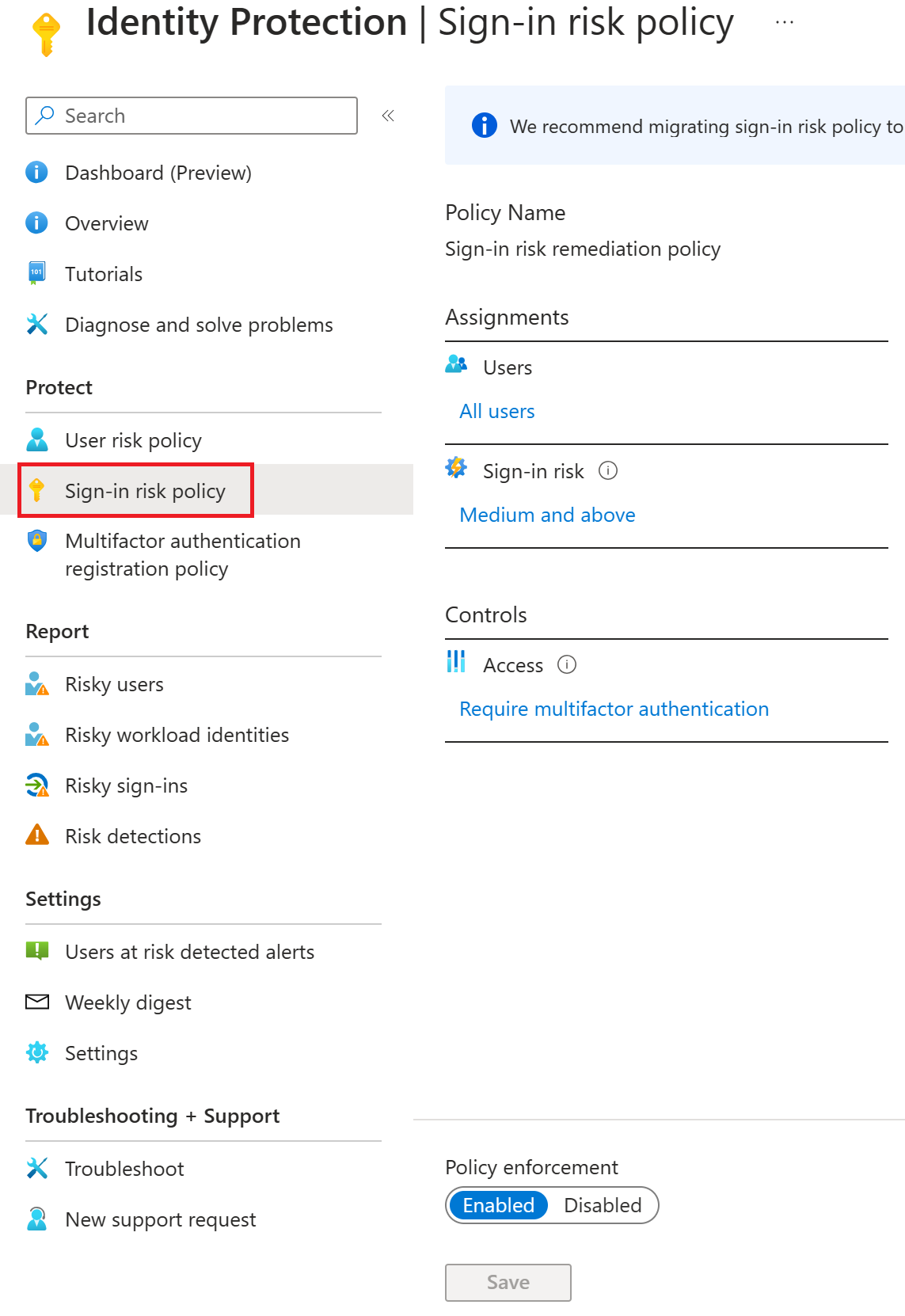

Политика рисков при входе. Политика рисков при входе обнаруживает подозрительные действия, которые происходят при входе. Он сосредоточен на самом действии входа и анализирует вероятность того, что вход был выполнен другим пользователем.

Политика рисков пользователей. Политика рисков пользователей определяет вероятность компрометации учетной записи пользователя путем обнаружения событий риска, нетипичных для поведения пользователя.

Обе политики позволяют автоматизировать ответ на обнаружение риска в среде и дают пользователям возможность самостоятельно устранять риски при их обнаружении.

Просмотреть видео

В этом видео вы узнаете, как развернуть Microsoft Entra Identity Protection, настроив политики на основе рисков (риск пользователя и риск входа) в вашей организации. Вы также узнаете, как постепенно развертывать эти политики и регистрацию MFA в организации.

Необходимые компоненты

Если ваша организация хочет разрешить пользователям самостоятельно устранять риски при обнаружении рисков, пользователи должны быть зарегистрированы как для самостоятельного сброса пароля, так и многофакторной проверки подлинности. Рекомендуется включить объединенный интерфейс регистрации сведений о безопасности. Предоставление пользователям возможности самостоятельного устранения рисков позволяет им быстро возвращаться в рабочее состояние без вмешательства со стороны администратора. Администраторы по-прежнему могут просматривать эти события и исследовать их постфактум.

Выбор приемлемых уровней риска

Организации должны решить уровень риска, который они готовы принять, балансируя взаимодействие с пользователем и безопасностью.

Рекомендуется задать пороговое значение политики риска пользователей на высокий , а политика риска входа — средний и более высокий.

При выборе высокого порогового значения уменьшается количество триггеров политики и уменьшается количество вызовов для пользователей. Однако он исключает обнаружение рисков с низким и средним уровнем риска из политики, что не блокирует злоумышленника от использования скомпрометированного удостоверения. При выборе низкого порога вводятся дополнительные прерывания пользователей, но повышенная безопасность.

Исключения

Все эти политики позволяют исключать пользователей, например учетные записи администратора для аварийного доступа. Организации определяют, когда им нужно исключить другие учетные записи из определенных политик на основе способа использования учетных записей. Все исключения следует регулярно проверять, чтобы узнать, применяются ли они по-прежнему.

Настроенные доверенные расположения в сети используются Защитой идентификации при обнаружении некоторых рисков для сокращения числа ложноположительных результатов.