Сценарий стека развертывания

Вы потратили время на изучение стеков развертывания и предоставляемых функций. Прежде чем приступить к реализации стеков развертывания в процессе подготовки ресурсов, вы хотите узнать больше о сценарии, использующего их.

В этом уроке вы изучите сценарий, в котором используются стеки развертывания для группировки ресурсов между группами ресурсов и подписками.

Сценарий

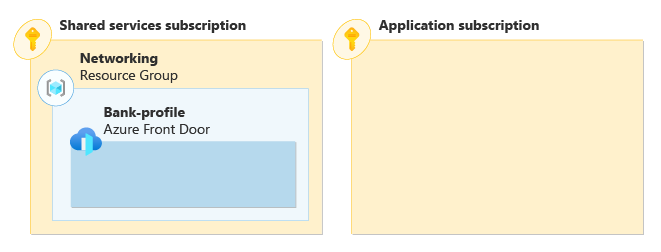

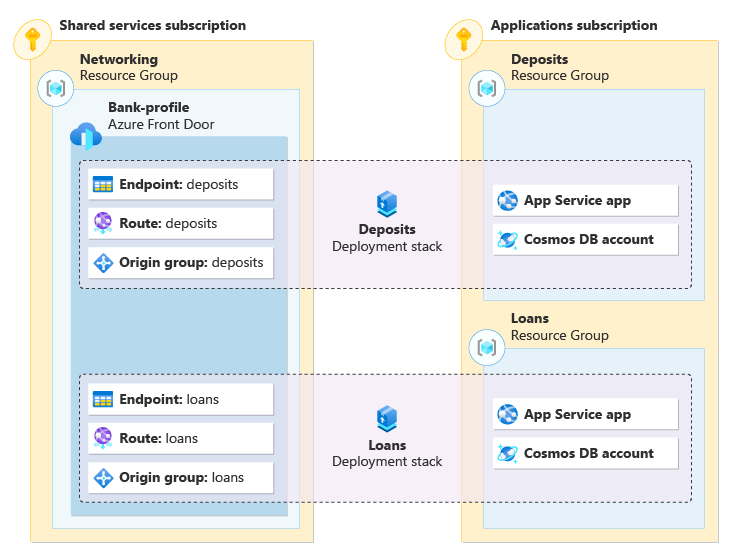

Предположим, что у вашего банка сообщества есть среда Azure с несколькими подписками. Команда платформы управляет подпиской на общие службы, а команда приложений управляет подпиской для приложений, стоящих перед пользователем банка.

Подписка на общие службы содержит группу ресурсов, содержащую профиль Azure Front Door. Azure Front Door — это сеть доставки облачного содержимого (CDN), которая обеспечивает безопасный доступ, кэширование HTTP и ускорение трафика к веб-содержимому. Команда платформы управляет профилем, но команды приложений совместно используют этот профиль для общедоступного доступа к своим веб-приложениям.

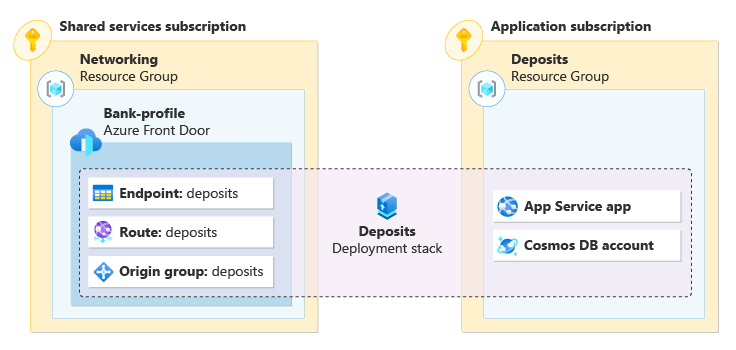

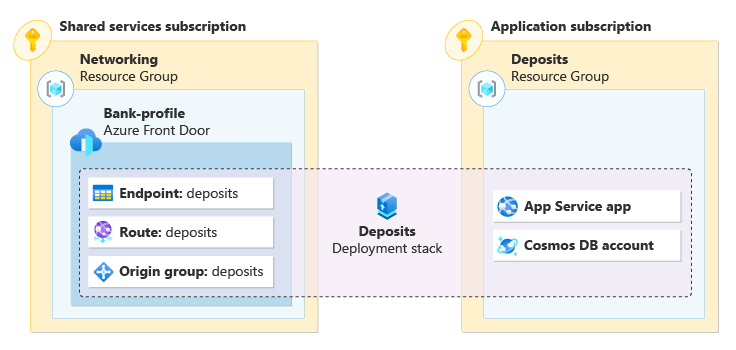

Команда приложений депозитов готова развернуть свое приложение и соответствующие ресурсы. Приложение состоит из Служба приложений приложения, учетной записи Cosmos DB и конечной точки Azure Front Door, маршрута и группы источников. Ресурсы Front Door — это дочерние ресурсы профиля Front Door.

Команда сначала создает новую группу ресурсов в подписке приложения для ресурсов приложения депозита. Затем группа приложений вклады создает стек развертывания на уровне подписки, активируя развертывание ресурсов приложения. Стек развертывания теперь управляет ресурсами приложения, включая дочерние ресурсы профиля Front Door в подписке на общие службы.

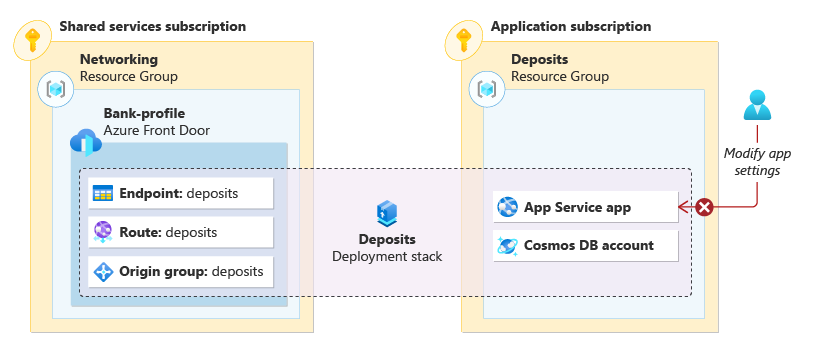

Стек развертывания создается или изменяется с параметрами запрета, которые предотвращают любые несанкционированные изменения управляемых ресурсов в стеке. Например, предположим, что один из членов группы приложений депозитов пытается изменить один из параметров приложения службы приложений. Изменение блокируется из-за параметра запрета, примененного --denyWriteAndDelete к стеку.

Приложение кредитов, аналогичное приложению депозитов, состоит из приложения Служба приложений, учетной записи Cosmos DB и конечной точки Azure Front Door, маршрута и группы происхождения. Команда приложений по кредитам создает стек развертывания на уровне подписки. Стек активирует развертывание тестовой версии ресурсов приложения. Стек развертывания теперь управляет ресурсами приложения, включая дочерние ресурсы профиля Front Door в подписке на общие службы.

После завершения тестирования команда приложений кредитов удаляет стек развертывания для тестовой версии приложения. При удалении стека удаляются ресурсы и группы ресурсов, определенные в actionOnUnmanage свойстве стека.