Обзор виртуальных сетей Azure

Виртуальные сети (VNets) Azure — это фундаментальная составляющая вашей частной сети в Azure. Виртуальные сети позволяют создавать сложные виртуальные сети, аналогичные локальной сети, с другими преимуществами инфраструктуры Azure, такими как масштабирование, доступность и изоляция.

Каждая созданная виртуальная сеть имеет собственный блок CIDR и может быть связана с другими виртуальными сетями и локальными сетями, пока блоки CIDR не перекрываются. Вы также управляете параметрами DNS-сервера для виртуальных сетей и сегментацией виртуальной сети в подсети.

Возможности виртуальных сетей Azure

Azure VNets позволяют ресурсам в Azure безопасно обмениваться данными друг с другом, подключаться к Интернету и локальным сетям.

- Подключение к Интернету. По умолчанию все ресурсы в виртуальной сети могут устанавливать исходящие подключения к Интернету. Можно также установить входящее подключение к ресурсу, присвоив ему общедоступный IP-адрес, или общедоступный экземпляр Load Balancer. Общедоступный IP-адрес или общедоступную подсистему балансировки нагрузки также можно использовать для управления исходящими подключениями.

- Обмен данными между ресурсами Azure. Существует три ключевых механизма, с помощью которых ресурс Azure может обмениваться данными: виртуальные сети, конечные точки службы виртуальной сети и пиринг между виртуальными сетями. виртуальная сеть могут подключаться не только виртуальные машины, но и другие ресурсы Azure, такие как Среда службы приложений, Служба Azure Kubernetes и Azure Масштабируемые наборы виртуальных машин. Конечные точки службы можно использовать для подключения к другим типам ресурсов Azure, таким как базы данных SQL Azure и учетные записи хранения. При создании виртуальной сети подключенные к ней службы и виртуальные машины могут безопасно обмениваться данными непосредственно друг с другом в облаке.

- Взаимодействие между локальными ресурсами. Безопасное расширение центра обработки данных. Вы можете подключить локальные компьютеры и сети к виртуальной сети, используя любой из следующих вариантов: виртуальная частная сеть (VPN) типа «точка — сеть», VPN-подключение «сеть — сеть», Azure ExpressRoute.

- Фильтрация сетевого трафика. Сетевой трафик можно фильтровать между подсетями, используя любое сочетание групп безопасности сети и виртуальных сетевых устройств.

- Маршрутизация сетевого трафика. По умолчанию Azure маршрутизирует трафик между подсетями, подключенными виртуальными сетями, локальными сетями и Интернетом. Можно реализовать таблицы маршрутов или маршруты BGP, чтобы переопределить маршруты по умолчанию, создаваемые Azure.

Рекомендации по проектированию для виртуальных сетей Azure

Адресное пространство и подсети

Можно создать несколько виртуальных сетей для каждого региона на одну подписку. Каждая виртуальная сеть может иметь несколько подсетей.

Виртуальные сети

При создании виртуальной сети используйте диапазоны адресов, перечисленные в RFC 1918. Эти адреса предназначены для частных неизменяемых адресных пространств.

- 10.0.0.0 - 10.255.255.255 (префикс 10/8)

- 172.16.0.0 - 172.31.255.255 (префикс 172.16/12)

- 192.168.0.0–192.168.255.255 (префикс 192.168/16)

Кроме того, нельзя добавить следующие диапазоны адресов.

- 224.0.0.0/4 (многоадресная рассылка)

- 255.255.255.255/32 (широковещательный адрес)

- 127.0.0.0/8 (петлевой адрес);

- 169.254.0.0/16 (локальный адрес канала);

- 168.63.129.16/32 (внутренний DNS)

Azure назначает ресурсам в виртуальной сети частный IP-адрес из заданного вами адресного пространства. Например, при развертывании виртуальной машины в виртуальной сети с адресным пространством подсети 192.168.1.0/24 виртуальная машина назначается частный IP-адрес, например 192.168.1.4. Azure резервирует первые четыре и последний IP-адрес для пяти IP-адресов в каждой подсети. Эти адреса : x.x.x.0-x.x.x.3 и последний адрес подсети.

Например, диапазон IP-адресов 192.168.1.0/24 имеет следующие зарезервированные адреса:

- 192.168.1.0

- 192.168.1.1 (зарезервировано Azure для шлюза по умолчанию).)

- 192.168.1.2, 192.168.1.3 (зарезервировано Azure для сопоставления IP-адресов Azure с пространством виртуальной сети).

- 192.168.1.255 (адрес сетевой трансляции.)

При планировании реализации виртуальных сетей необходимо учитывать следующее:

- Убедитесь, что адресные пространства не переключения. Убедитесь, что адресное пространство виртуальной сети (блок CIDR) не перекрывается с другими диапазонами сети вашей организации.

- Требуется ли изоляция для безопасности?

- Нужно ли устранять любые ограничения IP-адресов?

- Существуют ли подключения между виртуальными сетями Azure и локальными сетями?

- Требуется ли изоляция для администрирования?

- Используете ли вы службы Azure, которые создают собственные виртуальные сети?

Подсети

Подсеть — это диапазон IP-адресов в виртуальной сети. Вы можете сегментировать виртуальных сетей на подсети другого размера, создав столько подсетей, сколько требуется для организации и безопасности в рамках ограничений подписки. Затем можно развернуть ресурсы Azure в определенной подсети. Так же, как в традиционной сети, подсети позволяют вам разделить адресное пространство виртуальной сети на сегменты, которые подходят для внутренней сети организации. Минимальный размер подсети для протокола IPv4 равен /29, максимальный — /2 (согласно определениям подсети CIDR). Размер подсетей для протокола IPv6 должен составлять в точности /64. При планировании реализации подсетей следует учитывать:

- Каждая подсеть должна иметь уникальный диапазон адресов, который задается в формате бесклассовой междоменной маршрутизации (CIDR).

- Для некоторых служб Azure требуется собственная подсеть.

- Подсети можно использовать для управления трафиком. Например, можно создать подсети для маршрутизации трафика через виртуальный сетевой модуль.

- Вы можете предоставить доступ к ресурсам Azure только определенным подсетям с конечной точкой службы для виртуальной сети. Вы можете создать несколько подсетей и активировать конечную точку службы только для определенных подсетей.

Определение соглашения об именовании

В рамках проектирования сети Azure важно спланировать соглашение об именовании ресурсов. При использовании соглашения об именовании имена ресурсов составляются из важной информации о каждом ресурсе. Правильно выбранное имя помогает быстро найти тип ресурса, связанную рабочую нагрузку, среду развертывания и регион Azure, где он размещен. Например, ресурс общедоступного IP-адреса для рабочей нагрузки SharePoint, размещенный в западной части США, может иметь имя pip-sharepoint-prod-westus-001

Все типы ресурсов Azure имеют область, определяющую уровень, в котором имена ресурсов должны быть уникальными. Ресурсу должно быть назначено имя, уникальное для данной области. Существует четыре уровня, в которых можно указать область: группа управления, подписка, группа ресурсов и ресурс. Области являются иерархическими, при этом каждый уровень иерархии делает область более узкоспециальной.

Например, виртуальная сеть имеет область группы ресурсов, что означает, что в каждой группе ресурсов может быть только одна сеть с именем vnet-prod-westus-001. Другие группы ресурсов могут включать собственную виртуальную сеть с именем vnet-prod-westus-001. Подсети ограничены виртуальными сетями, поэтому каждая подсеть в виртуальной сети должна иметь уникальное имя.

Общие сведения о регионах и подписках

Все ресурсы Azure создаются в регионе или подписке Azure. Ресурс можно создать только в виртуальной сети, которая принадлежит к тому же региону и подписке, что и этот ресурс. Однако вы можете подключить виртуальные сети, которые размещены в разных подписках и регионах. При проектировании сети Azure в соответствии с инфраструктурой, данными, приложениями и конечными пользователями важно учитывать регионы Azure.

Вы можете развернуть любое количество виртуальных сетей, требуемых в рамках подписки, вплоть до максимума. Некоторые крупные организации с глобальными развертываниями имеют несколько связанных виртуальных сетей из разных регионов, например.

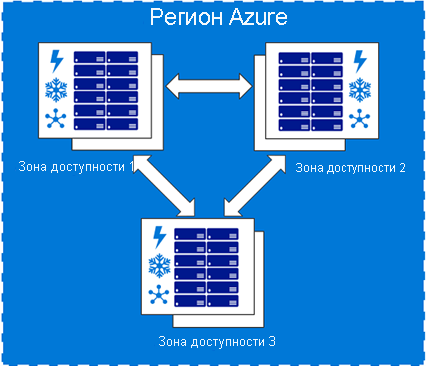

Зоны доступности Azure

Зона доступности Azure позволяет определять уникальные физические расположения в пределах региона. Каждая зона состоит из одного или нескольких центров обработки данных, оснащенных независимыми системами электроснабжения, охлаждения и сетевого взаимодействия. Для обеспечения высокого уровня доступности служб Azure физическое разделение зон доступности в пределах региона защищает приложения и данные от сбоев центров обработки данных.

При проектировании сети Azure следует рассмотреть зоны доступности, а также спланировать службы, которые поддерживают зоны доступности.

Службы Azure с поддержкой зон доступности делятся на три категории:

- Зональные службы. Ресурсы можно закреплять в определенной зоне. Например, виртуальные машины, управляемые диски или стандартные IP-адреса можно закрепить в определенной зоне. Это планирование позволяет повысить устойчивость за счет одного или нескольких экземпляров ресурсов, распределенных по зонам.

- Службы, избыточные между зонами. Ресурсы реплицируются или распределяются по зонам автоматически. Azure реплицирует данные в трех зонах, чтобы сбой зоны не влиял на ее доступность.

- Нерегиональные службы. Служба доступна из географических регионов Azure и устойчива к сбоям на уровне зоны.