Общие сведения о XDR в Microsoft Defender в Центре управления безопасностью (SOC)

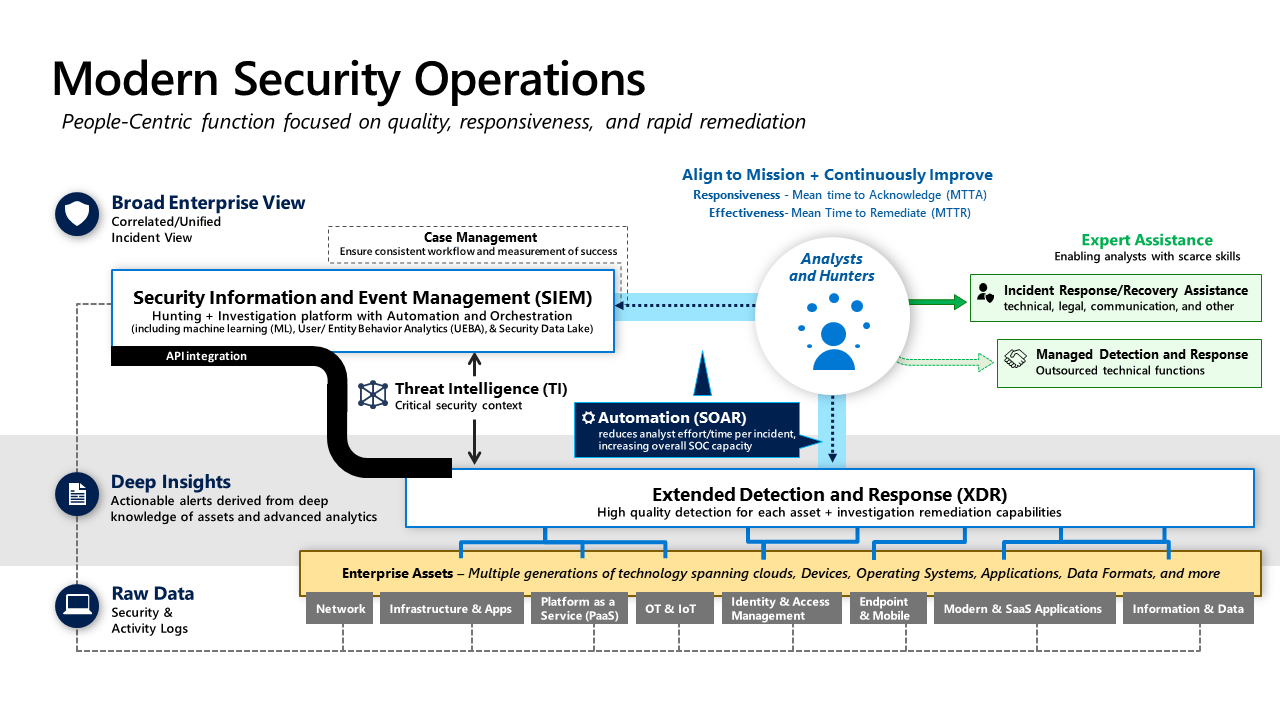

На следующем рисунке представлен обзор интеграции XDR в Microsoft Defender и Microsoft Sentinel в современный центр управления безопасностью (SOC).

Модель операций по обеспечению безопасности: функции и инструменты

Хотя назначение обязанностей отдельным людям и командам зависит от размера организации и других факторов, операции безопасности состоят из нескольких различных функций. У каждой функции или команды есть основная сфера деятельности, и они также должны тесно сотрудничать с другими функциями и внешними командами, чтобы быть эффективными. На этой диаграмме показана полная модель с полностью укомплектованными командами. В небольших организациях эти функции часто объединяются в одну роль или команду, выполняемую ИТ-операциями (для технических ролей), или выполняются как временная функция руководством или делегатами (для управления инцидентами).

Примечание.

Мы в первую очередь обращаемся к аналитикам по названию команды, а не по номеру уровня, так как каждая из этих команд обладает уникальными специализированными навыками, они не являются буквальным рейтингом или иерархической ценностью.

Рассмотрение и автоматизация

Мы начнем с обработки реактивных оповещений, которая начинается с приведенных ниже процессов:

Автоматизация. Разрешение известных типов инцидентов практически в реальном времени с помощью автоматизации. Это четко определенные атаки, с которыми организация сталкивалась много раз.

Рассмотрение (уровень 1). Аналитики рассмотрения сосредотачиваются на быстром устранении большого количества известных типов инцидентов, которые по-прежнему требуют (быстрых) решений. Они часто предназначены для утверждения рабочих процессов автоматического исправления и выявления каких-либо аномальных или интересных случаев, которые влекут за собой эскалацию либо консультации с командами расследований (уровень 2).

Ключевые сведения для рассмотрения и автоматизации:

- 90 % истинный положительный результат . Мы рекомендуем установить стандарт качества 90% истинно положительный для всех веб-каналов оповещений, требующих от аналитика реагирования, чтобы аналитики не нуждались в реагировании на высокий объем ложных предупреждений.

- Отношение оповещений . В интерфейсе Майкрософт из нашего Центра операций кибербезопасности оповещения XDR создают большинство высококачественных оповещений, при этом остальные пользователи, поступающие из сообщаемых пользователем проблем, классических оповещений на основе запросов журналов и других источников

- Автоматизация — это ключевой фактор для групп рассмотрения, так как он помогает расширить возможности этих аналитиков и сократить ручной труд (например, обеспечить автоматизированное расследование, а затем предложить провести проверку человеком, прежде чем утверждать последовательность исправления, которая была автоматически построена для этого инцидента).

- Интеграция инструментов — одна из самых мощных технологий экономии времени, которые улучшили время исправления в CDOC Корпорации Майкрософт , это интеграция средств XDR вместе с Microsoft Defender XDR, поэтому аналитики имеют одну консоль для конечной точки, электронной почты, удостоверения и многое другое. Эта интеграция позволяет аналитикам быстро обнаруживать и очищать фишинговые сообщения злоумышленников, вредоносные программы и взломанные учетные записи до того, как они смогут нанести значительный ущерб.

- Фокус. Эти группы не могут поддерживать высокую скорость разрешения для всех типов технологий и сценариев, поэтому они сосредоточивают свое внимание на нескольких технических областях или сценариях. Чаще всего это связано с производительностью пользователей, например, с электронной почтой, оповещениями антивирусной программы для конечных точек (в отличие от EDR, которое используется для расследований) и первым ответом на сообщения пользователей.

Исследование инцидентов и управление ими (уровень 2)

Эта команда служит точкой эскалации для проблем из Triage (уровень 1) и напрямую отслеживает оповещения, которые указывают на более сложного злоумышленника. В частности, оповещения, которые активируют оповещения поведения, специальные оповещения, связанные с критически важными для бизнеса ресурсами, и мониторинг текущих кампаний атак. Упреждая команда также периодически просматривает очередь оповещений команды Triage и может упреждающе охотиться с помощью средств XDR в свободное время.

Эта команда обеспечивает более глубокое исследование меньшего объема более сложных, часто многоэтапных атак, выполняемых живыми операторами атак. Эта команда тестирует новые или незнакомые типы оповещений для документирования процессов для команды рассмотрения и автоматизации, часто включая оповещения, созданные Microsoft Defender для облака в облачных приложениях, виртуальных машинах, контейнерах и Kubernetes, базах данных SQL и т. д.

Управление инцидентами — эта команда принимает нетехнические аспекты управления инцидентами, включая координацию с другими командами, такими как коммуникации, юридические, руководство и другие заинтересованные лица бизнеса.

Управление охотой и инцидентами (уровень 3)

Это многодисциплинарная группа, посвященная выявлению злоумышленников, которые могли бы проскользнуть через реактивные обнаружения и обрабатывать крупные события, влияющие на бизнес.

- Охота. Эта команда заблаговременно охотится на незамеченные угрозы, помогает с эскалацией и расширенной судебной экспертизой для реактивных расследований, а также вносит уточнения в оповещения и автоматизацию. Эти команды работают скорее на модели на основе гипотез, а не на модели реактивных оповещений, а также там, где красные или фиолетовые команды подключаются к операциям безопасности.

Как это сочетается

Чтобы дать вам представление о том, как это работает, давайте проследим общий жизненный цикл инцидента.

- Аналитик триage (уровень 1) утверждает, что оповещение о вредоносных программах из очереди и изучает (например, с консолью XDR в Microsoft Defender)

- Хотя большинство случаев Triage быстро исправляются и закрываются, на этот раз аналитик отмечает, что вредоносные программы могут потребовать более активного или расширенного исправления (например, изоляции устройств и очистки). Группа рассмотрения передает дело аналитику по расследованиям (уровень 2), который берет на себя руководство расследованием. Команда Triage имеет возможность оставаться в курсе и узнать больше (команда исследования может использовать Microsoft Sentinel или другой SIEM для более широкого контекста)

- Расследование проверяет выводы расследования (или углубляется в него) и приступает к исправлению, закрывает дело.

- Позже Хант (уровень 3) может заметить этот случай при просмотре закрытых инцидентов, чтобы проверить наличие общих или аномалий, которые стоит копать в:

- Обнаружения, которые могут быть доступны для автоматического реагирования

- Несколько аналогичных инцидентов, которые могут иметь общую первопричину

- другие потенциальные улучшения процессов, инструментов или предупреждений. В одном случае специалисты уровня 3 рассмотрели дело и обнаружили, что пользователь попался на удочку технической аферы. Затем это обнаружение было помечено как предупреждение с потенциально более высоким приоритетом, так как мошенникам удалось получить доступ на уровне администратора к конечной точке. Более высокий уровень риска.

Аналитика угроз

Команды по аналитике угроз предоставляют контекст и аналитические сведения для поддержки всех других функций (используя платформу аналитики угроз (TIP) в крупных организациях). Это может охватывать множество различных аспектов, включая такие как:

- реактивные технические исследования активных инцидентов;

- Упреждающие технические исследования групп злоумышленников, тенденций атак, крупных атак, новых технологий и т. д.

- стратегический анализ, исследования и аналитические сведения для обоснования деловых и технических процессов и приоритетов.

- И многое другое