Изучение вариантов использования расширенного обнаружения и реагирования (XDR)

Ниже приведены варианты использования обнаружения и устранения рисков.

Обнаружение угроз

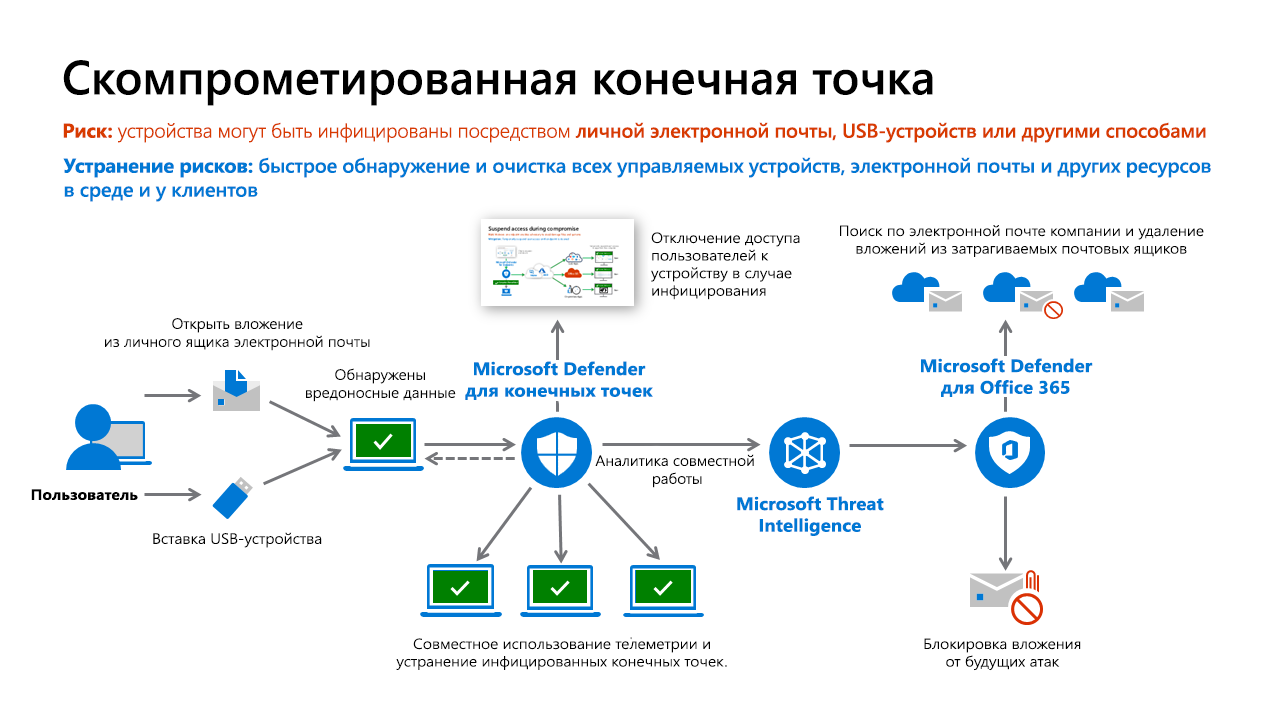

В этом сценарии показан случай, когда Microsoft Defender для конечной точки обнаруживает вредоносный атакующий код (который может поступать из любого источника, включая личную электронную почту или USB-накопитель).

Жертва получает вредоносное сообщение электронной почты в личной учетной записи электронной почты, не защищенной Microsoft Defender для Office 365 (MDO) или USB-накопителем, и открывает вложение. После открытия вложения вредоносная программа заразит компьютер. Пользователь не знает, что произошла атака. Но Microsoft Defender для конечных точек (MDE) обнаруживает эту атаку, создает предупреждение для операций безопасности и предоставляет сведения об угрозе команде безопасности. Отключение доступа пользователей с устройства во время заражения — MDE взаимодействует с Intune, что уровень риска на этой конечной точке изменился. Политика соответствия Intune, настроенная с уровнем серьезности риска MDE, активируется и помечает учетную запись как несоответствующая политике организаций. Условный доступ, созданный в идентификаторе Microsoft Entra, блокирует доступ пользователей к приложениям.

Серверы

MDE устраняет угрозу — либо с помощью автоматического исправления, одобрения аналитиком безопасности автоматического исправления, либо ручного исследования угрозы аналитиком.

MDE также устраняет эту угрозу на вашем предприятии и среди наших клиентов Microsoft MDE, добавляя информацию об этой атаке в систему аналитики угроз Майкрософт

Общий доступ к аналитике и восстановлению

Восстановление доступа— после исправления инфицированных устройств MDE сообщает Intune изменить состояние риска устройства и условный доступ Microsoft Entra ID, а затем разрешить доступ к корпоративным ресурсам (дополнительные сведения на следующем слайде). Устранение вариантов угроз в MDO и других приложениях. Инструменты Майкрософт используют сигналы об угрозах в аналитике угроз Майкрософт для защиты других частей направления атаки вашей организации. MDO и Microsoft Defender для облака используют сигналы для обнаружения и устранения угроз в электронной почте, совместной работе в офисе, Azure и т. д.

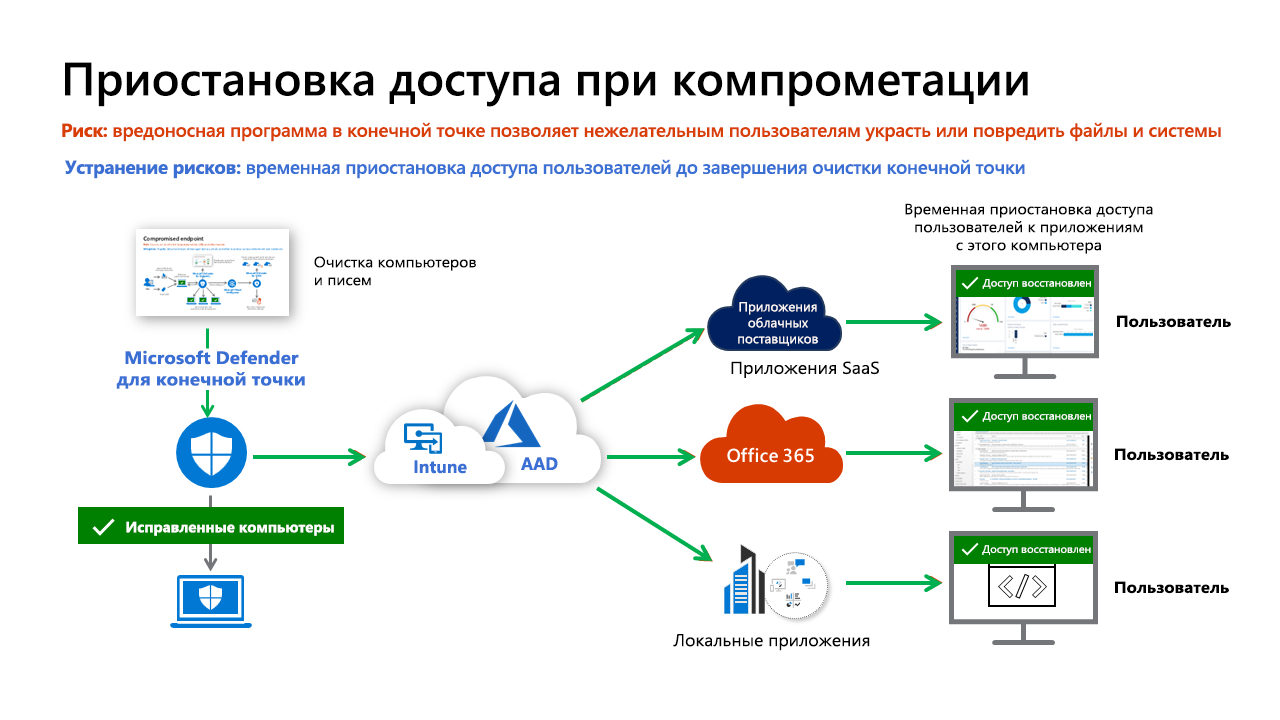

на предыдущем рисунке, когда устройство пользователя по-прежнему скомпрометировано

Доступ ограничен

Условный доступ знает о риске устройства, так как Microsoft Defender для конечной точки (MDE) уведомил Intune, который затем обновил состояние соответствия устройства в идентификаторе Microsoft Entra.

В это время доступ пользователя к корпоративным ресурсам ограничен. Это относится ко всем новым запросам ресурсов и блокирует текущий доступ к ресурсам, поддерживающим оценку непрерывного доступа (CAE). Люди могут выполнять общие задачи по повышению производительности Интернета, такие как исследования YouTube, Википедия и что-либо другое, которое не требует корпоративной проверки подлинности, но не будет иметь доступа к корпоративным ресурсам.

Доступ восстановлен

После устранения и очистки угрозы MDE активирует Intune для обновления идентификатора Microsoft Entra и условного доступа восстанавливает доступ пользователя к корпоративным ресурсам.

Это снижает риск для организации, гарантируя злоумышленникам, которые могут контролировать эти устройства, не могут получить доступ к корпоративным ресурсам, свести к минимуму влияние на производительность пользователей, чтобы свести к минимуму нарушения бизнес-процессов.