Принцип работы Брандмауэра веб-приложений Azure

Вы знакомы с основными функциями и преимуществами Брандмауэра веб-приложений Azure. Теперь давайте рассмотрим принцип работы Брандмауэра веб-приложений Azure. В частности, рассмотрим, как такие функции, как наборы правил и группы правил, позволяют Azure Брандмауэр веб-приложений защищать веб-приложения от распространенных эксплойтов. Эти сведения помогают оценить, является ли azure Брандмауэр веб-приложений правильным решением для вашей компании.

Параметры развертывания

Вы можете развернуть Azure Брандмауэр веб-приложений в рамках решения интерфейсного интерфейса Azure для веб-приложений. Начните с создания политики Azure Брандмауэр веб-приложений, которая включает следующие параметры:

- Какая интеграция продукта, которую вы хотите использовать

- Какой управляемый набор правил, который вы хотите использовать

- Любые настраиваемые правила, которые вы хотите добавить

- Какой режим вы хотите использовать

Наборы управляемых правил Майкрософт, группы правил и правила

Брандмауэр веб-приложений Azure предотвращает известные атаки, применяя правила к входящим запросам HTTP/HTTPS приложения. Правило — это код брандмауэра, предназначенный для распознавания и предотвращения определенной угрозы.

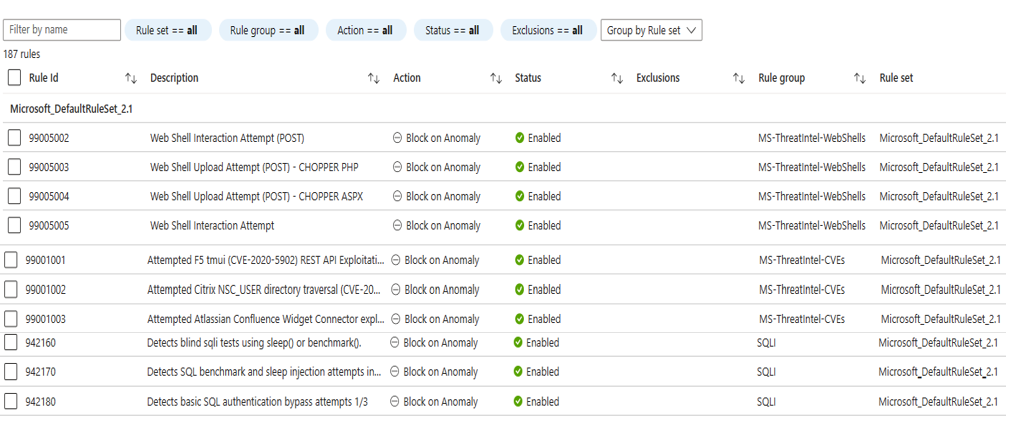

Правила, которые azure Брандмауэр веб-приложений использует для обнаружения и блокировки распространенных уязвимостей, в основном являются управляемыми правилами, принадлежащими различным группам правил. Каждая группа правил — это коллекция правил, а управляемый набор правил — это коллекция групп правил. Управляемые наборы правил включают группы правил на основе Microsoft Threat Intelligence, группы правил CVE (распространенные уязвимости и уязвимости) и основные группы правил (CRS).

Правила CRS определяются проектом Open Web Application Security (OWASP). За обслуживание и обновление управляемых правил отвечает группа специалистов по безопасности Майкрософт. Правила изменяются или добавляются по мере необходимости. При изменении управляемого правила корпорация Майкрософт обновляет Брандмауэр веб-приложений Azure автоматически и без простоя приложения.

На следующем снимке экрана показаны некоторые правила и группы правил в наборе правил По умолчанию Майкрософт 2.1 (DRS2.1). Это должно дать вам представление о глубине защиты, предлагаемой Azure Брандмауэр веб-приложений.

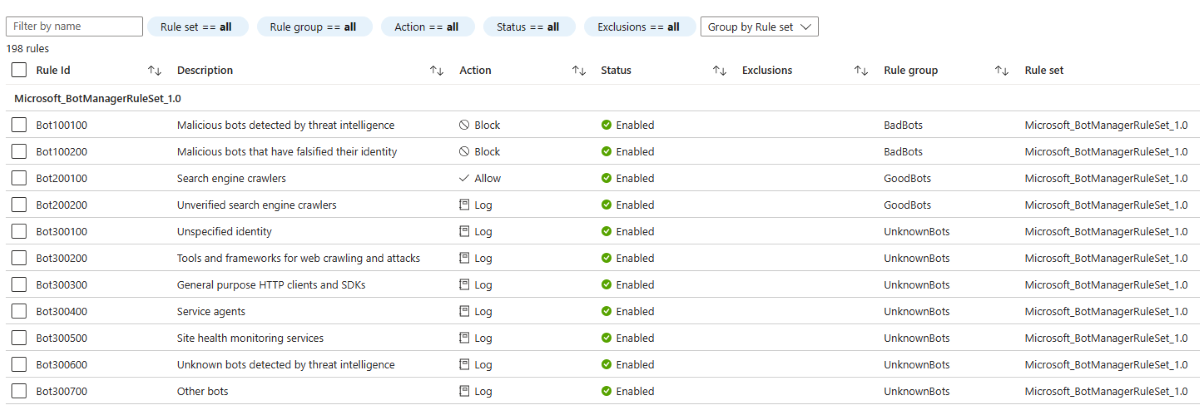

Правила ботов

Правила бота определяют плохие боты, хорошие боты и неизвестные боты на основе Microsoft Threat Intelligence и собственных правил WAF.

Настраиваемые правила

Управляемые правила Azure Брандмауэр веб-приложений предложения могут не охватывать определенную угрозу для веб-приложений. Если это так, можно создать настраиваемое правило. Вы можете создавать пользовательские правила, создавая условия, включающие следующие компоненты:

- Тип сопоставления, например географическое расположение, IP-адрес, размер, строка

- Сопоставление переменных, таких как RequestHeader, QueryString, RequestUri, RequestBody, Cookies или PostArgs

- Методы запроса HTTP/HTTPS, такие как POST или PUT

- Операторы, такие как "Равные", "Regex", "Начинается с", "Любой", заканчивается

- Действие, например "Разрешить", "Блокировать", "Журнал" или "Перенаправление"

Фильтрация по странам

По умолчанию WAF отвечает на все запросы пользователей независимо от расположения, откуда поступает запрос. В некоторых сценариях может потребоваться ограничить доступ к веб-приложению по странам или регионам. Пользовательское правило геофильтрации позволяет определить определенный путь к конечной точке, чтобы разрешить или заблокировать доступ из указанных стран или регионов. Правило геофильтрации использует двухбуквенный код страны или региона.

Для правила геофильтрации переменная соответствия — RemoteAddr или SocketAddr. RemoteAddr — это исходный IP-адрес клиента, который обычно отправляется через заголовок запроса X-Forwarded-For. SocketAddr — это исходный IP-адрес, который отображает WAF. Если пользователь находится за прокси-сервером, SocketAddr часто соответствует адресу прокси-сервера.

Условие GeoMatch можно объединить с условием строки соответствия REQUEST_URI, чтобы создать правило геофильтрации на основе пути.

Ограничение по IP-адресу

Azure Брандмауэр веб-приложений пользовательские правила управляют доступом к веб-приложениям, указав список IP-адресов или диапазонов IP-адресов.

Пользовательское правило ограничения IP позволяет управлять доступом к веб-приложениям. Это делается путем указания IP-адреса или диапазона IP-адресов в формате маршрутизации между доменами (CIDR).

По умолчанию ваше веб-приложение доступно через Интернет. Однако иногда требуется ограничить доступ к клиентам из списка известных диапазонов IP-адресов или IP-адресов. Это можно сделать, создав правило сопоставления IP-адресов, которое блокирует доступ к веб-приложению из IP-адресов, не перечисленных в настраиваемом правиле.

Ограничение частоты

Azure Брандмауэр веб-приложений пользовательские правила поддерживают ограничение скорости управления доступом на основе условий соответствия и частоты входящих запросов.

Это настраиваемое правило позволяет обнаруживать ненормально высокий уровень трафика и блокировать некоторые типы атак уровня приложений типа "отказ в обслуживании". Ограничение скорости также защищает от клиентов, которые случайно были неправильно настроены и отправляют большие объемы запросов за короткий период времени. Настраиваемое правило определяется ограничением частоты подсчета длительности (один минутный или пятиминутный интервал) и пороговым значением ограничения скорости (максимальное число запросов, разрешенных в период ограничения скорости).

Режим обнаружения и режим предотвращения

Брандмауэр веб-приложений Azure может работать в одном из двух режимов. Выбор режима зависит от того, как брандмауэр должен обрабатывать входящие запросы HTTP/HTTPS, соответствующие одному из его правил:

- Режим обнаружения: регистрирует запрос, но позволяет выполнять запрос.

- Режим предотвращения: регистрирует запрос, но не позволяет выполнять запрос.

Распространенным сценарием является запуск Брандмауэра веб-приложений Azure в режиме обнаружения при тестировании приложения. В режиме обнаружения можно проверить наличие проблем двух типов:

- Ложные срабатывания: допустимые запросы, которые брандмауэр флаги как вредоносные.

- Ложные отрицательные значения: вредоносные запросы, разрешенные брандмауэром.

Когда приложение будет готово к развертыванию, перейдите в режим предотвращения.

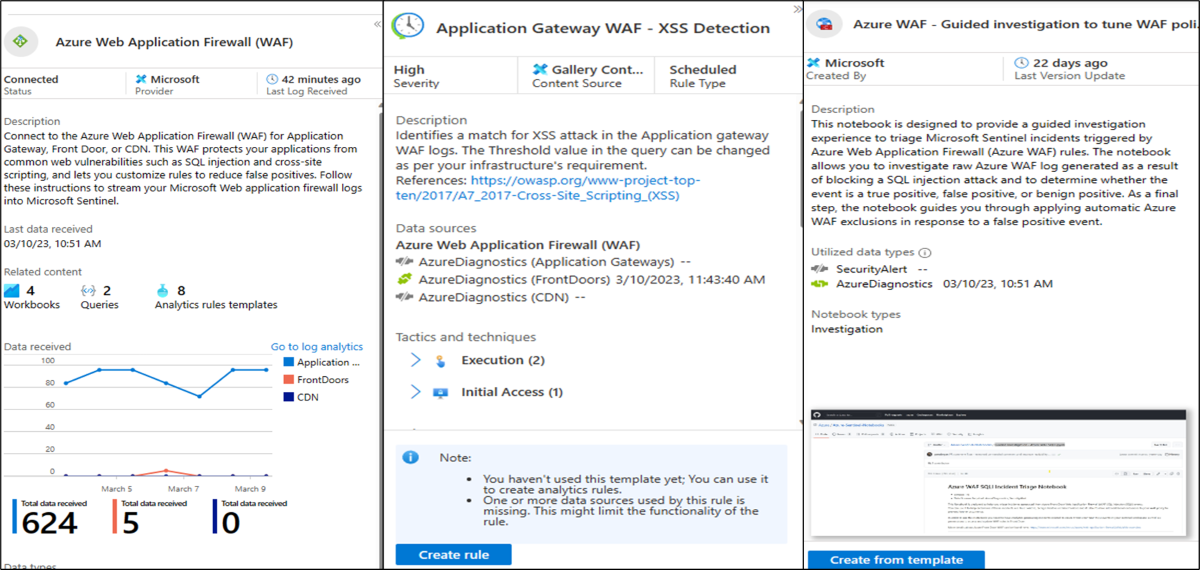

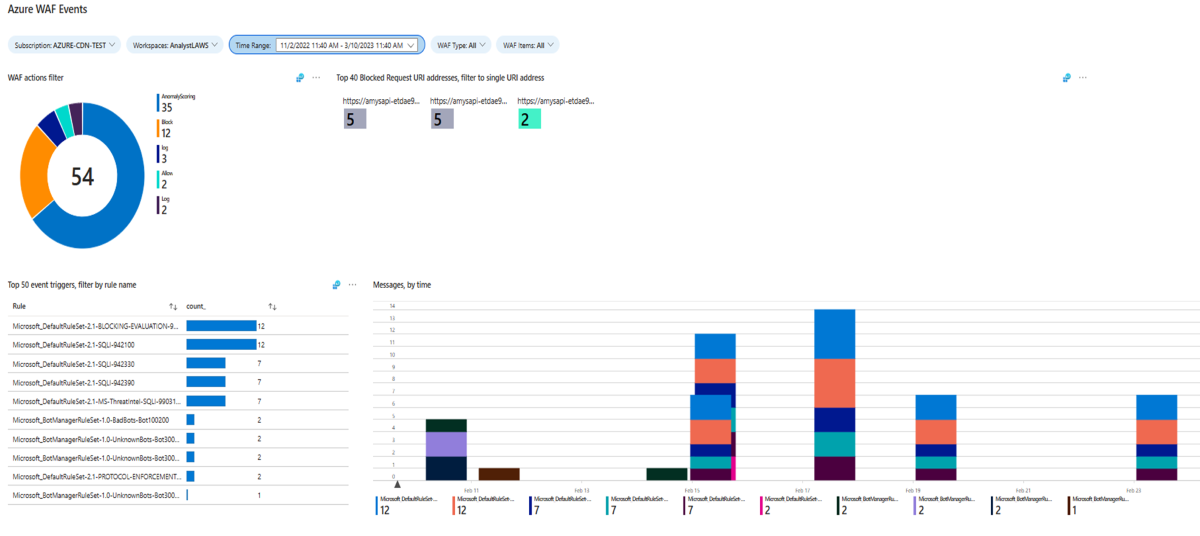

Использование Microsoft Sentinel с Azure WAF

Azure WAF в сочетании с Microsoft Sentinel может предоставлять управление событиями безопасности для ресурсов WAF. С помощью Microsoft Sentinel можно получить доступ к соединителю данных WAF в Sentinel с помощью Log Analytics. Книги WAF показывают аналитику WAF в Azure Front Door и WAF на Шлюз приложений. Правила аналитики WAF обнаруживают атаки SQLi и XSS из журналов AFD и Шлюз приложений. Записная книжка WAF позволяет изучить инциденты внедрения SQL в Azure Front Door.