Когда следует использовать Приватный канал Azure

Вы знаете, что такое Приватный канал и как он работает. Теперь вам нужны некоторые критерии, которые помогут оценить, подходит ли Приватный канал для вашей компании. Чтобы помочь вам принять решение, рассмотрим следующие задачи:

- перевод служб Azure PaaS в виртуальную сеть;

- защита трафика между вашей сетью компании и облаком Azure;

- устранение уязвимости, связанной с использованием Интернета, для служб PaaS;

- доступ к ресурсам PaaS Azure между сетями;

- снижение риска кражи данных;

- предоставление клиентам частного доступа к службам Azure, созданным компанией.

В рамках оценки Приватного канала Azure вы знаете, что Contoso преследует несколько из этих целей. Дополнительные сведения см. в соответствующих разделах.

перевод служб Azure PaaS в виртуальную сеть;

В зависимости от ресурса и того, как он настроен, подключение к службам Azure PaaS может быть сложной задачей. Приватный канал упрощает задачу, так как службы Azure становятся еще одним узлом в виртуальной сети Azure. Благодаря ресурсу Приватного канала, который теперь является частью виртуальной сети, клиенты могут использовать относительно простое полное доменное имя, чтобы выполнить подключение.

защита трафика между вашей сетью компании и облаком Azure;

Вот один из парадоксов облачных вычислений: для облачной виртуальной машины для доступа к службе в том же поставщике облачных служб подключение и трафик должны выйти за пределы облака. То есть, хотя конечные точки находятся в облаке, трафик должен проходить через Интернет.

К сожалению, когда трафик выходит из облака, он становится "общедоступным" и подвергается соответствующим рискам. Существует длинный список потенциальных эксплойтов, которые злоумышленники могут использовать для кражи, отслеживания или повреждения данных этого трафика.

Приватный канал устраняет этот риск путем перенаправления трафика таким образом, чтобы он обходил Интернет. Вместо этого весь трафик между виртуальной сетью и ресурсом Приватного канала проходит через защищенную частную магистраль Microsoft Azure.

устранение уязвимости, связанной с использованием Интернета, для служб PaaS;

Большинство ресурсов Azure PaaS подключены к Интернету. По умолчанию эти ресурсы имеют общедоступную конечную точку, предоставляющую общедоступный IP-адрес, чтобы клиенты могли подключаться к ресурсу через Интернет.

Общедоступная конечная точка по умолчанию предоставляет доступ к ресурсу через Интернет. Однако эта конечная точка также может быть уязвимой для хакеров, которые ищут способ получить доступ к службе или нарушить ее работу.

Приватный канал не может предотвратить подобные атаки. Однако после создания частной конечной точки и ее сопоставления с ресурсом Azure общедоступная конечная точка ресурса больше не требуется. К счастью, можно отключить общедоступную конечную точку ресурса, чтобы она больше не была уязвимой для атак через Интернет.

доступ к ресурсам PaaS Azure между сетями;

Сети редко состоят из одной виртуальной сети. Большинство сетей также включают в себя один или оба указанных ниже элемента.

Одна или несколько одноранговых сетей, подключенных через пиринг между виртуальными сетями Azure.

Одна или несколько локальных сетей, подключенных через частный пиринг ExpressRoute либо через туннель VPN.

Без Приватного канала эти сети должны создавать собственные подключения к определенному ресурсу Azure. Для этих подключений обычно требуется общедоступный Интернет. Ситуация меняется после того, как частная конечная точка сопоставляет ресурс Azure с частным IP-адресом в виртуальной сети. Теперь все одноранговые сети могут напрямую подключаться к ресурсу Приватного канала без иных конфигураций.

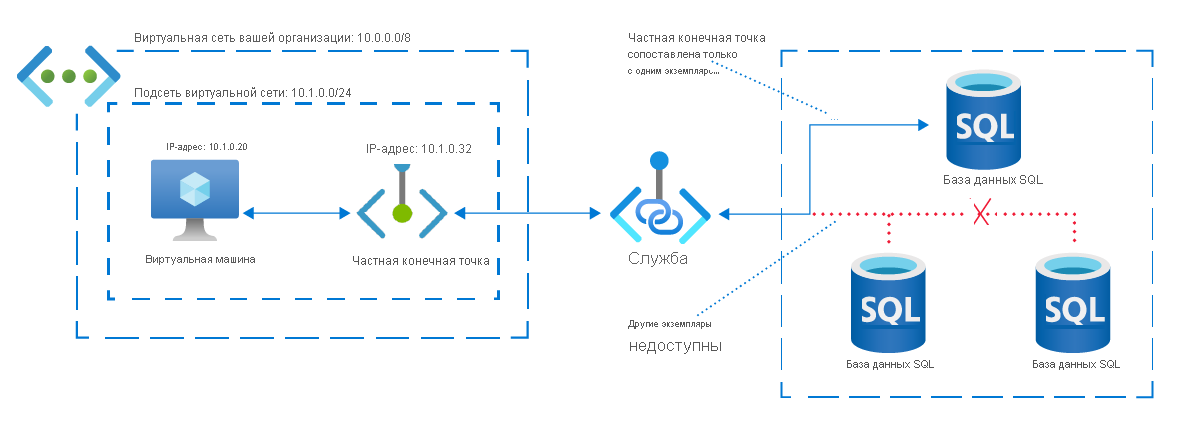

снижение риска кражи данных;

Предположим, что виртуальная машина в вашей сети подключена к службе Azure. Как правило, пользователь виртуальной машины может получить доступ к нескольким ресурсам в службе Azure. Например, если служба является службой хранилища Azure, пользователь может получить доступ к нескольким большим двоичным объектам, таблицам, файлам и т. д.

Теперь предположим, что пользователь является злоумышленником, который получает контроль над виртуальной машиной. В этом сценарии пользователь может переместить данные из одного ресурса в другой, который они контролируют.

Этот сценарий является примером кражи данных. Приватный канал снижает риск кражи данных путем сопоставления частной конечной точки с одним экземпляром ресурса Azure. Злоумышленник по-прежнему сможет просматривать данные, но не может копировать или перемещать их в другой ресурс.

предоставление клиентам частного доступа к службам Azure, созданным компанией.

Предположим, что ваша компания создает пользовательские службы Azure. Кто использует эти службы? Это может быть любой пользователь из следующего списка:

- пользователи, покупающие ваши продукты;

- поставщики компании;

- сотрудники вашей компании.

Фактически можно сказать, что каждый объект-получатель в списке выше является клиентом вашей службы.

Существует высокая вероятность того, что данные, которые были доступны и созданы этими клиентами, являются такими же важными, как и данные вашей компании. Таким образом, данные клиента должны иметь тот же уровень конфиденциальности и безопасности, что и данные вашей компании.

Если вы считаете, что Приватный канал является правильным выбором для защиты данных компании, то вы хотите расширить эту модель безопасности для пользовательских служб Azure. Разместив пользовательские службы за Load Balancer Azure (цен. категория "Стандартный"), вы можете использовать службу Приватного канала, чтобы предоставить клиентам доступ к службе с помощью частной конечной точки.

Представьте себе, насколько доволен будет ваш отдел маркетинга, когда вы скажете им, что теперь они могут предоставлять клиентам частный и безопасный доступ к вашим настраиваемым службам Azure.