Как работает защита от атак DDoS Azure

После просмотра предыдущей главы вы определили, что Contoso будет воспользоваться дополнительными средствами защиты от атак DDoS, которые предоставляет служба защиты от атак DDoS через службу "Защита инфраструктуры". В этом уроке вы узнаете о функциях защиты от атак DDoS и его работе.

Функции защиты от атак DDoS

Как описано в предыдущем уроке, защита от атак DDoS Azure обеспечивает больше возможностей, чем защита инфраструктуры.

Защита от атак DDos

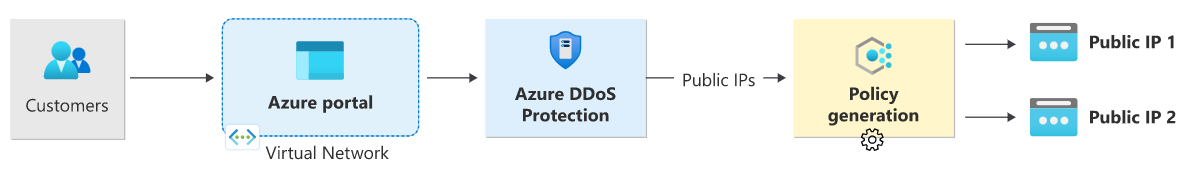

При включении защиты от атак DDoS первым шагом является связывание виртуальных сетей или IP-адресов с защитой от атак DDoS. В виртуальных сетях защищаются только службы, которые имеют общедоступный IP-адрес. Например, будет защищен общедоступный IP-адрес Брандмауэра веб-приложений Azure, который входит в состав Шлюза приложений Azure и развертывается для защиты на уровне 7. Системы в защищенной виртуальной сети, использующие IP-адреса без маршрутизации, не включаются в план защиты. Это преимущество клиента, так как эти системы не подключены к Интернету, и плата за их защиту не взимается.

Примечание.

Чтобы упростить развертывание, можно настроить защиту сети DDOS для организации и связать виртуальные сети из нескольких подписок с одинаковым планом.

После настройки защиты сети DDoS необходимо добавить защищенные ресурсы. Вы можете выбрать службы, которые будут получать защиту от атак DDoS с помощью определяемых пользователем групп ресурсов Azure, групп управления или подписок. Кроме того, можно включить защиту IP-адресов DDoS в единственном IP-адресе. Это полезно, если требуется защита менее 100 IP-адресов или вы тестируете защиту от атак DDoS в вашей среде.

Политика DDoS создается при включении защиты от атак DDoS. Он настраивается автоматически и оптимизирован путем применения алгоритмов машинного обучения и использования конкретного сетевого мониторинга трафика.

Защита от атак DDoS отслеживает сетевой трафик и постоянно сравнивает его с ограничениями, определенными в политике DDoS. Если трафик превышает заданные ограничения, автоматически инициируются действия по устранению рисков DDoS. На период применения этих действий все пакеты, отправляемые в защищенный ресурс, маршрутизируются службой "Защита от атак DDoS". Несколько проверок выполняются в этом трафике, чтобы обеспечить соответствие пакетов спецификациям Интернета и не быть неправильно сформированными. Допустимый IP-трафик перенаправляется в целевую службу. Защита от атак DDoS применяет три политики автоматической настройки устранения рисков ( TCP SYN, TCP и UDP) для каждого общедоступного IP-адреса, связанного с защищенным ресурсом.

Когда объем трафика уменьшается до допустимого порога, устранение рисков приостанавливается. Эта защита не применяется к средам Службы приложений.

На следующей схеме показан поток данных через защиту от атак DDoS.

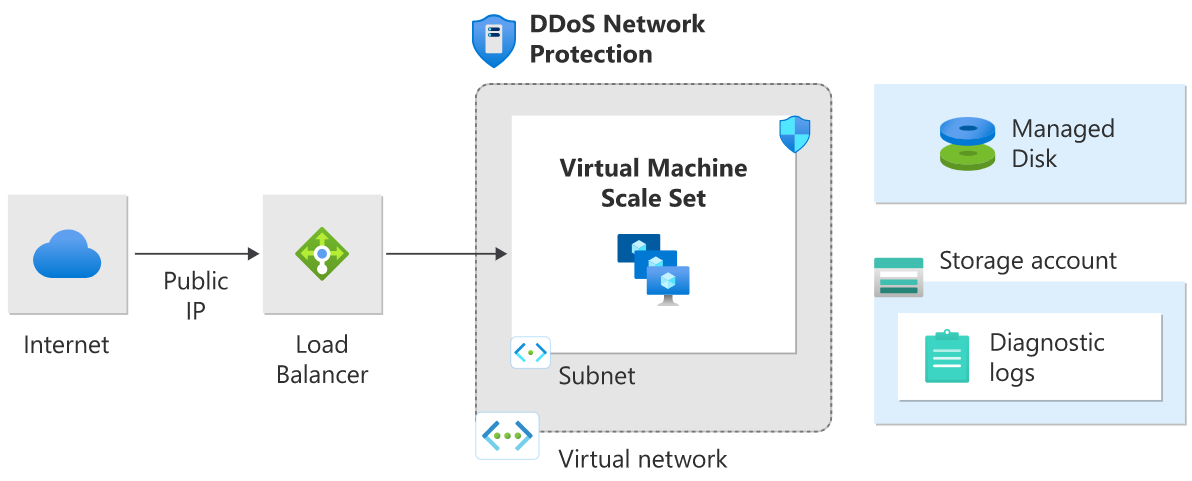

На следующей схеме защита сети DDoS включена в виртуальной сети подсистемы балансировки нагрузки Azure (Интернет), которая имеет общедоступный IP-адрес, связанный с ним.

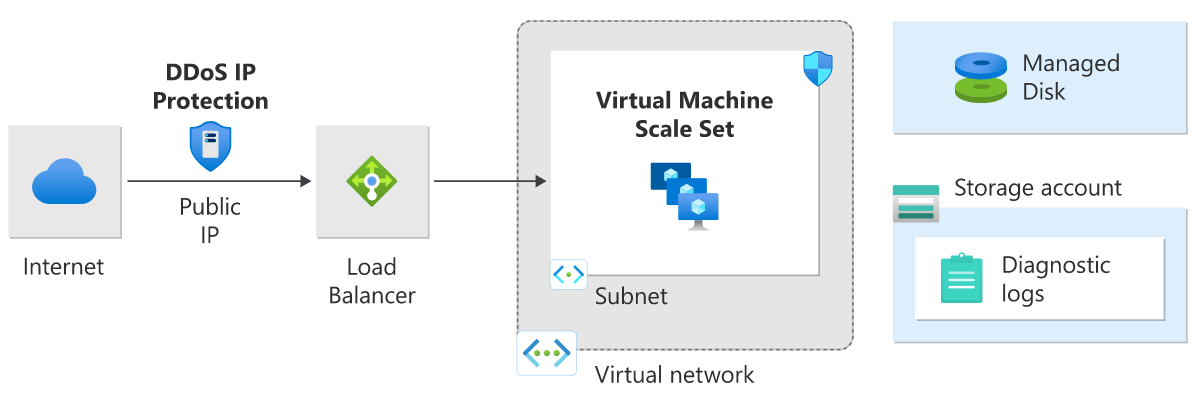

На следующей схеме защита IP-адресов DDoS включена на внешний общедоступный IP-адрес общедоступного подсистемы балансировки нагрузки.

Адаптивная настройка Защиты от атак DDoS Azure

Каждое приложение Azure имеет собственный характер трафика, который уникален, как отпечатки пальцев у человека. Защита от атак DDoS пытается сначала обнаружить атаку, а затем остановить ее. Защита от атак DDoS использует собственный алгоритм машинного обучения, который определяет шаблон трафика (отпечатки пальцев) для приложения и использует этот шаблон для создания профиля трафика приложения.

В случае, если это приложение начинает получать трафик за пределами стандартного диапазона, верхний предел политики защиты от атак DDoS увеличивается для поддержки того, что может быть сезонным всплеском.

Если же выполняется попытка атаки DDoS на приложение, трафик будет расти еще больше. На этом этапе защита от атак DDoS активирует оповещения, так как что-то кажется аномальным с трафиком. С этого момента входящий трафик приложения анализируется в реальном времени для поиска допустимых пакетов. Недопустимые пакеты будут удалены, чтобы они не влияли на доступность и производительность приложения.

Метрики защиты от атак DDoS

В предыдущем примере вскоре после обнаружения атаки защита от атак DDoS отправляет уведомления с помощью метрик Azure Monitor и любых оповещений защиты от атак DDoS. Вам следует проанализировать атаки, используя сохраненные в журнал данные. Для этой цели можно применить Microsoft Sentinel, партнерские средства SIEM, журналы Azure Monitor и другие службы диагностики. Данные журнала хранятся в течение 30 дней.

Тестирование защиты от атак DDoS

Тестирование и проверка крайне важны для понимания того, как система будет действовать во время атаки DDoS. Клиенты Azure могут использовать наших утвержденных партнеров по тестированию производительности защищенных служб во время атаки DDoS:

- BreakingPoint Cloud — генератор трафика самообслуживания, в котором клиенты Azure могут создавать трафик для защиты от атак DDoS с помощью общедоступных конечных точек для моделирований.

- Red Button — специализированная команда экспертов, которая поможет сымитировать реальные сценарии атак DDoS в управляемой среде.

- RedWolf самостоятельно или управляемый поставщик тестирования DDoS с помощью управления в режиме реального времени.

С помощью симуляторов атак можно сделать следующее:

убедиться, что ключевые службы защищены во время атаки DDoS;

провести учения по реагированию на атаки DDoS;

организовать обучение для сотрудников безопасности.

Дополнительные сведения об этих службах можно найти, просмотрив ссылки на справочные ссылки в сводном уроке.