Как работает наблюдатель за сетями Azure

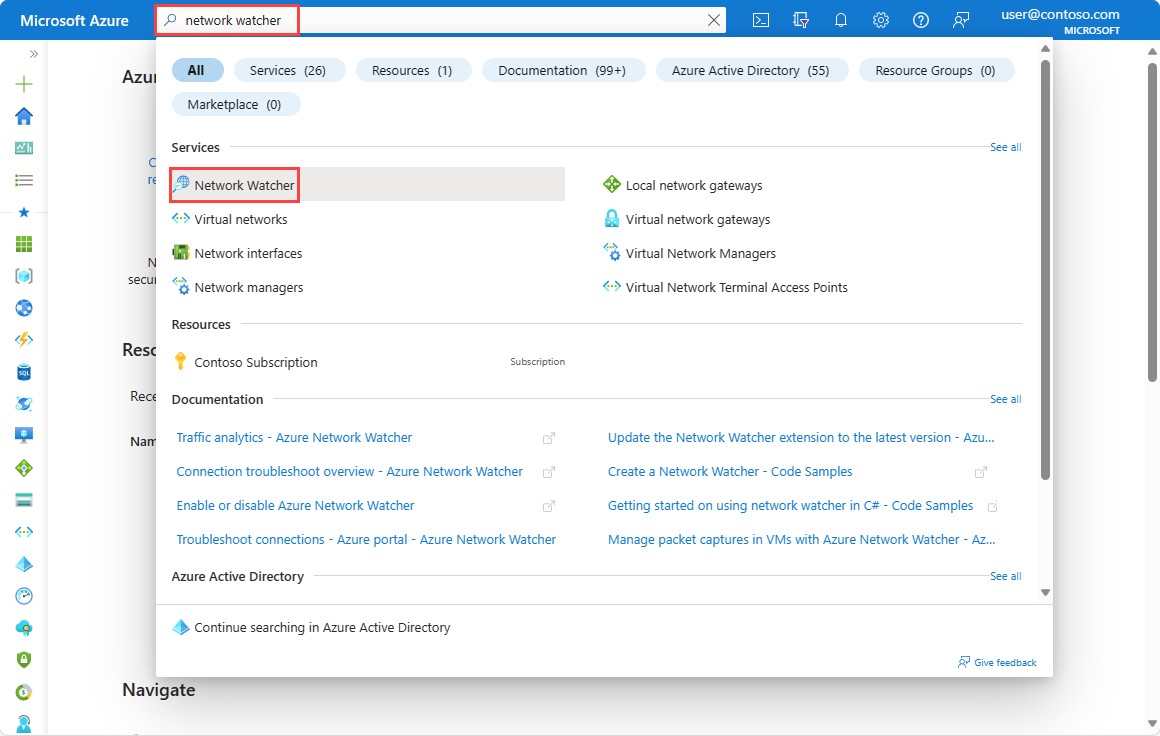

Наблюдатель за сетями становится автоматически доступным при создании виртуальной сети в регионе Azure в подписке. Вы можете получить доступ к Network Watcher непосредственно на портале Azure, введя Network Watcher в строку поиска.

Инструмент топологии Network Watcher

Возможность топологии Наблюдателя за сетями Azure позволяет просматривать все перечисленные ниже ресурсы в виртуальной сети. В том числе, ресурсы, связанные с ресурсами в виртуальной сети, и связи между ресурсами.

- Подсетей

- Сетевые интерфейсы

- Группы безопасности сети

- Подсистема балансировки нагрузки

- Пробы работоспособности подсистемы балансировки нагрузки

- Общедоступные IP-адреса

- Пиринг между виртуальными сетями

- Шлюзы виртуальной сети

- Подключения VPN-шлюза

- Виртуальные машины

- Масштабируемые наборы виртуальных машин

Все ресурсы, возвращаемые в топологии, имеют следующие свойства:

- Имя: Название ресурса.

- Id: URI ресурса.

- расположение: регион Azure, где находится ресурс.

-

Ассоциации: список сопоставлений с объектом, на который ссылается ссылка. Каждая ассоциация имеет следующие свойства:

-

AssociationType: ссылается на связь между дочерним объектом и родительским объектом. Допустимые значения:

ContainsиAssociated. - Имя: имя указанного ресурса.

- ResourceId: URI ресурса, на который ссылается ссылка в ассоциации.

-

AssociationType: ссылается на связь между дочерним объектом и родительским объектом. Допустимые значения:

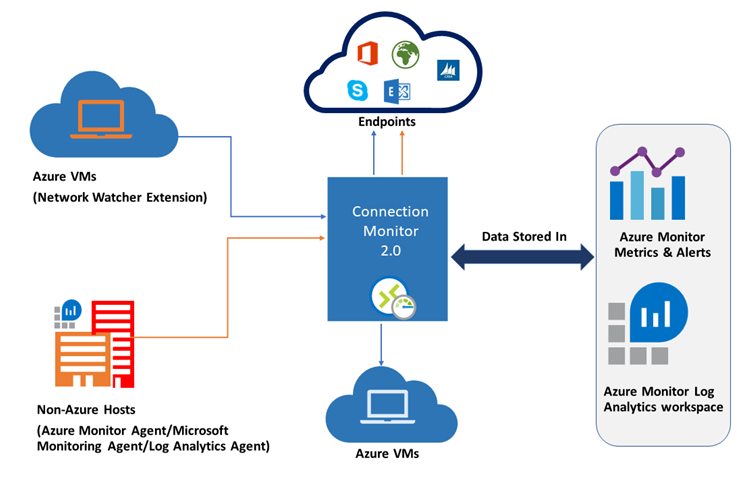

Монитор подключений

Монитор подключений обеспечивает единый комплексный мониторинг подключений в Наблюдателе за сетями Azure. Монитор подключений поддерживает гибридные и облачные развертывания Azure. Вы можете использовать средство монитора подключений для измерения задержки между ресурсами. Монитор подключений может обнаруживать изменения, влияющие на подключение, например изменения конфигурации сети или изменения правил NSG. Монитор подключений можно настроить для проверки виртуальных машин через регулярные интервалы, чтобы искать сбои или изменения. Монитор подключений может диагностировать проблемы и предоставлять пояснения о том, почему возникла проблема, и действия, которые можно предпринять для устранения проблемы.

Чтобы использовать монитор подключений для мониторинга, необходимо установить агенты мониторинга на узлах, которые вы отслеживаете. Монитор подключений использует упрощенные исполняемые файлы для выполнения проверок подключения, независимо от того, находится ли узел в виртуальной сети Azure или в локальной сети. С помощью виртуальных машин Azure можно установить виртуальную машину агента наблюдателя за сетями, также известную как расширение наблюдателя за сетями. Для локальных компьютеров эту функцию можно включить, установив агент Log Analytics.

Проверка IP-потока

Средство проверки IP-потока использует механизм проверки пакетов, основанный на параметрах 5-кортежа, для выявления, разрешены или запрещены пакеты, входящие или исходящие из виртуальной машины. В средстве можно указать локальный и удаленный порт, протокол (TCP или UDP), локальный IP-адрес, удаленный IP-адрес, виртуальную машину и сетевой адаптер виртуальной машины.

Следующий прыжок

Трафик из виртуальной машины IaaS отправляется в место назначения на основе эффективных маршрутов, связанных с сетевым интерфейсом(NIC). Следующий узел получает тип следующего узла и IP-адрес пакета от конкретной виртуальной машины и сетевого интерфейса. Зная следующий узел, вы можете определить, направляется ли трафик в предполагаемое место назначения или отправляется в никуда. Неправильная конфигурация маршрутов, в которой трафик направляется в локальный объект или на виртуальное приспособление, может привести к проблемам с подключением. Следующий прыжок также возвращает таблицу маршрутов, связанную со следующим прыжком. Если маршрут определен как определяемый пользователем маршрут, возвращается этот маршрут. В противном случае следующий прыжок возвращает System Route.

Действующие правила безопасности

Группы безопасности сети (NSG) фильтруют пакеты на основе их исходного и целевого IP-адреса и номеров портов. Несколько групп безопасности сети могут применяться к ресурсу IaaS в виртуальной сети Azure. Учитывая все правила, применяемые во всех группах безопасности сети для ресурса, средство "Действующие правила безопасности" позволяет определить, почему некоторый трафик может быть запрещен или разрешен.

Запись пакетов

Запись пакетов — это расширение для виртуальной машины, которое удаленно запускается через Network Watcher. Эта возможность упрощает выполнение записи пакетов вручную на определенной виртуальной машине с помощью средств операционной системы или сторонних служебных программ. Запись пакетов можно активировать с помощью портала, PowerShell, Azure CLI или REST API. Наблюдатель за сетями позволяет настроить фильтры для сеанса записи, чтобы обеспечить отслеживание трафика. Фильтры основаны на 5 кортежах (протокол, локальный IP-адрес, удаленный IP-адрес, локальный порт и удаленный порт). Собранные данные хранятся на локальном диске или в объекте хранения типа BLOB.

Устранение неполадок подключения

Средство устранения неполадок подключения проверяет подключение TCP между источником и целевой виртуальной машиной. Вы можете указать целевую виртуальную машину с помощью полного доменного имени, URI или IP-адреса. Если подключение выполнено успешно, появится информация о обмене данными, включая:

- Задержка в миллисекундах.

- Количество отправленных пакетов пробы.

- Количество хопов в полном маршруте до места назначения.

Если подключение не выполнено, средство отображает сведения об ошибке. Могут появиться следующие типы ошибок:

- ЦП: подключение завершилось сбоем из-за высокой загрузки ЦП.

- Memory: Подключение не удалось из-за высокой загрузки памяти.

- GuestFirewall: брандмауэр за пределами Azure заблокировал подключение.

- DNSResolution: не удалось определить конечный IP-адрес.

- NetworkSecurityRule: NSG заблокировало подключение.

- UserDefinedRoute: в таблице маршрутизации указан неправильный маршрут пользователя.

Устранение неполадок VPN

Наблюдатель за сетями предоставляет возможность устранения неполадок шлюзов и подключений. Возможность можно вызвать с помощью портала, PowerShell, Azure CLI или REST API. При вызове наблюдатель за сетями диагностирует работоспособность шлюза или подключения, а затем возвращает соответствующие результаты. Запрос является длительной транзакцией. Предварительные результаты, возвращаемые, дают общее представление о работоспособности ресурса.

В следующем списке описаны значения, возвращаемые вызовом API устранения неполадок VPN:

- startTime: время начала устранения неполадок.

- endTime: время окончания устранения неполадок.

-

код: это значение

UnHealthy, если происходит единственная ошибка диагностики. -

результаты: коллекция результатов, возвращаемых для соединения или шлюза виртуальной сети.

- идентификатор: тип сбоя.

- сводка: Краткое описание ошибки.

- подробное: подробное описание неисправности.

- рекомендуемые действия: коллекция рекомендуемых действий.

- actionText: текст, описывающий, какие действия следует предпринять.

- actionUri: URI для документации, описывающей действия, которые необходимо предпринять.

- actionUriText: краткое описание текста действия.