Введение

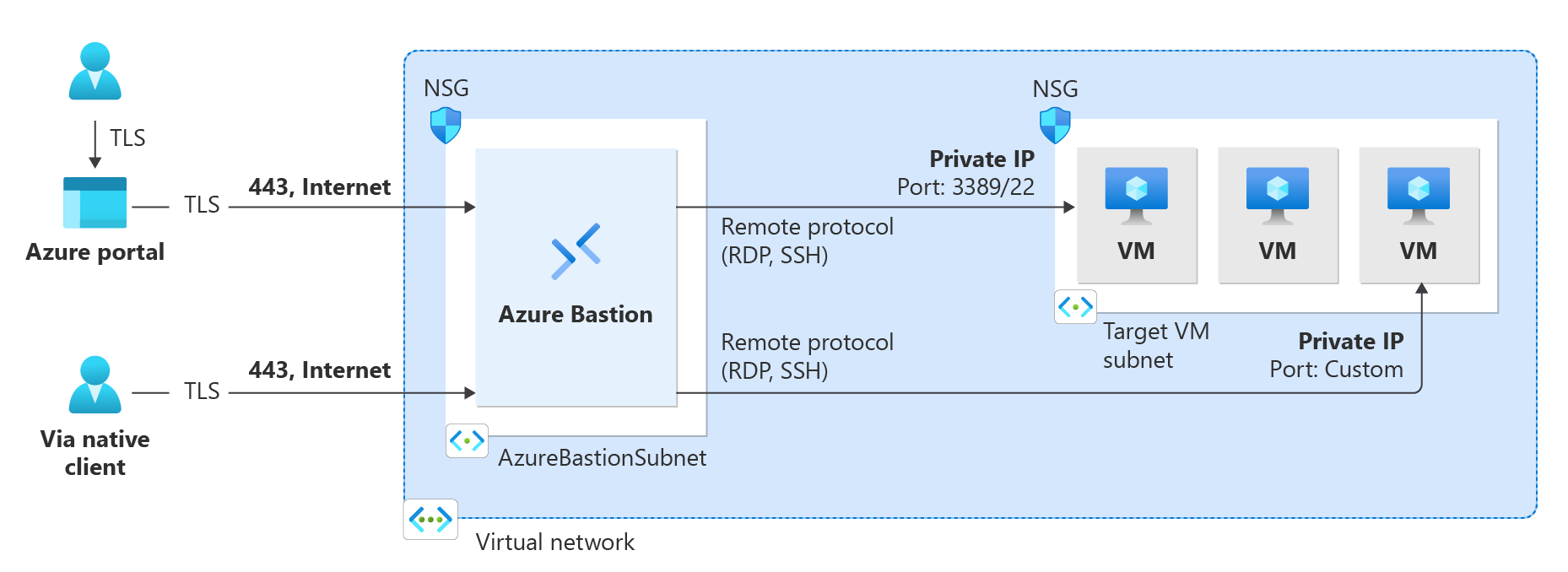

Администраторы серверов понимают, что удаленное администрирование и обслуживание серверов в локальном центре обработки данных довольно эффективно. При развертывании в Azure виртуальных машин модели "инфраструктура как услуга" (IaaS) Windows администраторы для администрирования и обслуживания облачных ресурсов должны полагаться только на удаленное управление. Но как администраторы могут безопасно подключаться к удаленным облачным виртуальным машинам, не раскрывая интерфейсы управления этих виртуальных машин в Интернете? Бастион Azure — это служба, которую можно использовать для удаленного безопасного подключения к виртуальным машинам Azure без необходимости раскрытия удаленных административных портов в Интернете.

Пример сценария

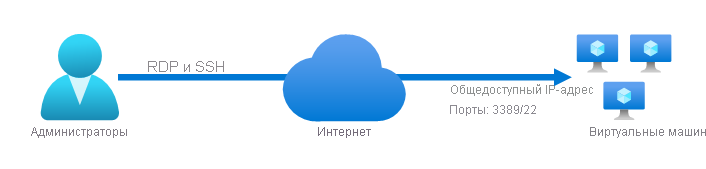

Предположим, у вас есть бизнес-приложение, используемое исследовательским отделом вашей организации. В прошлом это приложение запускалось на паре компьютеров с Windows Server в центре обработки данных в головном офисе. Когда требовалось администрировать это приложение, вы подключались с помощью протокола удаленного рабочего стола (RDP) через TCP-порт 3389. Кроме того, для администрирования виртуальных машин вы также использовали протокол Secure Shell (SSH) через порт 22. Так как приложение размещалось на вычислительном ресурсе в частном центре обработки данных, вы испытывали некоторое беспокойство по поводу доступа злоумышленников через Интернет. Однако теперь приложение выполняется на виртуальных машинах, размещенных в Azure.

Чтобы подключиться к ним, необходимо предоставить на каждой виртуальной машине общедоступный IP-адрес для подключений RDP или SSH. Однако потенциальные уязвимости протокола делают этот тип подключения нежелательным. В качестве решения можно использовать виртуальную машину блока переходов, которая будет использоваться в качестве посредника между консолью управления и целевыми виртуальными машинами. Также можно рассмотреть возможность внедрения Бастиона Azure.

Что мы будем делать?

Узнайте о преимуществах использования Бастиона Azure для защиты размещенных виртуальных машин, показывая, как Бастион Azure:

- устраняет необходимость в предоставлении портов RDP и SSH в Интернете;

- безопасно использует протоколы RDP и SSH.

Какова основная цель?

К концу этого сеанса вы можете определить, как использовать Бастион Azure для защиты сеансов удаленного управления на размещенных виртуальных машинах Azure.