Упражнение — исследование инцидента

Специалист по безопасности Contoso должен проанализировать удаление виртуальных машин (виртуальных машин) из подписки Contoso Azure и генерации оповещений при возникновении аналогичного действия в будущем. Вы решаете реализовать правило аналитики для создания инцидента, когда кто-то удаляет существующую виртуальную машину. Затем вы изучаете инцидент, чтобы определить сведения об инциденте и закрыть его по завершении.

В этом упражнении вы создадите правило аналитики Microsoft Sentinel для обнаружения удаления виртуальной машины. Затем вы удалите виртуальную машину, созданную в начале этого модуля, и изучите и устраните инцидент, созданный правилом.

Чтобы выполнить это упражнение, убедитесь, что вы завершили упражнение по настройке в начале модуля, а соединитель действий Azure теперь отображает состояние Подключение.

Создание правила аналитики в мастере

Создайте правило аналитики, которое создает инцидент при удалении виртуальной машины в подписке Contoso Azure.

- В портал Azure найдите и выберите Microsoft Sentinel, а затем выберите созданную рабочую область Microsoft Sentinel.

- На странице Microsoft Sentinel выберите "Аналитика " в разделе "Конфигурация " в меню слева.

- На странице "Аналитика" выберите "Создать>правило запланированного запроса".

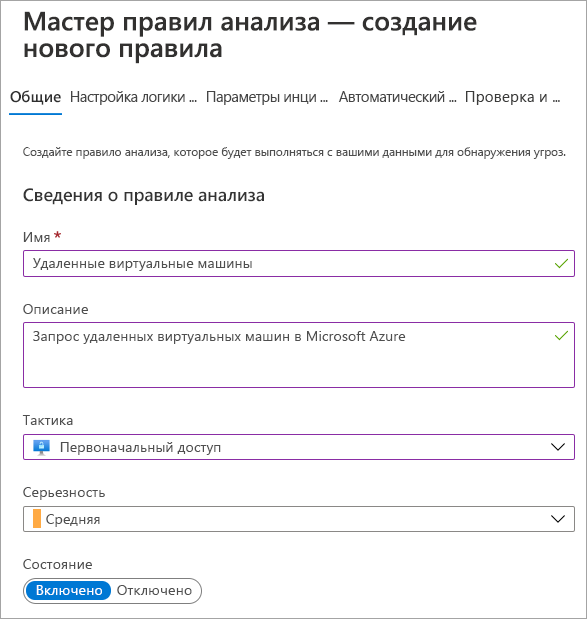

Вкладка Общие сведения

На вкладке "Общие " мастера укажите следующие сведения.

- Имя. Введите удаленные виртуальные машины.

- Описание. Введите описание, чтобы помочь другим пользователям понять, что делает правило.

- Тактика и методы: выбор начального доступа.

- Серьезность: выбор среднего уровня.

- Состояние: выберите "Включено".

Выберите Далее: настройка логики правила.

Вкладка "Настройка логики правила"

На вкладке "Задать логику правила" в разделе "Запрос правила" введите следующий запрос:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressПрокрутите вниз, чтобы просмотреть или задать следующие параметры конфигурации:

- Разверните раздел сопоставления сущностей, чтобы определить сущности, возвращаемые в рамках правила запроса, которые можно использовать для подробного анализа. Для этого упражнения используйте значения по умолчанию.

- В разделе планирования запросов настройте частоту выполнения запроса и насколько далеко в журнале следует наблюдать. Для параметра Периодичность выполнения запроса установите значение 5 минут.

- В разделе порогового значения оповещения можно указать количество положительных результатов, которые могут возвращать правило до создания оповещения. Используйте значение по умолчанию больше 0.

- В разделе Группирование событий оставьте выбранным параметр по умолчанию Группировать все события в одно оповещение.

- В разделе "Подавление" для остановки выполнения запроса после создания оповещения оставьте значение по умолчанию off.

- В разделе "Моделирование результатов" выберите "Тест с текущими данными" и просмотрите результаты.

Нажмите кнопку "Далее" — параметры инцидента.

Вкладка "Параметры инцидента"

- На вкладке "Параметры инцидента" убедитесь, что для создания инцидентов из оповещений, активированных этим правилом аналитики, установлено значение "Включено".

- В разделе Группирование оповещений выберите Включено, чтобы сгруппировать связанные предупреждения в инциденты. Обязательно выберите параметр Группирование оповещений в один инцидент при совпадении всех сущностей (рекомендуется).

- Убедитесь, что повторное открытие закрытых инцидентов сопоставления отключено.

- Нажмите кнопку "Далее": автоматический ответ.

Проверка и создание

- Выберите Next: Review (Далее. Проверка).

- На вкладке "Проверка и создание" при успешной проверке нажмите кнопку "Создать".

Удаление виртуальной машины

Чтобы проверить обнаружение правил и создание инцидентов, удалите виртуальную машину, созданную во время установки.

- На портале Azure найдите и выберите Виртуальные машины.

- На странице "Виртуальные машины" выберите проверка box рядом с простой виртуальной машиной и выберите "Удалить" на панели инструментов.

- В области "Удалить ресурсы" введите "Удалить" в поле "Удалить", чтобы подтвердить удаление, а затем нажмите кнопку "Удалить".

- Снова нажмите кнопку " Удалить ".

Предоставьте операции несколько минут, прежде чем перейти к следующему шагу.

Исследование инцидента

На этом шаге вы изучите инцидент Microsoft Sentinel, созданный при удалении виртуальной машины. Для появления инцидента в Microsoft Sentinel может потребоваться до 30 минут.

- В портал Azure найдите и выберите Microsoft Sentinel, а затем выберите рабочую область Microsoft Sentinel.

- На странице Microsoft Sentinel выберите "Инциденты" в разделе "Управление угрозами" в области навигации слева.

- На странице Инциденты выберите инцидент с заголовком Deleted VMs (Удаленные виртуальные машины).

- В области сведений о удаленных виртуальных машинах справа просмотрите сведения об инциденте, включая владельца, состояние и серьезность. Примените следующие обновления:

- Выберите элементы Владелец>Назначить мне>Применить.

- Выберите элементы Состояние>Активен>Применить.

- Выберите элемент Просмотр полных сведений.

- На левой панели страницы "Инцидент" просмотрите итоги событий, оповещений и закладок в разделе "Доказательства".

- В нижней части области нажмите кнопку "Исследовать".

- На странице "Исследование" выберите следующие элементы в графе исследования :

- Элемент инцидента удаленных виртуальных машин в центре страницы с подробными сведениями об инциденте.

- Сущность пользователя, представляющая учетную запись пользователя, указывающая, что вы удалили виртуальную машину.

- В верхней части страницы "Исследование" выберите "Состояние>закрыто".

- В раскрывающемся меню "Выбор классификации" выберите "Доброкачественные положительные" — подозрительные, но ожидаемые.

- В поле Комментарий введите Проверка создания инцидента и действий по устранению инцидента, а затем нажмите кнопку Применить.

- Выберите значки закрытия, чтобы закрыть страницы "Исследование и инцидент ".

- На странице "Инциденты" обратите внимание, что открытые инциденты и активные инциденты теперь имеют значения 0.

Вы успешно создали правило аналитики Microsoft Sentinel, удалили виртуальную машину для создания инцидента и расследовали и закрыли инцидент, созданный правилом.

Очистка ресурсов

Чтобы избежать затрат, удалите ресурсы Azure, созданные в этом модуле, после завершения работы с ними. Чтобы удалить ресурсы, выполните следующие действия.

- На портале Azure найдите Группы ресурсов.

- На странице групп ресурсов выберите azure-sentinel-rg.

- На странице azure-sentinel-rg выберите "Удалить группу ресурсов" в верхней строке меню.

- На странице "Удаление группы ресурсов" в разделе "Введите имя группы ресурсов", чтобы подтвердить удаление, введите azure-sentinel-rg.

- Нажмите кнопку "Удалить" и снова нажмите кнопку "Удалить ".