Подключение устройств к Microsoft Defender для конечной точки

Когда организация включает поддержку Microsoft Defender для конечной точки в Intune, она устанавливает соединение между службами между Microsoft Intune и Microsoft Defender для конечной точки. Затем организация может подключить к Microsoft Defender for Endpoint устройства, которыми она управляет с помощью Intune. Подключение позволяет выполнять сбор данных об уровнях риска устройства.

В предыдущем модуле рассмотрены, способы включения Microsoft Defender для конечной точки и его настройки для интеграции с Intune. Этот блок продолжает процесс интеграции. В нем рассматриваются следующие шаги для подключения устройств и настройки политик соответствия и условного доступа:

Подключение устройств под управлением Android, iOS/iPadOS и Windows 10 и 11.

Использование политик соответствия требованиям для установки уровней риска устройства.

Используйте политики доступа по соответствию, чтобы блокировать устройства, которые превышают ожидаемые уровни риска.

Примечание.

Устройства Android и iOS/iPadOS используют политики защиты приложений , которые задают уровни риска для устройств. Политики защиты приложений работают с зарегистрированными и незарегистрированными устройствами.

Эти действия описаны в следующих разделах.

Подключение устройств Windows

После того как организация подключает Intune и Microsoft Defender для конечной точки, Intune получает пакет встроенной конфигурации от Microsoft Defender для конечной точки. Затем организация использует профиль конфигурации устройства для Microsoft Defender для конечной точки, чтобы развернуть пакет на своих устройствах с Windows.

Пакет конфигурации определяет способ обмена данными между устройствами и службами Microsoft Defender для конечной точки для сканирования файлов и обнаружения угроз. Устройства также сообщают свои уровни риска Microsoft Defender для конечной точки. Уровни риска основаны на политиках соответствия организации.

Примечание.

Подключить устройство с использованием пакета конфигурации нужно только один раз.

Организации также могут подключать устройства, используя:

- Политика обнаружения и нейтрализации атак на конечные точки. Политика EDR Intune является частью системы безопасности конечных точек в Intune. Страница Microsoft Defender для конечной точки в Центре администрирования Intune содержит ссылку, которая напрямую открывает рабочий процесс создания политики EDR, который является частью безопасности конечных точек в Intune. Организации могут использовать политики EDR для настройки безопасности устройств без дополнительных затрат на больший объем параметров в профилях конфигурации устройств. Они также могут использовать политику EDR с устройствами, подключенными к клиенту. Организации используют Configuration Manager для управления этими устройствами. При настройке организацией политики EDR после подключения Intune и Microsoft Defender для конечной точки параметр политики Microsoft Defender для типа пакета конфигурации клиента в конечной точке имеет новый параметр конфигурации:Автоматически из соединителя. . С помощью этого параметра Intune автоматически получает пакет подключения (большой двоичный объект) из развертывания Defender для конечной точки, заменяя необходимость настройки пакета подключения вручную.

- Политика конфигурации устройства. При создании политики конфигурации устройств для подключения устройств Windows выберите шаблон Microsoft Defender для конечной точки. При подключении Intune к Defender Intune получили пакет конфигурации подключения от Defender. Этот пакет используется шаблоном для настройки устройств для взаимодействия с Microsoft Defender для конечной точки службами, а также для сканирования файлов и обнаружения угроз. Подключенные устройства также сообщают об уровне риска Microsoft Defender для конечной точки на основе ваших политик соответствия. Подключить устройство с использованием пакета конфигурации нужно только один раз.

- Групповая политика или Microsoft Endpoint Configuration Manager. Дополнительные сведения о параметрах Microsoft Defender для конечной точки см. в статье Подключение компьютеров Windows с помощью Microsoft Configuration Manager.

Совет

Конфликты политик для устройств можно создавать при использовании нескольких политик или типов политик, таких как политика конфигурации устройства и политика обнаружения и реагирования конечных точек , для управления одними и теми же параметрами устройства (например, подключение к Defender для конечной точки). Дополнительные сведения см. в статье Управление конфликтами в статье Управление политиками безопасности .

Создание профиля конфигурации устройства для подключения устройств с Windows

Для начала необходимо перейти в Центр администрирования Microsoft Intune. Для этого в центре администрирования Microsoft 365 выберите Показать все на панели навигации. В группе Центры администрирования выберите Диспетчер конечных точек .

В Центре администрирования Microsoft Intune выберите Безопасность конечной точки на левой панели навигации.

В разделе Безопасность конечных точек | На странице "Обзор " в разделе Управление в средней области выберите Обнаружение и ответ конечной точки.

В разделе Безопасность конечных точек | На странице обнаружения конечной точки и ответа выберите +Создать политику в строке меню.

В появившемся окне Создание профиля выберите Windows 10 и Далее в поле Платформа.

В поле Профиль выберите Обнаружение конечных точек и ответ.

Нажмите Создать. При этом запускается мастер создания профиля .

В мастере создания профиля на вкладке Основные сведения введите имя и описание (необязательно) для профиля, а затем нажмите кнопку Далее.

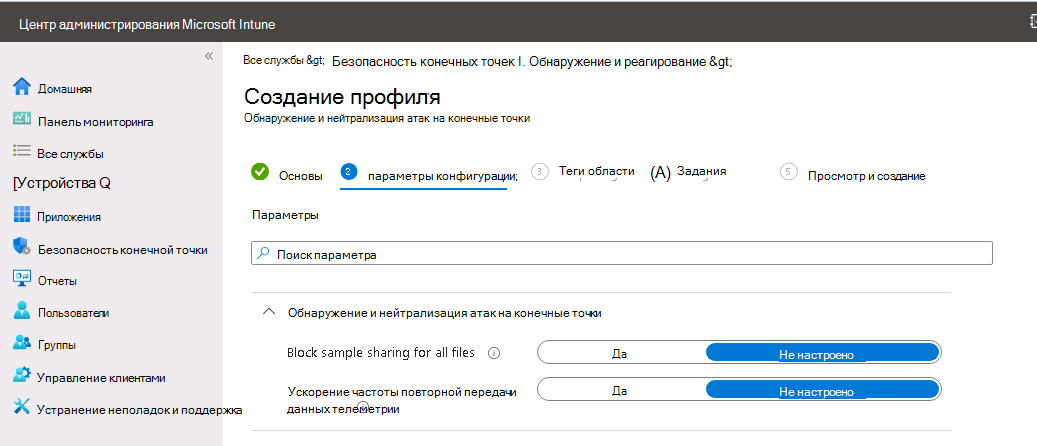

На вкладке Параметры конфигурации настройте следующие параметры для обнаружения конечных точек и ответа , а затем нажмите кнопку Далее:

- Microsoft Defender для конечной точки тип пакета конфигурации клиента. Выберите Автоматически из соединителя , чтобы использовать пакет подключения (BLOB-объект) из развертывания Defender для конечной точки. При подключении к другому или отключенному развертыванию Defender для конечной точки выберите Подключиться и вставьте текст из файла большого двоичного объекта WindowsDefenderATP.onboarding в поле Подключение (устройство).

- Общий доступ к примерам. Возвращает или задает параметр конфигурации Microsoft Defender для совместного использования образцов конечной точки.

- [Не рекомендуется] Частота отчетов телеметрии. Для устройств с высоким риском включите этот параметр, чтобы он чаще сообщал данные телеметрии в службу Microsoft Defender для конечной точки.

Дополнительные сведения о параметрах Microsoft Defender для конечной точки см. в разделе Встроенные компьютеры Windows с помощью Microsoft Endpoint Configuration Manager.

Нажмите Далее, чтобы открыть страницу Теги области. Теги области являются необязательными. Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группы, которые получат этот профиль. При развертывании в группах пользователей пользователь должен войти на устройство, прежде чем будет применена политика, и устройство сможет подключиться к Defender для конечной точки. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств. Нажмите кнопку Далее.

На странице Просмотр и создание после завершения нажмите Создать. Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке. Нажмите кнопку ОК, а затем нажмите кнопку Создать , чтобы сохранить изменения, чтобы создать профиль.

Подключение устройств macOS

Установив подключение между службами Intune и Microsoft Defender для конечной точки, вы можете подключать устройства macOS к Microsoft Defender для конечной точки. Подключение определяет способ обмена данными между устройствами и службой Microsoft Defender Endpoint, которая затем собирает данные об уровне риска устройств.

Дополнительные сведения. Дополнительные сведения о руководстве по настройке для Intune см. в разделе Microsoft Defender для конечной точки для macOS. Дополнительные сведения о подключении устройств macOS см. в разделе Microsoft Defender для конечной точки для Mac.

Подключение устройств Android

Установив подключение между службами Intune и Microsoft Defender для конечной точки, вы можете подключать устройства Android к Microsoft Defender для конечной точки. Подключение определяет способ обмена данными между устройствами и службой Defender для конечной точки, которая затем собирает данные об уровне риска устройств.

Пакет конфигурации для устройств под управлением Android не предусмотрен. Вместо этого ознакомьтесь с разделом Обзор Microsoft Defender для конечной точки для Android, чтобы ознакомиться с предварительными условиями и инструкциями по подключению для Android. Для устройств под управлением Android можно также использовать политику Intune для изменения Microsoft Defender для конечной точки в Android.

Дополнительные сведения. Подробные сведения см. в статье Защита от веб-угроз Microsoft Defender для конечной точки.

Подключение устройств iOS/iPadOS

Установив подключение между службами Intune и Microsoft Defender для конечной точки, вы можете подключать устройства iOS/iPadOS к Microsoft Defender для конечной точки. Подключение настраивает устройства для связи с Defender для конечной точки. Затем оно собирает данные об уровне риска устройств.

Пакет конфигурации для устройств под управлением iOS/iPadOS не предусмотрен. Вместо этого ознакомьтесь с разделом Обзор Microsoft Defender для конечной точки для iOS, чтобы ознакомиться с предварительными условиями и инструкциями по подключению для iOS/iPadOS.

Для устройств под управлением iOS/iPadOS (в защищенном режиме) предусмотрены специальные возможности, учитывая расширенные возможности управления, предоставляемые платформой на этих типах устройств. Чтобы воспользоваться этими возможностями, приложение Defender должно выяснить, находится ли устройство в защищенном режиме. Intune позволяет настроить приложение Defender для iOS с помощью политики Конфигурация приложений (для управляемых устройств). Рекомендуется, чтобы эта политика была ориентирована на все устройства iOS. Дополнительные сведения см. в разделе Завершение развертывания для защищенных устройств.

- Перейдите в центр администрирования Microsoft Intune, как описано ранее.

- В Центре администрирования Microsoft Intune выберите Приложения в области навигации слева.

- В приложениях | На странице Обзор в разделе Политика в средней области выберите Политики конфигурации приложений.

- В приложениях | На странице Политики конфигурации приложений выберите +Добавить в строке меню. В появившемся раскрывающемся меню выберите Управляемые устройства. При этом запускается мастер создания политики конфигурации приложений .

- В мастере настройки политики приложений на вкладке Основные сведения введите имя и описание политики (необязательно).

- В поле Платформа выберите iOS/iPadOS.

- Справа от целевого приложения выберите ссылку Выбрать приложение .

- В появившемся окне Связанное приложение выберите Word, а затем нажмите кнопку Далее.

- Выберите Далее.

- На вкладке Параметры задайте для параметра Формат параметров конфигурации значениеИспользовать конструктор конфигураций.

- В появившемся поле Ключ конфигурации введите issupervised.

- В поле Тип значения выберите Строка.

- В поле Значение конфигурации введите {{issupervised}}.

- Нажмите кнопку Далее на вкладке Параметры .

- На вкладке Назначения выберите группы для получения этого профиля. В этом сценарии выберите +Добавить все устройства в строке меню в разделе Включенные группы. Рекомендуется ориентироваться на все устройства. Когда администратор развертывает пользователя в группах пользователей, перед применением политики пользователь должен войти на устройство.

- Нажмите кнопку Далее на вкладке Назначения .

- На странице Проверка и создание выберите Создать после завершения проверки и проверки сведений. Новая политика должна появиться в списке политик конфигурации приложений. Если она не появилась сразу, нажмите параметр Обновить в строке меню.

Дополнительные сведения. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

Создание и назначение политики соответствия требованиям в целях установки уровня риска для устройства

Для устройств с Android, iOS/iPadOS и Windows политика соответствия определяет уровень риска, который организация считает приемлемым для своих устройств. Microsoft Defender для конечной точки выполняет оценку фактического уровня риска для каждого устройства, используя политику соответствия в качестве одного из факторов оценки.

Когда администратор создает политику соответствия в Microsoft Intune, чтобы задать уровень риска устройства, он определяет критерии, которым должно соответствовать устройство, чтобы соответствовать стандартам безопасности своей организации. Политика соответствия оценивает текущее состояние устройства в соответствии с этими критериями. Затем он создает отчет о соответствии, который отправляется Microsoft Defender для конечной точки.

Microsoft Defender для конечной точки затем анализирует отчет о соответствии, а также другие данные безопасности и аналитику угроз, чтобы определить общий уровень риска устройства. Уровень риска основан на широком спектре факторов, в том числе:

- Состояние соответствия устройства

- Конфигурация программного и аппаратного обеспечения устройства

- Сетевая активность

- Другие индикаторы потенциальных угроз безопасности

Сводка:

- Политика соответствия требованиям определяет критерии соответствия устройств.

- Microsoft Defender для конечной точки выполняет фактическую оценку уровня риска устройства.

- Microsoft Intune развертывает и применяет политику на устройстве.

Если вы не знакомы с созданием политики соответствия, обратитесь к процедуре создания политики из статьи Создание политики соответствия в Microsoft Intune. Следующие сведения касаются настройки Microsoft Defender для конечной точки в рамках политики соответствия требованиям:

Перейдите в центр администрирования Microsoft Intune, как описано ранее.

В центре администрирования Microsoft Intune выберите Устройства в области навигации слева.

На устройствах | На странице Обзор в разделе Политика в средней области выберите Политики соответствия.

О политиках соответствия | На странице Политики выберите +Создать профиль в строке меню.

В появившемся окне Создание политики выберите in поле Платформа , а затем выберите одну из платформ в появившемся раскрывающемся меню. Нажмите Создать. Это приведет к запуску мастера политики соответствия [выбранной платформы] .

В мастере политики соответствия [выбранной платформы] на вкладке Основные сведения введите имя и описание политики (необязательно). Нажмите кнопку Далее.

На вкладке Параметры соответствия разверните группу Microsoft Defender для конечной точки. Выберите поле Требовать, чтобы устройство было в или в поле оценка риска компьютера . В появившемся раскрывающемся меню выберите предпочитаемый уровень. Дополнительные сведения см. в разделе Microsoft Defender для конечной точки определяет классификации уровней угроз.

- Понятные. Этот уровень самый безопасный. Устройство не может осуществлять доступ к ресурсам организации при наличии каких-либо угроз. Microsoft Defender для конечной точки оценивает устройства с любыми угрозами как несоответствующие. (Для пользователей Microsoft Defender для конечной точки задано значение Безопасно.)

- Низкая. Устройство соответствует требованиям, если существуют только угрозы низкого уровня. Microsoft Defender для конечной точки оценивает устройства со средним или высоким уровнем угроз как несоответствующие.

- Средняя. Устройство соответствует требованиям, если обнаруженные на нем угрозы соответствуют низкому или среднему уровню. Microsoft Defender для конечной точки оценивает устройства с высоким уровнем угроз как несоответствующие.

- Высокая. Этот уровень является наименее безопасным и допускает все уровни угроз. Политика классифицирует устройства с высоким, средним или низким уровнями угроз как соответствующие требованиям.

На вкладке Параметры соответствия нажмите кнопку Далее.

На вкладке Действия для несоответствия добавьте последовательность действий на устройствах, не соответствующих требованиям. Обратите внимание на действие по умолчанию Под названием Пометить устройство несоответствующее, которое Microsoft Defender для конечной точки выполняет сразу после оценки устройства как несоответствующего. При необходимости можно изменить расписание для этого действия, если вы не хотите, чтобы действие было предпринято немедленно. Добавьте все другие несоответствующие действия, необходимые вашей организации, а затем нажмите кнопку Далее.

На вкладке Назначения выберите группы для получения этого профиля. В этом сценарии выберите +Добавить все устройства в строке меню в разделе Включенные группы. Рекомендуется ориентироваться на все устройства. Когда администратор развертывает пользователя в группах пользователей, перед применением политики пользователь должен войти на устройство.

Нажмите кнопку Далее на вкладке Назначения .

На странице Проверка и создание выберите Создать после завершения проверки и проверки сведений. Когда система создаст политику, появится окно для только что созданной политики.

Создание и назначение политики защиты приложений для установки уровня угрозы устройства

При создании политики защиты приложений для защищенного приложения Microsoft Intune развертывает ее на устройстве. Затем служба защиты приложений Microsoft Intune принудительно применяет политику. Однако Microsoft Defender для конечной точки выполняет оценку уровня угрозы устройства. Для этого он постоянно отслеживает устройство на наличие потенциальных угроз безопасности и уязвимостей.

Политика защиты приложений помогает защитить приложение и его данные на устройстве, но не влияет напрямую на оценку уровня угроз устройства. Скорее, Microsoft Defender для конечной точки определяет уровень угрозы устройства на основе широкого спектра факторов, включая:

- Аналитика угроз

- Анализ поведения

- Другие данные безопасности, собираемые и анализируемые службой Microsoft Defender для конечной точки.

Сводка:

- Microsoft Intune развертывает и применяет политику защиты приложений.

- Microsoft Defender для конечной точки оценивает уровень угрозы устройства.

Просмотрите процедуру создания политики защиты приложений для iOS/iPadOS или Android. Затем используйте следующие сведения на страницах приложений, условного запуска и заданий:

Приложения. Выберите приложения, на которые должны ориентироваться политики защиты приложений. Затем администратор может заблокировать или выборочно очистить эти приложения на основе оценки риска устройства от выбранного поставщика Mobile Threat Defense.

Условный запуск. В разделе Условия устройства используйте раскрывающийся список, чтобы выбрать Максимальный допустимый уровень угрозы устройства. Выберите один из следующих вариантов для значения уровня угрозы:

- Защищенная. Этот уровень самый безопасный. Устройство не может осуществлять доступ к ресурсам компании при наличии каких-либо угроз. Microsoft Defender для конечной точки оценивает устройства с любыми угрозами как несоответствующие.

- Низкая. Устройство соответствует требованиям, если присутствуют только угрозы низкого уровня. Microsoft Defender для конечной точки оценивает устройства со средним или высоким уровнем угроз как несоответствующие.

- Средняя. Устройство соответствует требованиям, если обнаруженные на нем угрозы относятся к низкому или среднему уровню. Microsoft Defender для конечной точки оценивает устройства с высоким уровнем угроз как несоответствующие.

-

Высокая. Этот уровень является наименее безопасным и позволяет использовать все уровни угроз, используя mobile Threat Defense (MTD) только для создания отчетов. На устройствах должно быть активировано приложение MTD с этим параметром. Выберите один из следующих рекомендуемых параметров для выполнения администратором в зависимости от действия уровня угрозы:

- Заблокировать доступ

- Очистка данных

Задания. Назначьте политику группам пользователей. Intune защита приложений оценивает устройства, используемые участниками группы для доступа к корпоративным данным в целевых приложениях.

Важно!

Если вы создаете политику защиты приложений для любого защищенного приложения, Microsoft Defender для конечной точки оценивает уровень угрозы устройства. В зависимости от конфигурации Microsoft Intune либо блокирует или выборочно очищает (с помощью условного запуска) устройства, которые не соответствуют приемлемому уровню. Заблокированные устройства не смогут получить доступ к корпоративным ресурсам, пока выбранный поставщик MTD не устранит угрозу на устройстве и не сообщит о ней Intune.

Создание политики условного доступа

Политики условного доступа могут использовать данные из Microsoft Defender для конечной точки для блокировки доступа к ресурсам для устройств, которые превышают заданный уровень угрозы. Вы можете заблокировать для устройства доступ к корпоративным ресурсам, таким как SharePoint или Exchange Online. Эта служба обеспечивает соблюдение политик условного доступа для Microsoft 365 и других облачных служб Майкрософт. Когда Microsoft Defender для конечной точки считает, что устройство не соответствует требованиям, служба условного доступа получает уведомление и может принять меры, чтобы заблокировать доступ к корпоративным ресурсам для этого устройства.

Сводка:

- Microsoft Defender для конечной точки предоставляет данные анализа угроз и оценки рисков, которые служба условного доступа использует для определения соответствия устройства требованиям.

- Microsoft Intune развертывает политики соответствия на устройствах и обеспечивает их соответствие необходимым стандартам безопасности.

- Служба условного доступа в Microsoft Entra ID блокирует устройства, уровень угрозы которых превышает установленный организацией.

Совет

Условный доступ — это технология Microsoft Entra. Узел условного доступа, найденный в Центре администрирования Microsoft Intune, является узлом из Microsoft Entra.

Выполните следующие шаги, чтобы создать политику условного доступа на основе соответствия устройств:

Перейдите в центр администрирования Microsoft Intune, как описано ранее.

В Центре администрирования Microsoft Intune выберите Безопасность конечной точки на левой панели навигации.

На странице Безопасность конечных точек | Обзор в разделе Управление на средней панели выберите Условный доступ.

На странице Условный доступ | Политики выберите в строке меню +Создать политику.

На странице Новая введите Имя политики. Затем определите параметры Назначения и Элементы управления доступом, связанные с политикой. Например:

В разделе Пользователи используйте вкладки Включить или Исключить , чтобы настроить группы, которые получают эту политику.

В поле Целевые ресурсы установите флажок Выберите, к чему эта политика применяется к облачным приложениям, а затем выберите приложения для защиты. Например, выберите Выбрать приложения, а затем в поле Выбрать найдите и выберите Office 365 SharePoint Online и Office 365 Exchange Online.

В поле Условия выберите Клиентские приложения , а затем задайте для параметра Настройка значение Да. Затем выберите поля проверка для браузеров, мобильных приложений и классических клиентов. Затем нажмите кнопку Готово , чтобы сохранить конфигурацию клиентского приложения.

Для параметра Grant настройте эту политику для применения на основе правил соответствия устройств. Например:

- Выберите Предоставить доступ.

- Выберите поле проверка для параметра Требовать, чтобы устройство было отмечено как соответствующее.

- Выберите Требовать все выбранные элементы управления. Выберите Выбрать , чтобы сохранить конфигурацию предоставления.

Для параметра Включить политику выберите Включено , а затем — Создать , чтобы сохранить изменения.

Проверка знаний

Выберите наилучший ответ на каждый из вопросов ниже.