Защита центральной сети

Azure предоставляет множество сервисов, которые помогают организации обезопасить и защитить свою облачную инфраструктуру. Ваша организация должна понять, как защитить новую сеть и какие другие службы Azure доступны.

В этом уроке вы изучите безопасные сети на платформе Azure и ознакомьтесь с обзором брандмауэра Azure. Кроме того, вы узнаете, как защитить виртуальные сети с помощью групп безопасности сети.

Безопасная разработка сети в Azure

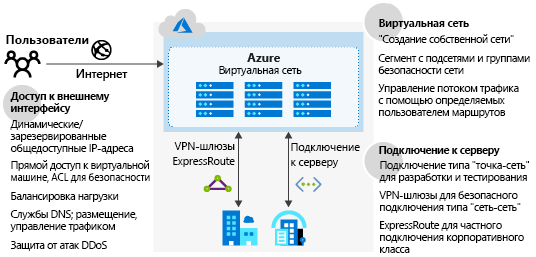

На приведенной выше схеме показаны сетевая инфраструктура Azure и методы, позволяющие безопасно подключаться к локальной среде, размещенным ресурсам Azure и общедоступному Интернету.

Существует несколько функций, которые следует рассмотреть в рамках защиты сетевой структуры:

- виртуальной сети Azure. Обеспечивает базовый уровень безопасности путем логического изоляции сред в Azure, чтобы предотвратить несанкционированный или нежелательный доступ.

- Azure DNS: услуга хостинга доменных имен. Azure DNS — это безопасная служба, которая управляет и разрешает доменные имена в виртуальной сети.

- шлюз приложений Azure: выделенное виртуальное устройство, которое предоставляет контроллер доставки приложений в качестве службы, включая брандмауэр веб-приложения (WAF).

- диспетчер трафика Azure: служба для управления распределением трафика пользователей в Azure.

- Azure Load Balancer. Обеспечивает высокий уровень доступности и производительность сети для приложений Azure.

- Периметральная сеть: сегментирует ресурсы между виртуальной сетью Azure и интернетом.

Кроме того, рекомендуется включить некоторые из следующих элементов в сетевую архитектуру, чтобы повысить безопасность сети:

- Элементы управления доступом к сети. Эти элементы управления гарантируют, что службы Azure доступны только тем пользователям и устройствам, которым вы хотите.

- Группы безопасности сети в роли брандмауэра для фильтрации пакетов, контролирующего трафик виртуальной сети.

- Управление маршрутами и принудительное туннелирование, чтобы определить пользовательские маршруты через инфраструктуру и убедиться, что службы не могут подключаться к интернет-устройству.

- Включение устройства безопасности виртуальной сети через Azure Marketplace.

- Используйте Azure ExpressRoute для выделенной глобальной сети, чтобы безопасно расширить локальные сети в Azure.

- Microsoft Defender для облака для предотвращения, обнаружения и реагирования на угрозы в службах Azure.

- Брандмауэр Azure в качестве службы безопасности сети.

Существует широкий спектр решений безопасности для вашей организации, многие из которых дополняют друг друга, чтобы обеспечить больше уровней безопасности. Ваша организация должна соответствовать рекомендациям Корпорации Майкрософт. Затем вы реализуете все функции, необходимые для удовлетворения внутренних требований безопасности вашей организации.

Базовые компоненты безопасности Azure для топологий с периферийными концентраторами

Вы хотите убедиться, что ресурсы защищены от несанкционированного доступа или атаки, управляя сетевым трафиком. В модели концентратора существует несколько компонентов, которые необходимо реализовать:

группа безопасности сети

Каждая подсеть в топологии имеет настроенную группу безопасности сети. Группы безопасности сети реализуют правила безопасности, чтобы разрешить или запретить сетевой трафик к каждому ресурсу в топологии.

периметральная сеть

Настройте сеть периметра в собственной подсети в виртуальной сети концентратора для маршрутизации внешнего трафика. Сеть периметра предназначена для размещения виртуальных сетевых устройств для обеспечения функций безопасности, таких как брандмауэры и проверка пакетов. Вы можете направлять исходящий трафик из сети периметра через виртуальные устройства. Затем трафик отслеживается, защищается и проверяется.

виртуальное сетевое устройство

Сетевые виртуальные устройства (NVA) обеспечивают безопасную сетевую границу, проверяя весь входящий и исходящий сетевой трафик. Затем NVA передает только трафик, который соответствует правилам безопасности сети, по сути, выступая в качестве брандмауэра.

Брандмауэр Azure может заменить некоторые компоненты, рассмотренные в этой статье, для управления доступом к сетевым ресурсам Azure. Дополнительные сведения см. в разделе брандмауэра Azure.

Azure ExpressRoute

ExpressRoute создает выделенную частную глобальную сеть между локальными ресурсами и подсетью шлюза Azure в виртуальной сети концентратора. Вы добавляете сетевое устройство безопасности между локальной сетью и пограничными маршрутизаторами поставщика ExpressRoute. Это устройство ограничивает поток несанкционированного трафика из виртуальной сети.

Брандмауэр Azure

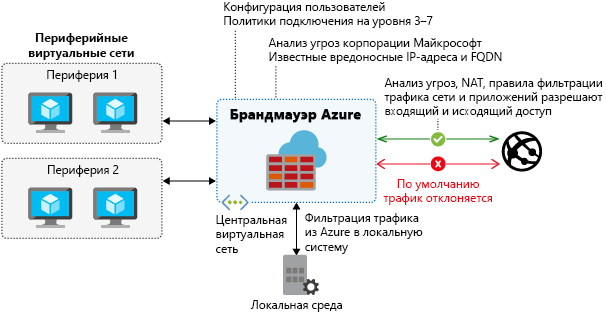

Корпорация Майкрософт управляет этой службой безопасности сети. Она защищает виртуальные сети Azure и их ресурсы, позволяя централизованно управлять политиками подключения и применять их. Брандмауэр Azure использует статический общедоступный IP-адрес для ресурсов виртуальной сети, позволяя внешним брандмауэрам определять трафик виртуальной сети.

Брандмауэр Azure — это полностью отслеживающий состояние сетевой брандмауэр, отслеживающий операционное состояние и особенности сетевых подключений, проходящих через него. Брандмауэр Azure обеспечивает централизованное управление всеми сетевыми коммуникациями с помощью применения политик. Эти политики можно применять в виртуальных сетях, регионах и подписках Azure. В звездообразной топологии брандмауэр Azure обычно подготавливается в концентраторе для полного управления трафиком через сеть.

схема

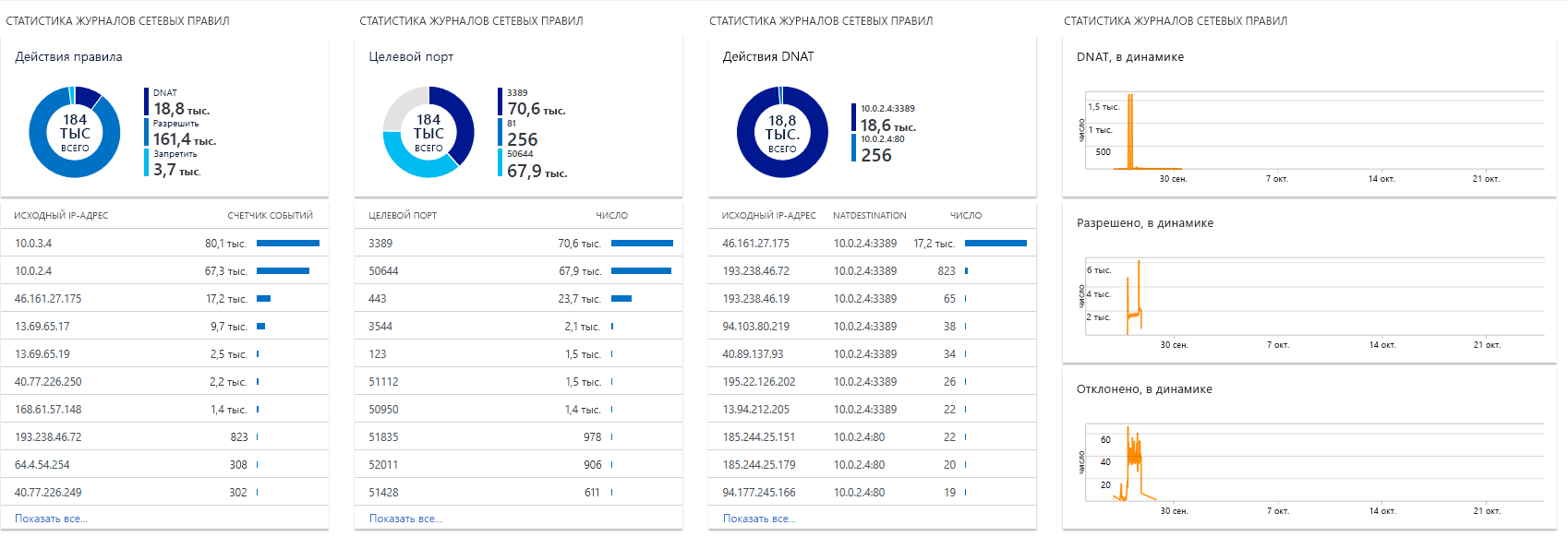

Мониторинг брандмауэра Azure состоит из проверки журналов брандмауэра и действий. Так как брандмауэр Azure интегрирован с журналами Azure Monitor, вы можете просмотреть все журналы. Некоторые журналы также доступны для просмотра на портале Azure.

Журналы можно хранить в учетной записи хранения Azure, передаваться в Центры событий Azure или отправляться в журналы Azure Monitor.

Безопасность сети с группами безопасности сети

Группы безопасности сети (NSG) применяют правила сетевого трафика и управляют ими. Доступ контролируется путем разрешения или запрета обмена данными между рабочими нагрузками в виртуальной сети. Группы безопасности сети основаны на правилах и оценивают трафик с помощью метода пяти компонентов. Чтобы определить, разрешен ли трафик или запрещен, группы безопасности сети оценивают трафик с помощью следующего:

- Исходный IP-адрес

- Исходный порт

- Конечный IP-адрес

- Конечный порт

- Протокол

Определение правил безопасности

Правила безопасности в NSG предоставляют механизм, определяющий управление потоком трафика. Группа сетевой безопасности по умолчанию имеет набор правил. Эти правила нельзя удалить, но их можно переопределить собственными пользовательскими правилами. Правила по умолчанию:

- Трафик, исходящий из виртуальной сети и заканчивающийся в ней, допускается.

- Исходящий трафик в Интернет разрешен, но входящий трафик блокируется.

- Azure Load Balancer позволяет проверять работоспособность виртуальных машин или экземпляров ролей.

Другие вопросы безопасности

Возможность управлять маршрутизацией трафика в ваших ресурсах является важной мерой безопасности. Azure помогает повысить безопасность общей инфраструктуры, предлагая другие службы:

- группы безопасности приложений: обеспечивает централизованное управление политиками и безопасностью для приложений. Используйте группы безопасности приложений для определения подробных политик безопасности сети с помощью моникера. Затем можно использовать подход нулевого доверия, где разрешены только указанные потоки.

- Azure Network Watcher: предоставляет аналитические сведения о ведении журналов сети и диагностике. Наблюдатель за сетями позволяет понять работоспособность и производительность сетей Azure.

- конечные точки службы виртуальной сети: расширяет адресное пространство виртуальной сети, чтобы сделать его доступным для служб Azure. Конечные точки позволяют ограничить доступ к ресурсам Azure.

- защиты от атак DDoS Azure: позволяет устранять атаки на объемный, протокол и уровень ресурсов.