Описание ландшафта удостоверений

Перед изучением других концепций идентификации важно понять ландшафт удостоверений. Как Майкрософт думает об удостоверениях при разработке продуктов и решений? Основной жизненный цикл удостоверений.

| 1) "Никому не доверяй" |

|---|

| 2) Удостоверение | 3) Действия |

|---|---|

| Бизнес-бизнес (B2B) | Проверка подлинности — подтверждение — AuthN |

| Бизнес-потребитель (B2C) | Авторизация — получение — AuthZ |

| Проверяемые удостоверения | Администрирование — настройка |

| (Децентрализованные поставщики) | Аудит — отчет |

| 4) Использование | 5) Обслуживание |

|---|---|

| Доступ к приложениям и данным | Защита — обнаружение — реагирование |

| Безопасность — шифрование | |

| Расходы — лицензии |

Во-первых, всегда проектируйте системы на основе модели "Никому не доверяй". Не предоставляйте доступ к данным и приложениям, просто потому что у пользователя раньше был такой доступ. Всегда проверяйте необходимость в доступе.

Во-вторых, у вас должны быть системы для предоставления проверенных учетных записей для пользователей и приложений. Службы удостоверений приходят из Идентификатора Microsoft Entra, от федерации "бизнес—бизнес", от бизнеса к клиенту и от децентрализованных поставщиков удостоверений.

В-третьих, у вас должны быть определенные действия, доступные удостоверениям. Пользователи и приложения могут проходить проверку подлинности и авторизацию для получения доступа к системам. Администраторы должны отслеживать и обслуживать системы идентификации, используя надлежащую систему управления.

В-четвертых, вы должны настроить действия, доступные после проверки учетных данных. Используйте приложения и данные, а также преимущества других служб на основе удостоверений.

В-пятых, поддерживайте системы в актуальном состоянии.

От классического удостоверения до удостоверения по модели "Никому не доверяй"

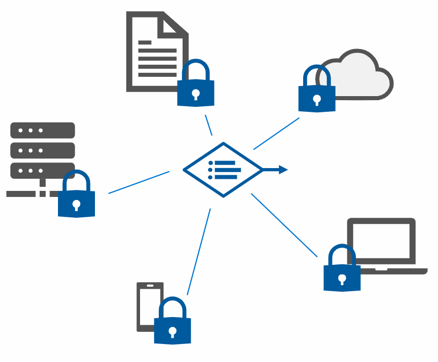

Традиционно удостоверение позволяло скрывать все ваши ресурсы за брандмауэром. Достаточно было отправить имя пользователя и пароль, чтобы пройти через шлюз и получить полный доступ ко всему. В современном мире с большим количеством кибератак недостаточно защитить только сеть. Злоумышленник может найти или украсть учетные данные, чтобы получить доступ ко всему. С помощью модели "Никому не доверяй" вы защищаете ресурсы в любом месте с помощью политики.

| Классическое удостоверение | Удостоверение по модели "Никому не доверяй" |

|---|---|

|

|

| Хранение всех ресурсов в защищенной сети | Защита ресурсов в любом месте с помощью централизованной политики |

Каждый из этих вопросов более подробно рассматривается далее в этом модуле.